По данным опросов, проведенным в Европе и США, сотрудники компаний тратят до 30% рабочего времени в личных целях. Умножая потраченные часы на среднюю стоимость рабочего часа, аналитики оценивают ущерб для компаний в миллионы долларов в год. Косвенные убытки могут быть гораздо больше. Сколько стоит проникновение хакеров, кража конфиденциальной информации, ущерб репутации, судебный иск за нарушение авторских прав?

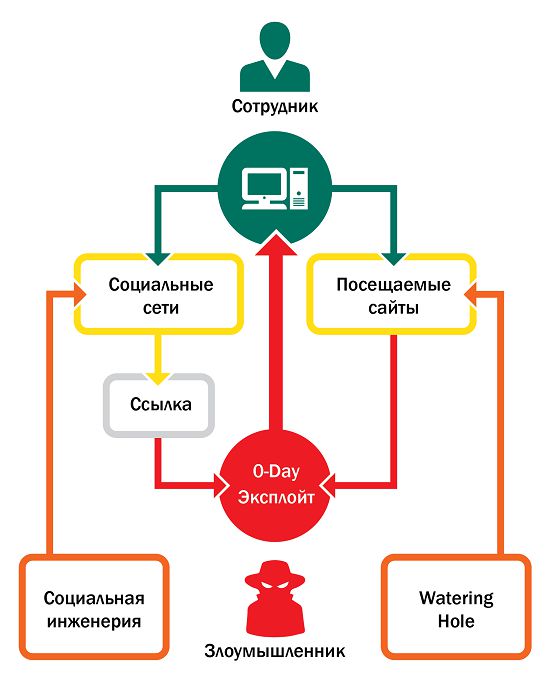

Дело в том, что рабочие компьютеры используются сотрудниками для общения в социальных сетях, обмена ссылками на развлекательный контент, скачивания файлов с подозрительных ресурсов. В то же время злоумышленники активно используют социальные сети для фишинга и распространения вредоносного ПО, множество личных блогов, развлекательных сайтов, файлообменников, торрент-трекеров и загружаемых с них файлов заражено, а пароли для доступа к почтовым аккаунтам регулярно взламывают или похищают.

В этой публикации мы расскажем об инцидентах, к которым может привести нецелевое использование рабочих компьютеров, и покажем, как предотвратить возникновение подобных инцидентов в корпоративной сети.

Таргетированные атаки

В ходе повседневной активности пользователи чаще сталкиваются с угрозами, нацеленными на массовую аудиторию, и обычного антивируса вполне хватает, чтобы предотвратить большую часть инцидентов. Другое дело - таргетированные атаки, для которых характерны скрытность, нестандартный подход, высокая сложность и степень организации. Для достижения цели злоумышленники используют самое эффективное оружие, эксплуатируя любые доступные уязвимости ‑ как программные, так и социальные.

Социальная инженерия

В 2009 году таргетированной атаке (операция Aurora) подверглись более 20 крупных софтверных компании, таких как Google, Adobe, Juniper, Yahoo. По одной из версий, сотрудников этих компаний заманивали на вредоносные сайты через социальные сети и IM клиенты. Используя социальную инженерию, злоумышленники знакомились с потенциальными жертвами, входили к ним в доверие - делали все необходимое, чтобы заставить получателя открыть отправленную ему ссылку. Практика показывает, что для этого достаточно:

- Собрать доступную в социальной сети информацию о пользователе, его интересах, предпочтениях и контактах.

- Создать аккаунт, ориентируясь на интересы и биографические данные жертвы (год и место рождения, школа, институт).

- Напроситься в "друзья" к тем, кто есть в списке контактов жертвы.

- Пользуясь созданным "прикрытием", войти в контакт с жертвой

Велика вероятность, что, получив ссылку с подготовленного таким образом аккаунта, потенциальная жертва на нее кликнет. В противном случае злоумышленник может попробовать более изощренный способ - взломать аккаунт пользователя, которому жертва доверяет на 100%, и отправить ссылку от его имени. Часто сделать это несложно, особенно если среди доверенных контактов жертвы есть потенциально уязвимые категории пользователей - пожилые люди, дети или подростки.

В случае таргетированной атаки, кликнув по присланной злоумышленником ссылке, жертва с большой вероятностью попадет на сайт с набором 0-day эксплойтов, позволяющих преступникам получить доступ к компьютеру с уязвимым ПО. Очевидно, что активно используя рабочий компьютер для общения в социальных сетях, сотрудники атакуемой компании могут неосознанно способствовать проникновению хакеров в корпоративную сеть.

Watering Hole

Кроме таргетированных атак с использованием социальных сетей, не меньшую опасность представляют атаки, получившие название "Watering Hole". Основная идея атаки этого типа - найти и заразить те сайты, которые с наибольшей вероятностью посещают сотрудники атакуемой компании. Недавно в США был заражен сайт Министерства труда, но предполагается, что истинной целью атаки было Министерство энергетики: злоумышленники рассчитывали заразить компьютеры сотрудников Министерства энергетики, которые регулярно посещают сайт Министерства труда.

Когда сотрудник атакуемой компании открывает зараженный сайт, внедренный в тело страницы код незаметно перенаправляет браузер на сайт злоумышленников, содержащий набор 0-day эксплойтов. Примечательно, что размещаемое на зараженных сайтах вредоносное ПО - например, серверный скрипт - часто действует избирательно, внедряя вредоносный код в отправляемую пользователю страницу только если пользователь с большой вероятностью имеет отношение к выбранной компании-цели. Таким образом злоумышленники стараются скрыть таргетированную атаку от антивирусных компаний и экспертов в области информационной безопасности.

Злоумышленникам стараются заражать легитимные сайты, которым пользователи доверяют. В таких случаях даже когда для запуска эксплойта от пользователя требуются дополнительные действия - включить javascript, разрешить выполнение java-апплета, подтвердить исключение безопасности и т.д. - они с большой вероятностью нажимают "Разрешить" и "Подтвердить", не подозревая об угрозе.

Защита

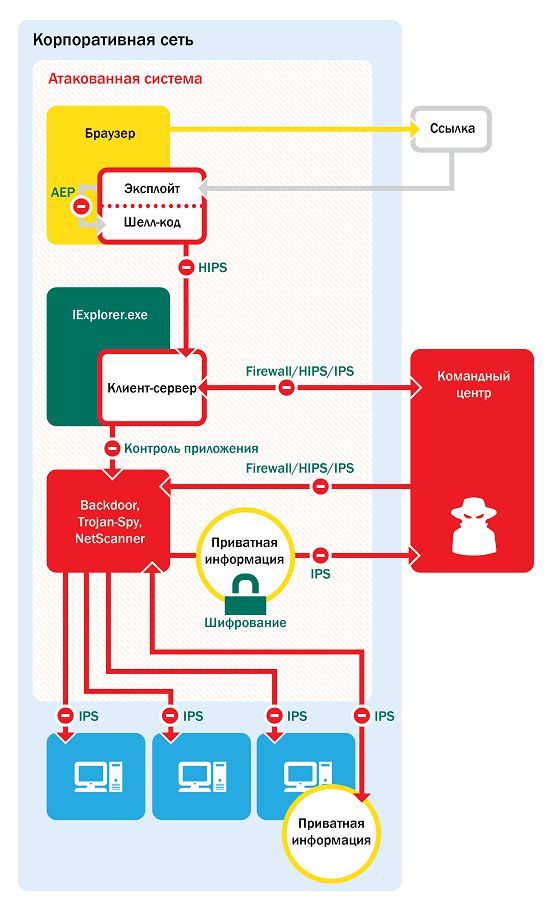

Очевидно, что в таргетированных атаках пользователям отводится весьма важная роль - они невольно дают злоумышленнику возможность атаковать систему. К сожалению, на сегодняшний день не существует технологий, которые позволяли бы исключить негативное влияние человеческого фактора на безопасность корпоративной сети. Тем не менее, политики безопасности в сочетании с несколькими технологиями позволят обеспечить эффективную защиту от таргетированных атак, противодействуя злоумышленнику на каждом ее этапе - от момента эксплуатации уязвимости до попытки компрометации сети.

Защита от эксплойтов

Поскольку в таргетированных атаках злоумышленники используют уникальное вредоносное ПО, сигнатурного детектирования недостаточно, чтобы идентифицировать такой вредоносный код. Однако антивирусные технологии давно вышли за рамки простого сигнатурного детектирования. Так, технология AEP (Автоматическая защита от эксплойтов), использующая механизмы DEP, ASLR, методы эвристического анализа и контроля исполняемого кода, позволяет блокировать выполнение вредоносного когда в момент эксплуатации 0-day уязвимости.

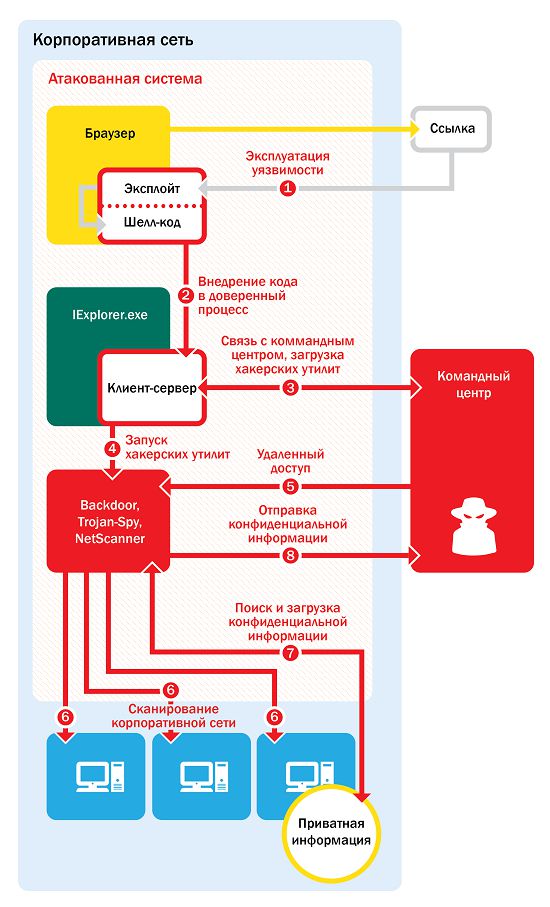

Если злоумышленникам удалось атаковать систему - сработал эксплойт или пользователь запустил вредоносное ПО - предотвратить дальнейшее проникновение в корпоративную сеть помогут контроль сетевого трафика и контроль приложений.

Контроль сетевого трафика

Вредоносный код (троянец или шелл-код эксплойта), попав на атакованную систему, обычно решает следующие задачи (одну или несколько):

- Установить соединение с командным центром (исходящее соединение)

- Открыть порты для входящих подключений

- Загрузить дополнительные модули

- Внедрить вредоносный код в другие процессы для поддержания соединения с командным центром

- Собрать информацию о сети, системах в сети и пользователях

- Отправить собранную информацию (IP-адреса, имена компьютеров и учетных записей, логины, пароли и т.д.) на сервер злоумышленников.

Как правило, подключившись к системе, злоумышленники стараются собрать информацию о ней и корпоративной сети, в которой находится компьютер. Для сбора локальной информации злоумышленникам не требуется дополнительных привилегий - списки запущенных процессов, установленного ПО и патчей, подключенных пользователей и т.д. - могут быть легко собраны. Для сбора информации о корпоративной сети - поиска других уязвимых систем, систем защиты, расшареных папок, сетевых служб, серверов и т.д. - злоумышленники используют специальные скрипты и утилиты, позволяющие маскировать такую активность и обходить системы защиты. Вся собранная информация отправляется по Сети злоумышленникам для анализа и планирования следующей стадии атаки.

Используя технологии контроля сетевого трафика (Firewall, IPS/IDS), системные администраторы и специалисты службы безопасности могут не только блокировать опасную сетевую активность, но и обнаруживать факт проникновения в корпоративную сеть. Это позволяют следующие возможности Firewall, IPS/IDS:

- Блокирование входящих/исходящих соединений

- По портам

- По доменным именам и IP-адресам

- По протоколам

- Статистический анализ трафика (Net flow) для выявления аномалий

- Сбор подозрительного сетевого трафика для последующего анализа

- Детектирование/блокирование:

- Передачи по Сети команд и вывода консоли/терминала

- Загрузки по Сети подозрительных файлов (доп. модули вредоносного ПО)

- Отправки конфиденциальной информации (например, IP-адреса, логины, название компьютеров, корпоративные документы, номера кредитных карт и т.д.)

Firewall и IPS/IDS позволяют детектировать аномалии в сетевом взаимодействии узлов сети на стадии, когда вредоносный код пытается связаться с командным центром или активно сканирует корпоративно сеть в поисках других систем, открытых портов, расшареных папок и т.д. Детектирование аномалий позволяет специалистам ИБ незамедлительно реагировать на угрозы, предотвращая дальнейшее проникновение злоумышленника и компрометацию корпоративной сети.

Контроль приложений

Получив доступ к атакованной системе, злоумышленники стараются закрепить достигнутый результат. Для этого на атакованную систему загружаются дополнительные модули и утилиты, а вредоносный код, обеспечивающий связь с командным центром, часто внедряется в доверенные процессы - explorer.exe, csrss.exe, smss.exe, и т.д.

Контроль приложений позволит заблокировать запуск и загрузку недоверенных программ и модулей из хакерского набора злоумышленника, а HIPS политики должны быть использованы для блокирования нестандартного или потенциально опасного поведения легитимного ПО. Так, браузеры не должны открывать порты для входящих соединений, системные процессы (explorer.exe, csrss.exe, smss.exe, и т.д.) и другие приложения (calc.exe, notepad.exe, и т.д.) не должны подключаться к внешним серверам и внедрять код в другие доверенные процессы - такое поведение должно быть запрещено.

Чтобы помешать злоумышленникам получить контроль над системой, специалистам ИБ следует:

- Запретить доверенным и/или потенциально уязвимым программам внедрять код в другие процессы.

- Ограничить доступ приложений к критичным системным ресурсам и файлам.

- Заблокировать потенциально опасные функции, не используемые приложениями по умолчанию (доступ к сети, установка драйверов, создание скриншотов, доступ к веб-камере, микрофону и т.д.)

Для систем где необходима максимальная степень защищенности, хорошо подходит режим "Запрещено по умолчанию" (Default Deny) - этот режим позволяет запретить запуск любых программ, отсутствующих в белом списке - хранящемся локально или в облаке.

Шифрование файлов

Если злоумышленникам все же удалось получить контроль над атакованной системой и проникнуть в корпоративную сеть, они могут попытаться найти и выгрузить на свой сервер как можно больше файлов, содержащих потенциально значимую для них информацию:

- Корпоративные документы, в том числе - политики безопасности

- Файлы с учетными данными

- Файлы конфигураций

- Исходные коды

- Приватные ключи

Такая информация может быть найдена как на атакованном компьютере, так и в открытых для чтения сетевых папках других систем. Для предотвращения утечки конфиденциальной информации, специалистам ИБ следует использовать шифрование файлов/диска, которое позволит ограничить локальный доступ приложений и пользователей к конфиденциальной (охраняемой) информации и обеспечить передачу данных в зашифрованном виде - даже если злоумышленнику удастся что-то скачать, он не сможет прочитать содержимое зашифрованных файлов.

Политики безопасности

Ни одна из перечисленных выше технологий сама по себе не позволит эффективно предотвращать таргетированные атаки. Для обеспечения защиты корпоративной сети все эти технологии должны быть хорошо интегрированы между собой и тщательно настроены.

Вместе с тем, системные администраторам и специалистам службы безопасности следует использовать и административные меры защиты:

- Обучение пользователей. Все пользователи должны:

- Знать и соблюдать установленные в компании политики безопасности

- Иметь представление о возможных угрозах, таких как фишинг, социальная инженерия, зараженные сайты

- Сообщать службе безопасности обо всех инцидентах.

- Контроль права доступа и привилегий пользователей:

- Любые права и привилегии выдавать только в случае необходимости

- Вести учет выданных пользователям прав и привилегий (доступа)

- Проверка систем на наличие уязвимостей и неиспользуемых сетевых служб:

- Проводить поиск и анализ уязвимых сетевых служб и приложений

- Обновлять уязвимые компоненты и приложения. В случае, если обновление отсутствует - максимально ограничить действия уязвимого ПО или запретить его использование.

Многие из перечисленных мер могут быть автоматизированы - например, в случае нарушения политик безопасности, специальное ПО показывает пользователю предупреждение. Для поиска сетевых служб и неавторизованных устройств, поиска уязвимостей и автоматического обновления уязвимых программ можно использовать технологии управления системами - Systems Management.

Заключение

Нецелевое использование ресурсов компании не только приводит к прямым финансовым потерям, но также может стать причиной возникновения серьёзных инцидентов информационной безопасности. Активно используя рабочий компьютер для общения в социальных сетях и просмотра веб-сайтов, сотрудники компании могут стать жертвами и невольными пособниками злоумышленников, организовавших таргетированную атаку.

Во второй части мы расскажем об инцидентах, связанных с использованием личной почты, пиратского ПО и загрузкой нелицензионного контента в корпоративной сети, и покажем, какие средства защиты позволят предотвратить возникновение подобных инцидентов.