После установки и запуска фермы серверов настраивать и обслуживать их стало намного проще, чем раньше. Это произошло благодаря фундаментальному сдвигу в парадигме управления. В Windows Server 2008 R2 вам приходилось поддерживать свою среду тактически. Вы должны были сшивать ферму при помощи множества инструментов на каждом сервере, и эти инструменты были больше сосредоточены на задачах, чем на желаемом конечном результате.

В Windows Server 2012 вы поддерживаете свою среду инфраструктуры виртуальных рабочих мест (Virtual Desktop Infrastructure, VDI) стратегически. Вы вносите изменения на основе своего желания того, что должно произойти. Вы развертываете изменения из единственного места с помощью единственного инструмента. Вы могли бы использовать групповую политику или Windows PowerShell для некоторых настроек, но теперь можете централизовать управление службами удаленного рабочего стола (Remote Desktop Services, RDS), не будучи администратором групповой политики или знатоком Windows PowerShell.

Здесь мы опишем основные разделы служб управления удаленным рабочим местом (Remote Desktop Management Services, RDMS) и покажем, как RDMS подразделяет свойства сервера на категории. Затем мы рассмотрим несколько примеров того, как использовать RDMS для управления развертыванием VDI на основе сеансов. О применении RDMS для управления развертыванием VDI на основе виртуальных машин (virtual machine, VM) мы расскажем в следующей статье.

Структура RDMS

В RDMS три основных раздела:

- Раздел Overview предназначен для добавления и удаления служб ролей на серверах, а также управления свойствами на уровне развертывания.

- Раздел Servers предоставляет подробную информацию о каждом сервере в среде и единый интерфейс, с помощью которого выполняются типичные задачи по управлению компьютером для каждого сервера.

- Раздел Collections предназначен для настройки свойств, специфичных для коллекции.

Раздел Overview выполняет две основные функции. Во-первых, он дает представление о вашем развертывании VDI на основе служб ролей, которые вы развернули. Щелкните правой кнопкой мыши каждый значок, и вы получите соответствующее меню задач, которые можно выполнить, например, добавить или удалить службы ролей, настроить брокер соединения с удаленным рабочим местом (RD Connection Broker) для обеспечения высокой доступности (high availability, HA) или создать новые коллекции сеансов. Во-вторых, вы можете настроить свойства уровня развертывания, раскрыв меню Tasks и выбрав команду Edit Deployment Properties.

Раздел Servers предоставляет обзор каждого сервера, включая сетевое состояние, IP-адрес, состояние активации и дату последнего обновления. Вы также можете управлять каждым своим сервером посредством Computer Management (включающего в себя Event Viewer, Device Manager и Services). Из этого раздела вы можете настраивать объединение сетевых карт (NIC teaming), диагностировать проблемы лицензирования VDI, выполнять команды Windows PowerShell, запускать счетчики производительности, добавлять или удалять роли и компоненты, а также перезагружать сервер.

Раздел Collections предоставляет подробную информацию о коллекциях развертывания и интерфейс для управления свойствами коллекции сеансов, хост-серверами и пользовательскими сеансами, работающими на хост-серверах. Главная страница Collections разделена на три подраздела: Collections, Host Servers и Connections:

- Из подраздела Collections можно создавать или удалять коллекции сеансов, а также просматривать свойства существующих коллекций сеансов, включая тип предлагаемой VDI (на основе сеансов или виртуальных машин) и тип ресурса (удаленные приложения или сеансы всего рабочего места), которые предоставляет каждая коллекция.

- Подраздел Host Servers содержит список всех хост-серверов сеансов RD из всех коллекций. Щелчком правой кнопкой мыши по любому серверу можно перевести его в режим стока (drain mode), который запретит ему принимать новые подключения.

- Подраздел Connections содержит список всех пользовательских сеансов, работающих на каждом хост-сервере коллекции сеансов. Щелчком правой кнопки мыши по пользовательскому сеансу можно управлять им (отправить сообщение, отключить или завершить сеанс пользователя), выбирая действие из раскрывающегося меню.

Каждая коллекция содержится в списке под главной ссылкой Collections в левой панели. При выборе коллекции на главной панели отображаются дополнительные подразделы управления, применимые только к этой коллекции. Помимо подразделов Host Server и Connections существует еще два новых подраздела:

- Подраздел Properties позволяет управлять свойствами уровня коллекции сеансов при помощи раскрывающегося меню Tasks.

- Подраздел RemoteApp Programs позволяет публиковать или отменять публикацию программ RemoteApp и настраивать их свойства щелчком правой кнопки мыши по каждой программе.

Категории свойств RDMS

Теперь давайте поговорим о том, почему RDMS структурируется именно так. RDMS разделяет свойства на две категории (рис. 1):

- Свойства уровня развертывания влияют на все соответствующие серверы в развертывании (и, следовательно, во всех коллекциях).

- Свойства уровня коллекции влияют на серверы в определенной коллекции.

| Deployment Level Properties | Свойства уровня развертывания |

| Session Collection n | Коллекция сеансов N |

| Collection Level Properties | Свойства уровня коллекции |

Рис. 1. VDI настраивается на основе свойств уровня развертывания или уровня коллекции сеансов

Если по-прежнему не ясно, почему это важно, рассмотрим пример. В Windows Server 2008 R2, если вы хотели предоставить новой группе доступ к одной из ферм хост-серверов сеансов RD, вы должны были внести изменения в каждый хост-сервер сеансов RD в ферме. Вы бы добавили новую группу пользователей на вкладке Remote в свойствах системы. Если ферм много, вам потребовалось бы некоторое время, и оставалось лишь надеяться, что вы не сделаете ошибку или забудете какой-нибудь сервер.

В Windows Server 2012 вы вносите это изменение на уровне коллекции сеансов. На сервере развертывания откройте RDMS и добавьте новую группу пользователей на вкладке User Groups раздела Session Collection Properties. Все серверы, которые принадлежат коллекции сеансов, быстро получат новые настройки, и в этом процессе менее вероятно совершить ошибку.

Свойства уровня развертывания

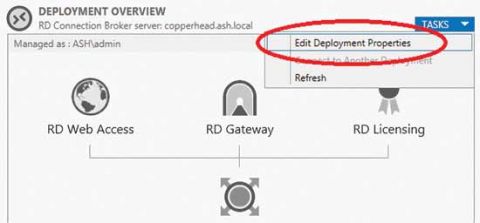

Чтобы изменить свойства на уровне развертывания, выберите Edit Deployment Properties (редактировать свойства развертывания) в раскрывающемся меню Tasks раздела Overview (рис. 2).

Рис. 2. Выберите Edit Deployment Properties, чтобы открыть диалоговое окно свойств развертывания

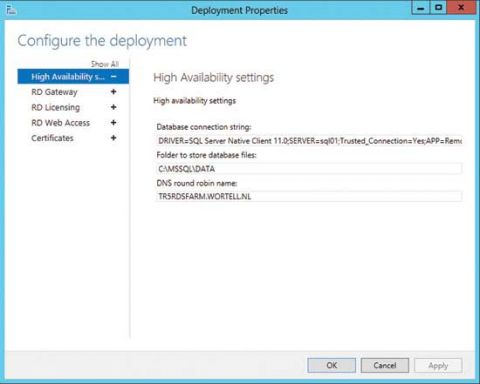

Откроется диалоговое окно Deployment Properties (свойства развертывания), в котором свойства сгруппированы в следующих вкладках (рис. 3):

Рис. 3. Свойства развертывания сгруппированы в пяти вкладках

- High Availability (высокая доступность): этот раздел только для чтения вы увидите, только если ваш брокер соединений RD настроен для обеспечения высокой доступности (или по крайней мере, готов для HA). Здесь перечислены значения (строки подключения базы данных, размещение базы данных и DNS-имя в круговой системе (round-robin)), задаваемые при настройке HA.

- RD Gateway (шлюз удаленного рабочего места): позволяет редактировать настройки, которые будут задаваться в удаленных приложениях и полных рабочих местах, публикуемых в RD Web Access и Remote Area Data Collector (RADC).

- RD Licensing (лицензирование удаленного рабочего места): позволяет настраивать режим лицензирования RD (на каждый сервер или устройство) и добавлять или удалять серверы лицензирования RD для развертывания.

- RD Web Access (Web-доступ к удаленному рабочему месту): в этом разделе доступен лишь просмотр внутренних DNS-имен серверов Web-доступа к RD и ссылок на Web-страницу для Web-доступа к RD.

- Certificates (сертификаты): здесь можно централизованно настраивать SSL-сертификаты. Сертификат используют три службы ролей RDS: RD Connection Broker для выполнения единого входа (single sign-on, SSO) и подписания, RD Web Access для поддержки зашифрованных SSL Web-страниц и RD Gateway для надежного шифрования и прокси-передачи сеансов Remote Desktop Protocol (RDP) поверх сети Интернет. Управление сертификатами было сложным и требовало много инструментов, но оно стало гораздо проще в Windows Server 2012. Вы можете централизованно настраивать все эти SSL-сертификаты; вы можете даже создавать здесь самоподписываемые сертификаты или выбирать существующие сертификаты.

Управление на уровне развертывания

Чтобы показать, как это работает, рассмотрим несколько примеров применения RDMS для настройки свойств на уровне развертывания.

Добавление нового сервера лицензий: роль лицензирования удаленных рабочих мест не будет установлена в процессе Quick Start или стандартном сценарии развертывания. Необходимо установить и добавить эту роль после начального развертывания. Из Deployment Overview в RDMS вы можете развернуть роль RD Licensing и добавить в развертывание новый сервер лицензирования.

Вы можете просмотреть и изменить параметры, касающиеся лицензирования RD, на вкладке RD Licensing в свойствах развертывания. Можно настроить тип лицензирования (на пользователя или устройство), а также изменить порядок серверов лицензий RD (если вы используете несколько таких серверов).

Настройка сертификатов: VDI-развертывания используют SSL-сертификаты для аутентификации серверов, подписывания RDP-файлов, шифрования RDP-трафика и включения SSO. Эти сертификаты сравнительно просто установить для развертывания с целью:

- Обеспечить аутентификацию сервера

- Обеспечить цифровую подпись RDP-файлов (для удаленных приложений и полных рабочих мест, публикуемых посредством RADC и RD Web Access)

- Создать безопасное соединение с Web-сайтом для RD Web Access

- Проверить подлинность сервера RD Gateway

- Шифровать трафик на и от сервера RD Gateway поверх сети Интернет

- Включить SSO

Если вы устанавливаете на один и тот же сервер RD Gateway и RD Web Access, вы можете использовать один SSL-сертификат для выполнения всех этих задач без необходимости использовать маску или SAN-сертификат. Имя сертификата должно представлять внешнее имя вашего развертывания. Оно должно разрешаться в Интернете во внешний IP-адрес сервера RD Gateway или RD Web Access. В этом примере именем сертификата является vdi.virtualkristin.com. Вы получили этот сертификат из публичного центра сертификации (certificate authority, CA) и сохранили файл сертификата на своем сервере развертывания.

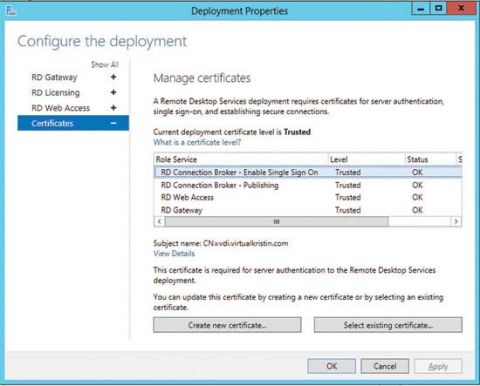

Чтобы раздать сертификат, откройте RDMS Deployment Properties и выберите вкладку Certificates. Выберите элемент RD Connection Broker - Single Sign-On. Затем щелкните мышью Select Existing Certificate. Выберите опцию Choose a Different Certificate. Затем найдите свой файл сертификата, введите требуемый пароль для доступа к файлу, установите флажок "Allow the certificate to be added to the Trusted Root Certification Authorities store on the destination computers" (разрешить добавить сертификат в хранилище доверенных корневых центров сертификации на целевых компьютерах) и нажмите Apply. Сделайте то же самое для следующих трех элементов ролей, нажимая Apply по завершении каждой настройки.

Каждый элемент службы роли должен отображать свой уровень как Trusted. Имя субъекта сертификата отобразится непосредственно под списком служб ролей (рис. 4). Чтобы работал SSO, клиенты Windows 7 должны установить обновление RDP 8 и быть задействоваными в локальной групповой политике.

Рис. 4. Для успешно развернутых сертификатов отображается уровень Trusted и состояние OK

Свойства на уровне коллекции

Чтобы изменить свойства коллекции, выберите Edit Properties из раскрывающегося меню Tasks в подразделе Collection Properties (рис. 5).

Рис. 5. Выберите Edit Properties, чтобы настроить свойства на уровне коллекции

Откроется диалоговое окно Collection Properties со свойствами, сгруппированными в следующих вкладках:

- General (общие): редактирование имени и описания коллекции, а также выбор, отображать ли значок полного рабочего места в RD Web Access.

- User Groups (группы пользователей): выбор групп пользователей, которым разрешено подключаться к коллекции.

- Session (сеанс): установка ограничений времени для отключенных, активных и простаивающих сеансов, а также выбор, что делать по достижении каждого ограничения.

- Security (безопасность): настройка уровня безопасности и уровня шифрования для коллекции и выбор, разрешить ли соединения только с клиентами, поддерживающими проверку подлинности на уровне сети (Network Level Authentication, NLA).

- Load Balancing (балансировка нагрузки): настройка количества параллельных сеансов, которые каждый сервер коллекции сеансов будет поддерживать, на основе доступных физических аппаратных средств или виртуальных ресурсов.

- Client Settings (настройки клиента): выбор клиентских устройств (жесткий диск, принтеры, буфер обмена и т. д.), которые будут перенаправляться в удаленных сеансах, и установка максимального количества перенаправляемых мониторов.

- User Profile Disks (диски профиля пользователя): настройка размещения диска профиля пользователя (User Profile Disk, UPD), его максимального размера и исключений для файлов и каталогов. Рассматривайте UPD как новый способ настройки пользовательской среды в VDI-среде.

Управление на уровне коллекции сеансов

Вот несколько примеров того, как можно использовать RDMS для настройки свойств на уровне коллекции сеансов для вашей VDI-среды.

Балансировка нагрузки хост-сервера сеансов RD: в большинстве сред хост-серверы сеансов RD будут обладать одинаковыми ресурсами и управлять одинаковым количеством сеансов. Если в ваших коллекциях серверы обладают разными физическими или виртуальными ресурсами, необходимо назначить каждому серверу вес относительно количества сеансов, которые он может поддерживать. Для этого откройте диалоговое окно свойств коллекции сеансов RDMS. Выберите Load Balancing. Каждому серверу задайте относительный вес (0-100). Чем больше вес, тем больше сеансов он может поддерживать. Чтобы задать максимальный предел количества одновременных сеансов, которые каждый сервер будет обрабатывать, настройте параметр Session Limit.

Слив хост-сервера сеансов RD: иногда бывает необходимо выполнить обслуживание хост-серверов сеансов RD в коллекции сеансов (например, установить исправления и перезагрузить сервер). Чтобы подготовиться к этому, переведите сервер в режим drain, в котором он не будет принимать новые подключения. Для этого выберите его коллекцию в RDMS. В разделе Host Servers щелкните сервер правой кнопкой мыши и выберите "Do not allow new connections" (запретить новые подключения).

Настройка шифрования: один из этапов настройки хост-серверов сеансов RD для работы с WAN-ускорителем - установка RDP-шифрования в Low на хост-серверах сеансов RD. Сделайте это для каждой коллекции, которая будет использовать WAN-ускоритель. Для этого откройте диалоговое окно свойств коллекции сеансов, выберите Security и в раскрывающемся меню Encryption Level выберите Low.

Мы обсудили, как использовать RDMS для стратегического управления развертыванием. Мы показали, как разделяются на категории свойства VDI и свойства уровня развертывания и уровня коллекции влияют на серверы. Мы также показали вам несколько примеров использования RDMS для решения типичных задач управления, таких как защита развертывания с помощью SSL-сертификатов и добавление нового сервера лицензий.

В следующей статье мы покажем, как развернуть шлюз удаленных рабочих мест RD Gateway, чтобы обеспечить безопасный доступ к вашему развертыванию по сети Интернет.