| С необходимостью защиты информации рано или поздно приходится сталкиваться практически всем. Одна из животрепещущих тем - борьба с утечками. Все чаще и чаще инсайдеры используют сменные носители, чтобы вынести конфиденциальную информацию за пределы корпоративного периметра. Как защититься от этой угрозы? |

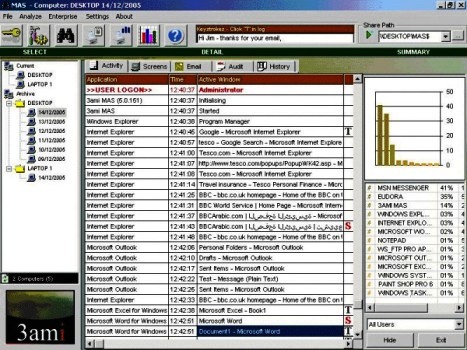

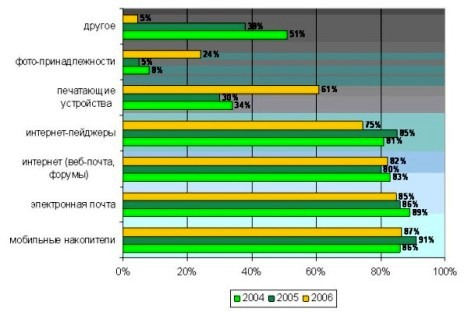

Для того, чтобы похитить конфиденциальную информацию, в распоряжении инсайдеров есть целый ряд каналов передачи данных: почтовые ресурсы, выход в интернет (веб-почта, чаты, форумы), обычные порты рабочих станций (USB, COM, LPT), беспроводные сети (Wi-Fi, Bluetooth, IrDA) и т.д. Однако наиболее опасным каналом утечки считаются коммуникационные возможности рабочих станций, к которым следует отнести стандартные порты, различные типы приводов (CD/DVD-RW, ZIP, Floppy), беспроводные сети и любые другие средства снятия данных с персонального компьютера без использования корпоративной почты и интернета. Обеспокоенность руководителей именно этими каналами утечки продиктована, прежде всего, возросшей популярностью мобильных накопителей, которые в течение последнего года стали дешевле и, соответственно, получили большее распространение.

Следует отметить, что чувствительные сведения часто оказываются за пределами сетевого периметра не вследствие преднамеренных действий нечистых на руку служащих, а в результате простой безалаберности персонала. Так, некоторые сотрудники предпочитают брать работу на дом или переписывают классифицированные документы на портативный накопитель, чтобы изучить их на своем ноутбуке в командировке. Другими словами, служащими могут двигать благие побуждения, которые на практике могут привести к компрометации торговых или промышленных секретов работодателя.

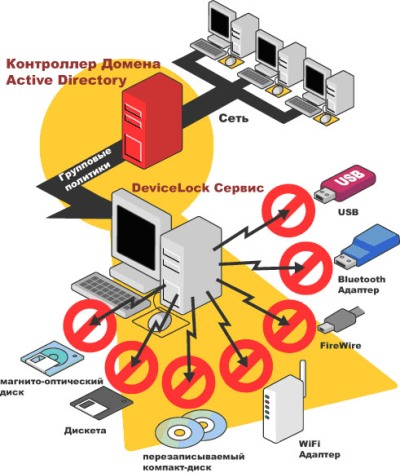

Рисунок 1. Каналы утечки данных

Таким образом, именно проблема предотвращения утечек на уровне рабочих станций является сегодня одной из самых злободневных. Минимизировать эти риски можно либо в рамках комплексного подхода, предполагающего покрытие всех возможных каналов утечки, либо путем реализации автономного проекта, позволяющего обеспечить контроль над оборотом чувствительных сведений только на уровне рабочих станций.

3ami MAS позволяет оценить информационную активность

Продукт MAS (Monitoring & Audit System) выпускается компанией 3ami. Купить его или скачать пробную версию можно в интернете . Основная задача MAS - обеспечить глубокий пассивный мониторинг всех действий пользователей и вести расширенный журнал всех операций для аудита в будущем.

Решение MAS позволяет выявить и зафиксировать любые изменения в программной и аппаратной конфигурации корпоративных рабочих станций, перехватить и отразить в журнале событий все произведенные служащим операции на ПК, а также сохранить все исходящие и входящие почтовые сообщения вместе с вложениями.

Разработчик ориентирует свой продукт на корпоративный и государственный сектор. Главной особенностью MAS является возможность быстро просмотреть статистику (отчет с графиками), отражающую активность конкретной рабочей станции или заданного пользователя, а также ситуацию в организации в целом. Учет изменений в аппаратной и программной конфигурации позволяет сделать ИТ-инфраструктуру компании совместимой с некоторыми законодательными и отраслевыми нормами. Вдобавок, действия служащих на персональных компьютерах можно исследовать постфактум и повторить их практически как после видеосъемки.

Решение фирмы 3ami легко устанавливается и настраивается, при этом оно полностью невидимо для пользователя удаленной рабочей станции. Администратор может получать сведения об активности служащих практически в режиме реального времени (задержка составляет несколько секунд) и проверять записи, как прошлых месяцев, так и прошлых лет. Продукт достаточно расширяем, чтобы обеспечить контроль над несколькими тысячами персональных компьютеров.

Компания 3ami указывает, что отчеты MAS позволяет взглянуть на информационную активность организации с высоты птичьего полета и определить узкие места во взаимодействии пользователей с ИТ-инфраструктурой. Например, можно выявить тех пользователей, которые слишком много времени проводят в чатах, форумах и т.д. Таким образом, руководство будет знать, куда следует приложить усилия, чтобы повысить производительность труда.

К недостаткам MAS можно отнести пассивный характер мониторинга. Так, если служащий подключит к своей рабочей станции портативный USB-накопитель и «сольет» на него все корпоративные секреты, то обнаружить это будет можно только после проверки журналов событий самим администратором. Даже если такая ревизия будет осуществляться ежедневно, что практически невозможно в крупной организации, заметить утечку удастся лишь в конце рабочего дня, когда чувствительные данные окажутся в руках конкурентов или мошенников. При этом обязательно надо иметь в виду, что анализ всех операций пользователя необходимо осуществлять руками, то есть для этих целей нужен отдельный сотрудник. Причем эффективность такого анализа легко может быть поставлена под сомнение, так как отыскать запрещенные действия среди сотен и тысяч операций очень сложно.

Можно резюмировать, что продукт MAS подходит для тех организаций, которых устраивает пассивный характер мониторинга активности пользователей. Чаще всего такая ситуация может возникнуть, когда фирме необходимо обеспечить совместимость с определенными нормативами (например, актом SOX, Basel II и т.д.). В таком контексте действительно имеет смысл согласиться с отсутствием возможности блокировать утечку заблаговременно, но получить все выгоды от использования решения из низкой ценовой ниши.

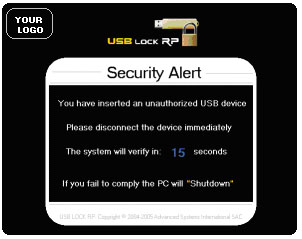

Advanced Systems International USB Lock можно развертывать без прав администратора

Продукт USB Lock поставляется компанией ASI (Advanced Systems International). Купить его или скачать пробную версию можно в интернете . Лицензия на одну рабочую станцию стоит 15 долларов, на 10 компьютеров - 170 долларов, на 20 ПК - 340 долларов и на 40 - 630 долларов.

Программа USB Lock поддерживает только Microsoft Windows 2000/XP/2003. Отличительной особенностью являются очень малые требования к ресурсам защищаемой рабочей станции: 1,4 Мб на жестком диске, 6 Мб ОЗУ и практически любой процессор.

Продукт в состоянии предотвратить неавторизованный доступ ко всем USB-накопителям, приводам компакт-дисков и дисководу. При этом функционирование таких USB-устройств, как мыши, принтеры, камеры и т.д. не нарушается. Программа представляет собой сервис, работающий в системе Windows на уровне локальной системы. Другими словами, решение USB Lock может быть запущено на компьютере даже без привилегий администратора.

Помимо возможностей централизованной настройки правил продукт позволяет защитить доступ к внешним устройствам с помощью пароля. В этом случае от пользователя потребуется ввести ключевое слово, чтобы снять информацию с рабочей станции. Такая возможность пригодится в небольших локальных сетях и на малых предприятиях.

Администратор USB Lock может собирать информацию об активности пользователей прямо в свою центральную консоль управления. Он также может вмешиваться в работу сотрудников, например, отключить заданное USB-устройство по собственному усмотрению или защитить доступ к нему паролем. В плане взаимодействия с конкретным пользователем программа USB Lock радует определенной дружелюбностью, так как позволяет выводить сообщения, объясняющие служащему, что его действия противоречат политике безопасности и он должен немедленно прекратить запрещенную операцию (например, отключить USB-накопитель).

Рисунок 3. Программа USB Lock предупреждает пользователя о нарушении

Вдобавок к функциональности по предотвращению утечек программа позволяет защищать отдельные папки. Это можно сделать прямо в режиме Drag&Drop. Уже защищенная папка меняет свою иконку на специально предусмотренную в USB Lock. Для доступа к ней необходимо обладать либо соответствующими правами, либо знать пароль. К сожалению, такая функциональность вряд ли может быть востребована в корпоративной среде, где все политики задаются централизованно. Администратор просто не в состоянии воспользоваться режимом Drag&Drop, столь популярным среди домашних пользователей.

Наконец, еще одной возможность USB Lock является защита компьютера на тот период времени, когда пользователю надо отойти от него. В этом случае программа может оставить все то же расположение рабочих окон на экране, но для возобновления операций потребуется ввести пароль. В принципе, практически эта же функциональность реализована стандартными средствами Windows, но ее избыточное присутствие в конкретном продукте ИТ-безопасности может оказаться полезным.

Среди недостатков продукта следует отметить практически те же, что и у SmartLine DeviceLock, и SecurIT Zlock. Программа не умеет отличать конфиденциальную информацию от публичных документов, поэтому пользователи в определенных случаях просто не смогут переписать самые обычные файлы на USB-память. К тому же совершенно неясно, как продукт USB Lock может работать на мобильных компьютерах, когда служащий находится, например, в командировке со своим ноутбуком. Следует отметить, что возможность развертывания USB Lock без привилегий администратора по логике вещей предполагает и возможность отключения этого сервиса опять же без полномочий администратора.

InfoWatch Net Monitor и Device Monitor блокирует утечку конфиденциальных данных

Продукты Net Monitor и Device Monitor разрабатываются и поставляются российской компанией InfoWatch. Они доступны заказчикам не только в виде автономных решений, но и в составе InfoWatch Enterprise Solution , комплексного решения для выявления и предотвращения утечек в корпоративной среде. Само комплексное решение позволяет предотвратить утечку по почтовым и веб каналам, обеспечить всесторонний контроль над оборотом конфиденциальных данных на уровне рабочих станций, а также организовать архив корпоративной корреспонденции с возможностью ретроспективного анализа.

Далее будет рассмотрена интегрированная версия InfoWatch Net Monitor с функциональностью Device Monitor. Этот продукт позволяет решить следующие проблемы, с которыми сегодня сталкиваются организации.

Во-первых, когда операции, производимые с конфиденциальными документами, хранящимися в электронном виде, не протоколируются. Это приводит к повышению рисков утечки чувствительной информации, а в случае возникновения такого инцидента не позволяет установить источник утечки.

Во-вторых, когда печать конфиденциальных документов не контролируется, что оставляет инсайдерам полностью отрытый канал утечки классифицированных данных. Между тем, как показало исследование «Внутренние ИТ-угрозы в России 2005», одна треть представителей бизнеса обеспокоена использованием именно печатающих устройств в целях кражи информации.

В-третьих, когда не контролируется копирование конфиденциальных документов или их частей на сменные носителей или внешние устройства, подключаемые через разнообразные порты (USB, COM, IrDA и т.д.) и беспроводные сети (Bluetooth, Wi-Fi). Другими словами, у инсайдеров есть удобный и высокоскоростной канал утечки.

В-четвертых, когда отсутствует контроль над конфиденциальными документами, выносимыми за пределы компании с помощью ноутбуков. По сути, эта проблема делает невозможным безопасное применение мобильных компьютеров в корпоративной среде, так как нет возможности проследить за активностью пользователей вне офиса.

Решение InfoWatch Net Monitor адресует все четыре проблемы (на долю Device Monitor приходится как раз контроль над сменными носителями и внешними устройствами - проблема №3). Ниже представлена схема работы Net Monitor.

Ключевое место в распределенной архитектуре решения занимают программные мониторы, осуществляющие активный контроль над обращением конфиденциальной информации на уровне рабочих станций. К этим мониторам относятся:

Adobe Monitor позволяет контролировать работу пользователей в приложении Adobe Acrobat и отслеживает выполнение следующих операций: открытие и закрытее документа, сохранение документа с указанным именем и под другим именем (Save As), изменение документа и отправку его в очередь на печать.

File System Monitor позволяет контролировать работу пользователей с файлами и отслеживает выполнение следующих операций: создание, удаление, изменение, чтение и переименование файла. При определении правил работы данного монитора указывается не только контролируемая информация (имя или маска файла), но и процесс, выполняющий действие над контролируемой информацией.

Office Monitor позволяет перехватывать действия, выполняемые пользователем в среде Microsoft Office, контролировать работу с документами Word, Excel и PowerPoint и отслеживать выполнение следующих операций: открытие и закрытие документа, открытие документа путем вставки в текущий (Insert), отправка документа в очередь на печать?, сохранение документа с указанным именем и под другим именем (Save As), копирование информации в буфер обмена, просмотр и изменение информации в свойствах документа, отправка документа (Send to…).

Print Monitor позволяет контролировать работу пользователей с принтерами и отслеживает выполнение операции «Добавление в очередь», то есть помещение документа в очередь на печать процессом с именем, удовлетворяющим заданному условию.

Device Monitor позволяет перехватывать обращения пользователей к сменным носителям и внешним устройствам: CD/DVD-накопителям, включая пишущие устройства; дискеты и съемные накопители информации, включая внешние жесткие диски, ZIP-накопители и т.д.; USB-, COM-, LPT- и IrDA-порты; Bluetooth и Wi-Fi, а также FireWire.

Продукт достаточно расширяем, чтобы использоваться как в малых или средних вычислительных сетях, так и в организациях, использующих десятки тысяч рабочих станций. Развертывание, администрирование и управление в реальном масштабе времени осуществляется через специальную центральную консоль.

Основной особенностью InfoWatch Net Monitor является возможность блокировать утечку именно конфиденциальной информации, а не всех сведений подряд. Хотя администратор безопасности действительно может свести функционал решения к стандартным сценариям «разрешить только чтение» и «использовать белые/черные списки устройств», на практике намного удобнее определить политики, запрещающие съем только чувствительных документов. В этом случае будет заблокирована только та операция, в результате которой под угрозу могут попасть классифицированные данные. Если Net Monitor зафиксирует запрещенную операцию, то он сможет в режиме реального времени заблокировать ее, оповестить самого пользователя о недопустимости такого действия, сообщить офицеру ИБ об инциденте и сохранить весь контекст события в специальный журнал.

Сам же интеллектуальный алгоритм распознавания конфиденциальной информации включает использование уникальной базы контентной фильтрации, специфичной для каждого заказчика. В этом контексте существенно возрастает роль сопроводительных и консалтинговых услуг, оказываемых поставщиком. Среди них стоит выделить анализ ИТ-инфраструктуры и профиля деятельности клиента, помощь в формализации целей и средств ИБ, создание политики безопасности и соответствующей нормативной базы, а также подстройку решения под специфические требования заказчика.

Кроме того, архитектура InfoWatch Net Monitor предусматривает работу программных мониторов не только на стационарных рабочих станциях, но и на ноутбуках. В последнем случае клиентская часть продукта получает соответствующие политики в то время, когда мобильный компьютер находится в пределах корпоративной сети. Когда работа совершается удаленно (за периметром), мониторы по-прежнему анализируют активность пользователя и верифицируют совершаемые операции согласно требованиям политики. Дополнительно ведется протокол всех действий пользователя, который автоматически анализируется сразу после того, как ноутбук снова оказался в корпоративной сети. Если в период автономной работы были совершенны запрещенные операции, соответствующее сообщение тут же отсылается офицеру безопасности. В результате удается реализовать выполнение политики ИБ и защитить конфиденциальную информацию даже в условиях удаленной работы пользователей на ноутбуках.

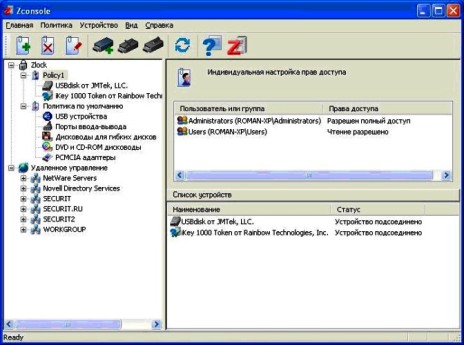

SecurIT Zlock разграничивает права доступа к портативным устройствам

Продукт Zlock поставляется компанией SecurIT и позволяет решить проблему несанкционированного использования в корпоративной сети периферийных устройств. Основное назначение системы Zlock - разграничение прав доступа пользователей к портативным устройствам, например, к USB-памяти и внешним накопителям.

Для каждого типа периферии программа предполагает возможность настройки прав доступа на основе списков контроля доступа (ACL). Для каждого физического или логического устройства и для каждого пользователя или группы пользователей из Active Directory можно разрешить либо полный доступ, либо чтение, либо запретить доступ.

Подключаемые устройства могут идентифицироваться по любым признакам, таким как класс устройства, код производителя, код устройства, серийный номер и т.д. Это дает возможность назначать разные права доступа к устройствам одного класса, например, запретить использование USB-памяти, но при этом разрешить использование USB-ключей для аутентификации пользователей.

Таким образом, продукт позволяет контролировать внешние устройства, подключаемые к USB-порту, а также жесткие диски, дисководы, приводы компакт-дисков, порты FireWire, COM, LPT, PCMCIA, контроллеры IrDA, Bluetooth, Wi-Fi. Вдобавок, можно обеспечить контроль над любым физическим или логическим устройством, имеющим символическое имя.

Среди назначаемых прав доступа предусмотрены следующие возможности: запрет доступа для всех пользователей; разрешение полного доступа для всех пользователей; доступ только на чтение для всех пользователей; индивидуальное назначение прав доступа для конкретных пользователей или групп аналогично с доступом к папке или файлу в Windows. Существует также специальный вид политики - политика по умолчанию, в которой задается, что делать с устройствами, не описанными в других политиках.

Администратор может создавать любое количество политик для управления доступом к устройствам для различных пользователей. Каждой политике назначается приоритет, который используется для разрешения конфликта, если одно и тоже устройство соответствует больше чем одной политике. Все политики могут быть сохранены в файл и восстановлены из файла.

Управление системой Zlock осуществляется централизованно, с использованием единой системы администрирования Zconsole. С ее помощью можно устанавливать и удалять Zlock на выбранные компьютеры сети с рабочего места администратора, а также централизованно управление правами доступа к устройствам.

Наконец, стоит отметить такую полезную функцию, как ведение журнала. В частности информация обо всех попытках подключения устройств, в том числе неудачных, записывается в системный журнал, в качестве которого может использоваться, например, текстовый файл.

Обобщая характеристики Zlock, можно заметить, что программа так же, как и ASI USB Lock не умеет отличать чувствительные сведения от публичных документов, поэтому в некоторых ситуациях может затруднять работу служащих. Например, сотрудники отдела маркетинга просто не смогут переписать свою презентацию на USB-память, а если разрешить им доступ к USB-портам, то вместе с рекламными документами на внешний носитель может поместить и база данных клиентов.

SmartLine DeviceLock предотвращает утечку через коммуникационные каналы

Продукт DeviceLock поставляется компанией SmartLine. Купить его или скачать пробную версию можно в интернете . Лицензия на одну рабочую станцию стоит 1,3 тыс. рублей, на 200 компьютеров - 94 тыс. рублей, на 2 тыс. ПК - 280 тыс. рублей.

Компания-поставщик указывает, что встроенные механизмы распределения прав доступа и задания политик ИБ в операционных системах Windows NT/2000/XP/2003 не позволяют контролировать доступ к USB-портам и внешним устройствам. Именно этот недостаток исправляет механизм аутентификации USB-устройств, встроенный в DeviceLock.

Рисунок 6. Функциональность SmartLine DeviceLock

Кроме доступа к USB-портам, продукт позволяет контролировать дисководы, приводы компакт-дисков, порты IrDA, FireWire, LPT, COM и беспроводные сети Wi-Fi и Bluetooth. Продукт DeviceLock позволяет назначать права доступа для пользователей и групп пользователей с помощью системы удаленного управления, позволяющей обеспечивать централизованный доступ ко всем агентам, которые развернуты на рабочих станциях.

Решение обладает рядом отличительных особенностей, среди которых: возможность контролировать доступ в зависимости от времени и дня недели; режим «только чтение» для работы со сменными носителями, жесткими дисками и CD; возможность полностью заблокировать доступ к USB-порту за исключением заранее авторизованных устройств; средства защиты дисков от случайного или преднамеренного форматирования; управление доступом через групповые политики в домене Active Directory и протоколирование обращения пользователей к устройствам. Стоит отдельно отметить, что различные версии DeviceLock умеют работать на рабочих станциях под управлением, как Windows NT/2000/XP/2003, так и Windows 9x/ME.

Продукт, действительно, позволяет предотвратить утечку конфиденциальной информации через коммуникационные каналы рабочей станции. Для этого подходит, например, режим «только чтение». Однако при этом пользователь будет не в состоянии переписать на внешний носитель не только чувствительные данные, но и любые другие сведения (несекретные файлы: презентации, маркетинговые и рекламные документы и т.д.). Другими словами, обесценивается часть положительного функционала персонального компьютера.

Еще одним недостатком DeviceLock является невозможность эффективного контроля над ноутбуками. Заметим, что мобильные компьютеры созданы специально для того, чтобы пользователь имел в своем распоряжении все коммуникационные и вычислительные возможности вне зависимости от внешней инфраструктуры. Однако продукт DeviceLock не умеет отличать конфиденциальные данные от публичных материалов, поэтому его использование на ноутбуках может привести к изоляции мобильной рабочей станции, которой для связи с ИТ-инфраструктурой останется лишь Ethernet-соединение.

Что выбрать?

При выборе конкретного варианта следует, прежде всего, исходить из целей организации и специфичных параметров заданной вычислительной сети. Так, если в компании не используются ноутбуки, то такой параметр, как эффективная защита мобильных компьютеров, можно проигнорировать. То же самое относится и к созданию комплексной системы предотвращения утечек конфиденциальной информации. В ней заинтересованы преимущественно крупные и средние и организации, в то время как малый бизнес часто может обеспечить контроль над инсайдерами организационными мерами.

Особое внимание необходимо при анализе сценариев использования чувствительных данных и рабочих станций служащими. Если персоналу требуется время от времени переписывать на USB-память несекретные файлы, то решения для полного блокирования USB-портов могут принести больше вреда, чем пользы.

Сравнительная характеристика ПО для борьбы с утечками информации

| 3ami MAS | ASI USB Lock | InfoWatch Net Monitor | SecurIT Zlock | SmartLine DeviceLock | |

| Контрольнад коммуникационными ресурсами рабочей станции (порты, беспроводные сети,приводы) | Да | Да | Да | Да | Да |

| Возможность предотвратить утечку именно конфиденциальной информации, а не всей без разбору | Нет | Нет | Да | Нет | Нет |

| Централизованные установка, настройка и управление | Да | Да | Да | Да | Да |

| Эффективный контроль над коммуникационными ресурсами ноутбуков (порты, беспроводные сети,приводы) | Нет | Нет | Да | Нет | Нет |

| Ведение расширенных журналов событий для последующего аудита | Да | Да | Да | Да | Да |

| Возможностьорганизовать комплексную защиту от утечки путем интеграции с другими продуктами | Нет | Нет | Да | Не полностью | Нет |

В заключение необходимо отметить, что у многих из рассмотренных продуктов доступны ознакомительные версии прямо в интернете, а остальные поставщики в состоянии продемонстрировать свои решения у заказчика или на специальном стенде. Таким образом, у заинтересованных клиентов всегда есть возможность убедиться в эффективности продуктов и получить дополнительную информацию.