Раздел 2. Возможность

Возможности для интегрированных подходов

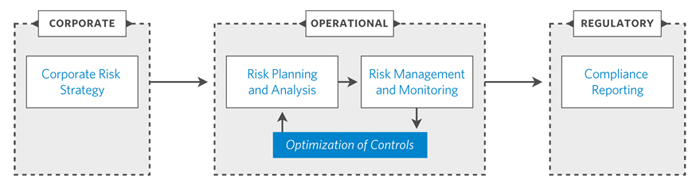

Структура управления рисками

Создание формальной программы ERM - это возможность создания среды и инфраструктуры, которая пронизывает все политики принятия решений и работу всей корпорации. Чтобы добиться успеха, необходимо интегрировать ключевые аспекты подобной программы и обеспечить обмен информацией о них. Приведенный далее график иллюстрирует эту модель. Давайте рассмотрим каждую фазу и ее влияние на всю программу ERM.

Эффективная программа ERM требует интеграции корпоративных, производственных и регулятивных элементов.

корпоративные элементы-Корпоративная стратегия рисков-производственные элементы-Планирование и анализ рисков-Контроль и управление рисками-Оптимизация средств управления-регулятивные элементы-Отчеты о соответствии требованиям

Корпоративная стратегия рисков. На этом этапе руководство корпорации должно определить и формализовать приемлемую устойчивость к корпоративным рискам. Этот процесс включает в себя определение категорий рисков для компании, определение уровней рисков, которые могут существовать, и создание руководств по определению уровня рисков, которым компания в целом хочет противостоять. Затем необходимо определить приемлемые уровни рисков для каждого подразделения, а затем сообщить их каждой организационной единице. Подразделения могут обладать различной степенью устойчивости к рискам. Это зависит от специфики их рынка и финансового состояния. Задачей каждого подразделения является реализация директив по устойчивости к рискам в соответствии с определенными ситуациями, с которыми они сталкиваются.

Планирование и анализ рисков. Когда корпоративное руководство определило "корпоративную устойчивость к рискам", эти директивы должны быть доведены до подразделений. Они должны служить руководством в их повседневной работе по планированию бизнеса и принятию решений. Затем подразделения разрабатывают подробный анализ рисков, с которыми сталкивается их бизнес, и определяют категории этих рисков, в зависимости от их потенциального влияния на бизнес. Затем эта категоризация может распределить все риски по четырем квадрантам, которые описаны в разделе, посвященном структуре управления рисками.

Контроль и управление рисками. Следующий шаг - создание и развертывание средств управления для сокращения рисков, а также контроль их успеха и эффективности. Средства управления - это нечто, что снижает вероятность или последствия риска. Это могут быть технологические решения, либо процедурные улучшения, либо то и другое вместе.

В случае безопасности ИТ риск определенных угроз или последствий можно значительно снизить, приняв на вооружение проверенные технологии и решения. Такой тип подхода может создать приемлемую платформу, которая помогает снизить риск определенных последствий. Это способствует повышению безопасности и сокращению общих затрат на управление безопасностью ИТ.

Например, большинство компаний сталкивается с риском того, что к защищенным приложениям, данным или системам получат доступ неавторизованные люди. Это не тот риск, который можно поместить в категорию "приемлемых". Его необходимо снизить настолько, насколько это в человеческих силах. Для этого, например, используют мощное решение для управления доступом.

Аналогично, основной риск во многих компаниях связан с нарушениями разделения обязанностей, когда определенные люди обладают правами большими, чем это необходимо для их рабочих обязанностей. Одним из очень частых примеров этого является множество людей, у которых есть права суперпользователя на доступ ко всей системе, даже если им на самом деле требуются значительно меньшие права доступа. Примером "худшего случая" этой ситуации может служить один и тот же неподходящий сотрудник, который не только инициирует, но и одобряет определенную бизнес-транзакцию. В этом случае вероятность злоупотреблений очень значительна, и ее нужно снизить любыми средствами.

Справиться с риском и снизить его помогает создание серьезного набора средств управления внутренней безопасностью. Это также значительно облегчает задачу соответствия законодательным требованиям, которая стоит перед компаниями. Необходимо постоянно оценивать риски и планы по их уменьшению, базируясь на изменениях условий бизнеса. По мере появления новых рисков и изменения старых нужно менять и план по управлению и уменьшению рисков.

Основной элемент этого этапа - это непрерывный контроль эффективности каждого средства управления. В случае безопасности ИТ контроль может включать в себя отчеты о событиях в системе безопасности, автоматизированную фильтрацию и сопоставление событий для обнаружения проблем с безопасностью, проверку того, что у всех пользователей есть лишь необходимый уровень привилегий доступа, поиск и исправление любых нарушений политики разграничения обязанностей, и прочее.

Контроль должен включать в себя анализ не только определенных событий (например, многочисленных неудачных попыток аутентификации), но также и тенденций событий. В некоторых случаях проблемы безопасности можно идентифицировать только путем наблюдения тенденций в происходящих событиях на протяжении какого-то периода времени. Хотя этот тип контроля часто требует некоторого вмешательства человека, его можно в значительной мере автоматизировать. Для этого можно использовать эффективное решение для управления событиями безопасности.

Оптимизация средств управления. Изменение определенной стратегии управления рисками может быть вызвано различными причинами: возникновение новых рисков, неудачное применение методик снижения рисков и т.д. Кроме того, условия бизнеса также могут диктовать изменение устойчивости к рискам - когда дела идут хорошо, приемлем более высокий риск.

Оптимизация средств управления подразумевает, что описанная выше деятельность, связанная с контролем, будет использована для динамической модификации средств контроля, которые применяются для управления каждым риском. Это бесконечный процесс, поскольку риски всегда динамичны.

Отчеты о соответствии требованиям: информация и аудиты Последняя фаза обычно включает в себя создание отчетов и информации для любого аудита объектов ИТ, связанного с соответствием законодательным требованиям. Данный этап - это естественное следствие усилий и результатов, имевших место в рамках всей деятельности по программе ERM. Вот почему программа ERM столь важна для эффективного обеспечения соответствия законодательным требованиям. Она предоставляет структуру для борьбы с корпоративными рисками любого типа. Программа позволяет создать внутренние средства управления не только для исправления этих рисков, но также для предоставления отчетов и информации. Эти данные помогут доказать , что цели, связанные с соответствием определенным нормам, достигнуты.

Принципы успешного управления рисками

Несмотря на рост интереса к управлению рисками, текущие организационные методики относительно неэффективно. Причиной этого является то, что управление рисками во многих компаниях каждым подразделением осуществляется независимо. Центральный контроль или надзор за этими разрозненными усилиями часто отсутствует. Это приводит к отсутствию единого и целостного подхода к управлению рисками во всей организации. Вот ключевые атрибуты успешной программы управления рисками.

Корпоративная структура ERM. Управление рисками должно быть единым во всем предприятии. Оно должно стимулироваться приоритетами и политиками по управлению рисками корпоративного уровня. Самый эффективный способ осуществить это - общая структура, которая используется в каждом подразделении. Благодаря такому подходу можно обмениваться информацией о рисках в рамках общей модели и управлять ими с помощью единых методик. Структура ERM под названием COSO (Committee of Sponsoring Organizations of the Treadway Commission, или Комитет организаций-спонсоров) - это общепринятая модель, которую можно использовать для этих целей.

Непрерывное управление и измерение. Успешность программы ERM необходимо постоянно контролировать. Это делается с помощью специальных измерений того, насколько успешно она работает. Эту информацию затем следует консолидировать на корпоративном уровне, чтобы отрегулировать "рычаги управления" (т.е. приоритеты и политики), которые используются для управления действиями по управлению рисками.

Управление рисками должно быть частью работы каждого. Обмен информацией о стратегиях и целях управления рисками должен быть в организации повсеместным. Чтобы прийти к успеху, программа ERM должна быть частью повседневной работы на всех уровнях.

Центральное управление и контроль текущей программы ERM. Подразделения должны соответствующим образом управлять рисками, в соответствии с корпоративными нормами. Чтобы обеспечить это, должен существовать центральный регулирующий орган, который контролирует работу всех инициатив корпорации по управлению рисками.

Управление рисками, связанными с безопасностью в ИТ

Такие риски, как хакерские атаки, вредоносные программы и неавторизованный доступ к защищенным ресурсам и системам, требуют серьезных планов по работе с ними. Это необходимо для снижения их до приемлемого низкого уровня. При анализе рисков безопасности ИТ, с которыми сталкиваются корпорации, следует учитывать защиту ресурсов, непрерывную доступность служб и соответствие законодательным требованиям. Это необходимо для разработки стратегий управления общим риском безопасности ИТ. Вот ключевые вопросы, которые необходимо задать.

Защита ресурсов. Как можно обеспечить безопасность и конфиденциальность важных корпоративных ресурсов, которые должны быть доступны лишь авторизованным людям для совершения одобренных действий?

Непрерывная доступность служб. Как можно обеспечить непрерывную доступность служб, которые предоставляются сотрудникам, партнерам и клиентам, без падения качества или уровня обслуживания?

Соответствие нормам. Как внутренние или внешние аудиторы ИТ могут проверить, что организация на самом деле удовлетворяет требованиям законодательных норм, которым она должна соответствовать?

Защита ресурсов

Любой риск неавторизованного доступа или использования конфиденциальных ресурсов является неприемлемым по определению. Поэтому абсолютно необходима надежная инфраструктура для управления доступом ко всем корпоративным ресурсам. Давайте рассмотрим все типы ресурсов и объектов, которые нуждаются в защите. Некоторые из них могут не быть изначально очевидными, но при отсутствии строгих мер защиты могут представлять собой значительный риск.

Доступ к приложениям По мере расширения организациями своих цепочек поставок и распространения, все больше и больше бизнес-партнеров и заказчиков получают доступ к приложениям в режиме онлайн. Это создает сильную потребность в надежных средствах управления доступом.

Группа ИТ должна иметь возможность создавать централизованные политики, которые точно определяют, какие пользователи могут получить доступ к каждому приложению, условия, на которых они могут получить доступ, и функции приложения, которыми им разрешено пользоваться.

При оценке решений для управления доступом группы ИТ должны учитывать следующие общие требования, чтобы обеспечить соответствие своим текущим и будущим требованиям:

- поддержка различных строгих методов аутентификации;

- политики управления доступом на базе ролей и правил;

- поддержка динамических политик доступа, основанных на данных из внешних источников информации (полученных, возможно, в реальном масштабе времени);

- возможность использовать идентификаторы из различных организаций;

- интеграция возможностей аутентификации и авторизации с пакетными корпоративными приложениями;

- поддержка прямой интеграции со специальными приложениями;

- унифицированные политики управления доступом для различных платформ и организаций;

- сдерживание числа суперпользователей в системе и делегирование прав;

- аудит системы безопасности и защита журнала;

- надежные функции аудита и отчетности для всех событий доступа.

Веб-службы Приложения, которые получают доступ к веб-службам, должны авторизоваться и проходить аутентификацию во многом так же, как реальные пользователи, которые пытаются получить доступ к веб-приложению. Этот процесс реализуется с помощью XML-документов, хотя требования к строгой безопасности также (если не более) важны для веб-служб.

Важные системные файлы и базы данных Надежная инфраструктура управления доступом необходима, чтобы обеспечить возможность доступа к конфиденциальным ресурсам (репозиториям, системным файлам и базам данных паролей UNIX, а также корпоративным базам данных) только правильно авторизованным пользователям. Такая инфраструктура должна включать возможность создания централизованных политик. Эти политики определяют, какие пользователи могут получить доступ к каждому важному ресурсу, исходя из их идентификатора, роли, организационной единицы и других критериев. Чтобы эти возможности были эффективны, самое большое значение имеет гибкость модели политик.

Контроль за важными системными службами Возможность прервать определенные важные системные службы необходимо тщательно контролировать. В частности, злонамеренное или неосторожное прерывание этих важных системных процессов (например, процесса записи событий в контрольный журнал) должно быть включено в любую всеобъемлющую программу управления рисками в ИТ. Эффективная платформа для управления рисками будет предоставлять гранулярное назначение прав на прерывание системных служб подобного рода.

Права доступа суперпользователя В любой среде ИТ есть несколько администраторов с полными правами доступа суперпользователя (например, Root в UNIX и Administrator в Windows). Однако на самом деле всем суперпользователям редко нужны все права доступа, которые им предоставлены. Результат - риск, которому подвергается система. Это риск выполнения операции, которая имеет тяжелые последствия, и которую нельзя легко отследить или отменить. Одним из способов снижения таких рисков является внедрение решения, которое обеспечивает гранулярное назначение прав суперпользователя, чтобы каждый пользователь мог выполнять только определенные операции на определенных системах.

Доступ к системным журналам Когда один администратор может не только выполнить подозрительную операцию, но и изменить после этого системный журнал, риск необнаруженного вредоносного события становится реальным. Поэтому важно, чтобы был доступен централизованный способ ограничения доступа (и на чтение, и на запись) ко всем системным журналам. Возможность отключения журналирования должна быть ограничена лишь самыми доверенными администраторами. Также следует рассмотреть возможность использования специализированного решения для управления доступом.

Пользовательские учетные записи Последняя область рисков относится к неправильному использованию обычных пользовательских учетных записей. Здесь есть две основные области, которые вызывают озабоченность. Первая - это когда сотрудник покидает компанию. Его (или ее) учетные записи и права доступа к приложениям могут быть не деактивированы немедленно. Когда это происходит, есть большой риск неправильного доступа к этим учетным записям, особенно если сотрудник был уволен не по собственному желанию.

Вторая область рисков включает в себя существование пользовательских учетных записей, которыми некоторое время не пользуются. В самом типичном случае роль пользователя меняется, но его учетные записи, необходимые для предыдущей роли, не удаляются. В результате у некоторых людей может быть несколько учетных записей, некоторые из которых больше не соответствуют их работе. Эти "зависшие" учетные записи представляют собой риск неправильного использования. Этот риск нужно контролировать. Эффективное решение для управления доступом должно предоставлять возможности просканировать всю среду на наличие учетных записей, которыми давно не пользовались. При этом можно задавать, что такое "давно". После этого нежелательные учетные записи удаляются.

Ресурсы мэйнфреймов Важно, чтобы тот же уровень управления доступом, реализованный для всех распределенных систем, также был доступен для мэйнфреймов в этой же среде. Этот тип решения должен поддерживать политики на основе ролей. Они определяют пользователей, которые могут получать доступ к защищенным ресурсам и приложениям на мэйнфрейме, и условия, на которых этот доступ будет предоставлен.

Непрерывная доступность служб

Непрерывная доступность служб ИТ для бизнеса просто необходима. Это также один из важнейших аспектов управления рисками в ИТ.

Большинство компаний может буквально жить и умирать из-за доступности своих онлайн-служб. Компании, предоставляющие финансовые услуги, в среднем теряют несколько миллионов долларов, если их службы будут недоступны в течение одного часа из суток. То же самое верно для внутренних служб и приложений, которыми пользуются сотрудники. Если работник не может по каким-то причинам получить онлайн-доступ к службам, то потеря продуктивности и поддержка бизнес-процессов может быть ужасающей.

Одной из самых значительных преград для непрерывной доступности служб является область компьютерных угроз. Сегодня пользователей компьютеров атакуют вирусы, хакерские программы и другие вредоносные приложения, которые часто устанавливаются без разрешения или оповещения пользователя. Все вместе эти программы известны, как вредоносные ("malware"). Они могут выполнять целый ряд действий, начиная с просто надоедливых, и заканчивая потенциально разрушительными. Это, например, перенастройка операционных систем и веб-браузеров, контроль электронной почты, перехват и передача вводимых данных (включая пароли), а также компрометация доступа к конфиденциальным данным.

В число "вредителей" входят не только вирусы. Это, например, также программы-шпионы и рекламное программное обеспечение. Хотя они обычно не так разрушительны, как атаки вирусов, эти программы могут значительно снизить эффективность работы. Другой важной сферой рисков в ИТ является управление уязвимостями в системах. Обычно, когда публично объявляют об уязвимости и связанной с ней "заплаткой", вредоносный программный код ("exploit"), использующий эту уязвимость, создается в хакерском сообществе почти немедленно. Своевременная установка исправлений на каждой машине в сети является необходимой, но очень трудной задачей. Эти уязвимости представляют собой значительный риск для доступности служб. По этой причине необходим централизованный и автоматизированный метод отслеживания, управления и установки пакетов исправлений против уязвимостей.

Соответствие нормам

Последний элемент управления рисками в ИТ относится к соответствию различным правительственным и отраслевым нормам. Это соответствие стало для бизнеса обязательным. Это главный элемент управления рисками для бизнеса в целом. Обеспечение соответствия включает в себя требования к таким вопросам, как видимость, безопасность, доступность, конфиденциальность информации и прозрачность. Если предприятие не может адекватно справиться с этими проблемами, оно рискует столкнуться со значительными правовыми санкциями. Также это грозит падением доверия со стороны инвесторов и уроном для имиджа торговой марки.

Если у вас есть эффективная программа по снижению рисков, связанных с защитой ресурсов и доступностью служб, вам необходимо создать комплект документов для обеспечения соответствия разделам большинства норм, относящихся к безопасности.

Необходимость соответствовать требованиям заставляет многие компании заново оценить (и в большинстве случаев значительно улучшить) свои внутренние политики и процедуры безопасности. Хотя требования этих нормативных актов (например, закон Сарбейнса-Оксли, закон об отчетности и безопасности медицинского страхования, закон Грэмма-Лича-Блайли) часто различаются, в них есть один общий элемент: необходимость надежных средств внутреннего контроля. Внутренний контроль - это набор процессов, которые могут обеспечить успешное выполнение бизнес-процедур или операций. В случае с контролем безопасности эти процессы часто служат для гарантии того, что только должным образом авторизованные люди могут получить доступ к конфиденциальной информации, приложениям и ресурсам.

Большинство компаний, к сожалению, имеют средства внутреннего контроля, которые по своей природе - ручные. Они состоят из бумажной работы, подразумевают циклы одобрения и содержат множество возможностей для возникновения ошибок. Автоматизация - вот ключ к внутреннему соответствию нормам. Это единственный способ, чтобы затраты на соответствие были управляемыми. Примечание. Для получения дополнительной информации о том, как повысить эффективность управления безопасностью, см. следующую статью на сайте ca.com: "Reducing the Costs of IT Security Management" ("Снижение затрат на управление безопасностью ИТ"). Область, где автоматизация средств управления безопасностью наиболее важна, - это управление пользователями и их доступом к корпоративным ресурсам. Или, другими словами, управление всеми идентификаторами пользователей и правами доступа, которыми эти пользователи наделены.

Есть три важных аспекта автоматизации средств управления, которые могут значительно повысить эффективность усилий по обеспечению соответствия. Это происходит путем обеспечения обоснованного соответствия с помощью автоматизации всех внутренних средств управления безопасностью. Примечание. Для получения дополнительной информации о создании эффективной среды управления соответствием требованиям, см. следующую статью на сайте ca.com: "The Role of Security Management in Regulatory Compliance" ("Роль управления системой безопасности в обеспечении соответствия законодательным требованиям").

1. Централизованные политики, которые автоматически управляют всем доступом пользователей к защищенным ресурсам всех типов в организации. Это сердце любого успешного управления конфиденциальностью. Следовательно, это - основной элемент в обеспечении потребностей многих основных сегодняшних законодательных требований.

2. Автоматическое назначение (и удаление) учетных записей и прав доступа к ресурсам для всех пользователей в соответствии с определенными политиками. Эти политики обычно основаны на роли пользователя или его положении в организации.

3. Автоматический сбор, фильтрация, визуализация и анализ всех событий в среде, связанных с безопасностью. Это делает аудит системы безопасности не только возможным, но и масштабируемым.

Решения для управления рисками, связанными с безопасностью в ИТ

В предыдущих разделах этой статьи обсуждались некоторые основные области рисков, связанных с безопасностью в ИТ. Рассматривались некоторые технологические решения, которые могли бы помочь снизить и проконтролировать эти риски. Две важнейших области для сокращения рисков ИТ - это управление идентификаторами и правами доступом и интегрированное управление угрозами.

Управление идентификацией и доступом (Identity and Access Management, IAM)

Почти во всех компаниях идентификаторы пользователей и их права доступа являются основным элементов стратегии электронного бизнеса. За этими идентификаторами стоят работники, временные сотрудники, партнеры, клиенты и другие люди, которые участвуют во всех операциях.

Понимание управления идентификацией - это ключ к созданию успешного набора процессов и систем. Это управление определяет, кто может иметь доступ и к каким приложениям, базам данных и платформам, а также условия, на которых этот доступ можно предоставить.

Отвечая на эти вопросы, организации могут выиграть от эффективного снижения рисков безопасности ИТ, защитить жизненно важные ресурсы бизнеса и упростить бизнес-операции, достигнув соответствия законодательным нормам.

Основные вопросы, на которые должен ответить компонент управления безопасностью, связанный с идентификацией и доступом, следующие.

- Кто и куда имеет доступ?

- Чем они занимались?

- Когда они это делали?

- Как можно это проверить?

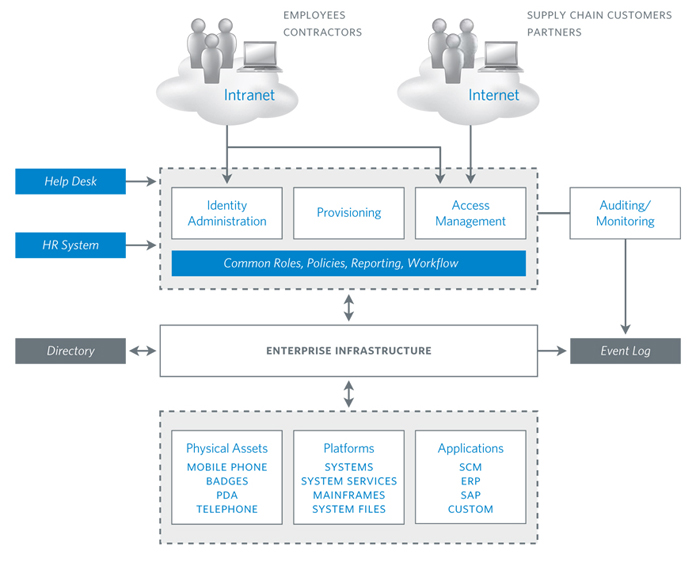

Следующая диаграмма иллюстрирует первичные компоненты эффективной платформы для управления идентификаторами и доступом в ИТ, и как эти компоненты взаимодействуют для снижения общих рисков безопасности.

Заметим, что необходимо защитить доступ к широкому диапазону ресурсов (внизу диаграммы). Сюда входят не только приложения, но и физические устройства, системы, а также важные системные службы и базы данных.

Работники-Временные сотрудники-Заказчики цепочки поставок-Партнеры-Служба поддержки-Система управления персоналом-Каталог-Администрирование идентификаторов-Подготовка к работе-Управление доступом-Аудит и мониторинг-Корпоративная инфраструктура-Общие роли, политики, отчеты, технологические процессы-Журнал событий-Физические ресурсы-Мобильный телефон-Идентификационные карточки-Карманный компьютер-Телефон-Платформы Системы-Системные службы-Мэйнфреймы-Системные файлы-Приложения-SCM-ERP-SAP-Специализированные программы

Ключевые возможности для успешного управления идентификацией и доступом Решение для управления идентификацией и доступом должно включать в себя четыре следующих области возможностей.

- Администрирование идентификации обеспечивает создание и администрирование пользовательских идентификаторов и информации о профилях.

- Подготовка к работе создает для каждого пользователя соответствующие учетные записи и права доступа к корпоративным ресурсам, а также удаляет их в нужный момент (например, когда пользователь покидает компанию).

- Управление доступом помогает гарантировать, что организация поддерживает целостность своей информации и приложений, предотвращая неавторизованный доступ. Эффективная служба управления доступом должна защищать не только веб-приложения, но и корпоративные приложения, системы, критичные системные службы и важные файлы и репозитории.

- Мониторинг и аудит способствуют отслеживанию и получению отчетов о доступе. Они нужны для снижения риска возникновения необнаруженных проблем в системе безопасности, для обеспечения соответствия законодательным требованиям, а также, при необходимости, для выполнения судебного анализа после определенных событий.

При оценке решений для управления идентификацией убедитесь, что эти компоненты тесно интегрированы и составляют функционально унифицированную платформу. Есть несколько причин, по которым необходима интегрированная платформа. Поскольку есть определенные базовые концепции, которые являются общими для этих компонентов, то если каждый компонент определяет "роль" различным образом, то будет практически невозможно контролировать права доступа для каждой роли для всех компонентов платформы для обеспечения совместимости. Также важно, чтобы компонент аудита и мониторинга смог обеспечить визуализацию всей инфраструктуры, независимо от источника событий. Без этого не будет никакого способа достигнуть унифицированного представления всей среды. Наконец, интегрированная платформа значительно облегчает управление и повышает безопасность. Это происходит из-за того, что неинтегрированные компоненты по своей сути более сложны, и поэтому более подвержены ошибкам безопасности. Также ими труднее управлять.

Интегрированное управление угрозами

На рынке существуют буквально сотни продуктов, которые обещают избавить вашу среду от различных типов вредоносных и шпионских программ. Хотя некоторые из них с этой задачей справляются лучше, чем другие, применение независимых точечных решений для различных областей программы управления угрозами может быть проблематичным. Они не обеспечивают тот уровень интеграции и функционального единства, который необходим для борьбы со все более изощренными и частыми атаками вредоносных программ.

Программа управления рисками безопасности имеет дело не только с частыми угрозами вредоносных программ, но также с известными (опубликованными) или потенциальными уязвимостями систем. Важно располагать автоматизированным и целостным механизмом управления пакетами исправлений, которые распространяются по всей среде для борьбы с уязвимостями.

Ключевые возможности для успешного интегрированного управления угрозами При оценке решений для управления угрозами важны следующие возможности, призванные снизить риски безопасности ИТ. Подобное снижение рисков значительно повлияет на эффективность и структуру затрат группы ИТ. Оно позволит повысить эффективность работы всей компании.

- Интеграция защиты от вирусов, защиты от вторжений и антишпионских программ в единое целостное решение.

- Централизованное управление и визуализация состояния антивирусной и антишпионской защиты всей среды.

- Разнообразие типов вредоносных программ, с которыми борется защита, включая вирусы, программы-шпионы, спам, рекламные программы, "трояны", клавиатурные шпионы, угрозы из сетей P2P, хакерские средства и агенты распределенных атак Denial-of-Service ("отказ в обслуживании").

- Гибкие возможности оповещения и журналирования, которые позволяют пользователям и администраторам идентифицировать проблемы в реальном масштабе времени. Систему оповещения следует настраивать в соответствии с нуждами каждой локальной среды ИТ.

- Динамические политики конфигурации, чтобы защита от угроз могла быстро реагировать на изменения профиля угрозы.

- Возможности карантина, чтобы можно было быстро изолировать атаки для защиты ценных ресурсов.