Вирусная обстановка

По данным статистики, собранной с использованием лечащей утилиты Dr.Web CureIt! в августе 2012 года, наиболее распространенной вредоносной программой на компьютерах пользователей по-прежнему является Trojan.Mayachok.1, однако количество обнаруженных экземпляров троянца по сравнению с предыдущим месяцем выросло на 6,5%. Этот рост можно, в частности, связать с тем, что Trojan.Mayachok.1 начали активно распространять создатели платных архивов, детектируемых антивирусным ПО Dr.Web как Trojan.SMSSend. Компания "Доктор Веб" уже сообщала об этом в одной из новостных публикаций. В статистических сводках Trojan.Mayachok.1 уверенно и с большим отрывом занимает лидирующую позицию, в то время как на втором месте разместился троянец-бэкдор BackDoor.Butirat.91 - эта программа способна выполнять поступающие с удаленного сервера команды, а также загружать и запускать на инфицированном ПК различные файлы. Для сравнения: число обнаружений этой угрозы на 87,1% меньше по отношению к количеству выявленных экземпляров Trojan.Mayachok.1. В то же время общее количество компьютеров, инфицированных BackDoor.Butirat.91, за истекший месяц выросло на 41,8%.

Число обнаруженных на инфицированных компьютерах экземпляров вредоносных программ семейства Trojan.SMSSend осталось практически на прежнем уровне, однако следует обратить внимание на тот факт, что если ранее данную категорию троянцев можно было назвать относительно "безобидной", то с недавнего времени они стали представлять значительную опасность для пользователей. Напомним, что к семейству Trojan.SMSSend относятся архивы, максимально правдоподобно имитирующие программу установки различных популярных приложений. При открытии такого архива пользователю предлагается либо отправить на короткий номер платное СМС-сообщение, либо указать собственный мобильный телефон и ввести в специальное поле код, полученный в ответном СМС, подписавшись таким образом на какую-нибудь ненужную услугу с абонентской платой. Внутри архива, как правило, оказывается какой-либо бесполезный "мусор", иными словами, жертва не получает того, за что заплатила деньги.

Однако количество доверчивых пользователей Интернета, по всей видимости, стало понемногу снижаться, и прибыль от "бизнеса на платных архивах" пошла на убыль. Иначе трудно объяснить то обстоятельство, что создатели одной из партнерских программ по распространению платных архивов - ZIPPRO - сначала стали устанавливать на компьютеры скачавших архив пользователей тулбар "Спутник@Mail.Ru" и браузер "Интернет@Mail.ru", а позже специалисты "Доктор Веб" обнаружили в комплекте устанавливаемых жертве приложений еще и троянца Trojan.Mayachok.1. Основная опасность таких архивов заключается в том, что заражение другими вредоносными программами может произойти уже в момент запуска подобного приложения, даже если пользователь сразу закроет окно платного архива. Подробнее об этом вы можете прочитать в нашем новостном материале.

Наиболее популярные вредоносные программы, обнаруженные на компьютерах пользователей в августе с использованием лечащей утилиты Dr.Web CureIt!, перечислены в представленной ниже таблице:

|

# |

Имя угрозы |

Класс угрозы |

Кол-во обнаружений |

%% |

|---|---|---|---|---|

| 1 | Trojan.Mayachok.1 | virus | 74701 | 6,90% |

| 2 | BackDoor.Butirat.91 | virus | 9667 | 0,89% |

| 3 | Trojan.SMSSend.2363 | virus | 5667 | 0,52% |

| 4 | Trojan.Carberp.30 | virus | 5421 | 0,50% |

| 5 | Trojan.Hosts.5940 | virus | 4025 | 0,37% |

| 6 | Trojan.Fraudster.292 | virus | 3772 | 0,35% |

| 7 | Win32.HLLW.Gavir.ini | virus | 3458 | 0,32% |

| 8 | BackDoor.Ddoser.131 | virus | 3180 | 0,29% |

| 9 | Win32.HLLP.Neshta | virus | 2941 | 0,27% |

| 10 | Win32.HLLM.Reset.395 | virus | 2580 | 0,24% |

Среди угроз, выявленных в течение месяца в почтовом трафике, лидирует бэкдор BackDoor.Andromeda.22. Вторую и третью позицию занимают троянцы Trojan.Oficla.zip и Trojan.Necurs.21, не менее активно распространяются по электронной почте черви Win32.HLLM.MyDoom.54464, Win32.HLLM.MyDoom.33808 и Win32.HLLM.Netsky.35328.

Ботнеты

Несмотря на то, что с момента обнаружения крупнейшей в истории бот-сети Backdoor.Flashback.39, состоящей из инфицированных "маков", прошло уже более четырех месяцев, говорить об исчезновении этого ботнета пока еще преждевременно. На текущий момент объем бот-сети составляет 126781 зараженная машина, что на 21711 единиц меньше, чем в конце прошлого месяца. В целом темпы сокращения численности ботнета Backdoor.Flashback.39 заметно снизились (в прошлом месяце вредоносная сеть уменьшилась на 76524 машины).

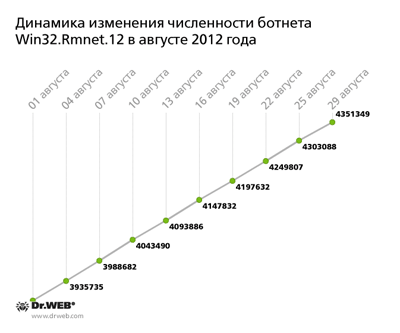

Численность ботнета Win32.Rmnet.12 в течение августа перевалила за четыре миллиона и составила 4351349 инфицированных компьютеров. Можно сказать, что увеличение популяции данного весьма опасного файлового вируса продвигается прежними темпами: если в июле прирост вредоносной сети составил 480 с лишним тысяч инфицированных рабочих станций, то в августе к бот-сети присоединилось еще порядка 500 тысяч зараженных узлов. Динамика изменения численности ботнета Win32.Rmnet.12 показана на представленном ниже графике:

Напомним, что наибольшую угрозу данный файловый вирус представляет в первую очередь для жителей стран Юго-Восточной Азии: наибольшее число заражений приходится на долю таких государств, как Индонезия, Бангладеш, Вьетнам и Индия. На территории России сегодня выявлено 105268 инфицированных машин, что составляет 2,4% от общего количества зараженных компьютеров.

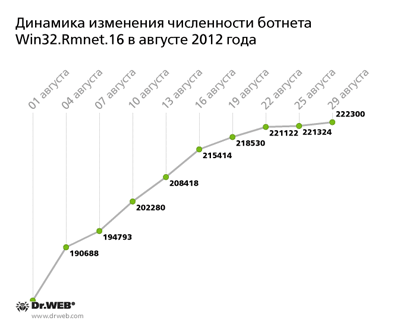

Понемногу увеличивается и численность "родственного" ботнета Win32.Rmnet.16, правда, как и прежде, не столь высокими темпами. Так, в течение августа к этой бот-сети присоединилось порядка 67 000 инфицированных ПК, в то время как ее общая численность составила 222300 узлов. Среднесуточный прирост ботнета составил примерно 1,5-2 тысячи зараженных узлов, однако к концу месяца резко сократился. График изменения количества компьютеров, инфицированных файловым вирусом Win32.Rmnet.16, показан ниже.

Напомним, что Win32.Rmnet.16 по функциональным возможностям очень похож на своего "собрата" Win32.Rmnet.12, однако имеет и ряд существенных различий. Так, Win32.Rmnet.16 использует цифровую подпись, которой подписывается IP-адрес управляющего сервера, а адреса самих командных центров генерируются по специальному алгоритму. Вирус способен обрабатывать поступающие от удаленного центра директивы, в частности, команды на скачивание и запуск произвольного файла, обновление вируса, создание и отправку злоумышленникам снимка экрана и даже команду уничтожения операционной системы. Помимо этого, Win32.Rmnet.16 умеет "убивать" процессы большинства наиболее распространенных антивирусных программ, что само по себе является дополнительным фактором, свидетельствующим об опасности данной вредоносной программы.

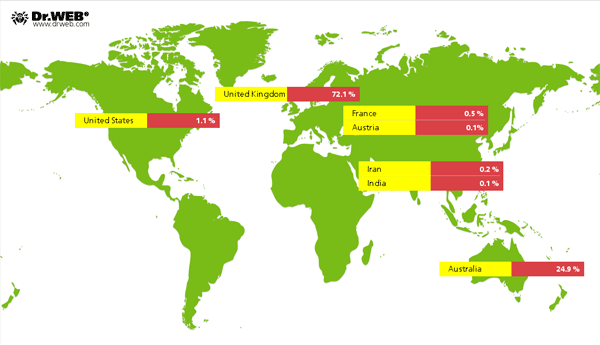

Географически вирус наиболее распространен на территории Великобритании (72,1%) и Австралии (24,9%), в границах России Win32.Rmnet.16 распространения практически не имеет. Основные государства, пострадавшие от действия вируса Win32.Rmnet.16, обозначены на представленной ниже карте.

Критическая уязвимость Java

В 20-х числах августа компания FireEye, а вслед за ней и другие разработчики антивирусного ПО сообщили об обнаружении критической уязвимости Java Runtime Environment версий 1.7x, названной CVE-2012-4681. Первые заметки о данной уязвимости были опубликованы 26 августа, а уже на следующий день уязвимость CVE-2012-4681 успела попасть в активно распространяемый среди злоумышленников пакет эксплойтов BlackHole Exploit Кit. Разработчик JRE, компания Oracle, выпустила соответствующее обновление безопасности 30 августа, следовательно, пользователи Java оставались беззащитны перед злоумышленниками как минимум в течение четырех суток.

Специалисты компании "Доктор Веб" провели собственное расследование инцидента, выявив множество TDS (Traffic Direction System), использующих данную уязвимость для создания цепочки перенаправлений пользователей на специально созданные веб-сайты, распространяющие вредоносное ПО. В одном из подтвержденных случаев для организации редиректов злоумышленники вносят изменения в файлы .htaccess на взломанных интернет-ресурсах. Адреса конечных узлов генерируются специальными скриптами динамически и видоизменяются каждый час. При этом URL, на котором заканчивается цепь перенаправлений, зависит от установленной на компьютере пользователя операционной системы. Так, пользователи Mac OS X направлялись на сайт, с которого загружался Backdoor.Flashback.39 (в настоящее время сайт не действует), обладатели мобильных устройств и пользователи ОС Linux попадали на сайт поисковой системы Find-and-Go, а пользователи Windows - на веб-страницу, содержащую вызовы различных эксплойтов.

В настоящее время с использованием уязвимостей Java распространяется троянская программа Trojan.Rodricter.21, обладающая богатыми функциональными возможностями, включающими подмену пользовательских запросов, "накрутку" посещаемости различных сайтов и т. д. Была выявлена и альтернативная цепочка редиректов, в финале которой на компьютер жертвы загружается вредоносная программа, детектируемая антивирусным ПО Dr.Web как Trojan.DownLoader6.29607.

Специалисты компании "Доктор Веб" полагают, что использование данных уязвимостей Java злоумышленниками представляет серьезную опасность для пользователей и может нанести им значительный ущерб. Аналитики настоятельно рекомендуют пользователям установить наиболее актуальные обновления безопасности.

Угрозы для мобильной платформы Android

Август оказался весьма урожайным месяцем с точки зрения угроз, ориентированных на мобильную платформу Google Android. В течение месяца было зафиксировано рекордное количество случаев взлома веб-сайтов с целью распространения вредоносных программ для мобильных платформ. Всего, по подсчетам специалистов "Доктор Веб", атакам подверглись более 2000 русскоязычных интернет-ресурсов, среди которых было отмечено множество популярных и посещаемых сайтов. Злоумышленники изменяли настройки сайтов таким образом, что при открытии веб-страницы на мобильном устройстве пользователь автоматически перенаправлялся на один из вредоносных ресурсов, с которых распространяются троянские программы семейства Android.SmsSend. Подробности этого инцидента описаны в опубликованном нами информационном материале.

В августе получил распространение весьма любопытный троянец Android.SmsSend.186.origin, также ориентированный на мобильную платформу Android. В отличие от большинства других вредоносных программ семейства Android.SmsSend, данный троянец проникает на мобильное устройство с использованием специального дроппера. Еще одной отличительной чертой Android.SmsSend.186.origin является то обстоятельство, что этот троянец обладает способностью сопротивляться попыткам его удаления. Более детальная информация о данной угрозе представлена в соответствующей статье, опубликованной в новостной ленте на сайте компании "Доктор Веб".

Среди других угроз для Android, добавленных в базы Dr.Web в августе, следует отметить Android.Luckycat.1.origin - троянца, предназначенного для хищения пользовательской информации (такой как IMEI устройства, номер телефона, хранящиеся на устройстве файлы) и ее передачи на принадлежащий злоумышленникам сервер. Помимо этого Android.Luckycat.1.origin "умеет" обрабатывать поступающие от злоумышленников команды. Также была выявлена целая группа вредоносных программ для мобильных платформ, относящаяся к знаменитому семейству Zeus/SpyEye - троянцев, предназначенных для кражи паролей. Версия для ОС Android была добавлена в базы под именем Android.Panda.2.origin, версии для BlackBerry - BlackBerry.Panda.1, BlackBerry.Panda.2 и BlackBerry.Panda.3.

Кроме того, в августе было зафиксировано появление нового троянца-загрузчика для ОС Android, получившего имя Android.DownLoader.5.origin - подробнее о нем вы можете узнать из нашей заметки в блоге компании "Доктор Веб". Весьма активно распространялись троянские программы среди японских пользователей Android - в августе пользователи мобильных устройств из Страны восходящего солнца подверглись сразу нескольким массированным спам-атакам. Об этом инциденте мы также рассказывали в одной из наших публикаций. Наконец, следует отметить, что в августе было выявлено большое количество коммерческих шпионских программ: в течение месяца в вирусные базы Dr.Web было добавлено множество подобных приложений, среди них - FinSpy для Android, Symbian OS и iOS.

Угроза месяца: Trojan.Mayachok.17516

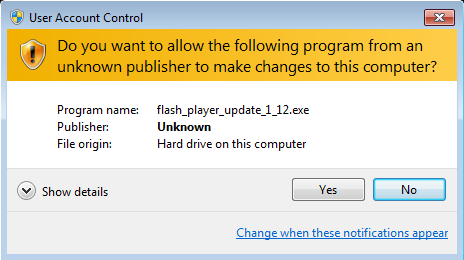

Наиболее интересной троянской программой из всех, обнаруженных в августе 2012 года, можно назвать новую модификацию широко распространенного и довольно опасного троянца Trojan.Mayachok, получившую название Trojan.Mayachok.17516. Эта вредоносная программа представляет собой динамическую библиотеку, устанавливаемую в операционную систему с использованием дроппера, который, являясь исполняемым файлом, в общем случае расшифровывает и копирует эту библиотеку на диск. Если в операционной системе включена функция контроля учетных записей пользователей (User Accounts Control, UAC), дроппер копирует себя во временную папку под именем flash_player_update_1_12.exe и запускается на исполнение.

В случае успешного запуска этот исполняемый файл расшифровывает содержащую троянца библиотеку и сохраняет ее в одну из системных папок со случайным именем. Существуют версии библиотеки как для 32-разрядной, так и для 64-разрядной версий Windows. Затем дроппер регистрирует библиотеку в системном реестре и перезагружает компьютер.

Основные функции Trojan.Mayachok.17516 заключаются в скачивании и запуске исполняемых файлов, перехвате сетевых функций браузеров. С использованием процесса explorer.exe Trojan.Mayachok.17516 осуществляет скрытый запуск браузеров и производит "накрутку" посещаемости некоторых интернет-ресурсов. Инфицированный процесс svchost.exe отвечает за обеспечение связи с удаленным командным сервером, а также за загрузку конфигурационных файлов и обновлений. Злоумышленникам, в свою очередь, передается информация о зараженном компьютере, в том числе версия операционной системы, сведения об установленных браузерах и т. д.

Прочие угрозы августа

Во второй половине месяца было зафиксировано распространение троянской программы BackDoor.IRC.Codex.1, использующей для координации своих действий технологию IRC (Internet Relay Chat) - протокол, предназначенный для обмена сообщениями в режиме реального времени. Данная вредоносная программа способна загружать с удаленного сервера и запускать на инфицированном компьютере различные приложения, принимать участие в DDoS-атаках, передавать злоумышленникам информацию, вводимую пользователем в веб-формы, и красть пароли от популярных FTP-клиентов. Исследованию функциональных возможностей троянца BackDoor.IRC.Codex.1 был посвящен отдельный материал.

В ходе расследования инцидента, связанного с распространением опасных троянских программ вместе с платными архивами, специалисты "Доктор Веб" установили, что для установки на компьютеры жертв вредоносного ПО создатели платных архивов разработали собственного троянца, получившего название Trojan.Zipro. Подробности изложены в посвященной этой угрозе статье.

22 августа компания "Доктор Веб" сообщила об обнаружении кросс-платформенной троянской программы BackDoor.Wirenet.1, предназначенной для кражи паролей и способной работать как в операционной системе Linux, так и в Mac OS X. Разработчики продают этот программный продукт в качестве шпионской программы, при этом существует версия BackDoor.Wirenet.1 для операционных систем Solaris и Microsoft Windows.

Китайские вирусописатели сумели удивить специалистов по информационной безопасности, создав довольно сложную и многокомпонентную вредоносную программу Trojan.Xytets, которую можно одновременно отнести и к категории буткитов, и к категории руткитов. Троянец состоит из восьми функциональных модулей различного назначения, обладает технологиями антиотладки, умеет инфицировать главную загрузочную запись и скрывать следы своего присутствия в инфицированной системе. Следует отметить, что Trojan.Xytets обладает весьма развитым вредоносным функционалом, разнообразие которого также отличает его в ряду других вредоносных программ.

Вредоносные файлы, обнаруженные в почтовом трафике в августе

|

01.08.2012 00:00 - 31.08.2012 15:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.97% |

| 2 | Trojan.Oficla.zip | 1.70% |

| 3 | Exploit.BlackHole.12 | 1.45% |

| 4 | JS.Redirector.130 | 1.00% |

| 5 | Trojan.Necurs.21 | 0.90% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.90% |

| 7 | Win32.HLLM.MyDoom.33808 | 0.69% |

| 8 | Win32.HLLM.Netsky.35328 | 0.45% |

| 9 | SCRIPT.Virus | 0.42% |

| 10 | Win32.HLLM.Beagle | 0.42% |

| 11 | Trojan.Fakealert.32747 | 0.31% |

| 12 | Trojan.PWS.Panda.655 | 0.31% |

| 13 | Exploit.IframeBO | 0.24% |

| 14 | Win32.HLLM.Netsky.18516 | 0.24% |

| 15 | Trojan.PWS.Panda.786 | 0.24% |

| 16 | W97M.Keylog.1 | 0.24% |

| 17 | Trojan.DownLoader1.64229 | 0.24% |

| 18 | Trojan.Winlock.3020 | 0.24% |

| 19 | BackDoor.Bebloh.17 | 0.24% |

| 20 | Trojan.PWS.Panda.547 | 0.21% |

Вредоносные файлы, обнаруженные в августе на компьютерах пользователей

|

01.08.2012 00:00 - 31.08.2012 15:00 | ||

| 1 | SCRIPT.Virus | 0.50% |

| 2 | Trojan.Fraudster.329 | 0.48% |

| 3 | Trojan.Fraudster.256 | 0.44% |

| 4 | Adware.Downware.179 | 0.42% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.38% |

| 6 | Trojan.Mayachok.1 | 0.36% |

| 7 | Trojan.SMSSend.2925 | 0.36% |

| 8 | Trojan.Fraudster.296 | 0.34% |

| 9 | Win32.HLLM.Graz | 0.33% |

| 10 | Trojan.Fraudster.320 | 0.29% |

| 11 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 12 | Win32.HLLW.Shadow | 0.28% |

| 13 | Adware.Downware.316 | 0.26% |

| 14 | Adware.Downware.426 | 0.25% |

| 15 | Tool.Unwanted.JS.SMSFraud.15 | 0.24% |

| 16 | Trojan.Fraudster.261 | 0.24% |

| 17 | Tool.Skymonk.1 | 0.23% |

| 18 | Exploit.CVE2012-1723.13 | 0.22% |

| 19 | Tool.InstallToolbar.88 | 0.22% |

| 20 | Adware.Downware.353 | 0.22% |