Год назад мы сделали несколько прогнозов о развитии угроз для мобильных платформ в 2011 году. Посмотрим, оправдались ли они.

Вкратце наши основные тезисы выглядели так:

- Доминирование SMS-троянцев.

- Рост количества угроз для Android.

- Рост количества обнаруженных уязвимостей в различных мобильных платформах и, возможно, атаки с их использованием.

- Рост количества шпионского ПО.

Сейчас, в начале 2012 года, мы можем говорить о том, что наши прогнозы, к сожалению, полностью сбылись.

- SMS-троянцы активно развивались.

- Количество угроз для Android выросло, причем значительно.

- Злоумышленники активно используют некоторые уязвимости в мобильных ОС.

- Шпионское ПО теперь также доставляет немало проблем пользователям.

Также необходимо отметить, что существенное преобладание вредоносных программ для платформы J2ME закончилось, причем произошло это весьма стремительно. Рост популярности мобильных под управлением ОС Android привлек внимание вирусописателей к этой платформе. А следствием этого стал ряд дополнительных проблем, о которых будет рассказано ниже.

В целом, в 2011 году вредоносные программы перешли на новый качественный уровень, то есть стали сложнее. Однако среди мобильных зловредов по-прежнему преобладают менее изощренные поделки русских и китайских вирусописателей - и ситуация вряд ли изменится в ближайшее время.

Этим и другим событиям и посвящена очередная, пятая, часть "Мобильной вирусологии".

Общая статистика

По традиции начнем наш обзор со статистических данных.

Число семейств и модификаций

Напомним, что к концу 2010 года в нашей коллекции было 153 семейства и более 1000 модификаций мобильных зловредов. При этом в 2010 году было обнаружено на 65,12% больше новых вредоносных программ для мобильных устройств, чем в 2009-м.

Число модификаций и семейств мобильных вредоносных программ в коллекции "Лаборатории Касперского" на 1 января 2012 года приведено ниже:

| Платформа | Модификации | Семейства |

| Android | 4139 | 126 |

| J2ME | 1682 | 63 |

| Symbian | 435 | 111 |

| Windows Mobile | 81 | 23 |

| Others | 19 | 8 |

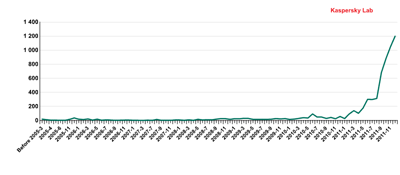

Насколько же выросло количество угроз в 2011 году? Всего за 2011 год мы зафиксировали 5255 новых модификаций мобильных вредоносных программ и 178 новых семейств! При этом количество угроз за 1 год увеличилось в 6,4 раза. Только в последнем месяце 2011 года мы добавили в наши антивирусные базы больше вредоносных программ для мобильных устройств, чем за 2004-2010 годы.

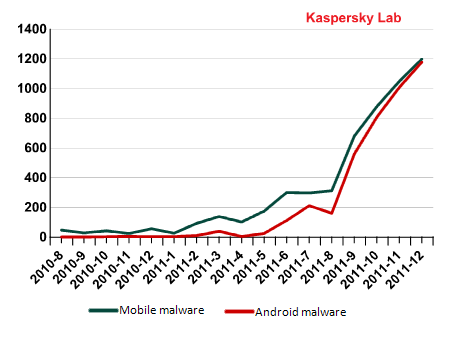

Число новых модификаций мобильных вредоносных программ по месяцам, 2004-2011 гг.

На диаграмме хорошо видно, что во второй половине 2011 года число новых угроз росло стремительно. Ничего подобного мы не видели за всю историю мобильных зловредов.

Распределение по поведениям

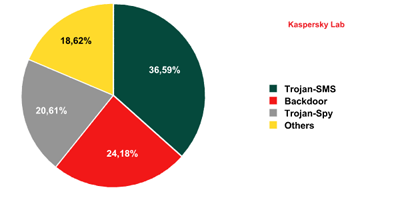

Ранее мы не приводили статистики, отражающей распределение мобильных вредоносных программ по поведениям. Однако данные, полученные нами в 2011 году, оказались достаточно любопытными.

Распределение по поведениям мобильных вредоносных программ, в 2011 году

Как уже было сказано выше, в 2011 году не только стремительно выросло количество мобильных угроз, но и произошли качественные изменения зловредов. Хотя среди обнаруженных программ по-прежнему доминируют примитивные SMS-троянцы, которые позволяют злоумышленникам наживаться без особых усилий, их доля уменьшилась с 44,2% в 2010-м до 36,6% в 2011 году.

На втором месте - бэкдоры. В 2010 году программы этого поведения практически не использовались злоумышленниками. Интерес вирусописателей к бэкдорам обусловлен ростом их интереса к ОС Android:- подавляющее количество обнаруженных бэкдоров нацелено на Android-смартфоны. Достаточно часто бэкдор идет в комплекте с root-эксплойтом, и при успешном заражении злоумышленник получает полный контроль над мобильным устройством.

На третьем месте - программы-шпионы, которые воруют персональную информацию пользователя и/или данные о зараженном мобильном устройстве. Наш прогноз развития угроз, которые пытаются "украсть все", оказался актуальным и для мобильной сферы: в 2011 году вирусописатели активно создавали и распространяли такие вредоносные программы.

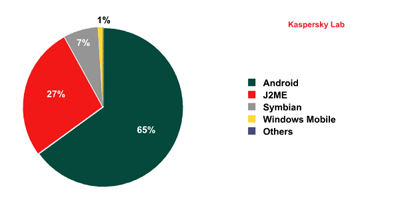

Распределение по платформам

Если говорить о распределении мобильных зловредов по платформам, то, как упоминалось выше, J2ME перестала быть основной средой существования вредоносных программ для мобильных устройств.

Распределение модификаций мобильных зловредов по платформам в 2011 году

Причина, по которой платформа J2ME потеряла позицию лидера, очевидна: значительный рост популярности мобильных устройств, работающих под управлением ОС Android. Аналогичная история произошла в свое время и с платформой Symbian. В 2004-2006 годах Symbian была самой популярной ОС для смартфонов и лидировала по популярности у вирусописателей. Однако позже ее вытеснила J2ME, поскольку зловреды для этой платформы могли атаковать большее число мобильных устройств. Сегодня самой популярной в мире операционной системой для мобильных устройств является Android, что сказывается на развитии новых угроз. По разным оценкам, операционная система Android сегодня установлена на 40-50% всех смартфонов.

Стремительный рост количества угроз для Android был зафиксирован во втором полугодии 2011 года. Примерно в середине лета количество вредоносного ПО для Android обогнало количество вредоносного ПО для Symbian, ну а осенью осталась позади и платформа J2ME. К концу года Android закрепился на позициях лидера, и маловероятно, что данная ситуация изменится в ближайшем будущем.

Android под прицелом

Взрывной рост числа вредоносных программ для мобильных платформ был обеспечен в основном за счет роста числа зловредов для Android.

Число новых модификаций всех мобильных вредоносных программ и программ для Android, по месяцам 2011 года

На графике выше видно, что во второй половине года, когда число новых вредоносных программ для мобильных устройств начало расти ускоренными темпами, подавляющую часть всех ежемесячно обнаруживаемых нами зловредов составляли программы для Android. В абсолютных цифрах это выглядит так:

| Месяц | Общее число новых модификаций |

Число новых модификаций для Android |

| 2011-1 | 27 | 4 |

| 2011-2 | 93 | 11 |

| 2011-3 | 139 | 39 |

| 2011-4 | 102 | 5 |

| 2011-5 | 175 | 25 |

| 2011-6 | 301 | 112 |

| 2011-7 | 298 | 212 |

| 2011-8 | 313 | 161 |

| 2011-9 | 680 | 559 |

| 2011-10 | 879 | 808 |

| 2011-11 | 1049 | 1008 |

| 2011-12 | 1199 | 1179 |

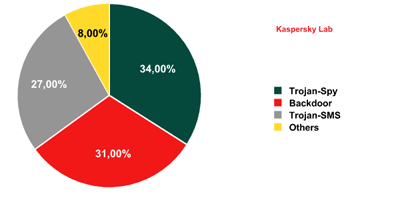

Все обнаруженные нами вредоносные программы для Android можно разделить на две большие группы:

- Зловреды, задача которых украсть деньги или информацию.

- Зловреды, задача которых контролировать устройство.

Поведения вредоносных программ для платформы Android

Цель - кража информации или денег

Уже в октябре 2011 года треть вредоносных программ для Android так или иначе была нацелена на кражу персональной информации с устройства пользователя (контакты, логи звонков, SMS-сообщения, GPS-координаты, фотографии и прочее).

На краже информации специализируются в основном китайские киберпреступники. Причем их, как правило, больше интересует информация об устройстве (IMEI и IMSI, страна, сам телефонный номер), чем персональная или конфиденциальная информация его владельца.

Троянец Nickspy (Trojan-Spy.AndroidOS.Nickspy) является исключением из однообразных китайских поделок. Эта вредоносная программа способна записывать все разговоры владельца зараженного устройства в звуковые файлы и загружать эти файлы на удаленный сервер злоумышленников. Одна из модификаций Nickspy, маскирующаяся под приложение социальной сети Google+, может скрыто принимать входящие вызовы с телефонного номера злоумышленников, записанного в конфигурационном файле вредоносной программы. Когда зараженный телефон без ведома хозяина принимает такой вызов, у злоумышленников появляется возможность слышать все, что происходит вблизи зараженного устройства - в том числе разговоры его хозяина. Помимо этого, троянцу "интересны" тексты SMS-сообщений, информация о вызовах, а также GPS-координаты устройства. Все эти данные также отправляются на удаленный сервер злоумышленника.

Если Nickspy имеет китайский след, то Antammi (Trojan-Spy.AndroidOS.Antammi) был создан российскими вирусописателями. Прикрытием для вредоносной активности троянца Antammi служил легитимный функционал приложения для загрузки рингтонов. Троянец мог украсть практически все личные данные пользователя: контакты, архив SMS, GPS-координаты, фотографии и пр. Далее он отправлял киберпреступникам по электронной почте журнал своей активности, а похищенные данные загружал на их сервер.

В этой же главе хотелось бы напомнить об одной громкой истории. В середине ноября исследователь и блогер Тревор Экхарт (Trevor Eckhart) на основании документов в открытом доступе опубликовал сообщение о том, что некоторые сотовые операторы США, а также производители смартфонов предустанавливают на некоторые мобильные устройства, продаваемые в Соединенных Штатах, программное обеспечение, разработанное компанией CarrierIQ. Это ПО собирает разнообразную информацию о самом смартфоне, его работе, а также способно сохранять данные о том, какие клавиши нажимал пользователь и какие ресурсы он посещал. Другими словами, программа от CarrierIQ собирает немалое количество персональной информации владельца смартфона.

Внимание исследователей и СМИ сосредоточилось на смартфонах под управлением ОС Android, в частности HTC. В СМИ также сообщалось, что ПО от CarrierIQ поддерживают смартфоны Blackberry и Nokia, однако обе компании официально заявили, что никогда не предустанавливали это программное обеспечение на свои устройства. Что касается Apple, то эта компания заявила, что разработка CarrierIQ предустаналивалась на устройства, выпускаемые компанией, однако с выходом iOS 5 оно более не используется ни на каких устройствах, кроме iPhone 4. В ноябре 2011 у пользователей iPhone 4 ПО от CarrierIQ по-прежнему было установлено даже в iOS 5, но, согласно заявлению компании Apple, оно должно было быть удалено в последующих обновлениях.

После того, как эта история вызвала резонанс в СМИ, компания CarrierIQ опубликовала официальное заявление. В нем CarrierIQ разъяснила, зачем их программное обеспечение собирает информацию не только о самом устройстве и его работе (например, о батарее и ее заряде, наличии подключения к Wi-Fi), но и информацию о нажатых клавишах и посещенных URL. По уверениям CarrierIQ, все это делается лишь для того, чтобы отправлять оператору сотовой связи диагностическую информацию. Другими словами, эта программа отправляет данные о том, что у пользователя, например, есть проблемы с доступом на Facebook, но не сам контент на Facebook"е. Также компания заявила, что данные отправляются напрямую сотовым операторам, которые являются их заказчиками.

В этой истории остается один важный вопрос: почему у пользователей фактически нет возможности отказаться от данного программного обеспечения и "помощи в сборе диагностической информации"?

Сегодня проблема защиты персональных данных стоит как никогда остро. А инциденты, подобные описанному выше лишь подогревают интерес к этой теме. Не выяснится ли в дальнейшем, что существует аналогичное ПО, которое другие сотовые операторы или компании-производители смартфонов предустанавливают на различные устройства?

Что касается вредоносных программ, используемых для кражи денег, то здесь по-прежнему в авангарде российские вирусописатели, которые начали массово создавать SMS-троянцев для Android. Появляются новые партнерские программы, позволяющие автоматически генерировать разнообразные SMS-троянцы и предоставляющие наборы различных инструментов и средств для их распространения (поддельные магазины приложений, QR-коды, скрипты, парковка доменов и так далее). Об этой проблеме мы поговорим чуть ниже.

Цель - контроль устройства

Зловреды, задача которых - контроль устройства, получили широкое распространение в 2011 году. Сегодня среди вредоносных программ для Android бэкдоры по популярности несколько уступают только троянцам-шпионам.

Китайские вирусописатели поставили создание бэкдоров на поток. Большинство этих бэкдоров содержат в себе эксплойты, единственная задача которых - осуществить root устройства (то есть получение привилегий суперпользователя или получение максимальных привилегий на данном устройстве). Это позволяет злоумышленнику получить полный удаленный доступ ко всему смартфону. Другими словами, после заражения и успешного срабатывания эксплойта злоумышленник сможет удаленно осуществлять практически любые действия со смартфонов.

Именно root-эксплойты для Android положили начало массовому использованию уязвимостей в мобильных операционных системах. Наибольшую популярность они обрели у китайских вирусописателей. При этом большинство используемых эксплойтов давно известны и предназначены для уже устаревших версий ОС Android. Однако поскольку большая часть пользователей очень редко обновляет ОС, среди них по-прежнему остается множество потенциальных жертв киберпреступников.

Пожалуй, самым ярким (и серьезным в плане функционала) примером бэкдора стал обнаруженный в самом начале 2012 года IRC бот Backdoor.Linux.Foncy. Этот бэкдор находился внутри APK-дроппера (Trojan-Dropper.AndroidOS.Foncy), в котором, помимо бэкдора, были еще эксплойт (Exploit.Linux.Lotoor.ac) для получения прав root на смартфоне и SMS-троянец (Trojan-SMS.AndroidOS.Foncy).

Дроппер копирует в новую директорию (/data/data/com.android.bot/files) эксплойт, IRC бот и SMS-троянца, после чего запускает root-эксплойт. В случае успешной отработки эксплойта, тот, в свою очередь, запускает бэкдор, который в первую очередь выполняет установку в систему SMS-троянца Foncy (о нем см. ниже, в главе "SMS-троянцы"). Уточним, что бэкдору необходимо установить и запустить APK-файл SMS-троянца, так как до этого дроппер просто копирует троянца в систему:

Процедура установки SMS-троянца Trojan-SMS.AndroidOS.Foncy

После запуска SMS-троянца бэкдор пытается соединиться с удаленным IRC-сервером на канал #andros, используя случайный никнейм. После этого он может принимать любые shell-команды от этого сервера и исполнять их на зараженном устройстве.

Вредоносное ПО на Android Market

Еще одной головной болью 2011 года стали вредоносные программы в официальном магазине приложений Android. Первый случай появления вредоносного ПО на Android Market был зафиксирован в начале марта 2011 года, после чего зловреды стали появляться на Android Market с завидной регулярностью. Популярность Android, простота разработки программного обеспечения, возможность его распространения через официальный источник, а также неэффективный анализ новых приложений на предмет вредоносности сыграли злую шутку с Google. Злоумышленники не преминули воспользоваться всем этим, и в результате мы сталкиваемся с ситуацией, когда зловреды распространяются через Android Market не то что в течение часов или дней, а в течение недель и даже месяцев, что приводит к большому числу заражений.

SMS-троянцы

В 2011 году изменился характер развития sms-троянцев, самого популярного поведения в мире мобильных вредоносных программ. Во-первых, SMS-троянцы перестали быть проблемой исключительно русскоговорящих пользователей. Во-вторых, при этом атаки на российских пользователей стали значительно более массовыми. В-третьих, платформа J2ME перестала быть основной средой обитания SMS-троянцев.

На протяжении первого полугодия 2011 года SMS-троянцы продолжали доминировать среди остальных поведений мобильных зловредов. И лишь к концу года разрыв начал сокращаться, причем в основном из-за небывалой активности китайских вирусописателей, создающих бэкдоров/троянцев-шпионов.

Начало 2011 года "порадовало" многих пользователей мобильных устройств регулярными SMS спам-сообщениями о том, что они получили MMS-подарок от некой Кати. Ничего удивительного в том, что этот "подарок" предлагалось загрузить, перейдя по ссылке в сообщении, не было. Ничего удивительного не было и в том, что находящийся по ссылке JAR-файл на самом деле был SMS-троянцем. Практически во всех зафиксированных нами рассылках вредоносные программы принадлежали к семейству Trojan-SMS.J2ME.Smmer. Эти троянцы достаточно примитивны по своему функционалу, однако учитывая масштаб рассылок и их регулярность, эта примитивность не помешала злоумышленникам заразить немалое количество мобильных устройств. По масштабности данные рассылки значительно превосходили все предыдущие. Мобильные телефоны десятков тысяч пользователей регулярно подвергались риску заражения.

В 2008, 2009 и 2010 годах основной платформой, под которую создавались SMS-троянцы, была J2ME. В 2011 году произошли изменения, и теперь SMS-троянцы для платформы Android приобретают все большую популярность. По сути они ничем не отличаются от своих J2ME-собратьев. Способы маскировки схожи: это, в основном, имитация легальных приложений, например Opera или JIMM. Да и распространяются они, как и J2ME-троянцы, в основном с помощью партнерских программ, причем зачастую одна и та же "партнерка" специализируется и на J2ME-зловредах, и на вредоносных программах для Android.

До 2011 года SMS-троянцы в большинстве своем были нацелены на пользователей из России, Украины, Казахстана. Но в 2011 году китайские вирусописатели также стали активно создавать и распространять SMS-троянцев. Однако вредоносные программы с функционалом только SMS-троянцев не приобрели большой популярности у китайских вирусописателей. Функционал отправки SMS-сообщений на платные номера идет в довесок к прочему разнообразию поведений зловредов из Китая.

Также были зафиксированы первые атаки, нацеленные на пользователей из Европы и Северной Америки. Одним из "пионеров" стал троянец GGTracker, нацеленный на пользователей из США. Приложение маскировалось под утилиту, сокращающую расход заряда аккумулятора смартфона, хотя на самом деле осуществляло подписку пользователя на платный сервис с помощью SMS-сообщений.

Еще одним ярким примером стало семейство SMS-троянцев Foncy. Несмотря на примитивный функционал, Foncy стал первым зловредом, нацеленным на пользователей из Западной Европы и Канады. А более поздние его модификации атаковали пользователей не только из западноевропейских стран и Канады, но и из США, Сьерра-Леоне и Марокко. При этом по некоторым признакам мы можем предположить, что авторы данной вредоносной программы находятся не в России.

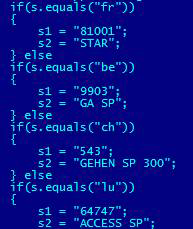

Троянец Foncy имеет две характерные особенности. Во-первых, он способен определять, к какой стране относится SIM-карта зараженного устройства, и в зависимости от страны менять и префикс, и номер, на который отправляется SMS-сообщение.

Неполный список коротких номеров разных стран в теле троянца Foncy

Во-вторых, троянец посылает отчет о проделанной работе злоумышленникам. Как правило, троянец без ведома пользователя отправляет SMS-сообщение на премиум-номер для оплаты той или иной услуги. Это может быть доступ к контенту сайта или архиву, подписка на рассылки с сайта и т.п. В ответ приходит SMS-сообщение с подтверждением оплаты, которое вредоносная программа прячет от пользователя. Foncy пересылает текст таких подтверждений и короткие номера, с которых они приходят, своим хозяевам. Сначала эта информация просто пересылалась в SMS-сообщении на номер злоумышленников. Последующие модификации троянца загружали ее непосредственно на их сервер.

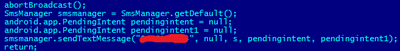

Процедура пересылки определенных входящих SMS-сообщений

Очевидно, что таким образом злоумышленники получают информацию о количестве отправленных платных SMS-сообщений и количестве зараженных Foncy устройств.

Man-in-the-M(iddle)obile

Первая атака с помощью техники Man-in-the-Mobile произошла в 2010 году. Однако основное развитие такие атаки получили именно в 2011, когда появились версии зловредов ZitMo и SpitMo под различные платформы (ZitMo для Windows Mobile , ZitMo и SpitMo для Android) и злоумышленники постепенно совершенствовали функционал вредоносных программ.

Троянцы ZitMo (ZeuS-in-the-Mobile) и SpitMo (SpyEye-in-the-Mobile) (http://www.securelist.com/ru/analysis/208050718/ZeuS_in_the_Mobile_fakty_i_dogadki), работающие в связке с обычными ZeuS и SpyEye, являются одними из самых сложных мобильных зловредов, обнаруженных в последнее время. Их особенности:

- работа в паре. Сами по себе ZitMo или SpitMo - обычные шпионские программы, способные пересылать SMS-сообщения. Однако их использование в паре с "классическим" ZeuS или SpyEye позволило злоумышленникам преодолеть рубеж защиты банковских транзакций mTAN

- узкая "специализация" троянцев: пересылка на номер злоумышленников или на их сервер входящих сообщений с mTAN, которые затем используются киберпреступниками для подтверждения финансовых операций, осуществляемых со взломанных банковских аккаунтов

- кроссплатформенность. Обнаружены версии ZitMo для Symbian, Windows Mobile, Blackberry и Android; SpitMo - для Symbian и Android

Пожалуй, среди наиболее важных событий стоит отметить подтверждение существования зловреда ZitMo для Blackberry и появление версий ZitMo и SpitMo для Android. Появление ZitMo и SpitMo для Android особенно интересно, так как довольно долго наиболее популярной мобильной платформе не уделялось внимания авторами этих вредоносных программ.

В будущем продолжатся атаки с помощью ZitMo, SpitMo или схожих по функционалу вредоносных программ, так или иначе нацеленных на кражу mTAN (а может быть, и другой секретной информации, которая передается с помощью SMS). Однако, вероятнее всего, такие атаки будут точечными, с небольшим числом жертв.

QR-коды: новый способ распространения зловредов

QR-коды становятся все более популярными и широко используются в различного рода рекламе, бейджах и т.п. для обеспечения быстрого и простого доступа к определенной информации. Поэтому первые атаки с помощью вредоносных QR-кодов не стали большой неожиданностью.

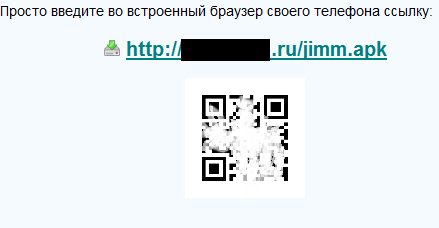

Сегодня люди, которые пользуются смартфонами, часто ищут программное обеспечение для своих устройств с помощью обычного компьютера. В таких случаях, чтобы загрузить ПО на смартфон, пользователь должен вручную ввести URL найденного на компьютере сайта в браузер своего телефона. Это не очень удобно, поэтому на веб-сайтах, которые предлагают программы для смартфонов, как правило, имеются QR-коды.

Многие вредоносные программы для мобильных устройств (особенно SMS-троянцы) распространяются на сайтах, где все ПО - вредоносное. На таких сайтах, помимо прямых ссылок на зловреды, киберпреступники стали использовать и вредоносные QR-коды, в которых зашифрованы ссылки на то же вредоносное ПО.

Первыми эту технологию опробовали российские киберпреступники: за вредоносными QR-кодами скрывались SMS-троянцы для Android и J2ME.

Пример вредоносного QR-кода

Сегодня атаки с помощью QR-кодов, к счастью, еще не распространились по всему миру . Однако набирающая популярность среди пользователей технология, как правило, становится популярной и среди злоумышленников. Кроме того, вредоносные QR-коды используются не одним вирусописателем (группой вирусописателей), а продвигаются с помощью все тех же партнерских программ, что в скором времени также обеспечит им высокую популярность у киберкриминала.

Мобильный хактивизм: начало

На протяжении всего 2011 года мы наблюдали небывалый всплеск активности компьютерных злоумышленников, которыми руководило не стремление к наживе, а чувство протеста или даже жажда мести по отношению к политикам, госорганам, большим корпорациям и государствам. Политически мотивированные хакеры проникали в самые закрытые системы, публиковали персональные данные сотен тысяч людей из разных стран, и даже самые технологически развитые системы находились под DDoS"ом крупных ботнетов хактивистов.

К хактивизму можно отнести и использование вредоносных программ, имеющих явную политическую направленность. Подобное вредоносное ПО появилось и в мобильном мире.

Угроза, детектируемая нами как Trojan-SMS.AndroidOS.Arspam, нацелена на пользователей из арабских стран. Это протрояненное приложение-компас распространялось на арабоязычных форумах. Основной функционал троянца - рассылка по случайно выбранным контактам зараженного устройства SMS-сообщений со ссылкой на форум, посвященный Мохаммеду Буазизи (http://ru.wikipedia.org/wiki/Буазизи,_Мохаммед). (Мохаммед Буазизи совершил акт самосожжения в Тунисе, после чего в стране начались массовые волнения, затем перешедшие в революцию).

Помимо этого Arspam также пытается определить ISO-код страны, где используется смартфон. Если это значение равно BH (Бахрейн), то зловред пытается загрузить на смартфон PDF-файл, который содержит отчет BICI (Bahrain Independent Commission of Inquiry) о нарушениях прав человека.

На данный момент это, пожалуй, единственный пример хактивисткого мобильного зловреда, однако можно с высокой долей вероятности утверждать, что в 2012 году мы еще столкнемся с подобными программами.

Заключение

Подводя итоги прошедшего года, мы можем с уверенностью сказать, что он стал очень важным в эволюции мобильных угроз. Во-первых, по причине стремительного роста количества вредоносного ПО. Во-вторых, потому, что злоумышленники выбрали Android как основную целевую платформу для атаки. А в-третьих, потому, что в 2011 году злоумышленники фактически автоматизировали производство и распространение вредоносного ПО.

Итак, что же нас ждет в 2012 году? Если кратко, то мы предполагаем:

- Дальнейший рост интереса к платформе Android со стороны мобильных вирусописателей, усилия которых будут направлены в основном на создание вредоносных программ именно под эту ОС.

- Рост числа атак с использованием уязвимостей. Если сейчас эксплойты используются только для получения прав root на смартфоне, то в 2012 году мы ожидаем и первые атаки, в которых эксплойты будут применяться для заражения операционной системы.

- Рост числа инцидентов с вредоносными программами в официальных магазинах приложений, в первую очередь на Android Market.

- Первые массовые черви для Android.

- Распространение мобильного шпионажа.