Троянцы-вымогатели (Trojan-Ransom) - вредоносное ПО, нарушающее работоспособность компьютера посредством полной или частичной блокировки операционной системы или шифрования файлов и вымогающее деньги у пользователей за его восстановление.

После заражения компьютера вредоносные программы Trojan-Ransom, в зависимости от функционала, блокируют доступ к веб-сайтам, шифруют на зараженном компьютере файлы определенных форматов или полностью блокируют доступ к системе.

Мы рассмотрим основную группу троянцев-вымогателей - вредоносные программы, которые полностью блокируют доступ к системе.

Программы-блокеры: как и где

Набор стандартных действий вредоносной программы-блокера выглядит следующим образом:

- После попадания в систему и запуска вредоносная программа для закрепления себя в системе создает несколько своих копий (на случай если основная копия будет удалена) и прописывает эти файлы в автозагрузку.

- Как правило, вредоносная программа отключает диспетчер задач Windows и возможность загрузки системы в безопасном режиме. Это делается для того, чтобы усложнить пользователю борьбу с блокером.

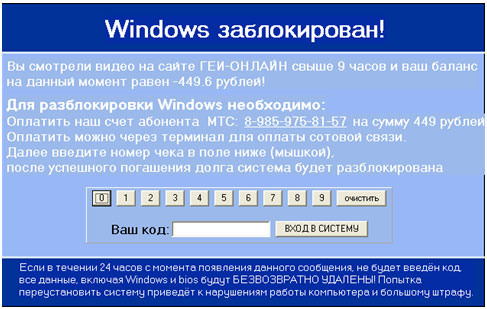

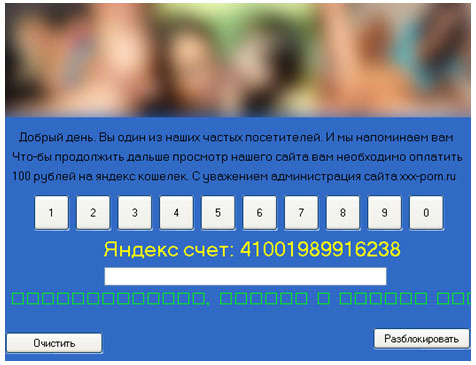

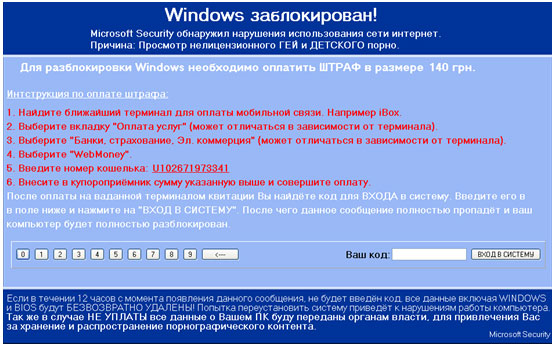

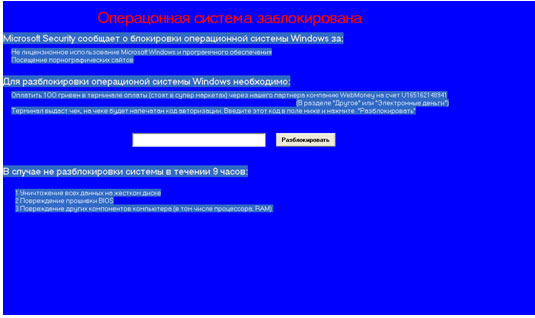

- Далее начинается непосредственная "работа" вымогателя. Троянец блокирует доступ к системе, отображая поверх всех окон окно с сообщением о том, что компьютер заблокирован, и "инструкцией" для разблокировки. В "инструкции" злоумышленники под разными предлогами требуют, чтобы пользователь заплатил за коды разблокировки, и информируют его о том, каким образом он получит коды и сможет разблокировать компьютер.

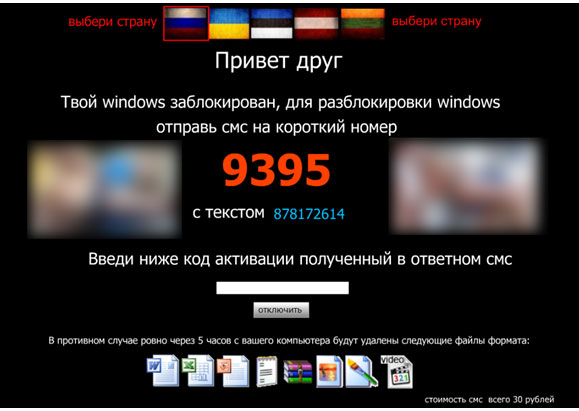

Еще два года назад для "расчетов" злоумышленники использовали SMS: пользователь отправлял платное сообщение на короткий премиум-номер, а в ответном сообщении ему автоматически высылался код, который позволял разблокировать систему.

Однако использование премиум-номеров злоумышленниками привлекло внимание правоохранительных органов. В результате с середины 2010 года мошенники стали использовать счета мобильных телефонов. Отметим, что этому способствовало появление у мобильных операторов функции вывода средств со счета. Владельцам заблокированных компьютеров обещают, что код разблокировки системы они увидят на чеке, полученном после перевода денег на счет мобильного телефона злоумышленников. Конечно же, никакого кода на чеке быть не может, а вирусописатели, получив деньги, заботятся о их обналичивании, а отнюдь не о пересылке кодов. Таким образом, пользователь, заплатив деньги мошенникам, не получает код и не может разблокировать компьютер.

С начала второго полугодия 2011, чувствуя повышенное внимание операторов сотовой связи к проблеме мошенничества, вирусописатели стали активнее использовать кошельки платежных систем WebMoney и Яндекс.Деньги.

Интересен тот факт, что мошенники, использующие кошельки системы WebMoney, в подавляющем большинстве случаев выбирают валюту Украины (гривны), и гораздо реже - российские или белорусские рубли. Впрочем, для пользователей изменение системы оплаты по сути ничего не меняет: код разблокировки злоумышленники по-прежнему не высылают. Так что отправлять деньги мошенникам бесполезно.

Последнее время создатели троянцев-вымогателей чаще всего даже не закладывают возможность разблокировки в логику работы зловредов. Более того, в обновленных версиях тех вредоносных программ, которые раньше "честно" давали пользователю возможность разблокировать компьютер, эта функция уже не предусмотрена.

Объяснить такую тенденцию просто. Во-первых, для вирусописателей очень неудобно работать с кодами разблокировки: нужно вставлять новые коды в новые версии вредоносной программы, постоянно следить за базой соответствия телефонных номеров и кодов разблокировки. Гораздо проще собирать новые образцы, не заботясь о кодах, - просто заменяя номера мобильных телефонов/счетов для получения денег.

Во-вторых, применение кодов разблокировки обязывает злоумышленников использовать только те способы оплаты, которые позволяют отправлять ответные сообщения пользователям (как правило, в этой схеме используются мобильные премиум-номера). Без привязки к коду разблокировки мошенники могут эксплуатировать любые удобные им способы получения денег.

И, наконец, в-третьих, отсутствие кода разблокировки значительно усложняет жизнь антивирусным компаниям. Раньше мы просто добавляли найденные во вредоносных программах коды разблокировки на наш сервис Kaspersky Deblocker. Этот сервис предоставляет пользователям коды разблокировки, соответствующие номерам телефонов/счетов, которые используют злоумышленники, и инструкции по лечению системы. Теперь отсутствию кодов разблокировки в программах-вымогателях мы противопоставляем нашу утилиту Kaspersky Windows Unlocker. Утилита работает отдельно от зараженной операционной системы и благодаря этому способна устранять последствия заражения, удаляя файлы и ключи системного реестра, созданные вредоносной программой.

Распространяются программы-блокеры, как правило, на сайтах, предлагающих бесплатное ПО, файлообменниках и взломанных легитимных веб-ресурсах. Зачастую пользователи сами загружают и запускают вредоносную программу, полагая, что устанавливают легитимное ПО.

В середине третьего квартала 2011 был обнаружен новый способ распространения блокеров - через серверы игры Counter Strike 1.6. Специфика сетевой игры Counter Strike предполагает, что при подключении пользователя к серверу на его компьютер могут быть загружены любые файлы, необходимые для игры - как правило, это карты (поля битв), аудио-эффекты и т.д. Вместе с нужными игроку файлами на компьютер пользователя может попасть и вредоносное ПО. Этот способ заражения активно используется вредоносной программой Trojan-Ransom.Win32.CiDox.

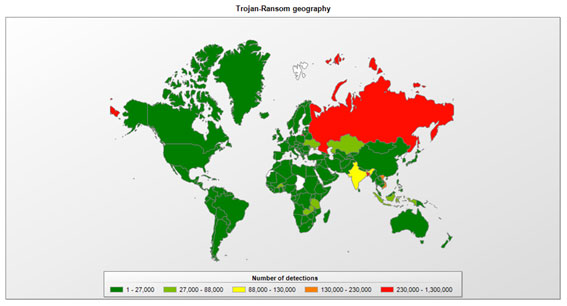

Особенно популярны троянцы-вымогатели на территории России и стран СНГ. По статистике KSN (распределенной антивирусной сети Kaspersky Security Network), во втором полугодии 2011 года продуктами "Лаборатории Касперского" было предотвращено более 5 миллионов попыток заражений компьютеров наших пользователей троянцами-вымогателями.

География заражений пользователей вредоносными программами класса Trojan-Ransom. Статистика KSN*

* Карта подготовлена без учета эвристических и проактивных детектирований

Второе полугодие 2011: какие и сколько

Представленная ниже статистика получена при помощи сервиса Kaspersky Deblocker.

Сервис Kaspersky Deblocker позволяет пользователям, чей компьютер оказался заблокирован, получить код разблокировки и инструкцию по лечению системы. Всего во втором полугодии 2011 на сервисе Deblocker было зарегистрировано 435 839 обращений.

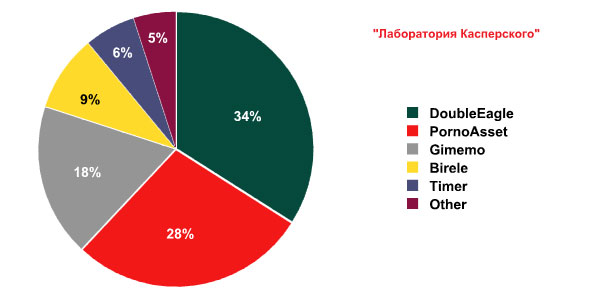

Семейства вредоносных программ, блокировавших компьютеры пользователей статистика сервиса Kaspersky Deblocker

Как видно на диаграмме, чаще всего компьютеры пользователей заражали троянцы семейств DoubleEagle, PornoAsset и Gimemo. Рассмотрим эти семейства более подробно.

Trojan-Ransom.Win32.DoubleEagle

С начала весны 2011 года, в течение нескольких месяцев на рынке программ-вымогателей доминировали три семейства Trojan-Ransom.Win32: PornoAsset, Gimemo и Timer. Остальные семейства Trojan-Ransom значительно уступали указанным выше по числу заражений и, соответственно, количеству обращений пользователей на сервис Deblocker. Однако в августе ситуация изменилась - появилось новое семейство Trojan-Ransom.Win32.DoubleEagle, которое за месяц поднялось на первое место, уверенно подвинув предыдущего лидера. Это семейство до сих пор продолжает лидировать, хотя в четвертом квартале на сервисе Deblocker стало уменьшаться количество запросов пользователей, чьи компьютеры были заражены такими вредоносными программами. Описание типичного представителя этого семейства можно найти здесь .

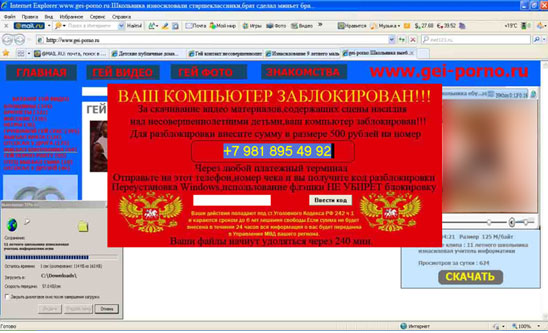

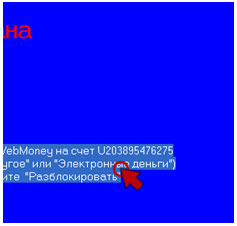

Первая модификация данного зловреда - Trojan-Ransom.Win32.DoubleEagle.a - была обнаружена 9.08.2011. При заражении компьютера на мониторе пользователя появляется такое окно:

Мошенники требуют, чтобы пользователь положил 500 рублей на счет мобильного номера телефона в качестве штрафа - якобы за просмотр "видеоматериалов, содержащих сцены насилия над несовершеннолетними детьми". Код разблокировки якобы будет на чеке. Однако в DoubleEagle возможность разблокировки компьютера не заложена технически.

Из-за двух гербов, использованных мошенниками при оформлении окна, семейству и было дано название DoubleEagle - "двойной орел". Впоследствии внешний вид окна, открываемого вредоносной программой, изменился, но название осталось. Сейчас окно Trojan-Ransom.Win32.DoubleEagle выглядит так:

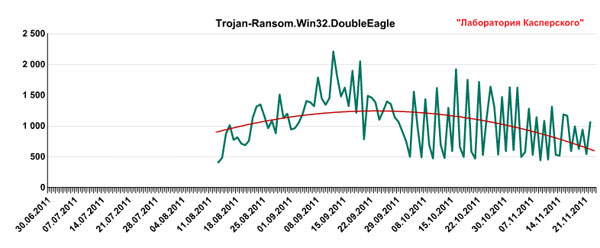

Во второй половине третьего квартала активность этого семейства нарастала, иногда вызывая кратковременные эпидемии, в четвертом квартале количество запросов пошло на спад. Это можно проследить по динамике количества запросов пользователей к сервису Deblocker.

Количество ежедневных запросов пользователей, компьютеры которых заражены Trojan-Ransom.Win32.DoubleEagle статистика сервиса Kaspersky Deblocker

Trojan-Ransom.Win32.PornoAsset

Первые представители этого семейства программ-вымогателей были обнаружены в начале апреля 2011 года.

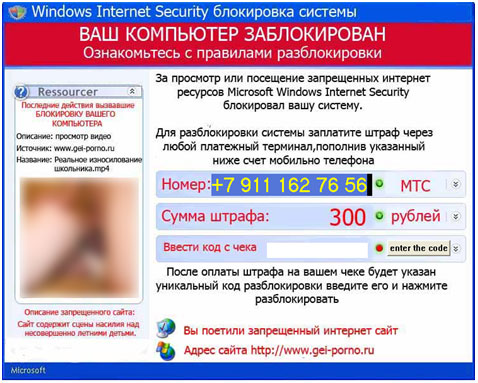

Окно, открываемое программами данного семейства, выглядит так:

Как и в случае DoubleEagle, поводом для блокирования компьютера служит "просмотр видеоматериалов, связанных с педофилией и насилием над детьми". Для разблокировки компьютера также необходимо заплатить штраф 500 рублей, положив деньги на счет мобильного телефона. Авторы PornoAsset к тому же запугивают пользователей потерей всех данных в случае перезагрузки компьютера и передачей дела в суд в случае неоплаты "штрафа" в течение 12 часов. Все угрозы мошенников, как и обещание разблокировать компьютер после уплаты "штрафа", - обман.

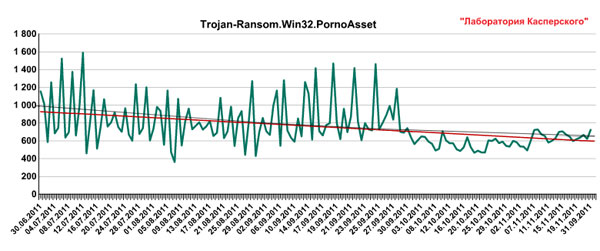

Вплоть до появления DoubleEagle семейство PornoAsset занимало первую позицию в рейтинге по количеству заражений пользователей. На графике, отражающем количество обращений пользователей зараженных компьютеров, видно, что активность PornoAsset постепенно снижается.

Количество ежедневных запросов пользователей, компьютеры которых заражены Trojan-Ransom.Win32.PornoAsset статистика сервиса Kaspersky Deblocker

Интересный факт: Trojan-Ransom.Win32.PornoAsset является рекордсменом по количеству используемых злоумышленниками десятизначных номеров. В сумме из всех обнаруженных образцов этой вредоносной программы было извлечено 3406 номеров телефонов!

Trojan-Ransom.Win32.Gimemo

Семейство троянцев-вымогателей Gimemo впервые появилось весной прошлого года. Описание типичного представителя данного семейства можно найти здесь.

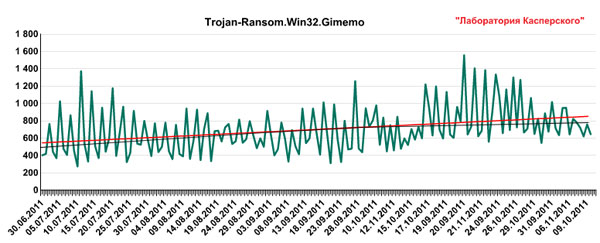

В течение второго полугодия 2011 число заражений компьютеров пользователей блокерами семейства Gimemo медленно, но стабильно росло, что можно видеть на графике ниже.

Количество ежедневных запросов пользователей, компьютеры которых заражены Trojan-Ransom.Win32.Gimemo статистика сервиса Kaspersky Deblocker

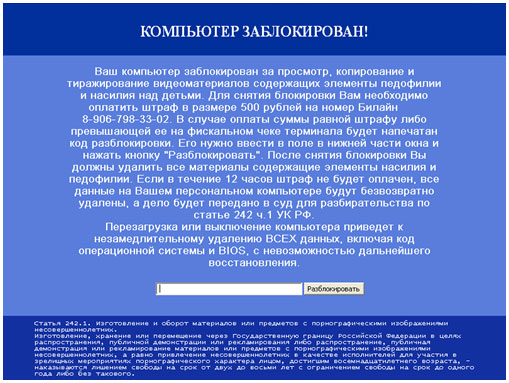

С течением времени меняется визуальное оформление окон программы, способы получения денег мошенниками, способы получения кода разблокировки и даже страна, на которую нацелен троянец. В итоге разные модификации программ одного и того же семейства могут открывать окна, которые выглядят по-разному. Например, так:

Или так:

И даже так:

Но у всех образцов вредоносных программ этого семейства есть одна отличительная черта - код разблокировки вводится при помощи кнопок, присутствующих в интерфейсе блокера.

Как правило, образцы этой троянской программы содержат два кода разблокировки: индивидуальный для каждой программы и так называемый "пароль администратора" 99885522, единый для всех вредоносных программ данного семейства. Блокировку компьютера можно снять, используя любой из этих кодов. Однако в августе 2011 года мы зафиксировали появление новых образцов Gimemo, в которых коды разблокировки отсутствовали, т.е. возможность разблокировки системы в этих версиях Gimemo не предусмотрена.

Любопытные находки: что и зачем

Во втором полугодии 2011 мы обнаружили несколько занятных образцов программ-вымогателей. Мы расскажем о самых примечательных находках.

Новый способ деактивации?

В середине июля был обнаружен блокер Trojan-Ransom.Win32.Pihun, обладающий необычным способом разблокировки.

На скриншоте видно, что у этой троянской программы есть поле для ввода кода разблокировки. Чтобы получить код, пользователь должен положить деньги на счет WebMoney. Разумеется, на квитанции, полученной после перевода денег, кода не будет, и разблокировать систему пользователь не сможет. Более того, поле для ввода кода даже не проверяется вредоносной программой.

На самом деле, для того чтобы разблокировать систему, зараженную семейством Pihun, надо кликнуть на определенную точку в окне блокера:

Зачем же оставлена возможность разблокировки по клику, если о ней не сообщается пользователю? Скорее всего, автор зловреда тестировал вредоносную программу на своем компьютере и таким образом оставил возможность разблокировки для себя. Возможно, эта же причина привела к появлению упомянутого выше единого "пароля администратора" в Trojan-Ransom.Win32.Gimemo.

Mbro-конструктор

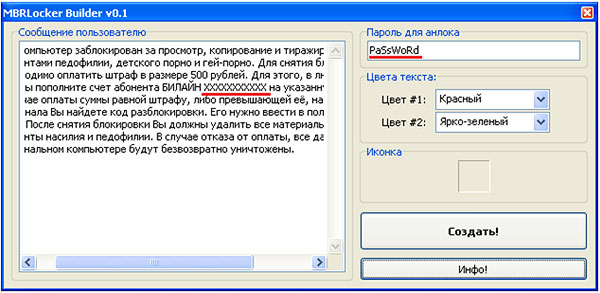

Еще одной интересной находкой стал конструктор для быстрого создания новых сборок троянцев-вымогателей семейства Trojan-Ransom.Win32.Mbro. Данное семейство примечательно тем, что заражает главную загрузочную запись MBR (Master Boot Record) и блокирует систему еще до загрузки операционной системы.

Вот как выглядит окно конструктора блокера Mbro:

На скриншоте видно, что для создания вредоносной программы-блокера при помощи конструктора требуется всего лишь отредактировать текст сообщения, которое пользователь зараженного компьютера увидит на экране, ввести код разблокировки - и нажать одну кнопку.

Поскольку конструктор был выложен в общий доступ в конце июля, в начале августа появилось множество версий блокера, созданных для тестирования. Например, часто попадались образцы с телефоном XXXXXXXXXX и кодом разблокировки PaSsWoRd, которые установлены в конструкторе по умолчанию.

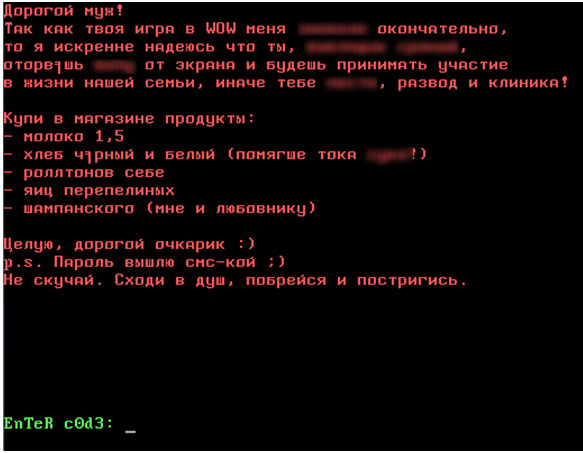

Встречались и креативные модификации данного блокера, созданные, видимо, для "личного пользования". Вот какое сообщение появляется на мониторе компьютера, зараженного одной из модификаций Mbro:

Скорее всего, этот файл не распространялся массово, а был сделан специально для блокировки конкретного компьютера.

Flash-блокер

Во втором полугодии 2011 появился первый блокер, окно которого было создано при помощи Adobe Flash, - Trojan-Ransom.Win32.FullScreen. Вот как выглядит окно блокера (скриншот не воспроизводит флеш-анимацию порно-картинок):

Поскольку у этой вредоносной программы была найдена лишь одна модификация, можно предположить, что данный блокер представляет собой концепт. Вероятно, вирусописатели проверяют возможности использования flash при создании блокеров. В пользу этого предположения говорит незавершенность программы: обычно программы-вымогатели имеют обширный функционал блокировки и самозащиты, однако в данном случае весь защитный функционал зловреда ограничивается отключением диспетчера задач Windows, что дает возможность завершить работу блокера при помощи обычной комбинации клавиш закрытия окна - Alt + F4.

Лечение

Если вы стали жертвой вирусописателей, и ваша система оказалась заблокирована, есть действие, которое однозначно делать не стоит: не надо отправлять деньги злоумышленникам в соответствии с инструкцией вредоносной программы. Как уже говорилось выше, в большинстве случаев это не поможет разблокировать компьютер.

Антивирусные компании предлагают пользователям сервисы по разблокировке компьютеров, зараженных программами-вымогателями. Вы можете воспользоваться нашим сервисом Kaspersky Deblocker (http://sms.kaspersky.ru/). Введя номер телефона или счета, на который вирусописатели просят вас перевести деньги, вы получите код разблокировки.

Если вредоносная программа, заразившая ваш компьютер, еще не внесена в базу сервиса Kaspersky Deblocker, либо в ней отсутствует код разблокировки, для разблокирования компьютера вам будут предложены специальные инструкции и утилиты.