Продолжительность жизни наборов эксплойтов невелика. Некоторые наборы, которые не так давно пользовались у киберпреступников большой популярностью и с помощью которых были заражены тысячи компьютеров, сегодня уже никому не нужны. Впрочем, случается, что старые наборы снова выходят на сцену, дополненные новейшими эксплойтами, и занимают верхние строки в рейтингах средств распространения вредоносного ПО.

Наибольший интерес для исследователя представляют существующие эксплойты - то, как и для чего они используются.

2010 год

Для начала рассмотрим ситуацию, сложившуюся в 2010 году.

Наиболее популярными наборами эксплойтов были:

- Phoenix

- Eleonore

- Neosploit

- YESExploitKit

- SEOSploitPack

Однако к концу 2010 года Phoenix сдал позиции, в то время как выросло число вредоносных серверов, используемых для размещения NeoSploit.

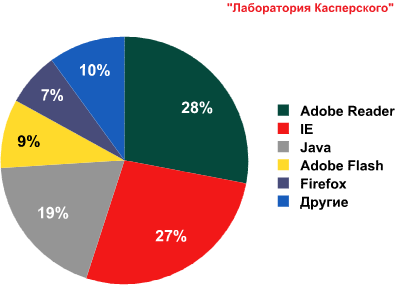

Анализ уязвимостей, на которые были нацелены данные наборы экплойтов, позволяет проследить основной вектор атаки:

Однако в первую очередь нас интересуют не столько показатели на конец 2010 года, сколько развитие ситуации. Всего лишь за один год Java-уязвимости поднялись на третье место в рейтинге. 40% всех новых эксплойтов, входящих в пятерку наиболее популярных в 2010 году наборов, были нацелены именно на эту платформу. По оценке Дэна Гвидо (Dan Guido), 11 из 15 наиболее популярных наборов содержали по крайней мере один Java-эксплойт, а 7 из 15 - более одного.

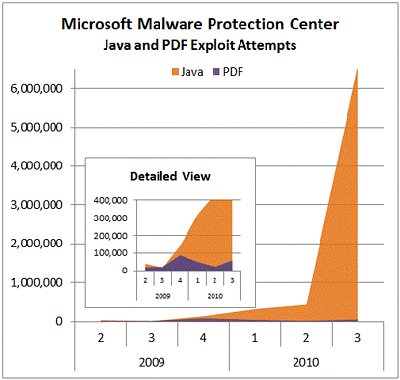

О популярности Java-эксплойтов свидетельствуют и другие данные. Так, по информации Microsoft Malware Protection Center, 2010 год стал рекордным по количеству попыток эксплуатации уязвимостей в Java.

Источник: arstechnica.com/business/news

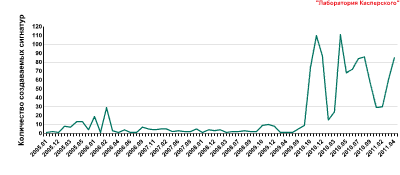

Наши данные говорят о том же. На следующем графике представлена динамика количества сигнатур, создаваемых для детектирования Java-эксплойтов:

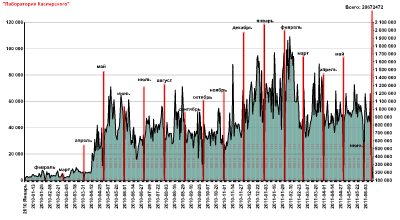

Попытки использования уязвимостей в Java также фиксировались на компьютерах наших пользователей:

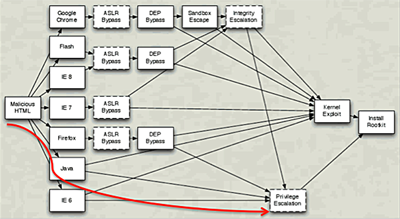

Возникает вопрос: почему именно Java? Я долго размышлял об этом, а ответ пришел после выступления Дино Дай Зови (Dino Dai Zowi) на конференции SOURCE. Все оказалось так просто! Java-эксплойты - это самый простой путь обойти защиту операционной системы. Просто взгляните на эту схему:

2011

Какова же ситуация в первой половине 2011 года? Изменения есть, особенно в пятерке наиболее популярных наборов эксплойтов:

| 2010 | 2011 |

| Phoenix | BlackHole |

| Eleonore | NeoSploit |

| NeoSploit | Phoenix |

| YESExploitKit | Incoginto |

| SEOSploitPack | Eleonore |

На арену вышли два новых игрока - BlackHole и Incognito. Посмотрим, на какие уязвимости они нацелены.

BlackHole:

- CVE-2010-1885 HCP

- CVE-2010-1423 Java Deployment Toolkit insufficient argument validation

- CVE-2010-0886 Java Unspecified vulnerability in the Java Deployment Toolkit component in Oracle Java SE

- CVE-2010-0842 Java JRE MixerSequencer Invalid Array Index Remote Code Execution Vulnerability

- CVE-2010-0840 Java trusted Methods Chaining Remote Code Execution Vulnerability

- CVE-2009-1671 Java buffer overflows in the Deployment Toolkit ActiveX control in deploytk.dll

- CVE-2009-0927 Adobe Reader Collab GetIcon

- CVE-2008-2992 Adobe Reader util.printf

- CVE-2007-5659 Adobe Reader CollectEmailInfo

- CVE-2006-0003 IE MDAC

В целом, ничего нового создатели BlackHole не предложили. Отличие от других наборов заключается в первых двух эксплойтах - для CVE-2010-1885 и CVE-2010-1423. Второй эксплойт нацелен на Java.

А что же Incognito? Вот его список эксплойтов:

- CVE-2010-1885 HCP

- CVE-2010-1423 Java Deployment Toolkit insufficient argument validation

- CVE-2010-0886 Java Unspecified vulnerability in the Java Deployment Toolkit component in Oracle Java SE

- CVE-2010-0842 Java JRE MixerSequencer Invalid Array Index Remote Code Execution Vulnerability

- CVE-2009-0927 Adobe Reader Collab GetIcon

- CVE-2008-2992 Adobe Reader util.printf

- CVE-2007-5659/2008-0655 Adobe Reader CollectEmailInfo

- CVE-2006-4704 Microsoft Visual Studio 2005 WMI Object Broker Remote Code Execution Vulnerability

- CVE-2004-0549 ShowModalDialog method and modifying the location to execute code

Как видим, Incognito и BlackHole эксплуатируют практически одни и те же уязвимости, за исключением последних двух - CVE-2006-4704 и CVE-2004-0549.

Выходит, что оба пакета не несут в себе ничего нового и используют все те же эксплойты для Java.

Подведем итоги:

- Платформа Java наиболее популярна среди авторов эксплойтов, так как представляет собой наиболее легкий способ обойти защиту операционной системы.

- Изменения в пятерке наиболее популярных наборов эксплойтов не зависят от входящих в них эксплойтов.

- Киберпреступникам нет смысла тратить ресурсы на поиск новых уязвимостей, когда можно успешно эксплуатировать старые уязвимости на незапатченных машинах.

Это еще раз демонстрирует, какое значение киберпреступники придают возврату вложенных средств: они прилагают ровно столько усилий, сколько нужно, чтобы оставаться на шаг впереди механизмов защиты. А эффективность всей системы безопасности, как известно, определяется ее самым слабым элементом, которым в данном случае является Java.

"Лаборатория Касперского" будет наблюдать за развитием событий в 2011 году и следить за всеми изменениями ситуации.