Введение

Пятая часть нашего регулярного обзора развития вредоносных программ для мобильных устройств была опубликована год назад. Настала пора подвести итоги 2012 года: посмотреть, оправдались ли наши прогнозы, предоставить количественные и качественные данные о развитии зловредов, проанализировать основные тенденции эволюции как самих вредоносных программ, так и атак, осуществляемых с их помощью. Ну и, конечно, дать прогноз развития вредоносных программ и атак на мобильные устройства в 2013 году.

Итак, каковы же были прогнозы на 2012 год? Особо мы выделили дальнейший рост числа вредоносных программ для Android, так как полагали, что основные усилия киберпреступников будут направлены именно на эту платформу. Прогноз оправдался: злоумышленники действительно практически полностью сконцентрировались на создании и распространении зловредов для этой операционной системы.

Далее мы предположили, что помимо root-эксплойтов для Android, которые дают возможность получить полный доступ к операционной системе, киберпреступники начнут использовать уязвимости в ОС Android, и будут зафиксированы первые drive-by атаки. Этот прогноз себя не оправдал - в основном, видимо, потому, что на данном этапе развития вредоносного ПО для Android у киберпреступников просто нет острой необходимости в подобных атаках, так как пользователи по-прежнему активны в "самостоятельном" заражении своих мобильных устройств.

Не оправдался и прогноз относительно появления первых массовых червей для Android, а точнее SMS-червей.

Мы предположили также дальнейшее увеличение числа инцидентов, связанных с обнаружением вредоносных программ в официальных магазинах приложений. Этот прогноз к сожалению, оправдался. Помимо того что в Google Play регулярно появлялись разнообразные зловреды (число жертв варьировало от нескольких десятков до десятков тысяч), впервые был зафиксирован случай появления вредоносного ПО в App Store для iOS.

Сбылся наш прогноз о появлении первых мобильных ботнетов для Android. Появившиеся ботнеты были достаточно разнообразны и в географии заражений, и по количеству зараженных устройств, и по функционалу.

Перечисленные выше прогнозы касались только наиболее популярной на сегодняшний день платформы Android. Что касается других платформ и операционных систем для мобильных устройств, то мы предполагали, что общей для них тенденцией станет использование зловредов для точечных атак. Ярким примером таких атак являются атаки с помощью ZitMo и SpitMo (ZeuS- и SpyEye-in-the-Mobile). Данный прогноз также стал реальностью. При этом в семействе зловредов, ворующих mTAN"ы (ZitMo и SpitMo), случилось прибавление: еще один популярный банковский троянец Carberp обзавелся мобильной версией, которая уже по традиции получила схожее с ZitMo и SpitMo имя - CitMo, или Carberp-in-the-Mobile.

Оправдались и два важных прогноза относительно общего развития атак на мобильные платформы. Во-первых, это становление полноценной индустрии мобильного вредоносного программного обеспечения. А во-вторых, - выход мобильного шпионажа за рамки использования правоохранительными органами и отдельными компаниями, занимающимися детективной деятельностью.

Шестая по счету часть "Мобильной вирусологии" посвящена основным событиям 2012 года, связанным с развитием вредоносных программ для мобильных устройств.уже

Статистика

В этой главе мы приводим статистические данные о развитии мобильных зловредов. Помимо данных о росте числа вредоносных программ, динамике их появления, распределении по платформам и поведениям, мы добавили также информацию, полученную с помощью облачного сервиса KSN, который теперь доступен и в нашем мобильном продукте для Android.

Основная статистика за 2012 год

Наиболее значимым показателем в 2012 году стал взрывной рост числа вредоносных программ для Android: если за весь 2011 год мы обнаружили почти 5300 новых вредоносных программ для всех мобильных платформ, то в некоторые месяцы 2012 года число обнаруживаемых нами Android-зловредов превышало это число. А если говорить об общем количестве уникальных вредоносных файлов, то их насчитывается уже более 6 миллионов!

Общее число модификаций и семейств мобильных вредоносных программ в коллекции "Лаборатории Касперского" на 1 января 2013 года:

| Платформа | Модификации | Семейства |

| Android | 43600 | 255 |

| J2ME | 2257 | 64 |

| Symbian | 445 | 113 |

| Windows Mobile | 85 | 27 |

| Другие | 28 | 10 |

| Всего | 46415 | 469 |

Стремительно увеличиваются и темпы роста числа зловредов для мобильных устройств в целом: 40 059 из 46 415 модификаций и 138 из 469 семейств мобильных вредоносных программ попали в нашу коллекцию в течение 2012 года!

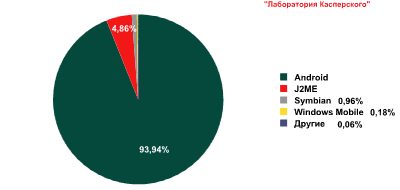

Что касается распределения по платформам, то приведенная ниже диаграмма достаточно наглядно все демонстрирует:

Распределение мобильных зловредов (2004-2012) по платформам

Если в конце 2011 года на долю Android приходилось порядка 65% всех мобильных вредоносных программ, то к концу 2012 года доля Android-зловредов в нашей коллекции практически достигла 94%.

При этом 99% всех обнаруженных в течение 2012 года мобильных зловредов нацелены на Android-устройства. Уже к середине года стало понятно, что зловреды для этой операционной системы будут доминировать как минимум ближайшие два года. ОС Android стала самой распространенной операционной системой для мобильных устройств, и это сделало ее основной мишенью вирусописателей. Схема "самая распространенная ОС + установка ПО из любых источников => наибольшее число зловредов" по-прежнему работает.

Наиболее распространенные зловреды для ОС Android

Весной 2012 года мы запустили наш облачный сервис KSN для мобильного продукта под ОС Android, что позволило нам не только обеспечить дополнительную защиту мобильных устройств пользователей, но и получить интересную статистику того, с какими модификациями вредоносных программ чаще всего сталкиваются пользователи.

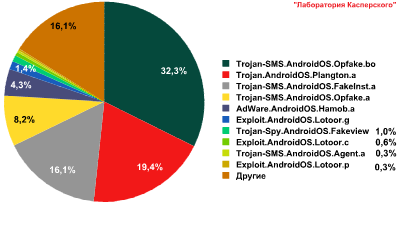

Самые распространенные детектируемые объекты на Android-устройствах можно разделить на три основные группы: SMS-троянцы, рекламные программы и эксплойты для получения прав root на смартфоне.

Наиболее распространенные детекты вредоносных объектов для Android

Наиболее популярными Android-зловредами у злоумышленников оказались SMS-троянцы, которые нацелены в основном на пользователей из России. В этом нет ничего удивительного - отправка дорогостоящих SMS-сообщений с зараженных устройств без согласия пользователя остается основным способом заработка российских киберпреступников, специализирующихся на мобильных платформах.

Вторую группу зловредов из TOP 10 составляют рекламные модули Plangton и Hamob. Первое семейство не зря детектируется как Trojan. Plangton встречается в бесплатных приложениях и действительно показывает рекламу. Однако в нем имеется еще и функция смены стартовой страницы браузера без предупреждения и согласия пользователя, что считается вредоносным поведением. Что же касается AdWare.AndroidOS.Hamob, то так детектируются приложения, которые выдают себя за какие-либо полезные программы, а на самом деле лишь показывают рекламу пользователю.

И наконец, третья группа. К ней относятся различные модификации Lotoor - эксплойтов для получения прав root на смартфонах с ОС Android различных версий.

Угрозы для пользователей

В 2012 году мы наблюдали значительный рост числа инцидентов с вредоносными программами для Android, хотя и о зловредах для других мобильных ОС злоумышленники не забыли. О наиболее заметных инцидентах мы расскажем ниже.

Мобильные ботнеты

Если подходить формально, то первый мобильный ботнет появился осенью 2009 года. Тогда была обнаружена вторая по счету вредоносная программа для взломанных iOS-устройств (первая появилась полутора месяцами раньше и была чистым proof-of-concept), которая была способна принимать и выполнять команды от удаленного сервера. Но на тот момент это было лишь доказательством того, что и на мобильных устройствах в скором времени появятся настоящие бот-сети.

Появление в 2012 году мобильных ботнетов, построенных на базе мобильных устройств с ОС Android, было ожидаемым событием. Первым тревожным случаем стало обнаружение в январе IRC-бота для Android, который работал в связке с SMS-троянцем. Оба зловреда получили имя Foncy.

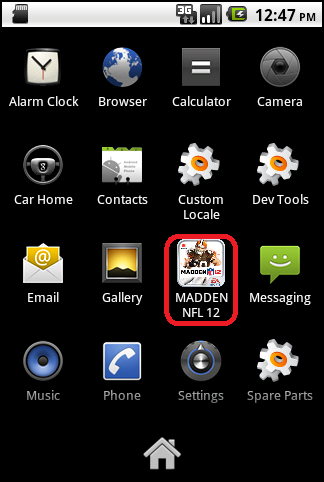

Иконка Foncy "MADDEN NFL 12" после установки

Помимо SMS-троянца и IRC-бота в APK-дроппере содержался также и root-эксплойт. После запуска эксплойт в зараженной системе повышал привилегии до root, затем происходил запуск IRC-бота, который, в свою очередь, устанавливал и запускал SMS-троянца. SMS-троянец, отработав, прекращал свою деятельность, а IRC-бот оставался запущенным, ожидая получения команд. Таким образом, именно IRC-бот мог управлять смартфоном после заражения. Все зараженные IRC-ботом Foncy смартфоны составляли полноценный ботнет и были готовы осуществлять практически любые действия по команде "хозяина".

Французской полиции удалось найти и арестовать двух подозреваемых в создании и распространении данного зловреда. По данным полиции, вирусописатели заразили более 2000 устройств и заработали на этой схеме около 100 тысяч евро. Этот случай стал первым в истории арестом людей, которые подозреваются в создании и распространении вредоносной программы именно для мобильных устройств.

В феврале был обнаружен мобильный ботнет, число активных устройств которого варьировало от 10 000 до 30 000, при этом общее число зараженных смартфонов исчислялось сотнями тысяч. Создали этот ботнет китайские вирусописатели. Его основой стал бэкдор RootSmart, который имеет разнообразные функции для удаленного управления мобильным устройством с ОС Android. Для распространения RootSmart киберпреступники положились на известный и действенный прием: перепаковали легальную программу и выложили ее на сайт одного из неофициальных, но очень популярных в Китае магазинов приложений для Android. В результате пользователи, скачавшие программу якобы для настройки телефона, получили вместе с ней бэкдор, включавший их устройство в ботнет.

Масштабы заражения RootSmart были таковы, что позволили злоумышленникам эффективно монетизировать созданную сеть из зараженных телефонов. Для этого они выбрали самый популярный у мобильных киберпреступников способ - отправку платных SMS-сообщений на короткие номера. Злоумышленники использовали самые дешевые номера для того, чтобы жертва как можно дольше не замечала потери средств. Полный контроль над мобильными устройствами, который получали злоумышленники, давал им возможность длительное время скрывать присутствие вредоносной программы на телефоне и дольше выкачивать деньги со счетов.

В 2012 году мы также обнаружили бэкдоры, которым, к счастью, не удалось заразить значительное число устройств, но которые интересны некоторыми своими особенностями.

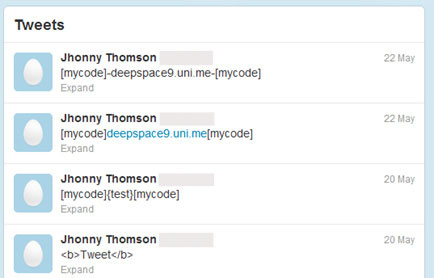

Зловред для Android, получивший имя Cawitt, любопытен, в первую очередь, механизмом, с помощью которого он получает имена доменов центра управления. Для этого Cawitt использует Twitter. В теле вредоносной программы хранятся строки, из которых она посимвольно формирует ники пользователей социальной сети. Сгенерировав имена мнимых пользователей, бэкдор посылает запрос серверу Twitter, чтобы получить их твиты. Эти твиты и содержат имена доменов командных центров.

Примеры твитов с C&C

Ну а для того чтобы начать получать команды от C&C, Cawitt делает POST-запрос к домену, имя которого получено из Twitter, складывая доменное имя со строкой "/carbontetraiodide". В ответ на запрос бот получает команду.

Другим интересным зловредом, который был обнаружен в конце 2012 года, стал спам-бот для Android с именем SpamSold. Впервые была найдена вредоносная программа для мобильных устройств, основным функционалом которой является рассылка SMS-спама с зараженных устройств.

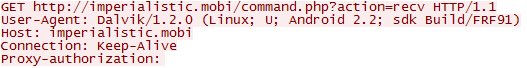

Бэкдор пытается скрыть свое присутствие на смартфоне, удаляя свою иконку и загружая бесплатную версию игры, под которую он маскируется. После чего SpamSold отправляет на командный сервер GET-запрос следующего вида:

GET-запрос SpamSold

В ответ он получает текст SMS-сообщения, которое нужно отправить, и первые 100 номеров, на которые будет осуществляться отправка сообщений.

После получения ответа бот последовательно пытается отправить SMS-сообщения с полученным текстом на указанные номера, а затем, когда номера заканчиваются, SpamSold обращается к серверу за новой порцией номеров и текста SMS-сообщения. Отправленные SMS-сообщения зловред скрывает, маскируя таким образом свою активность.

К счастью, злоумышленникам не удалось создать большой ботнет. Но сам факт того, что мобильные вредоносные программы начали использоваться именно для рассылки SMS-спама, наводит на мысль, что в 2013 году мы не единожды столкнемся со зловредами, имеющими подобный функционал.

Охота за mTAN"ами

В 2012 году некоторые новые зловреды использовались для точечных атак. Ярким примером являются атаки с помощью ZitMo и SpitMo (Zeus- и SpyEye-in-the-Mobile). Эти зловреды создаются для перехвата SMS-сообщений от онлайн-банкинга, которые содержат коды авторизации банковских транзакций mTAN"ы.

Новые версии ZitMo и SpitMo появлялись регулярно, как для Android, так и для других операционных систем. Вирусописатели по-прежнему используют те же способы маскировки зловредов, что и два года назад. Это маскировка либо под "сертификаты безопасности", либо под программное обеспечение для защиты смартфонов. Под видом этих программ пользователи скачивают зловреды на свои устройства.

Маскировка ZitMo под защитное приложение

Популярность Android не означает, что операционными системами, отличными от Android, уже никто не пользуется. Вирусописателям, например, нет никакого дела до слухов о возможной скорой смерти платформы Blackberry. В 2012 году новые версии ZitMo появлялись и для этой платформы, причем в одной волне атак злоумышленники использовали зловреды как для Blackberry, так и для Android. По крайней мере, C&C номера в них были одни и те же.

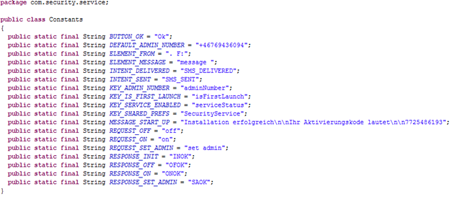

Некоторые новые модификации ZitMo для Android стали походить на своих "братьев" для других платформ. Если раньше ZitMo для Android обладал достаточно примитивным функционалом (в основном пересылка входящих сообщений с mTAN"ами), то новые версии троянца содержали в себе расширенный список команд, которые используются авторами вредоносной программы для контроля и управления работой зловреда.

Примеры некоторых команд ZitMo для Android

До 2012 года атаки, целью которых является кража mTAN, были зафиксированы только в ряде европейских стран: в Испании, Италии, Германии, Польше и некоторых других. При этом под угрозой были пользователи различных мобильных платформ: Android, Blackberry, Symbian, Windows Mobile. В конце 2012 года дошла очередь и до России, где онлайн-банкинг становится все более популярным, что, естественно, влияет и на вирусописателей. Распространенный троянец Carberp, работающий по схожему с ZeuS принципу, обзавелся мобильной версией - Trojan-Spy.AndroidOS.Citmo.

Троянец CitMo, как и "напарник" ZeuS ZitMo, способен скрывать входящие SMS-сообщения, содержащие mTAN"ы, и пересылать их злоумышленникам. Различные версии СitMo пересылают перехваченные SMS как на телефонные номера киберперступников, так и на их удаленные серверы.

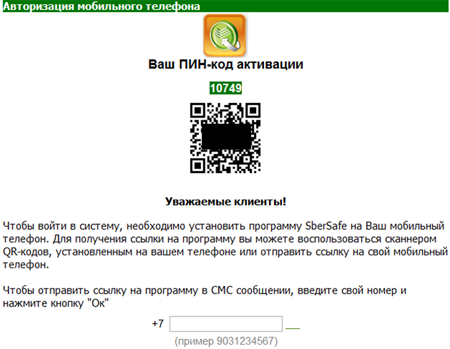

Одна из версий Carberp модифицировала страницу входа в систему онлайн-банкинга одного из российских банков. На фальшивой стартовой странице пользователю предлагалось скачать и установить программу, якобы необходимую для входа в систему. Пользователь мог получить ссылку на эту программу либо в SMS-сообщении, указав предварительно свой номер телефона, либо отсканировав QR-код.

QR-код как один способов загрузки зловреда

Ссылка вела на приложение SberSafe (Trojan-Spy.AndroidOS.Citmo), которое в течение двух недель находилось в магазине приложений Google Play.

Потенциальная жертва, запустив вредоносное приложение, видела на экране предложение ввести телефонный номер. Введенный номер записывался в файл auth.txt и отправлялся на удаленный сервер злоумышленников. Через некоторое время пользователь получал SMS-сообщение с пятизначным кодом, который было необходимо указать в программе. Этот код записывался в файл authcode.txt и использовался вместе с телефонным номером в качестве идентификатора данных, которые вредоносная программа впоследствии отправляла на сервер злоумышленников.

В ходе атак с кражей mTAN троянцу необходимо скрывать входящие SMS от системы онлайн-банкинга. В противном случае, во время попыток злоумышленников перевести средства со счета взломанного аккаунта, такие сообщения вызовут у пользователя подозрения.

CitMo загружал с сервера злоумышленников информацию о номерах, входящие сообщения с которых необходимо скрывать и пересылать на удаленный сервер (записывались в файл hide.txt), и данные о номерах, входящие сообщения с которых можно отображать (записывались в файл view.txt). Когда приходило очередное сообщение, CitMo проверял отправителя. Если данные отправителя совпадали с записью из файла hide.txt, полученное сообщение скрывалось и записывалось в файл messages.txt, который отправлялся на удаленный сервер злоумышленников.

SMS-троянцы

Эволюция наиболее популярного среди злоумышленников способа монетизации мобильных зловредов продолжается. Если в 2011 году одним из самых интересных трендов стало появление SMS-троянцев, нацеленных на пользователей из стран Европы и Северной Америки, то в 2012 году были обнаружены полноценные партнерские программы по распространению SMS-троянцев, нацеленные на пользователей именно из этих стран. А партнерки, как известно, являются одним из наиболее эффективных инструментов для создания, распространения и монетизации вредоносных программ.

В 2012 было обнаружено семейство SMS-троянцев для Android, получившее название Vidro, которое было нацелено на пользователей из Польши. Сам по себе SMS-троянец не выделялся чем-то особенным. Но стоит отметить одну немаловажную особенность: зловред распространялся через порносайты мобильной партнерской программой для монетизации порнотрафика.

Скачивание зловреда происходило с вредоносного домена vid4droid.com. Этот домен контролируется двумя name-серверами с адресом carmunity.de, а mail-сервер vid4droid.com находится на tecmedia.eu. Есть несколько хостов (например, sex-goes-mobile.biz, sexgoesmobile.biz, sexgoesmobil.com), у которых name-сервера и mail-сервер такие же, как и у vid4droid.com. Если зайти на один из этих хостов, то произойдет перенаправление на sexgoesmobile.com. Данный сайт является сайтом партнерской программы для монетизации "взрослого" мобильного трафика.

Главная страница партнерской программы SexGoesMobile.com

Многие мобильные партнерские программы (российские как минимум) предоставляют всем участникам полный доступ к так называемым "промо-средствам". Партнерка SexGoesMobile не является исключением. Каждый партнер, который принимает участие в SexGoesMobile, имеет собственный ID. Партнер может создать мобильный сайт, используя один из существующих шаблонов (у каждого шаблона есть собственное доменное имя), сгенерировать уникальный URL со своим ID, ведущий на vid4droid.com, и разместить этот URL на своем сайте.

Кликнув по любой из ссылок на шаблонном сайте, пользователь попадал на сайт vid4droid.com. При этом на удаленном сервере на основе referrer'а (уникального URL с ID партнера) генерировалась уникальная последовательность букв и чисел. На сайте vid4droid.com пользователю предлагалось под видом порно-приложения загрузить файл vid4droid.apk, который и являлся троянцем Vidro.

Попав на мобильное устройство пользователя, троянец отправлял на польский платный номер 72908 SMS с текстом "PAY {уникальная последовательность букв и чисел}" - с той самой уникальной последовательностью, которая была сгенерирована на основании URL и ID партнера. Таким образом, каждый партнер крал деньги пользователей с помощью "собственного" SMS-троянца, отправляющего SMS-сообщение с уникальным текстом.

Появление подобных партнерских программ за пределами России или Украины позволяет говорить о том, что полноценная индустрия мобильных вредоносных программ стала реальностью уже не только в России, но и в других странах.

Инциденты в официальных магазинах приложений

Несмотря на то что Google внедрил антивирусный модуль Google Bouncer, осуществляющий автоматическую проверку всех новых приложений на Google Play (бывший Android Market), существенных изменений в среднем количестве инцидентов и в их масштабах не произошло.

Внимание общественности обычно привлекают случаи с наибольшим количеством заражений, как, например, инцидент с вредоносной программой Dougalek, которую загрузили десятки тысяч пользователей (в основном, из Японии). Это привело к одной из наиболее крупных утечек персональной информации пользователей в результате заражения мобильных устройств. Через некоторое время после данного инцидента Токийской полицией были арестованы 5 человек, подозреваемых в создании и распространении этой вредоносной программы, что стало вторым по счету арестом мобильных вирусописателей в 2012 году.

В 2012 году произошло еще одно знаковое событие: первый случай обнаружения вредоносного ПО в App Store для iOS. В самом начале июля было обнаружено подозрительное приложение под именем "Find and Call", копии которого были найдены как в App Store, так и на Android Market.

Установленное приложение Find and Call

Загрузив и запустив данное приложение, пользователь сталкивался с запросом на регистрацию в программе, для чего было необходимо ввести e-mail и телефонный номер. Если же пользователь после этого пытался с помощью приложения "найти друзей в телефонной книге", то все его контакты скрытно загружались на удаленный сервер в следующем формате:

http://abonent.findandcall.com/system/profile/phoneBook?sid=

На каждый украденный номер из телефонной книги через какое-то время приходило SMS спам-сообщение с предложением перейти по ссылке и загрузить приложение "Find and Call".

После публикации информации об этом инциденте нас стали спрашивать, почему это приложение является вредоносным. Потому что оно скрытно загружает телефонную книгу пользователя на удаленный сервер для использования в рассылках SMS-спама.

К счастью, данный инцидент пока является единственным подтвержденным случаем обнаружения вредоносной программы в App Store для iOS.

Кибершпионаж

В прошлом году мы предположили, что кража данных с мобильных телефонов и слежка за объектом при помощи его телефона и геолокационных сервисов станет распространенным явлением. К сожалению, так и произошло. Количество вредоносных программ, которые по своему поведению являются либо троянцами-шпионами, либо бэкдорами, выросло в сотни раз. Стоит отметить также возросшее количество коммерческих приложений для мониторинга, которые иногда сложно отличить от вредоносных программ.

В истории мобильного шпионажа было несколько весьма примечательных эпизодов. Стоит вспомнить 2009 год, когда под видом обновления безопасности пользователям Blackberry одного из крупнейших операторов ОАЭ рассылались SMS-сообщения со ссылкой на шпионское ПО. Не будем забывать и о заинтересованности правительств различных стран в получении доступа к защищенным коммуникациям, которые позволяют осуществлять смартфоны Blackberry.

Наиболее громкие и яркие события 2012 года, связанные с мобильным кибершпионажем:

- обнаружение мобильных версий шпионского модуля FinSpy, разрабатываемого британской компанией Gamma International;

- раскрытие технических подробностей операции по кибершпионажу, получившей название Red October, во время которой собирались данные и секретная информация не только с компьютеров и сетевого оборудования атакованных организаций (дипломатические и государственные структуры), но и с мобильных устройств их сотрудников.

Эти два случая достойны отдельного рассмотрения.

FinSpy

Мобильные версии FinSpy являются частью портфолио британской компании Gamma International. Впервые информация о существовании такого комплекса удаленного мониторинга появилась еще в первой половине 2011 года. В том же году появились данные, которые указывали на то, что у FinSpy есть и мобильные версии. И только в августе 2012 года организации The Citizen Lab удалось получить для анализа мобильные версии FinSpy для Android, iOS, Windows Mobile, Symbian и Blackberry.

Модификации FinSpy для различных платформ обладают во многом схожим функционалом:

- запись входящих/исходящих звонков;

- скрытые вызовы для прослушивания окружения;

- кража информации со смартфона (логи звонков, SMS/MMS сообщения, контакты и проч.);

- отслеживание координат;

- Internet-/SMS-коммуникации с командным центром.

Но версия для каждой платформы имеет и некоторые особенности. Например, версия FinSpy для Symbian способна делать снимки экрана; FinSpy для Blackberry также отслеживает общение в Blackberry Messenger; версия для Android способна включать/отключать режим "В самолете"; FinSpy для iOS может быть установлен на ограниченном наборе устройств с конкретными UDID; версия для Windows Mobile использует так

Любопытной особенностью всех мобильных версий FinSpy является создание и использование конфигурационного файла с именем 84c.dat. Механизмы его генерации отличаются в зависимости от операционной системы, но, в конечном счете, он содержит информацию, необходимую для работы шпионского модуля (адрес C&C-сервера, номер мобильного C&C, используемые порты и пр.).

Часть зашифрованного с помощью base64 конфигурационного файла 84c.dat для Android

НО! Основной функционал мобильных модулей FinSpy не является чем-то особенным или уникальным. Подобный набор функций нам уже неоднократно встречался в многочисленных коммерческих шпионских программах типа FlexiSpy или MobileSpy. Особенностью FinSpy является его разработчик - официально зарегистрированная в Великобритании компания, которая, судя по информации на ее официальном сайте, занимается созданием средств удаленного мониторинга для правительственных организаций.

Ответов на вопросы о том, кто есть заказчики атак FinSpy и кто конкретно оказался его жертвойна данный момент нет, и вряд ли они появятся в будущем. Однако даже без этой информации появление FinSpy означало начало новой, шпионской главы в истории мобильного вредоносного ПО.

Red October

Если к концу 2012 года у кого-то и оставались сомнения в том, что тема мобильного кибершпионажа стала весьма актуальной, то после публикации информации об операции "Red October" стало очевидно: мобильные устройства превратились в такие же мишени целевых и шпионских атак, как и обычные компьютеры.

Мы располагаем доказательствами того, что лица, стоящие за этой операцией, заинтересованы в получении информации с мобильных устройств. И эту информацию они могут получать не только с помощью вредоносного ПО для мобильных устройств, но и с помощью модулей для Windows, которые работают с подключаемыми к инфицированному компьютеру девайсами. В этой главе мы обобщим всю имеющуюся у нас информацию о мобильных модулях Red October, а также информацию, которая тем или иным образом может быть связана с ними.

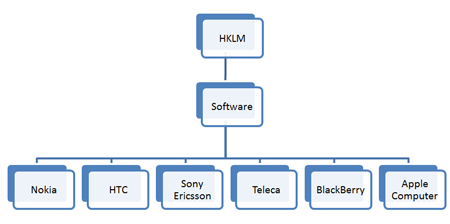

Один из модулей Red October под названием RegConn ответствен за сбор системной информации и данных о программном обеспечении, установленном и используемом на зараженном компьютере. Эта информация получается с помощью чтения определенных ключей реестра (список ключей содержится в самом модуле). Среди этих ключей стоит выделить следующие:

Ключи реестра из модуля RegConn

Эти ключи реестра так или иначе имеют отношение к программному обеспечению для работы с мобильными устройствами (например, iTunes, Nokia PC Suite), которое может быть установлено на зараженном компьютере.

Другой компонент Red October был создан для работы с iPhone. Этот модуль ответствен за сбор информации со смартфона, подключаемого к зараженному этим модулем компьютеру. Для этого он использует библиотеку iTunes с именем CoreFoundation.dll. Стоит отметить, что в самом модуле предусмотрен запуск двух разных сервисов: один из них запускается, если мобильное устройство не было подвергнуто jailbreak, второй - в том случае, если устройство взломано. В любом случае модуль пытается получить:

- сведения о самом устройстве, начиная с уникального ID смартфона и заканчивая версией прошивки;

- файлы со следующими расширениями: .jpg, .jpeg, .txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .dot, .dotx, .odt, .djvu, .odts, .reg, .rtf, .zip, .rar, .pdf, .7z, .wab, .pab, .vcf, .ost, .wav, .mp4, .m4a, .amr, .log, .cer, .em, .msg, .arc, .key, .pgp, .gpg;

- содержимое файлов, содержащих информацию об SMS-сообщениях, контактах, логах звонков, заметках, календаре, голосовой почте, истории браузера Safari, а также почте.

Модуль для Nokia обладает схожим функционалом и также собирает информацию о самом устройстве, SMS/MMS сообщениях, календаре, контактах, установленных приложениях и также пытается найти и получить файлы со следующими расширениями: .txt, .cdb, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .dot, .dotx, .odt, .djvu, .odts, .reg, .rtf, .zip, .rar, .pdf, .7z, .wab, .pab, .vcf, .ost, .jpg, .waw, .mp4, .m4a, .amr, .exe, .log, .cer, .eml, .msg, .arc, .key, .pgp, .gpg. Для своей работы с подключаемым к зараженному компьютеру мобильным устройством модуль использует библиотеку ConnAPI.dll из программы PC Connectivity Solution.

Нельзя не упомянуть компоненты Red October, работающие с устройствами на базе Windows Mobile. Эти модули делятся на две группы:

- модули, работающие на зараженном Windows-компьютере (используются для заражения подключаемого к компьютеру мобильного устройства на базе Windows Mobile или обновления вредоносного ПО);

- модули, устанавливаемые Windows-компонентом на подключаемый смартфон на базе Windows Mobile.

У первой группы модулей нет цели собрать информацию с подключаемого устройства с ОС Windows Mobile. Их основной задачей является установка бэкдора на смартфон (или обновление бэкдора). Бэкдор-компонент, который устанавливается на смартфон модулем из первой группы, имеет внутреннее имя "zakladka".

Помимо установки бэкдора, Windows-компонент также осуществляет загрузку на устройство других исполняемых файлов, которые используются для изменения конфигурации устройства, запуска бэкдора, его обновления или удаления, а также копирования с компьютера на смартфон специального конфигурационного файла с именем winupdate.cfg.

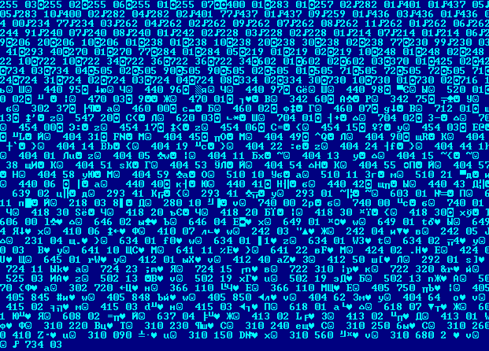

Этот файл изначально зашифрован. В декриптованном виде он выглядит следующим образом:

Дешифрованный winupdate.cfg

Данный файл содержит информацию о кодах MСС/MNC (Mobile Country Code и Mobile Network Code - код страны и код сотового оператора). Всего мы насчитали 129 уникальных стран и более 350 сотовых операторов в этих странах.

Бэкдор-компонент zakladka определяет MCC/MNC коды смартфона и сравнивает полученную информацию с информацией из файла winupdate.cfg, записывая все это в лог-файл.

Модуль zakladka пытается в цикле работы с C&C отправить на прописанные в модуле адреса командных центров (win-check-update.com или, если этот домен недоступен, на mobile-update.com) POST-запрос следующего вида:

'POST %s HTTP/1.0 Accept: */* User-Agent: Mozilla/4.0 Content-Length: %d Host: %s'

В качестве ответа от удаленного сервера модуль получает файл, который сохраняется в \Windows\%u.exe и запускается.

Раз уж разговор зашел о C&C доменах, то, помимо win-check-update.com и mobile-update.com, нельзя не упомянуть следующие имена предполагаемых C&C, которые мы обнаружили:

- cydiasoft.com

- htc-mobile-update.com

- mobile-update.com

- playgoogle-market.com

- security-mobile.com

- world-mobile-congress.com

Итак, подводя небольшой итог, можно сделать следующие выводы.

Во-первых, нам известно о существовании нескольких модулей Red October, которые созданы для кражи информации с различных типов мобильных устройств.

Во-вторых, есть косвенные признаки (список ключей реестра, доменные имена) того, что у Red October существовали модули для работы с другими мобильными устройствами, в частности, на базе Android и Blackberry, но на момент публикации этой статьи они нами не обнаружены.

Заключение

Со времени появления вредоносных программ для мобильных устройств каждый год происходят события и инциденты, которые становятся очередной вехой в развитии мобильных зловредов. И 2012 год можно назвать, пожалуй, одним из наиболее значимых. Почему?

Во-первых, в этом году количество мобильных зловредов резко выросло.

Во-вторых, основной мишенью киберпреступников определенно стала платформа Android.

В-третьих, мобильные угрозы стали "интернациональными". Сегодня мишенью киберпреступников являются не только российские или китайские пользователи мобильных устройств, как это было ранее. Серьезные инциденты с ущербом немалых размеровбыли зафиксированы и в других странах.

В-четвертых, были получены доказательства того, что мобильные устройства и данные, которые на них хранятся, могут быть целью не только обычных киберпреступников, но и различных организаций, которые стоят за атаками, подобными Red October.