Данный отчет является продолжением серии ежегодных аналитических отчетов "Лаборатории Касперского". В нем рассматриваются основные проблемы, затрагивающие персональных и корпоративных пользователей и связанные с использованием вредоносных, потенциально нежелательных и мошеннических программ, а также спама, фишинга и различных видов хакерской активности.

Отчет подготовлен экспертами Global Research&Analisys Team (GReAT) в сотрудничестве c подразделениями Content&Cloud Technology Research и Anti-Malware Research "Лаборатории Касперского".

10 важнейших инцидентов IT-безопасности 2012 года

В начале этого года мы опубликовали обзор вирусной активности в 2011 году (), в котором охарактеризовали год одним словом - "взрывоопасный". Тогда самой большой проблемой было поместить всего в десять сюжетов - главные сюжеты года - все многочисленные инциденты, темы, факты, новые тенденции и загадочных игроков.

События и игроки, определившие десятку главных сюжетов безопасности 2011 года, позволили нам сделать ряд прогнозов на 2012 год:

- Продолжение роста активности хактивистских групп.

- Рост числа инцидентов, связанных с атаками класса APT (Advanced Persistent Threat)

- Первые свидетельства применения кибероружия. Борьба самых могущественных государств за доминирующее положение с применением кибершпионажа.

- Атаки на разработчиков ПО и игр, таких как Adobe, Microsoft, Oracle и Sony.

- Более активные действия правоохранительных органов по отношению к злоумышленникам, совершающим традиционные компьютерные преступления.

- Взрывной рост угроз, нацеленных на Android.

- Атаки на платформу Apple Mac OS X.

Насколько точными оказались наши прогнозы? Давайте посмотрим, какими в 2012 году были десять наиболее значительных инцидентов, связанных с информационной безопасностью.

1. Flashback: атака на Mac OS X

Несмотря на то что предназначенная для заражения Mac OS X троянская программа Flashback/Flashfake появилась в конце 2011 года, по-настоящему широкое распространение она получила только в апреле 2012 года. Говоря "по-настоящему широкое распространение", мы имеем в виду именно то, что программа распространилась действительно очень широко. Собранные нами статистические данные говорят о том, что троянец Flashback поразил более 700 000 компьютеров Mac. Это, по-видимому, самая крупная на сегодняшний день эпидемия вредоносных программ для MacOS X. Как же она стала возможна? Здесь сыграли свою роль два основных фактора: уязвимость в Java (CVE-2012-0507) и практически полное безразличие поклонников компьютеров Mac к проблемам безопасности.

С появлением Flashback возникла проблема, которая по-прежнему актуальна, потому что миф о неуязвимости всего, что связано с компьютерами Mac оказался разрушен и стало ясно: массовые эпидемии возможны не только в среде Windows. В 2011 году мы предсказали новые вредоносные атаки на компьютеры Mac. Однако мы не ожидали, что они приобретут такой масштаб.

2. Flame и Gauss: кибершпионаж на государственном уровне

В середине апреля 2012 года в результате серии кибератак были выведены из строя компьютерные системы нескольких нефтяных платформ на Ближнем Востоке. Ответственное за атаки вредоносное ПО, получившее название "Wiper", так и не было найдено, хотя по некоторым признакам оно имело много общего с Duqu и Stuxnet. Однако в ходе расследования мы наткнулись на масштабную кампанию по кибер-шпионажу, которая теперь известна как Flame.

Как нам представляется, Flame - одна из наиболее сложных угроз за всю историю вредоносного ПО. После полного развертывания ее на компьютере суммарный размер входящих в ее состав модулей составлял более 20 МБ. Эти модули выполняли широкий набор вредоносных функций, таких как перехват аудиоданных, сканирование устройств, подключенных по протоколу Bluetooth, кража документов и создание снимков экрана на зараженной машине. Наиболее впечатляющей возможностью программы было использование поддельного сертификата Microsoft для проведения атаки типа Man-in-the-Middle, нацеленной на службу Windows Update. Это позволяло вредоносной программе моментально заражать компьютеры, работающие под управлением Windows 7 со всеми необходимыми патчами. Сложность этого механизма не оставляла никаких сомнений в том, что программа была создана при государственной поддержке. Кроме того, специалисты "Лаборатории Касперского" обнаружили тесную связь между Flame и Stuxnet. Это позволило прийти к выводу, что разработчики Flame действовали в сотрудничестве с разработчиками Stuxnet, возможно в рамках одного проекта.

Программа Flame имеет большое значение, поскольку она продемонстрировала, что сложное вредоносное ПО способно оставаться необнаруженным в течение многих лет. По нашим оценкам, проекту Flame не меньше пяти лет. Вдобавок, Flame заставил специалистов по-новому взглянуть на угрозы "нулевого дня" из-за используемого им метода распространения, основанного на атаке man-in-the-middle, подобной чит-коду в компьютерной игре, включающему "режим бога".

Конечно же, после обнаружения Flame возник вопрос о том, много ли проводится других подобных кампаний. Вскорости другие кампании были обнаружены. В частности, Gauss - еще один сложный троянец, широко распространенный на Ближнем Востоке, давший новое измерение киберкампаниям, проводимым на государственном уровне. Gauss интересен по нескольким причинам, причем ответы на некоторые вопросы отсутствуют по сей день. Среди множества загадок - для чего нужен нестандартный шрифт Palida Narrow и каково назначение зашифрованного вредоносного функционала, рассчитанного на компьютеры, отключенные от интернета. Кроме того, это первый созданный при государственном участии троянец, способный к краже у жертв логинов и паролей к системам онлайн-банкинга, преимущественно принадлежащим ливанским банкам.

Flame и Gauss усложнили и без того непростую ситуацию на Ближнем Востоке, сделав кибероружие важным фактором ее развития. Похоже, что нынешняя геополитическая напряженность имеет мощную кибернетическую составляющую - возможно, даже более мощную, чем можно было ожидать.

3. Взрывной рост числа Android-угроз

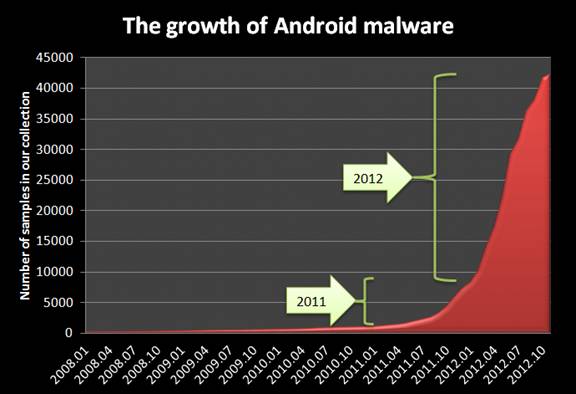

В течение 2011 года мы были свидетелями взрывного роста числа мобильных угроз, нацеленных на платформу Android. Мы предсказали, что число угроз для Android продолжит расти огромными темпами. Диаграмма ниже подтверждает, что прогноз оказался абсолютно верным:

Рост числа вредоносных программ для Android

Число получаемых нами образцов продолжало расти, достигнув максимума в июне 2012 года, когда мы выявили почти 7000 вредоносных программ для Android. Всего в 2012 году мы идентифицировали почти 35 000 вредоносных программ для Android - это примерно в шесть раз больше, чем в 2011 году. Вдобавок, это примерно в пять раз больше, чем суммарное число образцов вредоносных программ для Android, полученных нами с 2005 года!

Такой невероятный рост числа вредоносных программ для Android можно объяснить двумя факторами: экономическим и связанным с самой платформой. Прежде всего, сама платформа Android стала невероятно популярной. На ее основе выпускается самое большое число телефонных аппаратов, а завоеванная ею доля рынка превысила 70%. В дополнение к этому открытый характер операционной системы, легкость создания приложений и разнообразные (неофициальные) магазины приложений вместе оказывают негативное влияние на уровень безопасности, заложенный в платформу Android.

Заглядывая в будущее, можно констатировать, что эта тенденция, несомненно, сохранится - ситуация в данном случае такая же, как с вредоносным ПО для операционной системы Windows много лет назад. Поэтому мы ожидаем, что 2013 год станет годом целевых атак против пользователей Android, угроз "нулевого дня" и утечек данных.

4. Утечка паролей из сервисов LinkedIn, Last.fm, Dropbox и Gamigo

5 июня 2012 года сайт LinkedIn, одной из крупнейших в мире социальных сетей, специализирующейся на поиске и установлении деловых контактов, был взломан неизвестными злоумышленниками. В результате взлома произошла утечка в интернет хешей более 6,4 миллионов паролей к пользовательским учетным записям. С помощью высокоскоростных графических процессоров специалистам по безопасности удалось восстановить 85% оригиналов паролей - поразительный результат. Это стало возможным по нескольким причинам. Во-первых, сервис LinkedIn хранил пароли в форме хешей, созданных по алгоритму SHA1. Несмотря на то что такие хеши обеспечивают более высокий уровень безопасности, чем созданные по чрезвычайно популярному алгоритму MD5, современные графические процессоры способны взламывать хеши SHA1 с поразительной скоростью. Например, процессор Radeon 7970 стоимостью 400 долларов способен проверять почти 2 миллиарда вариантов пароль/хеш в с секунду. Злоумышленники использовали также современные криптографические атаки, такие как применение цепей Маркова для оптимизации подбора паролей или сокрытия атак. Все это преподало веб-разработчикам урок того, как не следует хранить зашифрованные пароли.

Когда DropBox объявил о произошедшем взломе и утечке данных пользовательских учетных записей, это стало очередным подтверждением того, что хакеры охотятся за ценными данными (особенно логинами и паролями пользователей) на популярных веб-сервисах. В 2012 году были осуществлены похожие атаки на сервисы Last.fm и Gamigo. В результате последнего инцидента на общедоступные ресурсы попали более 8 миллионов пользовательских паролей.

Чтобы проиллюстрировать масштаб проблемы, на конференции InfoSecSouthwest 2012 компания Korelogic распространила архив, содержащий около 146 миллионов хешей паролей, собранных в результате нескольких инцидентов со взломом сайтов, причем 122 миллиона паролей из этого числа уже были взломаны.

Эти атаки показывают, что в эпоху облачных вычислений, когда данные миллионов учетных записей хранятся на одном сервере, а доступ в интернет осуществляется по высокоскоростным каналам, угроза утечки данных приобретает новый масштаб. В прошлом году мы анализировали эту проблему применительно к взлому Sony Playstation Network. Наверное, нет ничего удивительного в том, что столь же масштабные взломы и утечки данных продолжились и в 2012 году.

5. Кража сертификатов Adobe и вездесущая APT-атака

В 2011 году мы были свидетелями нескольких громких атак на центры сертификации. Произошедший в июне взлом серверов голландской компании DigiNotar привел к уходу этой компании с рынка. Филиал компании Comodo выпустил в марте сертификаты по поддельным учетным данным. Обнаружение в сентябре 2011 года вредоносной программы Duqu также было связано со взломами центров сертификации.

27 сентября 2012 года компания Adobe объявила об обнаружении двух вредоносных программ, подписанных действительным сертификатом Adobe, предназначенным для подписывания кода компании. Сертификаты Adobe хранились с соблюдением правил обеспечения безопасности в особом защищенном хранилище - аппаратном модуле безопасности (HSM, hardware security module). Это специальное криптографическое устройство, значительно затрудняющее проведение атак. Тем не менее, злоумышленникам удалось взломать сервер, выполнявший запросы о подписывании кода.

Это была одна из чрезвычайно узконаправленных целевых атак, осуществляемых высококвалифицированными злоумышленниками, использующими полный арсенал вредоносных средств. Подобные инциденты часто называют APT-атаками. APT - Advanced Persistent Threat.

Тот факт, что серверы такой крупной и известной компании, как Adobe, были взломаны подобным образом, говорит о необходимости пересмотреть общепринятые представления о границах возможного для злоумышленников столь высокого уровня.

6. Отключение серверов DNSChanger

После того как киберпреступники, стоящие за вредоносной программой DNSChanger, были арестованы в ноябре 2011 года в ходе операции Ghost Click, управление инфраструктурой, которую они использовали для кражи личных данных пользователей, взяло на себя ФБР.

ФБР согласилось поддерживать серверы до 9 июля 2012 года, чтобы дать жертвам время удалить вредоносную программу со своих машин. Вопреки предполагаемым сценариям вселенской катастрофы, указанный день прошел достаточно спокойно. Это стало возможным благодаря тому, что свои ресурсы и время в проект вложили ФБР, другие правоохранительные органы, частные компании и государственные организации по всему миру. Это был крупномасштабный проект, который продемонстрировал, что успехов в борьбе с киберпреступностью можно добиться, развивая открытое сотрудничество и обмен информацией.

7. Инцидент с Ma(h)di

В конце 2011 и первой половине 2012 года злоумышленниками проводилась кампания по проникновению в компьютерные системы, нацеленная на пользователей в Иране, Израиле, Афганистане и других странах мира. В партнерстве с компанией Seculert мы провели подробное расследование этой операции, дав ей название "Madi" исходя из того, какие строки и идентификаторы использовали киберпреступники.

Несмотря на то что вредоносная программа Madi была относительно несложной, ей удалось заразить множество компьютеров по всему миру благодаря применению приемов социальной инженерии и технологии Right-To-Left-Override (RTLO). Кампания Madi продемонстрировала еще один чрезвычайно важный аспект операций по кибершпионажу в ближневосточном регионе: наравне с вредоносными программами, создаваемыми на государственном уровне с неограниченным бюджетом, малозатратные операции могут быть весьма успешны.

8. Уязвимости нулевого дня в Java

После описанного выше инцидента с Flashback корпорация Apple сделала решительный шаг и приняла решение отключить поддержку Java на компьютерах миллионов пользователей Mac OS X. Стоит отметить, что, хотя патч, закрывающий уязвимость, которую использовал Flashback, появился в феврале, владельцы компьютеров Apple оставались под ударом еще несколько месяцев после этого из-за медлительности компании Apple в отправке патча пользователям операционной системы Mac OS X: в отличие от других операционных системам, пользователи которых получали патчи напрямую от Oracle, патчи для Mac OS X доставляла на компьютеры пользователей сама корпорация Apple.

Кроме того, в августе 2012 в Java была обнаружена уязвимость нулевого дня (CVE-2012-4681), которая на тот момент уже активно использовалась в "дикой среде". Эксплойт для этой уязвимости был включен в чрезвычайно популярный набор BlackHole и быстро оказался наиболее эффективным из всех эксплойтов, входящих в этот набор, обеспечив заражение миллионов компьютеров по всему миру.

Во втором квартале 2012 года мы проанализировали, какое уязвимое ПО установлено на компьютерах пользователей, и обнаружили, что более 30% машин содержат старые уязвимые версии Java. Это, по-видимому, было самое распространенное уязвимое ПО на компьютерах пользователей.

9. Shamoon

В середине августа появилась подробная информация о крайне разрушительном вредоносном ПО, которое было использовано для атаки на Saudi Aramco - один из крупнейших в мире нефтяных конгломератов. По сообщениям, эта вредоносная программа полностью вывела из строя более 30 000 компьютеров.

Мы выполнили анализ Shamoon и обнаружили, что в эту вредоносную программу встроен переключатель, активирующий деструктивный процесс 15 августа в 8:08 по Гринвичу. Позднее появились сообщения еще об одной атаке той же вредоносной программы, нацеленной на другую ближневосточную нефтяную компанию.

Shamoon имеет большое значение, поскольку реализует идею, заложенную во вредоносную программу Wiper - разрушительный вредоносный функционал, который применяется для того, чтобы поставить под удар функционирование компании. Как и в случае с Wiper, многие детали остаются неизвестными, в частности каким образом происходило заражение компьютеров вредоносной программой и кто за ней стоял.

10. DSL-модемы, проблемы с продукцией Huawei и взломы аппаратных средств

В октябре 2012 года эксперт "Лаборатории Касперского" Фабио Ассолини (Fabio Assolini) опубликовал подробную информацию об атаке, осуществляемой киберпреступниками в Бразилии с 2011 года и использующей одну уязвимость в микропрограмме устройств, два вредоносных скрипта и 40 вредоносных DNS-серверов. Для атаки уязвима продукция шести производителей аппаратных средств. Речь идет об осуществляемой непрерывно в течение длительного времени скрытой массовой атаке на DSL-модемы, жертвой которой стали миллионы пользователей интернета в Бразилии.

В марте 2012 года специалисты бразильского центра CERT подтвердили, что в результате атаки злоумышленниками взято под контроль более 4,5 миллионов модемов, которые используются киберпреступниками для осуществления разнообразной мошеннической деятельности.

На конференции T2 в Финляндии эксперт в области безопасности Феликс Линднер (Felix "FX" Lindner) из компании Recurity Labs GmbH сделал доклад об уровне безопасности и уязвимостях, обнаруженных в линейке маршрутизаторов Huawei. Этот доклад появился вскорости после того, как администрация США приняла решение провести в отношении компании Huawei расследование с целью определить уровень риска, связанного с потенциальной угрозой шпионажа со стороны этой компании.

Истории с Huawei и бразильскими DSL-маршрутизаторами нельзя считать случайными инцидентами. Они наглядно показали, что аппаратные маршрутизаторы могут быть источником такого же, если не большего риска IT-безопасности, как и устаревшее или полученное из неизвестных источников и не обновляемое ПО. Они продемонстрировали также, что задача обеспечения защиты стала более комплексной и сложной, чем когда-либо ранее, - в некоторых случаях, даже нереализуемой.

Заключение: от взрывоопасного к удивительному и сенсационному

Накануне нового 2013 года мы все задаем себе вопрос: "Что же будет дальше?" Подтверждением точности наших прогнозов можно считать представленную выше десятку наиболее значительных сюжетов уходящего года.

Несмотря на арест Ксавьера Монсегура (Xavier Monsegur) из хакерской группы LulzSec и многих маститых хакеров из группы Anonymous, хактивисты продолжали свою деятельность. Военные действия в киберпространстве и кибершпионаж получили новое измерение с обнаружением вредоносных программ Flame и Gauss. APT-атаки по-прежнему занимали видные места в новостных лентах: угрозы нулевого дня и сложные методы проведения атак использовались для взлома компьютерных систем, которые принадлежат занимающим высокое положение людям. На пользователей Mac OS X обрушилась эпидемия Flashfake - самая масштабная атака на компьютеры под управлением Mac OS X на сегодняшний день. А крупные компании пытались бороться с разрушительным вредоносным ПО, которое вывело из строя тысячи компьютеров.

Наиболее значительные игроки 2011 года остались прежними: это группы хактивистов, компании, работающие в области IT-безопасности, государства, сводящие счеты друг с другом с помощью кибершпионажа, крупнейшие разработчики ПО и компьютерных игр, такие как Adobe, Microsoft, Oracle и Sony, правоохранительные органы и киберпреступники, использующие традиционные методы, Google как производитель операционной системы Android, а также корпорация Apple - благодаря своей платформе Mac OS X.

2011 год мы охарактеризовали как "взрывоопасный". Инциденты 2012 года, на наш взгляд, также удивили и поразили многих наблюдателей. Но пока мы осознавали масштабы существующих угроз, шел процесс формирования новых…

Прогноз на 2013 год

В конце года мы, по традиции, оглядываемся назад и оцениваем то, как прожили это время, а также строим планы на будущее. Предлагаем вашему вниманию прогноз, в котором мы рассмотрим основные угрозы безопасности киберпространства в 2013 году. Но поскольку будущее - это всегда продолжение настоящего, начать можно с нашей статьи, посвященной основным тенденциям 2012 года.

1. Целевые атаки и кибершпионаж

В то время как в киберпространстве по-прежнему доминируют бессистемные атаки, направленные на кражу личной информации у случайных пользователей, целевые атаки стали в последние два года заметным явлением. Такие атаки проводятся с целью проникнуть в корпоративную сеть конкретной организации и зачастую связаны со сбором конфиденциальных данных, на которые имеется спрос на чёрном рынке. Зачастую целевые атаки являются весьма изощрёнными, однако в большинстве случаев все начинается с "человеческого фактора" - сотрудников организации обманом заставляют раскрыть информацию, чтобы затем с ее помощью получить доступ к корпоративным ресурсам.

Росту числа таких атак способствует огромный объём информации, публикуемой онлайн, и все более активное использование социальных медиа в бизнес-целях. Особенно уязвимыми оказываются сотрудники, занятые на "публичных" должностях - например, в сфере продаж или маркетинга. Можно ожидать, что в 2013 году (и далее) кибершпионаж будет становиться все более распространенным явлением. Если верить компьютерной прессе, может сложиться впечатление, что целевые атаки являются проблемой лишь для крупных организаций, особенно для тех, что обеспечивают работу критически важных объектов инфраструктуры своих стран. Однако мишенью злоумышленников может оказаться любая организация. Абсолютно все предприятия имеют дело с информацией, способной заинтересовать киберпреступников; при этом похищенные данные зачастую используются для того, чтобы подобраться к другим компаниям.

2. "Хактивисты" наступают

Кража средств с банковских счетов или похищение конфиденциальных данных с целью наживы - не единственные мотивы для проведения атак. Иногда целью служит привлечение внимания общественности к политической или социальной проблеме. В 2012 году в подобных атаках недостатка не было - достаточно вспомнить DDoS-атаки группы Anonymous на веб-сайты правительства Польши, сообщившего о своем намерении поддержать Международное соглашение по борьбе с контрафактной продукцией; взлом официального сайта Формулы-1 после разгона массовых антиправительственных протестов в Бахрейне; взлом сайтов нефтяных компаний в знак протеста против бурения в Арктике; атака на веб-сайт Saudi Aramco; взлом французского веб-сайта лотереи Euromillions в знак протеста против азартных игр.

Растущая зависимость общества от интернета делает любые организации потенциальными жертвами атак такого рода, так что "хактивизм", по всей вероятности, продолжится в 2013 году и далее.

3. Кибератаки, финансируемые государствами

Stuxnet стал первым случаем, когда весьма сложное вредоносное ПО использовалось для проведения целевых атак на ключевые производственные объекты. Хотя такие атаки и не являются широко распространенными, сейчас уже совершенно ясно, что инцидент со Stuxnet был далеко не единственным. Мы вступаем в эпоху "холодной кибервойны", когда страны могут воевать друг с другом, не будучи связанными существующими ограничениями на применение обычного, традиционного оружия.

Можно ожидать, что в дальнейшем кибероружие появится у большего числа стран и будет применяться как для кражи информации, так и для проведения диверсий. Немаловажным фактором здесь служит значительно бόльшая доступность разработки такого оружия по сравнению с обычным.

Также вероятно, что довольно скоро к подобным кибератакам будут прибегать страны, не имеющие статуса национальных государств. При этом косвенный ущерб может быть нанесен объектам, на которые атака не была направлена изначально. Жертвами таких атак могут стать центры управления энергетическими и транспортными системами, финансовые и телекоммуникационные системы, а также другие критически важные объекты инфраструктуры.

4. Использование средств слежения правоохранительными органами

В последние годы атаки киберпреступников становятся все более изощренными. Это бросает вызов не только специалистам по борьбе с киберугрозами, но и правоохранительным органам разных стран. В своем стремлении угнаться за технологическим развитием киберпреступности защитники правопорядка вторгаются в сферы, где отсутствует устоявшаяся правоприменительная практика.

Например, как поступить с заражёнными компьютерами после ликвидации ботнета? Этот вопрос пришлось решать ФБР после завершения операции GhostClick, о чем мы писали здесь.

Сюда же можно отнести использование современных технологий для слежки за лицами, подозреваемыми в преступной деятельности. Эта проблема отнюдь не нова - достаточно вспомнить полемику вокруг кейлоггера Magic Lantern, разработанного ФБР, и "федерального троянца" (BundesTrojan). Более свежий пример - горячая дискуссия, развернувшаяся после появления сообщений о том, что британская компания пыталась продать режиму Хосни Мубарака (Египет) программу для мониторинга под названием Finfisher, а также о том, что индийское правительство обратилось к ведущим производителям (в т.ч. Apple, Nokia и Research in Motion) с просьбой предоставить тайный доступ к мобильным устройствам пользователей.

Совершенно очевидно, что использование средств слежения правоохранительными органами поднимает вопросы, связанные с соблюдением гражданских прав и неприкосновенностью тайны частной жизни. Поскольку правоохранительные органы и правительства стран стараются быть на шаг впереди киберпреступников, можно ожидать, что применение подобных инструментов, а также полемика по этому поводу, в будущем будут продолжаться.

5. Облачно, вероятны вредоносные атаки

Очевидно, что использование облачных сервисов в ближайшие годы будет расширяться. Их развитию способствуют два фактора. Первый из них - значительная экономия средств для любого бизнеса за счёт эффекта масштаба при хранении данных или хостинге приложений в облаке. Второй фактор - гибкость: данные доступны в любое время, из любой точки мира, с любого устройства (в т.ч. с ноутбука, планшета или смартфона). В то же время, по мере расширения использования облачных сервисов будет расти и количество нацеленных на них угроз.

Во-первых, облачные центры обработки данных - привлекательная мишень для киберпреступников. Слово "облако" ассоциируется у нас с чем-то белым и пушистым, но не следует забывать, что за ним стоят реальные физические серверы, на которых хранятся данные. С точки зрения киберпреступников они представляют собой потенциальную единую точку отказа. На таких серверах размещены большие объемы личных данных, которые, в случае успешной кибератаки на провайдера, могут целиком попасть в руки киберпреступников.

Во-вторых, велика вероятность того, что в будущем киберпреступники будут чаще использовать облачные сервисы для размещения и распространения вредоносных программ - как правило, с использованием "угнанных" аккаунтов.

В-третьих, обращение к данным, хранимым в "облаке", происходит с устройств, находящихся в реальном физическом мире. Получив доступ к такому устройству, киберпреступники получают доступ и к данным - где бы они ни хранились.

Широкое использование мобильных устройств представляет значительные преимущества для бизнеса, но при этом повышает уровень риска - доступ к данным, хранящимся в "облаке", возможен с мобильных устройств, которые зачастую не так надежно защищены, как обычные узлы сети. Риск ещё выше в том случае, когда одно и то же мобильное устройство используется как в личных целях, так и для решения бизнес-задач.

6. Кто украл мою частную жизнь?!

Утрата неприкосновенности тайны частной жизни - предмет горячих дебатов в IT-индустрии. Интернет проник во все сферы нашей жизни; многие ежедневно используют всемирную паутину для совершения банковских операций и покупок, а также для общения. Каждый раз, когда мы заводим новую учётную запись, мы вынуждены сообщить о себе определенную информацию. Этим пользуется множество компаний, активно собирающих данные о своих клиентах.

Угроза для тайны частной жизни может принимать две формы. Во-первых, личные данные подвергаются опасности в том случае, когда злоумышленники получают доступ к компьютерным системам компаний-поставщиков товаров и услуг. Сейчас практически каждую неделю мы слышим в новостях об очередном взломе сайта компании и утечке личных данных ее клиентов. Дальнейшее развитие облачных сервисов, несомненно, лишь усугубит эту проблему.

Во-вторых, компании собирают информацию о клиентах, причем зачастую без ведома последних. Эти данные затем используются для рекламы и продвижения товаров и услуг, и не всегда понятно, как отказаться от участия в этом процессе. В будущем ценность личных данных как для легального бизнеса, так и для киберпреступников будет лишь возрастать, а вместе с этим будет расти потенциальная угроза для тайны частной жизни.

7. Кому верить?

Представьте, что к вам в дверь позвонил незнакомый человек, представился сотрудником коммунальных служб и попросил его впустить. Вы, скорее всего, потребуете, чтобы он предъявил документы. Но что если он покажет вам подлинное служебное удостоверение, а затем окажется мошенником? Это ставит под вопрос основные принципы доверия, на которые мы опираемся, чтобы не стать жертвой злоумышленников.

Аналогичные принципы действуют и в киберпространстве. Мы склонны доверять веб-сайтам, имеющим сертификат безопасности, выданный известным центром сертификации, а также приложениям, подписанным с помощью действительного цифрового сертификата. К сожалению, киберпреступники теперь не только фабрикуют фальшивые сертификаты для вредоносного ПО (так называемые самозаверенные сертификаты), но и успешно взламывают серверы центров сертификации, чтобы затем заверять крадеными сертификатами свой код. Использование поддельных и краденых сертификатов неизбежно будет продолжаться и далее.

Проблема может даже усугубиться: в последние годы к набору технологий для обеспечения IT-безопасности добавились так называемые "белые списки". Теперь дело не ограничивается сканированием программ на наличие вредоносного кода - они также проверяются по базам известного легитимного ПО. Поэтому, если вредоносные программы каким-то образом проникнут в "белые списки", защитные решения перестанут их детектировать.

Существует несколько путей попадания вредоносных программ в "белые списки". Вредоносная программа может быть заверена краденым сертификатом; если в "белые списки" автоматически добавляется ПО, подписанное данным центром сертификации, то вредоносная программа может быть включена в категорию доверенных. При другом сценарии киберпреступники (или кто-то внутри компании) могут получить доступ к директории или базе данных, содержащей "белые списки", и добавить туда вредоносное ПО. Инсайдер всегда представляет серьезную угрозу безопасности данных - как в физическом, так и в цифровом мире.

8. Кибервымогательство

В 2012 году выросло количество троянцев-вымогателей, которые шифруют данные на жёстком диске или блокируют доступ к системе на компьютерах жертв, а затем требуют заплатить выкуп. До недавних пор этот вид киберпреступности в основном ограничивался территорией России и других постсоветских государств. Однако теперь кибершантаж стал общемировым явлением, хотя его форма при этом несколько изменилась. Например, в России троянцы, блокирующие доступ к системе, часто сообщают, что они якобы обнаружили на компьютере жертвы нелицензионное ПО, и требуют заплатить за нарушение авторских прав.

В Европе, где пиратское ПО менее распространено, такой подход недостаточно эффективен, поэтому здесь троянцы-вымогатели выводят на экран всплывающее окно с сообщением (якобы от правоохранительных органов), что на компьютере жертвы обнаружена детская порнография или другой незаконный контент. За этим следует требование выплатить штраф. Подобные атаки легко проводить, и, как и в случае с фишинговыми атаками, недостатка в потенциальных жертвах не наблюдается. Соответственно, в будущем следует ожидать роста числа вредоносных программ такого типа.

9. Зловреды для Mac OS

Вопреки расхожим представлениям, компьютеры Mac не обладают абсолютным иммунитетом к вредоносным программам. Конечно, по сравнению с объемом вредоносного ПО, нацеленного на Windows, количество зловредов для Mac OS незначительно. С другой стороны, в последние 2 года оно неуклонно растёт; со стороны пользователей Mac было бы наивно полагать, что они защищены от атак киберпреступников на все 100%.

Речь идет не только о массовых угрозах (таких как ботнет Flashfake, состоявший из 700 000 заражённых компьютеров Mac); нам приходилось сталкиваться и с целевыми атаками на конкретных пользователей или группы пользователей Mac. Таким образом, угрозы для Mac вполне реальны, и в дальнейшем их число, скорее всего, будет только расти.

10. Мобильные зловреды

Последние полтора года количество мобильных зловредов резко возросло. При этом более 90% из них нацелены на устройства на базе Android. ОС Android отвечает всем "требованиям" киберпреступников: она популярна и для нее легко писать программы, которые пользователи могут с легкостью загружать из любых источников. Поэтому разработка вредоносных приложений для Android, скорее всего, будет продолжаться с той же интенсивностью.

На сегодняшний день большинство мобильных зловредов создаются с целью получить доступ к устройствам. В ближайшем будущем ожидается появление вредоносных программ, эксплуатирующих уязвимости в операционной системе, и, соответственно, использование drive-by загрузок. Велика вероятность разработки первого массового червя для Android, распространяющегося через текстовые сообщения со ссылками на копию зловреда, размещенную в каком-нибудь онлайн-магазине приложений. Скорее всего, мы также столкнемся с новыми мобильными ботнетами - аналогами созданного в первом квартале 2012 г. при помощи бэкдора RootSmart.

Напротив, iOS - это закрытая система с жесткими ограничениями, допускающая загрузку и использование приложений из единственного источника - AppStore. Это позволяет значительно повысить уровень безопасности: чтобы заразить вредоносным кодом устройства на базе iOS, вирусописателям приходится искать способы "протащить" свой код в AppStore. Появление в этом году приложения Find and Call доказывает, что шансы на успех у них есть. Однако в ближайшем будущем Android, скорее всего, продолжит быть основной мишенью киберпреступников. (Приложение Find and Call ставило под удар тайну частной жизни пользователей, а также их личные данные и репутацию: оно загружало из мобильного устройства на удаленный сервер базу контактов, адреса из которой затем использовались для рассылки SMS-спама.)

11. Уязвимости и эксплойты

Одним из ключевых способов, который используют киберпреступники для установки вредоносного ПО на компьютеры пользователей, является эксплуатация незакрытых уязвимостей в приложениях. Уязвимости в приложениях есть, а домашние пользователи или организации не устанавливают вовремя патчи. В данный момент более 50% атак направлены на Java-уязвимости, а 25% - на уязвимости в Adobe Reader.

Это неудивительно, поскольку большинство киберпреступников интересуются уязвимостями в популярных приложениях, редко обновляемых пользователями. Это даёт злоумышленникам время, необходимое для достижения своих целей. Java-приложения не только установлены на большом числе компьютеров (по данным Oracle, на 1,1 млрд машин), но и обновления для них устанавливаются по требованию, а не автоматически.

В связи с этим в будущем году киберпреступники продолжат эксплуатировать уязвимости в Java. По всей вероятности, Adobe Reader также будет "популярен" среди киберпреступников, однако в меньшей степени, поскольку в последних версиях этой программы реализована автоматическая установка обновлений.