"Лаборатория Касперского" опубликовала результаты исследования, посвященного вредоносной программе Wiper. Той самой, поиск которой инициировал Международный союз электросвязи (МСЭ) в мае 2012 года после того, как месяцем ранее неизвестная вредоносная программа удалила всю информацию с компьютеров ряда промышленных объектов нефтегазовой отрасли, расположенных в ближневосточном регионе. Тогда аналитики "Лаборатории Касперского" обнаружили сложную вредоносную программу Flame. Однако найти Wiper так и не удалось.

Результаты текущего исследования основаны на детальном анализе образов жестких дисков, подвергшихся атаке Wiper. Они свидетельствуют о наличии уникального алгоритма действия вредоносной программы, который приводил к полному удалению всех данных и последующему выведению из строя компьютерной системы.

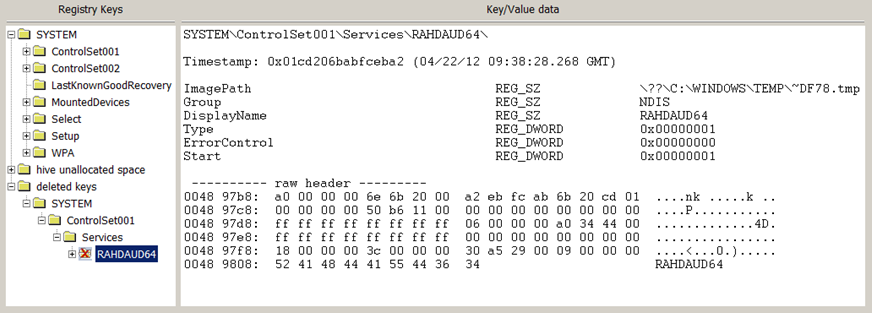

Анализ, проведенный экспертами "Лаборатории Касперского", показал, что вредоносная программа уничтожала все данные, которые бы могли быть использованы для ее обнаружения. В пораженной Wiper компьютерной системе данные, находящиеся на жестком диске, удалялись без возможности их последующего восстановления. Несмотря на это, экспертам "Лаборатории Касперского" удалось получить информацию о специфическом методе удаления данных, использованном вредоносной программой, а также именах некоторых ее компонент, таких как, например, записи системного реестра, которые позволили определить имена файлов, удаленных с жесткого диска. Так, имена ряда файлов начинались с ~D, что схоже именами файлов, использованных в программах Duqu и Stuxnet.

Запись системного реестра Wiper

Анализ алгоритма действия Wiper показал, что специфический метод удаления данных был использован на каждом компьютере, на котором была активирована вредоносная программа. Деструктивный алгоритм был направлен на эффективное удаление файлов без возможности последующего восстановления, причем настолько быстро, насколько это возможно: одновременно могли удаляться гигабайты данных. На 75% исследованных дисков данные были полностью удалены. Основной акцент был сделан на уничтожения первой половины дискового пространства. Затем происходило систематическое стирание оставшихся файлов, которые отвечали за работу системы, в результате чего она переставала функционировать. Кроме того, в ходе исследования выяснилось, что особое внимание удалялось уничтожению PNF-файлов. Стоит отметить, что именно этот тип файлов использовался Duqu и Stuxnet для хранения в зашифрованном виде своего основного кода.

Временные файлы с расширением TMP (Temporary files), начинающиеся с ~D, также были использованы в троянце Duqu, который был создан на той же Tilded-платформе, что и Stuxnet. Основываясь на этих данных, исследователи стали искать другие неизвестные имена файлов, созданных на Tilded-платформе и имеющих отношение к Wiper. Для этих целей была использована облачная система мониторинга Kaspersky Security Network (KSN), которая предоставляет экспертам "Лаборатории Касперского" телеметрические данные для анализа обнаруженных на компьютере пользователя вредоносных программ. В ходе исследования выяснилось, что на нескольких компьютерах, расположенных в ближневосточном регионе, содержится файл "~DEB93D.tmp". Его анализ привел экспертов "Лаборатории Касперского" к последующему обнаружению Flame. При этом Wiper так и не был найден.

"Результаты проведенного нами детального анализа образов жестких дисков дают все основания говорить о существовании вредоносной программы Wiper и ее использовании для совершения атак на ряд компьютерных систем на Ближнем Востоке в апреле 2012 года, а возможно, и ранее - начиная с декабря 2011 года, - говорит Александр Гостев, главный антивирусный эксперт "Лаборатории Касперского". - Несмотря на то, что во время целенаправленных поисков Wiper нам удалось обнаружить троянца Flame, мы убеждены, что это две совершенно разные вредоносные программы, имеющие различное предназначение. Цели Wiper, а также использование злоумышленниками определенных названий файлов, следы которых нам удалось обнаружить на атакованных компьютерах, позволяют сделать вывод о его связи с вредоносными программами, созданными на Tilded-платформе. При этом Flame имел совершенно иную модульную архитектуру и был предназначен для осуществления кибершпионажа. Кроме того, Flame не имел деструктивного функционала, который был обнаружен у Wiper".