Цифры полугодия

- Во втором полугодии 2011 года максимальная мощность атак, отраженных Kaspersky DDoS Prevention, по сравнению с первым полугодием увеличилась на 20% и составила 600 Мбит/с или 1 100 000 пакетов/секунду (UDP-flood короткими пакетами по 64 байта).

- Средняя мощность отраженных Kaspersky DDoS Prevention атак во втором полугодии 2011 выросла на 57% и составила 110 Мбит/с.

- Самая протяженная DDoS-атака, зафиксированная во втором полугодии, продолжалась 80 дней 19 часов 13 минут 05 секунд и была нацелена на туристический сайт.

- Средняя продолжительность DDoS-атак составила 9 часов 29 минут.

- Больше всего DDoS-атак в течение второго полугодия - 384 - было нацелено на сайт одного из киберкриминальных порталов.

- DDoS-атаки осуществлялись с компьютеров, находящихся в 201 стране мира.

События полугодия

Финансы: DDoS-атаки на фондовые биржи

Игра на фондовой бирже, как известно, дело непростое: нужно уметь проанализировать ситуацию, спрогнозировать развитие событий на рынке в целом и в компаниях, чьи акции вас интересуют, и вовремя реагировать на важные новости. Все это возможно лишь при условии, что игроки могут вовремя получать важную информацию. Если же один из игроков получит каким-либо образом важные данные раньше других, то он может хорошенько заработать. Реализовать мошенническую схему, когда большинство участников рынка будут получать информацию с запозданием, можно с помощью DDoS-атак, что мы и увидели в конце лета 2011.

10 августа один из сайтов Гонконгской фондовой биржи подвергся DDoS-атаке. Цель хакеры выбрали интересную - не главный сайт биржи, а сайт, на котором публикуются важные объявления от крупнейших игроков рынка. В результате во второй половине дня было принято решение об остановке торгов по акциям семи компаний, в том числе HSBC, Cathay Pacific, China Power International, и соответствующим деривативам. Сайт находился в оффлайне в течение еще одного дня, и до момента его восстановления торги по зависящим позициям были также приостановлены. Подсчитать возможные убытки или прибыль практически невозможно, однако совершенно ясно, что кто-то на этом пытался заработать.

Естественно, атака была проведена с помощью ботнета, а найти заказчика в таком деле - задача непростая. Однако учитывая, какие деньги крутятся на бирже, а также возможное негативное влияние инцидента на репутацию HKEX - пятую крупнейшую биржу в мире, - правоохранительные органы Гонконга занялись этим делом всерьез. Через две недели было объявлено об аресте человека, подозреваемого в организации атаки. Арестованный полицией 29-летний мужчина оказался бизнесменом, играющим на бирже. Теперь за проведение DDoS-атаки ему грозит до пяти лет тюремного заключения - вполне серьезный срок, чтобы обдумать другие, более законные финансовые стратегии поведения на рынке.

DDoS и политические протесты

Небезызвестная группа Anonymous отличилась и в этом полугодии. После нападения полиции на участников акции в поддержку движения Occupy Wall Street, с применением слезоточивого газа, резиновых пуль и прочего травматического оружия, и последовавших затем арестов, была организована новая акция, Occupy Oakland. В результате DDoS-атаки, ставшей частью этой акции, на некоторое время стал недоступным сайт управления полиции города Окленда, а в Сети была опубликована конфиденциальная информация данной организации.

Через некоторое время Anonymous атаковали правительственные сайты Республики Сальвадор, в которой, по мнению группировки, произошло несколько событий, связанных с нарушением прав человека.

После перехвата израильским спецназом судна с гуманитарной помощью у берегов Газы члены Anonymous выложили видео на YouTube, в котором предупредили о готовящихся ими протестных атаках. Уже через два дня сайты Армии обороны Израиля, спецслужб "Моссад" и "Шин-бет" оказались недоступны. Однако информацию об атаке со стороны Anonymous не подтвердило правительство Израиля, объяснив недоступность сайтов ошибками в работе серверов.

Впрочем, не за все громкие политические атаки брали на себя ответственность представители группы, которая уже стала притчей во языцех. В сентябре неизвестные злоумышленники провели DDoS-атаку на сайт посольства России в Лондоне. Атака была проведена накануне визита премьер-министра Великобритании в Москву, что явно демонстрировало неодобрение этого политического действия атаковавшей стороной.

DDoS и малый бизнес

За прошедшие полгода мы зафиксировали две большие волны DDoS-атак на сайты туристических фирм. Первая была приурочена к летним отпускам, когда жаждущие солнца и теплого моря пользователи активно искали варианты пляжного отдыха. (В этот период злоумышленники также заказывали DDoS-атаки сайтов, связанных с арендой и продажей квартир в теплых краях.)

Вторая волна атак прошла в период новогодних праздников. В это время атакам чаще подвергались сайты турфирм, предлагающих туры "в новогоднюю сказку" и в места рождественских гуляний, а не отдых в теплых странах.

Среди туристических компаний, ставших жертвами DDoS-атак, не было ни одного крупного туроператора. Все атаки были направлены на сайты турагентств. Отметим, что турагентств значительно больше, чем туроператоров, в связи с чем конкуренция между агентствами значительно жестче.

По сравнению с месяцами туристического затишья в высокий сезон количество атак на сайты турфирм увеличивается в 5 раз. Можно с уверенностью сказать, что и летом, и зимой DDoS-атаки были заказными: фактически это война турагентств в киберпространстве. При этом периоды DDoS-атак совпадают с периодами массовых спам-рассылок, рекламирующих услуги туристических агентств. Все это говорит о том, что конкуренция в туристическом бизнесе такова, что некоторые игроки готовы использовать любые методы для переманивания и привлечения клиентов.

Из интересных фактов стоит отметить резкий рост во втором полугодии числа атак на сайты, предлагающие заказ такси и заправку картриджей. Заметим, эти же услуги рекламировались с помощью спам-рассылок. Очевидно, что компании, заказывающие такие рассылки, имеют выход на ботмастеров и вполне могут являться заказчиками DDoS-атак на сайты конкурентов.

Преступление и наказание

В октябре получила продолжение история с DDoS-атаками на платежный сервис ASSIST: владелец процессингового центра ChronoPay Павел Врублевский, подозреваемый в проведении этих DDoS-атак, сознался в их организации. Напомним: в результате атак стала невозможной продажа электронных билетов на сайте крупнейшей авиакомпании России "Аэрофлот".

Вероятно, с помощью DDoS-атаки владелец ChronoPay хотел дискредитировать сервис конкурента и переманить крупного клиента, которым является "Аэрофлот", тем самым увеличив свою и без того немалую долю (40%) на рынке процессинговых услуг. Атака началась 16 июля 2010 года, и компания Аэрофлот смогла возобновить продажи электронных билетов только через семь дней. Ликвидация атаки заняла слишком много времени, в результате ASSIST потерял важного клиента: "Аэрофлот" подписал контракт с Альфа-банком.

В настоящее время Врублевскому вменяются в вину правонарушения по статьям 272 и 273 УК РФ, по которым предусмотрено наказание вплоть до лишения свободы на срок до 7 лет.

Преследования со стороны правоохранительных органов не избежали и некоторые члены группы Anonymous, участвовавшие в DDoS-атаках. Хактивисты были арестованы в Турции, Италии, Испании, Швейцарии, Англии и США. Проще всего было отследить хакеров, участвовавших в атаках с использованием open-source инструмента LOIC (Low Orbit Ion Canon). Этот инструмент создает тестовую нагрузку на сервер, то есть сама программа написана без злого умысла. Как следствие, в ней не заложено каких-либо функций по сокрытию источника атаки. Поэтому для идентификации атакующих правоохранительным органам было достаточно просмотреть логи и связаться с провайдерами. В остальных случаях поимка хактивистов - задача более сложная. Однако было бы наивно предполагать, что DDoS-атаки и взломы правительственных сайтов просто так сойдут с рук их организаторам. Заметим, что средний возраст арестованных - примерно 20 лет.

Борьба с ботнетами возможна лишь при наличии тесной кооперации между правоохранительными органами, антивирусными вендорами и компаниями, производящими программное обеспечение.

Разборки киберпреступников

DDoS-атаки являются средством недобросовестной конкуренции не только на рынке реальных товаров и услуг, но и в теневом бизнесе. Учитывая, что весь киберкриминальный бизнес функционирует в интернете, DDoS-атаки являются весьма эффективным инструментом давления на конкурентов.

Во втором полугодии максимальное количество атак- 384 - было направлено на ресурс, торгующий поддельными документами. В целом к DDoS-атакам чаще всего прибегают представители кардерского бизнеса: боты атакуют форумы соответствующей тематики, а также сайты, занимающиеся продажей персональных данных держателей карт. Следующие по числу DDoS-атак - сайты, предлагающие абузоустойчивые хостинги и VPN-сервисы для злоумышленников. Это свидетельствует о нешуточной конкуренции среди киберпреступников и легкой доступности для них DDoS-ботнетов.

Новые техники DoS/DDoS-атак

Google+

В конце августа итальянский исследователь Simone "ROOT_ATI" Quatrini из фирмы AIR Sicurezza Informatica в блоге IHTeam Security привел два специальных URL-сервиса Google+, которые позволяют злоумышленникам использовать серверы Google для проведения DoS-атаки на любой сайт: https://plus.google.com/_/sharebox/linkpreview/ и https://images2-focus-opensocial.googleusercontent.com/gadgets/proxy?

Первый URL предназначен для функции предпросмотра страниц, второй же представляет собой гаджет для использования хотлинков с возможностью кеширования файлов на серверах Google. Этим двум URL в качестве параметра можно передать ссылку на любой файл атакуемого сайта, и в этом случае именно серверы Google будут осуществлять запрос к файлу, который затем передадут пользователю, то есть Google будет выступать в качестве прокси. Отправка множества подобных запросов автоматизированными средствами (например, скриптом) с использованием пропускной способности каналов Google эквивалентно HTTP DDoS-атаке на выбранный сайт.

Автор находки отметил, что данный метод позволяет атакующему сохранять анонимность. Однако в случае второго URL сайту в одном из полей HTTP-заголовка пересылается IP-адрес атакующего, и его легко можно заблокировать на стороне атакуемого сервера.

После того как исследователь передал Google Security Team описание данных "уязвимостей", Google закрыл первую страницу /_/sharebox/linkpreview/, но оставил неизменной вторую gadgets/proxy?. Видимо, использование этой страницы для DDoS-атаки не показалось разработчикам сервиса серьезной проблемой, поскольку такую атаку легко пресечь.

Но вообще, вряд ли когда-нибудь публичные сервисы будут широко использоваться в качестве "посредника" для проведения серьезных DDoS-атак, так как подобные "уязвимости", как только о них станет известно, будут быстро фиксироваться разработчиками сервиса.

THC-SSL-DOS

В последнее время внимание исследователей все чаще привлекают возможности проведения эффективных DDoS-атак с использованием минимальных усилий со стороны атакующего, т.е. без применения крупных ботнетов. Это означает переход от традиционных DDoS-атак с использованием большого потока трафика к атакам, которые приводят к потреблению значительных ресурсов на стороне атакуемого сервера. Описанный ниже тип атаки хорошо вписывается в эту модель.

В октябре группа немецких исследователей The Hacker's Choice выпустила новое proof-of-concept ПО для совершения DoS-атаки на веб-сервер, используя особенность протокола SSL. Инструмент под названием THC-SSL-DOS позволяет одному компьютеру сокрушить сервер средней конфигурации, если тот поддерживает повторное подтверждение SSL (SSL renegotiation). Повторное подтверждение позволяет веб-серверу создать новый секретный ключ поверх уже установленного SSL-соединения. Эта опция используется редко, однако по умолчанию включена в большинстве серверов. Установка безопасного соединения, а также выполнение повторного подтверждения SSL, требует в несколько раз больше ресурсов на стороне сервера, чем на стороне клиента. Эта асимметрия и используется в данной атаке: если клиент отправляет множество запросов на повторное подтверждение SSL, это истощает системные ресурсы сервера. Самый худший сценарий атаки подразумевает множество атакующих клиентов (SSL-DDoS).

Стоит отметить, что не все веб-серверы подвержены данной атаке: некоторые не поддерживают повторное подтверждение SSL, инициированное клиентом, например веб-сервер IIS. Также в качестве противодействия серверы могут использовать SSL-ускоритель, освобождающий веб-сервер от избыточной вычислительной нагрузки.

Некоторые разработчики ПО не видят серьезной проблемы в описанном методе атаки, и в случае если невозможно совсем отключить опцию повторного подтверждения SSL, рекомендуют устанавливать особые правила для разрыва соединения с клиентом, который выполняет операцию повторного подтверждения больше установленного количества раз в единицу времени.

Авторы программы утверждают, что даже если сервер не поддерживает повторное подтверждение SSL, его можно атаковать с помощью модифицированной версии их программы. В этом случае устанавливается множество TCP-соединений для каждого нового рукопожатия SSL, но для эффективной атаки может понадобиться больше ботов.

По словам авторов, выпуском данного инструмента они надеются привлечь внимание к "сомнительной безопасности SSL". В своем блоге они пишут: "Индустрия должна вмешаться и устранить проблему, чтобы граждане снова были в безопасности. SSL использует устаревший метод защиты личных данных, который является сложным, нецелесообразным и неподходящим для XXI века".

Apache Killer

В популярном веб-сервере Apache HTTPD в августе была обнаружена критическая уязвимость, которая позволяет злоумышленникам исчерпать ресурсы на сервере за счет неправильной обработки поля HTTP-заголовка Range: Bytes. Данное поле позволяет клиенту загружать файл с сервера по частям, используя заданные диапазоны байт. При обработке большого числа диапазонов Apache расходует много памяти, применяя к каждому диапазону gzip-сжатие. В конечном счете, это может привести к отказу в обслуживании, если только в конфигурации веб-сервера не прописан лимит на размер выделяемой под процесс памяти. Уязвимыми являются версии приложений 2.0.x, включая 2.0.64, и 2.2.x, включая 2.2.19.

Также со стороны Apache сообщалось, что данную DoS-атаку активно эксплуатировали с использованием распространенного в интернете perl-скрипта. До выхода патча в качестве временного решения специалисты рекомендовали системным администраторам включить в конфигурацию сервера специальные настройки, позволяющие детектировать запрос множества диапазонов с последующим игнорированием поля Range либо отклонением всего запроса.

В настоящее время в версиях 2.2.20 и 2.2.21 данная уязвимость устранена, однако версия 2.0.65 с обновлениями безопасности пока так и не была выпущена.

Уязвимые хеш-таблицы

В 2003 году исследователи из Университета Райса выпустили работу "Denial of Service via Algorithmic Complexity Attacks", в которой описали идею DoS-атаки на приложения, использующие хеш-таблицы. Идея заключается в том, что если приложение не использует рандомизированную хеш-функцию для реализации своей хеш-таблицы, атакующий может подобрать множество ключей, образующих коллизию, и "скормить" их приложению. В результате на порядок увеличивается сложность алгоритма вставки пары "ключ-значение", что приводит к потреблению процессорного времени. Хотя данная проблема была известна достаточно давно, никто не разрабатывал PoC-код, демонстрирующий практические возможности атаки. Вплоть до конца 2011 года.

На конференции Chaos Congress Conference был представлен доклад двух исследователей из Германии, в котором они вновь обратились к старой проблеме хеш-таблиц и DoS. В докладе была описана атака, для которой уязвимы многие языки веб-программирования, включая PHP, ASP.NET, Java, Python и Ruby. Все эти платформы используют похожие алгоритмы хеширования, в которых возможно подобрать коллизии. Для того чтобы "положить" сервер, необходимо осуществить POST-запрос к веб-приложению, построенному на основе одной из вышеперечисленных технологий, со специальными значениями параметров с мультиколлизией, предназначенными, например, для какой-нибудь веб-формы. Переданные параметры веб-приложения хранят, как правило, посредством хеш-таблиц. Исследователи протестировали свой proof-of-concept на уязвимых платформах и привели в докладе теоретические и практические значения времени обработки "зловредного" POST-запроса для различных платформ. В общем случае можно сказать, что в зависимости от используемой платформы, конфигурации сервера и размера данных в POST-запросе, одним запросом можно занять процессор на срок от нескольких минут до нескольких часов. А проведя серию подобных запросов, атакующий может держать под контролем мультиядерный сервер или даже кластер серверов.

Немцы также отметили, что подобный POST-запрос к атакуемому серверу теоретически может быть сгенерирован "на лету" в HTML- или JavaScript-коде на каком-нибудь стороннем сайте - наподобие атак посредством XSS-скриптов. В результате множество пользователей неявно будут участвовать в распределенной DoS-атаке.

Интересно также то, что в своей презентации на одном из слайдов исследователи поместили изображение маски вездесущих Anonymous, прозрачно намекая на то, что группа уже участвовала во множестве DDoS-атак и не гнушается брать на вооружение новые технологии.

Официальному докладу на конференции предшествовало уведомление в ноябре о проблеме всех "уязвимых" вендоров языков программирования.

Компания Microsoft оперативно отреагировала на заявленную угрозу, выпустив патч для ASP.NET, который ограничивает количество передаваемых параметров в одном POST-запросе. Катализатором для выпуска патча к этой уязвимости послужили опасения Microsoft (и небезосновательные), что кто-нибудь выложит эксплойт к ней для общего пользования. Выпуск патча произошел весьма своевременно, поскольку уже в начале 2012 года неким пользователем с ником HybrisDisaster был опубликован набор ключей с коллизией для ASP.NET.

Разработчики Ruby выпустили новые версии CRuby и JRuby с рандомизированными хеш-функциями. В PHP пока только ввели новую переменную max_input_vars, ограничивающую число параметров в POST-запросе.

Стоит сказать, что Perl 5.8.1 с 2003 года и CRuby 1.9 с 2008 года неуязвимы для данной атаки, т.к. уже используют рандомизированные хеш-функции.

Таинственный RefRef

В конце июля группа Anonymous презентовала некую новую поделку под рабочим названием RefRef, которая, по их заверениям, могла использоваться для проведения DDoS-атак и должна была заменить использовавшийся раннее LOIC.

Напомним, что LOIC использовался группой в многочисленных атаках на правительственные сайты, сайты организаций, выступавших против Wikileaks, и веб-ресурсы прочих организаций. Как уже было сказано выше, впоследствии более 30 участников атак, использовавших LOIC, были арестованы: многие не позаботились о сокрытии своего IP-адреса, и их легко было вычислить.

Информация о новом инструменте для совершения DDoS-атак быстро разлетелась по новостным сайтам и блогам в интернете. Данная разработка даже была упомянута Министерством внутренней безопасности США в бюллетене безопасности, посвященном потенциальным угрозам и атакам со стороны Anonymous.

Несмотря на широкое распространение информации о новом инструменте для DDoS, никто не располагал точными деталями его реализации. Были опубликованы туманные высказывания "разработчиков", откуда следовало, что программа была написана не то на Java, не то на JavaScript; не то использовала некую уязвимость в SQL на большинстве веб-сайтов, не то каким-то образом могла загружать собственные js-файлы на сервер. А падение веб-сайта должно было происходить путем истощения ресурсов сервера - CPU, RAM, или и того и другого.

Также группа Anonymous заявляла, что RefRef уже был протестирован на сайтах PasteBin и WikiLeaks. Первые подтвердили атаку и даже опубликовали в своем твиттере сообщение с просьбой не атаковать их больше:

Зачем Anonymous надо было атаковать WikiLeaks, многим было непонятно: Anonymous с начала своего существования поддерживали этот ресурс и его создателя. Ответственность за атаку взял на себя представитель группы @AnonCMD. Он заявил о себе как о разработчике RefRef и объяснил, что причиной атаки стали "денежные споры" между ним и Ассанджем.

После "анонса" нового DDoS-инструмента события начали развиваться стремительно. Был создан сайт refref.org, якобы имевший отношение к разработчикам одноименного DDoS-инстумента (к настоящему времени сайт уже закрыт), появилось несколько поддельных скриптов под именем RefRef. Самым распространенным из таких скриптов стал скрипт на Perl, который может быть использован только в случае наличия SQL-уязвимости на сайте. При этом для успешного выполнения атаки атакующий должен самостоятельно найти уязвимый сайт - скрипт лишь выполняет на сервере команду вида select benchmark. Таким образом, этот скрипт не может быть использован для атаки большинства веб-сайтов. Однако IBM Internet Security Systems, оперативно отреагировав на этот скрипт как на новую угрозу безопасности многих сайтов, выпустила на своем сайте специальное предупреждение безопасности и IPS-сигнатуру для своих продуктов.

Представители Anonymous не раз отрекались от подделок и обещали выпустить настоящий RefRef 17 сентября. Однако выпуска так и не последовало. А позже появилось множество разоблачений во лжи и всей группы, и самого @AnonCMD, который разрекламировал свою подделку "коллегам" по группе, с чего и началось ее "триумфальное шествие". Позднее он признал, что никакого RefRef не было вообще.

А вывод из всей этой истории простой: некоторые представители Anonymous пытаются привлечь к группе, и к себе в частности, особое внимание, а СМИ льют воду на их мельницу, распространяя слухи и непроверенные данные.

Статистика

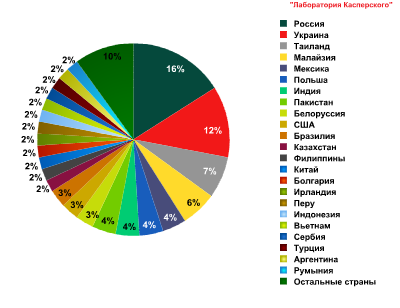

Распределение источников DDoS-атак по странам

За полгода работы наши системы зафиксировали атаки с компьютеров, находящихся в 201 стране мира. Однако 90% DDoS-трафика исходило из 23 стран.

Распределение источников DDoS-трафика по странам. Второе полугодие 2011 г.

Распределение источников DDoS-атак изменилось. В конце первого полугодия в этом рейтинге лидировали США (11%), Индонезия (5%) и Польша (5%). По итогам второго полугодия мы можем выделить несколько новых лидеров: Россию (16%), Украину (12%), Таиланд (7%) и Малайзию (6%). Вклад зомби-компьютеров еще из 19 стран колеблется и составляет от 2% до 4%.

На территории России и Украины нами было замечено появление новых ботнетов, созданных на основе программ, продаваемых на underground-форумах. Что интересно, эти ботнеты стали атаковать цели, расположенные на территории тех же стран, где они сами расположены. До этого мы фиксировали в основном атаки с ботнетов, зараженные машины которых находились в иных государствах, чем атакуемые серверы.

Столь заметное изменение в распределении трафика и попадание РФ и Украины в лидеры связано также с активным применением некоторых мер по защите от DDoS-атак. В частности, одним из приемов по отражению DDoS-атак является фильтрация трафика на основе стран-источников. Принцип работы очень прост: при обнаружении DDoS-атаки включается система, которая начинает отбрасывать все пакеты, кроме тех, которые идут из определенной страны. Обычно возможность достучаться до сайта оставляют лишь пользователям из той страны, где живет большая часть его аудитории. Поэтому злоумышленникам, чтобы их трафик не был отфильтрован, приходится создавать ботнеты в определенных странах и использовать их для атак на ресурсы этих же стран.

Однако ботнеты, которые работают по "классической" схеме, когда атака ведется с ресурсов, расположенных за пределами той страны, в которой находится атакуемый сервер, продолжают функционировать. Таиланд и Малайзия являются яркими представителями стран, в которых расположено множество незащищенных компьютеров, но при этом заказов атак на сайты, расположенные в этих же странах, у ботмастеров, по всей видимости, не так уж и много. Поэтому для киберпреступников этот регион является хорошим плацдармом для развертывания ботсетей.

Состав группы стран с показателями 2-4% также изменился по сравнению с первым полугодием. В эту группу вошли всего три страны с высоким уровнем компьютеризации и компьютерной безопасности: Ирландия (2%), США (3%) и Польша (4%). Остальными генераторами паразитного трафика выступили зараженные компьютеры в развивающихся странах, где количество компьютеров на душу населения значительно ниже, а информационная безопасность далеко не на высоте (Мексика (4%), Индия (4%), Пакистан (4%), Белоруссия (3%), Бразилия (3%) и др.).

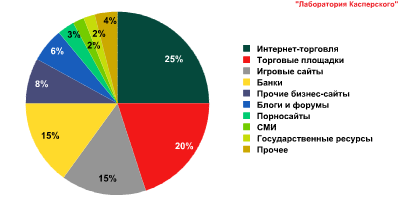

Распределение атакованных сайтов по категориям интернет-деятельности

Лидером по количеству жертв во втором полугодии остался сегмент интернет-торговли (онлайн-магазины, аукционы, доски объявлений о продаже и т.п.) - на эти сайты пришлось 25% всех зарегистрированных атак.

Распределение атакованных сайтов по категориям интернет-деятельности. Второе полугодие 2011 г.

Ближе к Новому году количество DDoS-атак на сайты, предлагающие различные товары, стало увеличиваться. Чаще всего злоумышленники атаковали магазины, торгующие безделушками для дома, бытовой техникой, электроникой, дизайнерской одеждой для детей и взрослых, а также различными аксессуарами и дорогими ювелирными изделиями.

На втором месте - сайты электронных торговых площадок. Обогащение с помощью нечестных приемов в финансовом мире не новость, и DDoS-атаки являются удачным подспорьем в этом деле. Отметим, что среди прочих во втором полугодии хакеров интересовали сайты, через которые осуществляется размещение заказов для государственных и муниципальных предприятий.

На сайты игровой тематики пришлось 15% DDoS-атак, это на 5% меньше, чем во втором квартале 2011 года. В первую очередь атакам подвергались сайты, предлагающие сервисы по хостингу игровых серверов. За ними по количеству атак идут серверы (чаще всего пиратские) различных онлайн-игр. Наибольшее количество атак злоумышленники провели на серверы MMORPG Lineage2 и на серверы различных клонов ставшей очень популярной в последние месяцы года игры Minecraft.

Атаки на СМИ составили 2%. Среди целей таких атак отметим сайты телевизионных каналов и редакций печатных изданий, расположенные в различных странах постсоветского пространства.

Доля атак на государственные сайты постепенно растет, во втором полугодии на них пришлось 2%. Чаще всего в качестве цели хакеры выбирали сайты правительств определенных регионов, а также официальные сайты городов. Мотивы для DDoS-атак на государственные сайты могут быть разными, но в большинстве случаев атаки проходят в знак протеста против действий или бездействия властей.

Виды DDoS-атак

Всего за второе полугодие нашей системой мониторинга ботнетов было перехвачено более 32 000 команд, инициирующих атаки на различные сайты.

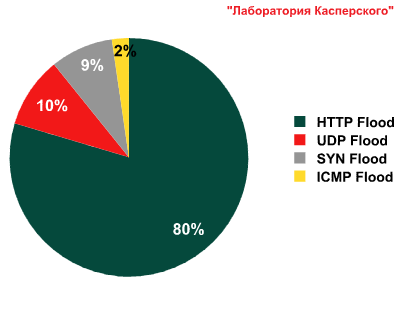

Типы DDoS-атак. Второе полугодие 2011 г.

Виды HTTP-Flood. Второе полугодие 2011 г.

Наиболее популярным видом атаки остался HTTP-Flood (80%), когда на атакуемый сайт одновременно отправляется множество HTTP-запросов. Злоумышленники используют разные технологии проведения атак этого типа. В 55% случаев атак типа HTTP-Flood боты пытаются обратиться к какой-то одной странице сайта; на втором месте с показателем 22% находятся атаки на различные формы авторизации; третье место (12%) заняли атаки с использованием многочисленных попыток скачивания какого-либо файла с сайта. И лишь в одном случае из 10 проводятся более сложные атаки, когда злоумышленники пытаются замаскировать действия ботов под поведение настоящих пользователей.

На втором месте c показателем 10% расположились атаки типа UDP Flood. Боты, осуществляющие такие атаки, полагаются на "грубую силу", то есть генерируют огромное количество достаточно небольших по размеру (например, по 64 байта) мусорных пакетов.

На третьем и четвертом местах в рейтинге популярности у злоумышленников стоят атаки типа SYN Flood (8%) и ICMP Flood (2%) соответственно.

Активность DDoS-ботнетов во времени

Интересно посмотреть, в какое время суток DDoS-боты чаще всего атакуют различные сайты. Речь идет о местном времени, т.е. времени, по которому живет атакуемый сайт.

Распределение DDoS-атак по часам. Второе полугодие 2011 г.

Судя по диаграмме, DDoS-боты начинают работать в районе 9-10 часов утра, когда посетители сайтов приходят на работу и начинают активно пользоваться интернетом для решения своих бизнес-задач. Пик активности приходится на 16 часов. А вот рабочий день у ботов ненормированный и продолжается до глубокой ночи - только в 4 утра бОльшая часть ботнетов уходит на покой.

Заключение

Наш прогноз в отчете за II квартал об увеличении количества DDoS-атак, связанных с выражением протеста против решений правительственных органов, оказался верным. Активность группировки Anonymous не снизилась, несмотря на аресты ее членов. Кроме того, к протестным DDoS-атакам присоединяются группировки, которые, в отличие от Anonymous, остаются в тени. Например, в России в период выборов в Государственную думу РФ, были зафиксированы DDoS-атаки на сайты партий, политических проектов и различных СМИ, и заказчики этих атак никак себя не обозначили.

Количество машин в DDoS-ботнетах постепенно растет, что отражается и на средней мощности атаки, которая за полгода выросла на 57%. Однако у наращивания мощности есть обратная сторона - такие ботнеты становятся объектами исследований анти-DDoS проектов и правоохранительных органов, что может резко снизить привлекательность ботнетов в глазах злоумышленников. Поэтому в 2012 году мы практически не увидим сверхбольших DDoS-ботнетов. На наши радары в основном будут попадать ботнеты среднего размера, мощности которых достаточно, чтобы "положить" среднестатистический сайт, и количество таких ботсетей будет расти. В дальнейшем с увеличением числа компаний, озаботившихся защитой от DDoS-атак, хакерам придется постепенно наращивать мощности атак за счет одновременного использования нескольких ботсетей, нацеленных на один ресурс.

Учитывая востребованность DDoS-атак, владельцы этого незаконного бизнеса будут совершенствовать свои технологии. В дальнейшем архитектура ботсетей, используемых для проведения DDoS-атак, будет усложняться, и P2P-сети начнут вытеснять централизованные ботнеты. Кроме этого, в 2012 году злоумышленники будут искать новые механизмы осуществления DDoS-атак без использования зомби-сетей, что подтверждают активно проводимые в настоящее время исследования.

PS В ходе нашего расследования мы зафиксировали переписку администраторов командного сервера одного из DDoS-ботнетов, находящихся у нас под наблюдением. По всей видимости, управление ботнетом происходило через Jabber сервер, который также использовался для переписки. Таким образом, мы фиксировали не только команды для DDoS-атаки, но и информативные сообщения от администраторов. Часть этой переписки опубликована в нашем блоге на Хабрахабре.

Все статистические данные, использованные в отчете, получены с помощью системы мониторинга за ботнетами "Лаборатории Касперского" и системы Kaspersky DDoS Prevention.