Октябрь в цифрах

В течение месяца на компьютерах пользователей продуктов "Лаборатории Касперского":

- отражено 161 003 697 сетевых атак;

- заблокировано 72 207 273 попыток заражения через Web;

- обнаружено и обезврежено 205 822 404 вредоносных программ (попытки локального заражения);

- отмечено 80 900 079 срабатываний эвристических вердиктов.

Новые программы и технологии злоумышленников

Duqu - попытка клонирования Stuxnet

Вне всякого сомнения, для антивирусной индустрии в октябре наиболее громким событием стало известие об обнаружении троянской программы Duqu. Анализ, проведенный экспертами венгерской исследовательской лаборатории Crysys, выявил множество совпадений в коде троянца с кодом червя Stuxnet, который является первым известным образцом "кибероружия". Сходство между двумя вредоносными программами столь значительно, что может свидетельствовать о том, что либо за разработкой обеих программ стоит одна и та же группа, либо разработчики Duqu использовали исходные коды Stuxnet (которые, вопреки ряду слухов, никогда не были доступны публично).

В отличие от Stuxnet, который содержал код для изменения параметров работы высокочастотных моторов и предположительно был создан для вывода из строя центрифуг на иранском заводе по обогащению урана, Duqu не имеет функционала работы с промышленными системами. Файлы Duqu, обнаруженные в Венгрии в ходе расследования первого известного инцидента, помимо основного модуля, обеспечивающего работу троянца и осуществляющего взаимодействие с сервером управления, содержали дополнительный модуль троянца-шпиона. Этот модуль способен перехватывать данные, вводимые с клавиатуры, делать скриншоты, собирать информацию о системе и так далее. В дальнейшем украденные данные могли передаваться на сервер управления троянцем, расположенный в то время в Индии. Явная нацеленность на промышленный шпионаж, а не на промышленные диверсии (как это было со Stuxnet), сразу вызвала множество вопросов об истинной цели Duqu.

Экспертам "Лаборатории Касперского" в ходе исследования удалось не только обнаружить новые жертвы Duqu, причем преимущественно в Иране (что вновь заставляет вспомнить историю Stuxnet и провести параллели), но и найти новые, ранее неизвестные файлы Duqu. Это подтверждает наше предположение о том, что хозяева Duqu продолжают свою "операцию", и объектами их точечных атак (в отличие от массовых заражений Stuxnet) являются тщательно выбранные цели. При этом для каждой из атакуемых целей используется свой набор файлов троянца. Вероятно также использование дополнительных модулей, причем не только троянца-шпиона, о котором мы упомянули выше, но и модулей с любым другим функционалом.

Исследование Duqu продолжается, и в нашем следующем отчете мы надеемся осветить ситуацию более подробно.

Атаки на индивидуальных пользователей:

Бундестроянец: границы допустимого

В октябре в Германии разразился громкий скандал, связанный с обнаружением бэкдора, который использовался немецкой полицией в ходе расследований для перехвата голосового трафика и сообщений с компьютеров подозреваемых. Скандал произошел не только из-за того, что уже в пяти федеральных землях Германии подтвердили использование этого троянца, но и потому, что федеральные законы страны разрешают правоохранительным органам перехватывать только Skype-трафик подозреваемых, а троянец способен "шпионить" за гораздо большим количеством самых разных программ.

Проведенное немецким обществом хакеров Chaos Computer Club (CCC) исследование, в котором затем приняли участие и эксперты "Лаборатории Касперского" из немецкого офиса, показало, что Backdoor.Win32.R2D2 (известный также как "0zapftis") нацелен не только на перехват сообщений в Skype, но и на все распространенные браузеры, различные приложения для мгновенного обмена сообщениями и программы IP-телефонии (VoIP): ICQ, MSN Messenger, Low-Rate Voip, paltalk, SimpPro, sipgate X-Lite, VoipBuster и Yahoo! Messenger. Кроме того, было установлено, что бэкдор способен работать на 64-битных версиях Windows.

Выяснилось, что образец троянца, ставший объектом исследования, был установлен полицией на ноутбук подозреваемого в ходе прохождения досмотра в аэропорту Мюнхена. Впоследствии в документах сайта WikiLeaks были обнаружены материалы, свидетельствующие о том, что разработка данного троянца была поручена немецкой компании DigiTask и стоила более 2 миллионов евро.

История R2D2 очередной раз подняла вопрос о существовании так называемых "правительственных" троянских программ и законности их использования. Стоит отметить, что наша компания, как и многие другие антивирусные вендоры, придерживается в этом вопросе жесткой и четкой позиции: мы детектируем и будем детектировать все вредоносные программы, независимо от того, кем и с какой целью они были созданы.

Мобильные угрозы: Android лидирует

Статистика

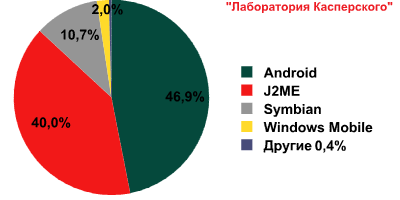

В октябре произошло достаточно важное событие в мире мобильных угроз. Согласно нашим статистическим данным, суммарное число зловредов для Android превысило число зловредов для платформы J2ME (что касается Symbian, то по этому показателю Android обогнала ее еще в середине лета). Напомним, что на протяжении последних двух лет вредоносное ПО для Java 2 Micro Edition (J2ME) доминировало. Мы много раз писали о причинах этого, поэтому сейчас не будем на них останавливаться. Однако сам факт такого быстрого и значительного роста числа зловредов для Android свидетельствует о том, что в ближайшем будущем основное внимание вирусописателей будет сосредоточено именно на этой операционной системе.

К концу октября мы обнаружили 1916 вариантов вредоносных программ для Android в 92 семействах. Что касается платформы J2ME, то для нее было обнаружено 1610 вариантов в 60 семействах. Если говорить о соотношении модификаций, обнаруженных для всех мобильных платформ, то ситуация выглядит следующим образом:

Распределение мобильных угроз по платформам

Общее число мобильных угроз, обнаруженных за все время их существования, на конец октября составило 4053 модификации в 289 семействах.

Antammi

К сожалению, вредоносные программы появляются на Android Market достаточно часто. В октябре с сайта этого магазина приложений после полученного от "Лаборатории Касперского" уведомления был удален очередной зловред, который детектируется нами как Trojan-Spy.AndroidOS.Antammi.b. Зловред нацелен на русскоязычную аудиторию.

На Android Market в большом количестве можно найти различные приложения для загрузки рингтонов.. Antammi.b тоже содержит функционал загрузки звонков для телефона (причем для загрузки пользователю необходимо отправить платное SMS-сообщение), но помимо этого, ворует практически все личные данные пользователя: контакты (которые, например, копируются на карту памяти в файл /sdcard/bestringtones/contacts.txt), архив SMS, GPS-координаты и пр. После чего вредоносная программа отсылает информацию о своей работе на почтовый ящик на Gmail, а похищенные данные загружает на сервер.

Вредоносное приложение появилось в официальном магазине в начале сентября, и за время его существования Antammi.b успели загрузить более 5000 пользователей.

MacOS-угрозы: новый функционал

В середине октября была обнаружена новая версия троянца Flashfake под Mac OS X - Trojan-Downloader.OSX.Flashfake.d. Основная функция зловреда - загрузка файлов - осталась прежней. И он по-прежнему маскируется под установочный файл Adobe Flash Player. Однако в программе был реализован и новый для OSX-зловредов функционал.

Два года назад компания Apple добавила в операционную систему Mac OS X систему защиты от вредоносного ПО - Xprotect. По сути это простой сигнатурный сканер, который с 31 мая этого года, после истории с MacDefender, ежедневно проверяет наличие обновлений баз вредоносных программ. Trojan-Downloader.OSX.Flashfake.d способен выводить из строя защиту Xprotect, повреждая ее основные файлы. После этого защита не может получать обновления от компании Apple, что сводит эффективность Xprotect к нулю. Возможность отключения встроенной защиты связана с тем, что механизм самозащиты просто не был предусмотрен программистами.

Таким образом, вредоносный файл Trojan-Downloader.OSX.Flashfake.d, однажды запустившись на компьютере, не только защищает себя от удаления, но и делает систему уязвимой для других вредоносных программ, которые должны обнаруживаться встроенной защитой. Это и делает троянца опаснее других представителей OSX-зловредов.

Рост количества OSX-зловредов в 2011 году (статистика по модификациям)

Появление новых вредоносных программ под Mac OS X в первую очередь связано с увеличивающейся популярностью "яблочных" компьютеров. К сожалению, пользователи Mac OS X уделяют не слишком много внимания ее безопасности, и далеко не на каждом компьютере установлено антивирусное программное обеспечение. Технологии же, используемые встроенными механизмами защиты, уже устарели. Поэтому сегмент "яблочных" компьютеров становится легкой добычей для вирусописателей.

Атаки на сети корпораций и крупные организации

Октябрь был очень насыщенным событиями в области атак на корпорации и правительственные ведомства.

Япония: под прицелом хакеров

Во-первых, появились новые данные об августовской атаке на японскую компанию Mitsubishi Heavy Industries, о которой мы рассказывали в прошлом отчете.

В ходе расследования, проводимого токийской полицией, выяснилось, что на 83 компьютерах, ставших объектами атаки, было обнаружено около 50 различных вредоносных программ. Только на одном из этих компьютеров их было найдено 28. Также было установлено, что хакеры совершили более 300 000 обращений к зараженным системам. Поиск источников атаки выявил еще один зараженный компьютер, принадлежащий Society of Japanese Aerospace Companies (SJAC). Именно с него хакеры отправляли вредоносные письма на машины в компаниях Mitsubishi Heavy и Kawasaki Heavy. К самому же компьютеру атакующие обращались через анонимный прокси-сервер в США, тем самым тщательно заметая все следы. Несмотря на это, японские эксперты продолжают придерживаться версии о "китайском" происхождении хакеров.

Первоначально было заявлено, что конфиденциальная информация не была похищена. Но почти после месяц расследования инцидента в прессу попала информация о том, что хакерам все-таки удалось украсть данные о разработках реактивных истребителей, а также чертежи ядерных электростанций.

Япония еще раз попала в сводку месяца, когда была обнаружена целевая атака против членов нижней палаты японского парламента и ряда дипломатических миссий этой страны по всему миру. В парламенте оказались заражены 32 компьютера, и хакеры могли получить (и, вероятно, получили) доступ к внутренним документам и всей электронной переписке парламентариев. Вирусы также были обнаружены на компьютерах в посольствах Японии во Франции, Нидерландах, Мьянме, США, Канаде, Китае и Южной Корее. Вредоносные программы общались с двумя серверами, расположенными в Китае, которые злоумышленники ранее уже использовали в атаках против компании Google.

США: новые подробности о старых инцидентах

В октябре в США, еще одном постоянном фигуранте дел о кибератаках, в ходе специальных слушаний в Конгрессе были раскрыты детали множества атак, в том числе связанных с мартовским взломом компании RSA. Была представлена информация о том, что еще несколько сотен различных компаний по всему миру могли стать жертвами похожих инцидентов и атак со стороны той же группы хакеров. Напомним, что и тут эксперты усматривают явное китайское происхождение угрозы.

Были также оглашены факты атак на два американских спутника в 2007-2008 годах. Неизвестные хакеры несколько раз вмешивались в работу научно-исследовательских спутников Landsat-7 и Terra AM-1. Официально не сообщалось о том, удалось ли хакерам похитить какую-то информацию или нарушить ход работы спутников. По заявлению американских властей, атакованные спутники не играют существенной роли в обеспечении национальной безопасности США, однако сам факт успешной атаки вызывает тревогу. В принципе, получив доступ к управлению спутником, хакеры могут вывести его из строя или получить доступ к данным, которые через него передаются.

Всего было зафиксировано четыре атаки, в ходе которых злоумышленники на несколько минут получали доступ к управлению спутниками. Предположительно, атаки стали возможны после взлома компьютерных систем наземной станции управления спутниками, расположенной в Норвегии.

На этом фоне случай с обнаружением вируса в системах управления беспилотными самолетами на одной из американских баз выглядит скорее курьезом. Троянская программа для "кражи учетных записей пользователей" была обнаружена в сентябре на переносных жестких дисках и компьютерах центра наземной системы контроля, обеспечивающей поддержку дистанционно пилотируемых систем. По сообщению анонимного источника в министерстве обороны США, троянец был создан для кражи учетных данных пользователей ряда онлайн-игр, и, вероятно, попал в систему случайно, а не в ходе целевой атаки. Так или иначе, но этот инцидент - очередной пример недопустимого отношения к безопасности, особенно когда речь идет о таких важных объектах.

Рейтинги октября

TOP 10 зловредов в интернете

| 1 | Malicious URL | 82,47% | 0 |

| 2 | Trojan.Script.Iframer | 2,25% | +1 |

| 3 | Trojan.Win32.Generic | 1,41% | + 4 |

| 4 | Trojan.Script.Generic | 1,18% | 0 |

| 5 | Exploit.Script.Generic | 1,03% | +2 |

| 6 | AdWare.Win32.Shopper.il | 0,46% | New |

| 7 | Trojan-Downloader.Script.Generic | 0,46% | +1 |

| 8 | AdWare.Win32.Eorezo.heur | 0,32% | -3 |

| 9 | Trojan.JS.Popupper.aw | 0,27% | New |

| 10 | AdWare.Win32.Shopper.jq | 0,23% | New |

TOP 10 стран, на ресурсах которых размещены вредоносные программы

| 1 | США | 25,43% | 0 |

| 2 | Россия | 22,68% | 0 |

| 3 | Германия | 10,46% | 0 |

| 4 | Нидерланды | 10,09% | 0 |

| 5 | Украина | 7,52% | +1 |

| 6 | Великобритания | 4,58% | -1 |

| 7 | Виргинские острова | 3,86% | +1 |

| 8 | Китай | 3,35% | -1 |

| 9 | Япония | 1,87% | New |

| 10 | Румыния | 1,76% | 0 |

TOP 10 вредоносных хостингов

| 1 | stats1.in | 16,59% |

| 2 | ru-download.in | 8,61% |

| 3 | 72.51.44.90 | 8,39% |

| 4 | e46l.cc | 8,20% |

| 5 | adult-se.com | 7,88% |

| 6 | rx-downloader.in | 7,88% |

| 7 | lxtraffic.com | 5,10% |

| 8 | literedirect.com | 4,75% |

| 9 | au.imgfarm.com | 4,48% |

| 10 | tizerplatform.com | 3,79% |

TOP 10 вредоносных доменных зон

| 1 | com | 29549282 |

| 2 | ru | 11275285 |

| 3 | in | 3229968 |

| 4 | info | 2284435 |

| 5 | net | 2096213 |

| 6 | org | 1625163 |

| 7 | me | 1382158 |

| 8 | tv | 962598 |

| 9 | cc | 649231 |

| 10 | biz | 387681 |

10 стран, где пользователи подвергаются наибольшему риску заражения через интернет

| 1 | Россия | 36,9% | 0 |

| 2 | Армения | 33,7% | 0 |

| 3 | Беларусь | 31,0% | +1 |

| 4 | Ирак | 30,8% | +5 |

| 5 | Монголия | 30,2% | New |

| 6 | Украина | 28,8% | 1 |

| 7 | Судан | 27,7% | +3 |

| 8 | Казахстан | 26,9% | -5 |

| 9 | Республика Корея | 26,9% | -1 |

| 10 | Азербайджан | 26,7% | -4 |