Сентябрь в цифрах

В течение месяца на компьютерах пользователей продуктов "Лаборатории Касперского":

- отражено 213 602 142 сетевых атак;

- заблокировано 80 774 804 попыток заражения через Web;

- обнаружено и обезврежено 263 437 090 вредоносных программ (попытки локального заражения);

- отмечено 91 767 702 срабатываний эвристических вердиктов.

Новые программы и технологии злоумышленников

Вирусы в BIOS: последний рубеж пал?

В сентябре произошло событие, которое может оказать сильное влияние на развитие вредоносных программ и антивирусных технологий. Эксперты сразу нескольких антивирусных компаний обнаружили троянскую программу, способную заражать BIOS.

Стартуя из BIOS сразу после включения компьютера, вредоносная программа может контролировать любые этапы инициализации машины и операционной системы. Такой уровень внедрения в систему во вредоносных программах ранее не встречался, несмотря на то что вирус CIH был способен перепрограммировать BIOS еще в далеком 1998 году. Тогда вирус мог портить BIOS, в результате чего становилась невозможной загрузка компьютера, но контролировать систему и передавать себе управление он не умел.

Очевидно, что такой метод загрузки привлекателен для вирусописателей, однако очевидны и трудности, с которыми они сталкиваются. Прежде всего - это неунифицированный формат BIOS: создателю вредоносной программы необходимо поддержать BIOS от каждого производителя и разобраться с алгоритмом прошивки в ROM.

Обнаруженный в сентябре руткит рассчитан на заражение BIOS производства компании Award и, судя по всему, имеет китайское происхождение. Код троянца выглядит явно недоделанным и содержит отладочную информацию, однако его работоспособность была подтверждена в ходе проведенного нами исследования.

Функционал руткита имеет две составляющие, основной является работа из MBR. Код, внедряемый в BIOS, выполняет единственную задачу - восстановить заражение в случае отсутствия в MBR зараженной копии. Так как зараженная загрузочная запись и сопутствующие секторы находятся в самом модуле ISA ROM, то в случае обнаружения несоответствия можно "перезаразить" MBR прямо из BIOS. Это сильно повышает шансы на то, что компьютер останется зараженным, даже в случае излечения MBR.

В настоящий момент наши антивирусные технологии способны успешно обнаружить заражение таким руткитом. Вопрос возможности лечения BIOS остается открытым и будет решен в случае дальнейшего распространения вредоносных программ с подобным функционалом. Сейчас мы рассматриваем Rootkit.Win32.Mybios.a как концепт, созданный с целью проверки работоспособности самой идеи и не рассчитанный на массовое распространение. С подробным анализом биоскита можно ознакомиться в статье нашего эксперта Вячеслава Русакова.

Атаки на индивидуальных пользователей

Закрытие ботнета Hlux/Kelihos

В сентябре борьба с ботнетами дала серьезные результаты: был закрыт ботнет Hlux. Совместные действия "Лаборатории Касперского", Microsoft и Kyrus Tech привели не только к перехвату управления сетью зараженных Hlux машин (кстати, впервые в истории это удалось сделать с P2P-ботнетом), но и отключению всей доменной зоны cz.cc. Эта доменная зона на протяжении 2011 года представляла собой настоящий рассадник различных угроз: поддельных антивирусов (в том числе и для MacOS), бэкдоров, шпионских программ. И в ней находились центры управления нескольких десятков ботнетов.

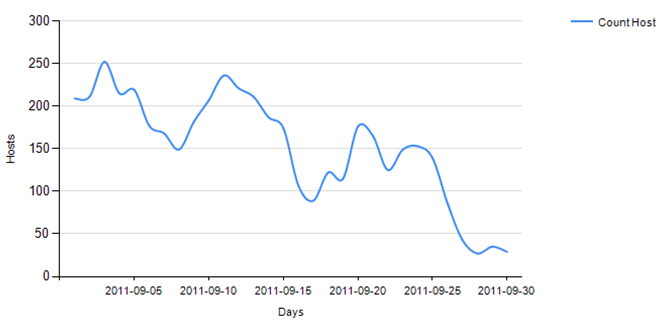

Исчезновение вредоносных сайтов в зоне cz.cc, отмеченное нами на основе данных KSN

Ботнет Hlux на момент закрытия объединял более 40 000 компьютеров и был способен рассылать ежедневно десятки миллионов спам-писем, проводить DDoS-атаки и загружать на компьютеры жертв различные вредоносные программы. "Лаборатория Касперского" исследовала данный ботнет с начала 2011 года. Мы провели полный анализ всех его составляющих, вскрыли протокол коммуникации ботнета и разработали средства противодействия, в том числе для перехвата управления сетью. Кроме этого, Microsoft подала иск против ряда лиц, возможно причастных к созданию Hlux, запустив тем самым процесс юридического преследования киберпреступников.

В настоящий момент ботнет находится под контролем "Лаборатории Касперского". Мы находимся в контакте с провайдерами пострадавших пользователей для проведения очистки их систем. В утилиту Microsoft Software Removal Tool добавлено детектирование Hlux, что позволит значительно сократить число зараженных машин.

Более подробно о схеме работы ботнета Hlux и мерах, принятых нами для его закрытия, вы можете узнать в блогпосте нашего эксперта Тиллманна Вернера.

Борьба с ботнетами продолжается, и целый ряд крупных и опасных зомби-сетей находится под нашим наблюдением, так что сообщения о новых закрытиях еще будут.

Взлом Diginotar

История с хакерской атакой на голландский сертификационный центр DigiNotar отнесена нами к разделу угроз для индивидуальных пользователей. Несмотря на то что взлому подверглись компьютеры компании, одной из основных целей хакеров было создание поддельных SSL-сертификатов для множества популярных ресурсов - социальных сетей и почтовых служб, используемых домашними пользователями.

Взлом произошел еще в конце июля, и на протяжении всего августа хакер, оставаясь незамеченным, орудовал в системе DigiNotar, создав несколько десятков сертификатов (например, для Gmail, Facebook и Twitter). Что более печально, их использование было зафиксировано в интернете и, судя по всему, с их помощью были атакованы пользователи в Иране. Поддельный сертификат позволяет провести атаку MiTM и, будучи внедренным на уровне провайдера, предоставляет возможность перехвата всей информации между пользователем и сервером.

Впоследствии анонимный хакер из Ирана взял на себя ответственность за эту атаку, представив доказательства своего участия в ней. Это был тот же хакер, который в марте этого года уже осуществил аналогичную атаку на другой сертификационный центр, компанию-партнера Comodo и также создал несколько поддельных сертификатов.

История с DigiNotar очередной раз заставила говорить о том, что существующая система из нескольких сотен сертификационных центров очень слабо защищена и подобные инциденты только дискредитируют саму идею цифровых сертификатов. Несомненно, изъяны в безопасности, обнаружившиеся в ходе этих атак, настолько серьезны, что требуют немедленного исправления и разработки дополнительных средств авторизации - с участием компаний, занимающихся безопасностью, производителей браузеров и самих центров сертификации, количество которых, вероятно, должно быть уменьшено.

Использование Skype для продвижения фальшивых антивирусов

Еще в марте 2011 года, чтобы заманить пользователей на сайты, распространявшие лжеантивирусы, злоумышленники стали использовать звонки в Skype. Они подбирали имена учетных записей пользователей, и, если у пользователей в настройках Skype не была установлена политика, позволяющая принимать звонки только от лиц из списка контактов, им звонили незнакомцы с именами ONLINE REPORT NOTICE, System Service или каким-либо другим из целого списка созданных злоумышленниками аккаунтов. Если пользователь принимал звонок, то робот извещал его о том, что система пользователя подвергается опасности, в связи с чем ему необходимо посетить некий сайт. На сайте пользователю демонстрировалась ложная проверка системы. Разумеется, в защите "находились" бреши или, того хуже, - вредоносные программы. Чтобы залатать бреши и избавиться от вирусов, потенциальной жертве мошенничества предлагалось купить антивирусное ПО, которое на самом деле таковым не являлось, а лишь имитировало защиту, - т. е. лжеантивирус.

Весной тактика со звонками в Skype широкого распространения не получила, но в сентябре были зафиксированы очередные инциденты.

Так, в середине сентября пользователи Skype жаловались, что им звонит некий "URGENT NOTICE" и пугает тем, что служба защиты их компьютера не активна. Чтобы ее активировать, надо было зайти на сайт (адрес диктовался в сообщении), на котором пользователей просили заплатить $19,95 за активацию защиты компьютера. Судя по названию сайта, который фигурировал в инциденте, в сентябре орудовали те же злоумышленники, которые проделывали трюки со звонками в марте этого года.

Чтобы избавиться от спама в Skype, необходимо установить в настройках безопасности этой программы опции, позволяющие принимать звонки, видео и чат только от пользователей из списка контактов. Ну а если аккаунт используется как некий сервис, на который должны звонить произвольные пользователи, и такая настройка безопасности не подходит, то следует сообщать администрации Skype имена учетных записей назойливых спамеров для блокировки таковых.

Мобильные угрозы

В сентябре нами было обнаружено 680 новых модификаций вредоносных программ для различных мобильных платформ. Среди них 559 - это зловреды для ОС Android. Отметим, что последние месяцы мы наблюдаем не только значительный рост общего числа вредоносных программ под Android, но и увеличение количества некоторых категорий таких программ. Так, из 559 обнаруженных зловредов под Android 182 (т.е. 32,5%!) модификации имеют функционал бэкдора (в июле и августе было обнаружено 46 и 54 модификации бэкдоров соответственно).

То, что рано или поздно все больше и больше вредоносных программ для мобильных устройств будут активно использовать интернет для своей работы - например, связываться с удаленными серверами злоумышленников для получения команд, - было ясно еще год назад. Сегодня это уже не прогноз, а реальность.

SpitMo + SpyEye = перехват mTAN"ов

Мобильные троянцы, нацеленные на перехват банковских SMS-сообщений, содержащих mTAN"ы, на данный момент представлены двумя зловредами: ZitMo и SpitMo. Первый работает в связке с ZeuS, тогда как второй связан с другим популярным у злоумышленников троянецем - SpyEye. Число платформ, для которых были обнаружены версии данных зловредов, у ZitMo больше, однако в сентябре SpitMo сократил разрыв: появилась версия этой программы для ОС Android.

SpitMo и связанный с ним SpyEye работают фактически по той же схеме, что и ZitMo с ZeuS . Судя по конфигурационным файлам SpyEye, целью атаки были пользователи нескольких испанских банков. Пользователь, компьютер которого заражен SpyEye, на модифицированной зловредом странице авторизации системы онлайн-банкинга видит сообщение о том, что ему необходимо установить на смартфон приложение - якобы для защиты банковских SMS-сообщений с mTAN"ами. На самом деле под видом защитной программы пользователь устанавливает вредоносную программу SpitMo, целью которой является пересылка всех входящих SMS-сообщений на удаленный сервер злоумышленника. Сообщения пересылаются в следующем формате:

Следует отметить, что SpitMo содержит конфигурационный XML-файл, в котором указано, каким образом будет осуществляться отправка украденных SMS-сообщений: через HTTP или SMS. Такое встретилось впервые, и не исключено, что в будущем подобные вредоносные программы будут обрастать и другими функциями.

Атаки с помощью QR-кодов

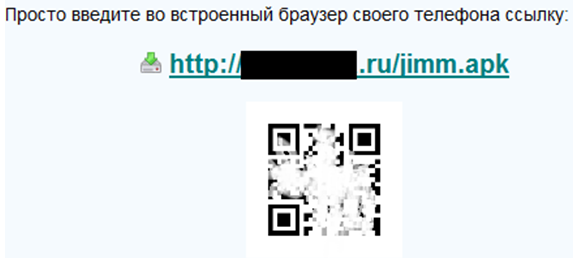

В конце сентября были зафиксированы первые попытки атак с использованием QR-кодов. Сегодня многие пользователи ищут новые программы для своих мобильных устройств с помощью персональных компьютеров. Различные веб-сайты предлагают пользователям упростить установку ПО на смартфоны с помощью QR-кодов. После сканирования такого кода мобильным устройством сразу же начинается процесс закачки на него приложения, а вводить URL вручную не требуется. Злоумышленники решили таким же способом "облегчить" пользователям загрузку вредоносного ПО. Мы обнаружили несколько зловредных веб-сайтов, на которых размещены QR-коды на мобильные приложения (например, Jimm или Opera Mini), в которые был добавлен троянец, отправляющий SMS-сообщения на короткие платные номера.

К началу октября нами были обнаружены QR-коды, которые связаны со зловредами для наиболее популярных у злоумышленников мобильных платформ Android и J2ME.

MacOS угрозы: новый троянец скрывается внутри PDF

В конце сентября наши коллеги из компании F-Secure обнаружили очередной вредоносный код, нацеленный на пользователей Mac OS X (по классификации "Лаборатории Касперского" Backdoor.OSX.Imuler.a). Эта вредоносная программа способна получать дополнительные команды с сервера управления, а также загружать на него произвольные файлы и скриншоты с зараженной системы.

В отличие от Backdoor.OSX.Olyx.a, который распространялся по электронной почте в RAR-архиве, в этом случае злоумышленники использовали в аналогичной рассылке в качестве маскировки PDF-документ.

Если пользователи ОС Windows уже привыкли получать по электронной почте файлы с дополнительным расширением - например, ".pdf.exe" или ".doc.exe" - и удалять их не глядя, то для пользователей Mac такая тактика злоумышленников оказалась в новинку. Тем более что в UNIX-подобных системах нет расширения.exe. Как следствие, получая по электронной почте некий файл, пользователи Mac сами запускают вредоносный код, который для маскировки открывает pdf, или картинку, или doc и т.п.

Интересно, что во время проведения подобных атак при запуске вредоносного кода пароль не запрашивается - код устанавливается в директорию текущего пользователя и работает только со временными папками.

Такую технологию мы уже наблюдали при работе вредоносной программы MacDefender. К счастью, в случае Imuler масштабы бедствия много меньше.

Атаки на сети корпораций и крупных организаций

Не обошелся месяц и без очередных громких атак на крупные компании и государственные структуры разных стран мира.

Атака на корпорацию Mitsubishi

Информация об атаке на японскую корпорацию Mitsubishi появилась в середине месяца, однако проведенное нами расследование показывает, что вероятнее всего началась она еще в июле и находилась в активной фазе в августе.

По данным, обнародованным в японской прессе, было заражено около 80 компьютеров и серверов заводов, которые занимаются производством оборудования для подводных лодок, ракет и атомной промышленности. Например, вредоносные программы обнаружили на судостроительном заводе в Кобе, специализирующемся на производстве подводных лодок и компонентов для атомных станций. Атаке хакеров подверглись заводы в Нагое, где делают ракеты и ракетные двигатели, а также завод в Нагасаки, производящий сторожевые корабли. Обнаружили зловреды и на компьютерах головного офиса компании.

Экспертам "Лаборатории Касперского" удалось получить образцы вредоносных программ, использованных в этой атаке. Мы можем с уверенностью сказать, что эта атака была тщательно спланирована и проведена в соответствии со сценарием, классическим для подобных угроз. В конце июля ряду сотрудников Mitsubishi злоумышленники направили письма, содержащие PDF-файл, который представлял собой эксплойт уязвимости в Adobe Reader. После открытия файла происходила установка вредоносного модуля, открывающего хакерам полный удаленный доступ к системе. В дальнейшем с зараженного компьютера хакеры проникали все дальше в сеть компании, взламывая необходимые им серверы и собирая интересующую их информацию, которая затем пересылалась на хакерский сервер. Всего в ходе атаки использовалось около десятка различных вредоносных программ, часть которых была разработана с учетом организации внутренней сети компании.

Что конкретно было украдено хакерами, установить уже невозможно, однако вероятно, что на пострадавших компьютерах находилась конфиденциальная информация, в том числе стратегического значения.

Lurid

Потенциально еще более серьезный инцидент был раскрыт в ходе исследования, проведенного специалистами компании TrendMicro. Им удалось перехватить обращения к нескольким серверам, которые использовались для управления сетью из полутора тысяч взломанных компьютеров, расположенных в основном в России, странах бывшего Советского Союза, а также Восточной Европе. Этот инцидент получил название "Lurid".

Благодаря помощи коллег из Trend Micro нам удалось проанализировать списки российских жертв. Анализ показал, что и здесь мы имеем дело с целевыми атаками на конкретные организации, причем весьма специфические. Атакующих интересовали предприятия авиакосмической отрасли, научно-исследовательские институты, ряд коммерческих организаций, государственные ведомства и некоторые средства массовой информации.

Инцидент Lurid затронул сразу несколько стран и начался как минимум в марте этого года. Как и в случае с Mitsubishi, на первом этапе атаки использовались письма в электронной почте. И в этом инциденте также нельзя достоверно установить объем и содержание данных, которые могли быть украдены хакерами, но список целей атаки говорит сам за себя.

Уроки истории: 10 лет червю Nimda

Одним из значимых инцидентов начала XXI века стала история с червем Nimda. 10 лет назад червь Nimda использовал различные методы заражения персональных компьютеров и серверов, но основные заражения, повлекшие за собой глобальную эпидемию, произошли через вложения в электронные письма. 18 сентября 2001 года злоумышленники разослали сообщения с вложенным вредоносным исполняемым файлом. Тогда это еще было в новинку, и пользователи без особой опаски запускали вложенную в письмо программу. Сейчас же практически каждому пользователю известен риск, связанный не только с запуском программ из спамовых писем, но и с переходом по ссылкам, указанным в письмах от незнакомцев.

Со времен Nimda тактика злоумышленников, естественно, поменялась, но способ распространения зловредов через электронную почту до сих пор остается одним из самых популярных. В настоящее время злоумышленники поступают хитрее, чем их предшественники 10 лет назад. Сейчас для заражения используют уязвимости в популярных программах, работающих с документами. Файлы с расширениями .doc, .pdf, .xls и т.п. ассоциируются у пользователей с текстами, таблицами - в общем, с документами, и, как правило, не вызывают подозрений.

Уязвимости в программах постоянно закрываются, но многие пользователи не обновляют установленное ПО, и злоумышленники активно этим пользуются. Большинство пользователей настораживают сообщения от незнакомцев. Потому злоумышленники на уже зараженных компьютерах воруют учетные записи электронной почты, социальных сетей, систем обмена сообщениями (например, icq) и т.п. и рассылают по списку контактов пользователя письма/сообщения от его имени.

Особенно популярны атаки через электронную почту для проведения целевых атак на организации.

Рейтинги сентября

TOP 10 зловредов в интернете

| 1 | Blocked | 89,37% |

| 2 | UFO:Blocked | 3,45% |

| 3 | Trojan.Script.Iframer | 2,27% |

| 4 | Trojan.Script.Generic | 1,79% |

| 5 | AdWare.Win32.Eorezo.heur | 1,47% |

| 6 | Exploit.Script.Generic | 1,02% |

| 7 | Trojan.Win32.Generic | 0,90% |

| 8 | Trojan-Downloader.Script.Generic | 0,74% |

| 9 | WebToolbar.Win32.MyWebSearch.gen | 0,65% |

| 10 | AdWare.Win32.Shopper.ee | 0,45% |

TOP 10 стран, на ресурсах которых размещены вредоносные программы

| 1 | United States | 22,14% |

| 2 | Russian Federation | 15,18% |

| 3 | Germany | 14,37% |

| 4 | Netherlands | 7,27% |

| 5 | United Kingdom | 4,92% |

| 6 | Ukraine | 4,56% |

| 7 | China | 2,84% |

| 8 | Virgin Islands, British | 2,51% |

| 9 | France | 2,28% |

| 10 | Romania | 1,97% |

TOP 10 вредоносных хостингов

| 1 | ru-download.in | 13.94% |

| 2 | jimmok.ru | 10.54% |

| 3 | ak.imgfarm.com | 10.15% |

| 4 | 72.51.44.90 | 9.05% |

| 5 | lxtraffic.com | 7.77% |

| 6 | literedirect.com | 5.90% |

| 7 | adult-se.com | 5.87% |

| 8 | jimmmedia.com | 4.70% |

| 9 | best2banners.com | 3.76% |

| 10 | h1.ripway.com | 3.75% |

TOP 10 вредоносных доменных зон

| 1 | com | 36982032 |

| 2 | ru | 19796243 |

| 3 | net | 2999267 |

| 4 | info | 2898749 |

| 5 | in | 2712188 |

| 6 | org | 1885626 |

| 7 | cc | 1103876 |

| 8 | tv | 1046426 |

| 9 | kz | 954370 |

| 10 | tk | 585603 |

10 стран, где пользователи подвергаются наибольшему риску заражения через интернет

| 1 | Russian Federation | 41,103 |

| 2 | Armenia | 40,1141 |

| 3 | Kazakhstan | 34,5965 |

| 4 | Belarus | 33,9831 |

| 5 | Oman | 31,752 |

| 6 | Azerbaijan | 31,1518 |

| 7 | Ukraine | 30,8786 |

| 8 | Korea, Republic of | 30,7139 |

| 9 | Iraq | 29,1809 |

| 10 | Sudan | 29,094 |