В целом месяц прошёл относительно спокойно, однако хочется обратить внимание на несколько интересных событий. В начале октября был обнаружен вирус Virus.Win32.Murofet, которым были заражены многие PE-файлы. Его основная особенность заключается в генерировании ссылок с помощью специального алгоритма, который основывается на текущих времени и дате на инфицированном компьютере. Зловред получает текущие год, месяц, день, минуту в системе, генерирует два двойных слова, считает на их основе md5, добавляет одну из возможных доменных зон - .biz, .org, .com, .net, .info, прибавляет в конце строки "/forum" и затем использует полученную ссылку. Интересно, что этот вирус не заражает другие исполняемые файлы и тесно связан с Zeus`ом. Так, сгенерированные ссылки относятся к его инфраструктуре, а по ним располагаются загрузчики самого бота. Этот зловред демонстрирует изобретательность и рвение, с которым разработчики Zeus`а пытаются распространить своё творение по всему миру.

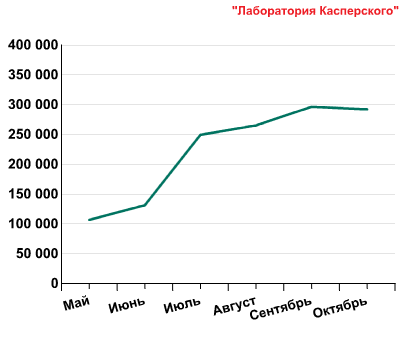

Растет популярность поддельных архивов, детектируемых нами как Hoax.Win32.ArchSMS. После запуска программы пользователю предлагается отправить одно или несколько SMS-сообщений на премиум-номер для получения содержимого архива. В большинстве случаев после отправки сообщения на экране компьютера появляется инструкция по использованию торрент-трекера и/или ссылка на него. Возможных вариантов довольно много, но результат один - пользователь теряет свои деньги и не получает искомый файл. Такого рода мошенничество появилось относительно недавно - несколько месяцев назад, но с тех пор интерес к нему со стороны злоумышленников не угасает, что подтверждается статистикой, собранной с помощью KSN (Kaspersky Security Network):

Стоит также упомянуть о том, что в октябре компания Microsoft побила свой рекорд по количеству выпущенных за месяц патчей. Так, 12 октября было выпущено 16 бюллетеней по безопасности, закрывающих 49 различных уязвимостей. Прошлый рекорд был поставлен в августе, но тогда было исправлено только 34 уязвимости. Это говорит о том, что киберпреступники, стремясь реализовать свои замыслы, активно используют недоработки в продуктах софтверного гиганта. К примеру, знаменитый червь Stuxnet на момент своего появления использовал четыре ещё не закрытые zero-day уязвимости. В октябрьском бюллетене была исправлена третья уязвимость, используемая Stuxnet`ом, а ещё одна до сих пор остается незакрытой.

Вредоносные программы, обнаруженные на компьютерах пользователей

В первой таблице перечислены вредоносные и потенциально нежелательные программы, которые были обнаружены и обезврежены на компьютерах пользователей.

|

Позиция |

Изменение позиции |

Вредоносная программа |

Количество зараженных компьютеров |

|

1 |

0 |

Net-Worm.Win32.Kido.ir |

386141 |

|

2 |

0 |

Virus.Win32.Sality.aa |

150244 |

|

3 |

0 |

Net-Worm.Win32.Kido.ih |

141210 |

|

4 |

0 |

Trojan.JS.Agent.bhr |

104094 |

|

5 |

0 |

Exploit.JS.Agent.bab |

85185 |

|

6 |

1 |

Virus.Win32.Virut.ce |

81696 |

|

7 |

8 |

Packed.Win32.Katusha.o |

74879 |

|

8 |

-2 |

Worm.Win32.FlyStudio.cu |

73854 |

|

9 |

2 |

Virus.Win32.Sality.bh |

57624 |

|

10 |

-1 |

Exploit.Win32.CVE-2010-2568.d |

54404 |

|

11 |

1 |

Exploit.Win32.CVE-2010-2568.b |

51485 |

|

12 |

-2 |

Trojan-Downloader.Win32.VB.eql |

49570 |

|

13 |

0 |

Worm.Win32.Autoit.xl |

43618 |

|

14 |

0 |

Worm.Win32.Mabezat.b |

43338 |

|

15 |

5 |

Trojan-Downloader.Win32.Geral.cnh |

39759 |

|

16 |

1 |

Worm.Win32.VBNA.b |

33376 |

|

17 |

-1 |

Trojan-Dropper.Win32.Sality.cx |

30707 |

|

18 |

New |

Trojan.Win32.Autoit.ci |

29835 |

|

19 |

New |

Trojan-Dropper.Win32.Flystud.yo |

29176 |

|

20 |

New |

Worm.Win32.VBNA.a |

26385 |

За прошедший месяц значительных изменений в таблице не произошло. Лидеры всё те же - Kido, Sality, Virut, CVE-2010-2568. Стоит лишь отметить рост количества срабатываний на вредоносный упаковщик Packed.Win32.Katusha.o (6-е место), используемый вирусописателями для защиты и распространения фальшивых антивирусов. Червь Worm.Win32.VBNA.a (20-е место) аналогичен предыдущему зловреду, однако написан на высокоуровневом языке Visual Basic. Более подробные описания обоих пакеров были приведены в предыдущих двадцатках.

Вредоносные программы в интернете

Вторая таблица характеризует обстановку в интернете. В этот рейтинг попадают вредоносные программы, обнаруженные на веб-страницах, а также те зловреды, которые пытались загрузиться с веб-страниц на компьютеры пользователей.

|

Позиция |

Изменение позиции |

Вредоносная программа |

Число уникальных попыток загрузки |

|

1 |

New |

Trojan.JS.FakeUpdate.bp |

114639 |

|

2 |

-1 |

Exploit.JS.Agent.bab |

96296 |

|

3 |

8 |

Exploit.Java.CVE-2010-0886.a |

89012 |

|

4 |

New |

Hoax.Win32.ArchSMS.jxi |

78235 |

|

5 |

1 |

Trojan.JS.Agent.bhr |

63204 |

|

6 |

-2 |

AdWare.Win32.FunWeb.di |

62494 |

|

7 |

New |

Trojan.JS.Redirector.nj |

61311 |

|

8 |

-3 |

AdWare.Win32.FunWeb.ds |

52404 |

|

9 |

New |

Trojan.JS.Agent.bmx |

35889 |

|

10 |

3 |

AdWare.Win32.FunWeb.q |

34850 |

|

11 |

-1 |

AdWare.Win32.FunWeb.fb |

34796 |

|

12 |

New |

Trojan-Downloader.Java.Agent.hx |

34681 |

|

13 |

New |

Exploit.JS.CVE-2010-0806.i |

33067 |

|

14 |

1 |

Exploit.JS.CVE-2010-0806.b |

31153 |

|

15 |

New |

Trojan-Downloader.Java.Agent.hw |

30145 |

|

16 |

New |

Trojan.JS.Redirector.lc |

29930 |

|

17 |

New |

Exploit.Win32.CVE-2010-2883.a |

28920 |

|

18 |

-6 |

Trojan-Downloader.Java.Agent.gr |

27882 |

|

19 |

-3 |

AdWare.Win32.FunWeb.ci |

26833 |

|

20 |

New |

AdWare.Win32.FunWeb.ge |

25652 |

Никаких серьезных изменений за месяц в этой таблице не произошло - по-прежнему лидируют эксплойты на CVE-2010-0806 и рекламные программы FunWeb. Но всё же хочется отметить появление нескольких любопытных экземпляров.

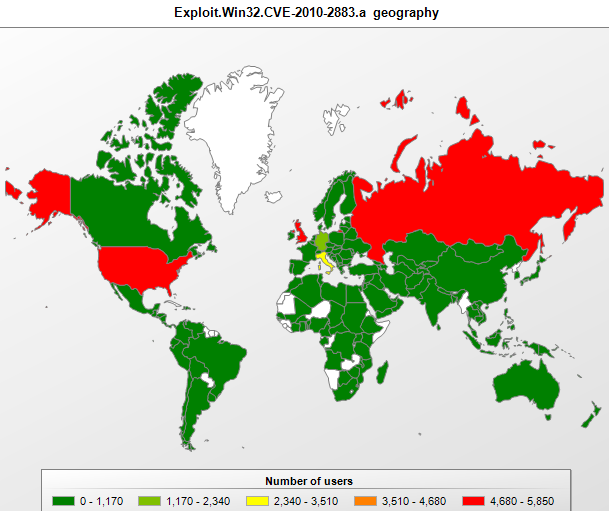

Эксплойт Exploit.Win32.CVE-2010-2883.a, эксплуатирующий соответствующую уязвимость, обнаруженную чуть больше месяца назад, занял в таблице 17-е место. Таким образом, можно говорить о том, что злоумышленники достаточно быстро взяли этот эксплойт на вооружение. Брешь находится в уязвимой библиотеке cooltype.dll, входящей в состав Adobe Reader`а, а сама уязвимость заключается в некорректной обработке специально сформированного файла шрифта. Если взглянуть на географическое распределение Exploit.Win32.CVE-2010-2883.a, видно, что наиболее часто этот вердикт выдавался в США, Великобритании и России. По-видимому, киберпреступники рассчитывали на то, что в этих странах будет наибольшее количество компьютеров с непропатченым Adobe Reader`ом.

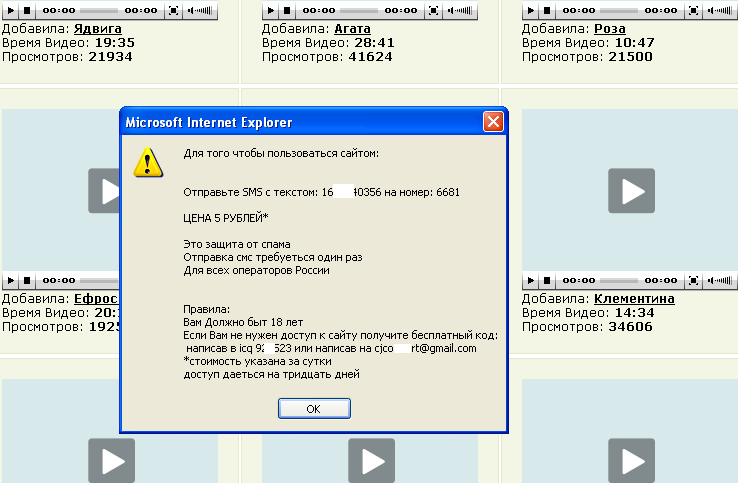

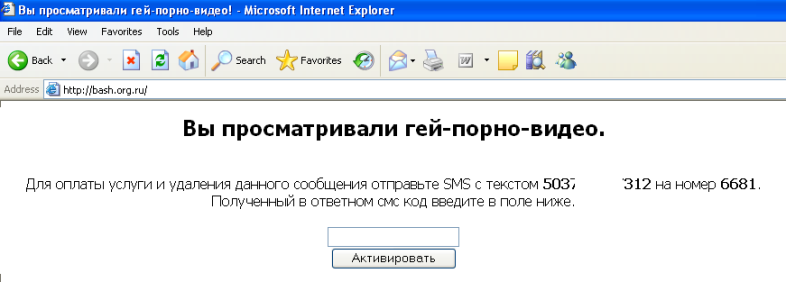

Вредоносный скрипт Trojan.JS.Redirector.nj (7-е место) размещается на некоторых порно-сайтах и выдаёт сообщение, в котором требует отправить SMS на премиум-номер за пользование ресурсом. Причём скрипт устроен так, что для того чтобы закрыть страницу, нужно воспользоваться диспетчером задач или иной программой с аналогичным функционалом.

Сообщение, выдаваемое Trojan.JS.Redirector.nj

Другой представитель двадцатки Trojan.JS.Agent.bmx (9-е место) - классический эксплойт для браузера, скачивающий Trojan-Downloader, который в свою очередь получает список аж из тридцати ссылок, ведущих на разнообразные зловреды. Среди них Trojan-GameThief.Win32.Element, Trojan-PSW.Win32.QQShou, Backdoor.Win32.Yoddos, Backdoor.Win32.Trup, Trojan-GameThief.Win32.WOW и др.

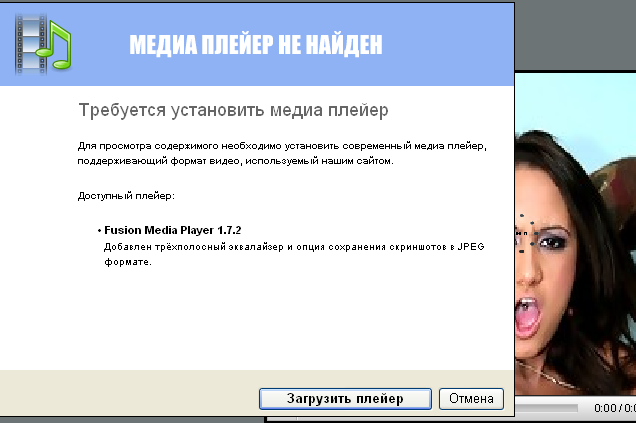

А на первом месте обосновался скрипт из семейства FakeUpdate - Trojan.JS.FakeUpdate.bp. Он размещается также на порно-сайтах и предлагает скачать видео соответствующего содержания. Однако когда пользователь хочет просмотреть ролик, появляется всплывающее окно с требованием скачать новый плейер для проигрывания видео.

Предложение скачать новый плейер, показанное Trojan.JS.FakeUpdate.bp

Исследование показало, что инсталлятор, помимо легального плейера Fusion Media Player 1.7, содержит ещё и троянец, модифицирующий файл hosts. Этот троянец ставит IP-адрес локальной машины 127.0.0.1 в соответствие многим популярным сайтам и устанавливает на заражённой машине локальный веб-сервер, после чего при попытке зайти на один из перехваченных сайтов в браузере пользователя отображается страница с требованием оплатить просмотр порно-ролика.

Страница, отображаемая вместо сайта bash.org.ru

Другие новинки не так интересны, как те, что мы уже рассмотрели, но всё же стоит о них упомянуть. Два новых Java-загрузчика - Trojan-Downloader.Java.Agent.hx (12-е место) и Trojan-Downloader.Java.Agent.hw (15-е место) используют методы OpenStream класса URL для скачивания других вредоносных объектов. А Hoax.Win32.ArchSMS.jxi (3-е место) принадлежит к тем фальшивым архивам, которые были описаны в начале статьи. Таким образом, хотя месяц не был отмечен громкими событиями, без новых и интересных зловредов, как мы видим, не обошлось.