По данным аналитиков компании "Доктор Веб" ноябрь 2011 года оказался отмечен распространением новых мошеннических схем, направленных против пользователей социальной сети "В Контакте", владельцев мобильных устройств, а также появлением троянской программы, ворующей конфиденциальную информацию у фармацевтических компаний. Кроме того, в ноябре наблюдался значительный рост заражений пользовательских компьютеров вредоносными программами-энкодерами. Приближающиеся выборы в Государственную Думу РФ спамеры и вирусописатели, напротив, оставили без внимания.

Ноябрьский спам

Столь важное политическое событие, как выборы депутатов Государственной Думы Федерального Собрания Российской Федерации, назначенные на 4 декабря 2011 года, осталось практически не замеченным спамерами - вопреки ожиданиям, объем почтовых сообщений на политические темы в ноябре ничуть не увеличился по сравнению с предыдущими месяцами, оставаясь достаточно низким. Удивительно, но факт: среди спам-трафика, зафиксированного программным обеспечением Dr.Web, количество сообщений, посвященных политической жизни Украины, значительно превышает число писем, затрагивающих российские реалии.

Вместе с тем в ноябре была зафиксирована почтовая рассылка с темой письма "Зарплата военных вырастет, но количество надбавок и льгот резко снизится?" В сообщения был вложен документ Word, содержащий угрозу Exploit.Rtf.based. Данная угроза эксплуатирует уязвимость в Microsoft Word, позволяющую выполнять произвольный код при открытии инфицированного документа в формате RTF: благодаря использованию этой уязвимости вредоносное приложение может получить те же привилегии в операционной системе, что и сам пользователь. В связи с актуальностью темы сообщения для военнослужащих и их семей на удочку спамеров могло попасться значительное число получателей таких писем.

Новые атаки на пользователей "В Контакте"

В ноябре продолжились атаки мошенников на пользователей социальной сети "В Контакте". Например, в одном из случаев сетевые мошенники оставляют на стене потенциальной жертвы (либо с использованием системы личных сообщений) послание, содержащее специально подготовленный ими видеоролик. Этот ролик рекламирует веб-сайт, якобы позволяющий бесплатно отправлять виртуальные подарки другим пользователям "В Контакте" и получать дополнительные голоса. Кроме того, на страничке, где опубликована видеозапись, демонстрируется несколько восторженных отзывов других посетителей сайта, якобы успешно воспользовавшихся этим уникальным предложением. Здесь же, как правило, приводится ссылка на созданный жуликами фишинговый сайт.

Попытка ввести на открывающемся по ссылке сайте логин и пароль для входа в социальную сеть "В Контакте" заканчивается дискредитацией учетной записи пользователя. Вскоре уже от его имени злоумышленники начинают рассылать по списку друзей предложения посетить созданную ими веб-страничку.

После ввода логина и пароля пользователь перенаправляется на один из мошеннических сайтов, рекламирующих различные сомнительные услуги, например - "поиск двойника". Здесь потенциальной жертве предлагается найти в базах социальной сети похожих на нее людей, для чего следует указать свой номер телефона и ввести в специальную форму код, присланный в ответном СМС. Таким образом пользователь соглашается на условия платной подписки, в соответствии с которыми с его счета будет регулярно списываться определенная денежная сумма.

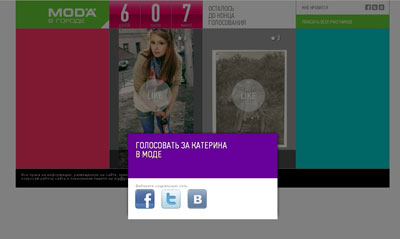

Еще одна мошенническая схема также использует принципы социальной инженерии. Известно, что пользователи относятся с большей степенью доверия к информации, поступающей от знакомых. Именно эту особенность человеческой психологии эксплуатируют злоумышленники, отсылая потенциальной жертве сообщение или запись на "стене" от одного из друзей с просьбой проголосовать за него на некоем сайте. Учетная запись отправителя послания к этому моменту уже является взломанной, а проводящий голосование сайт принадлежит злоумышленникам. По указанной ссылке открывается интернет-ресурс, действительно предлагающий "проголосовать" за выбранного кандидата, щелкнув мышью по его фотографии или кнопке "Like". Однако для того чтобы отдать свой голос, необходимо войти на сайт. Формы регистрации и авторизации на сайте отсутствуют, однако посетитель может выполнить "вход" с использованием специальной системы "интеграции" с социальными сетями Twitter, Facebook и "В Контакте". Естественно, эта "система интеграции" - поддельная: достаточно указать в соответствующей форме свои логин и пароль, и они будут незамедлительно переданы злоумышленникам.

При этом поддельный сайт социальной сети содержит несколько страниц, открывающихся щелчком мыши по расположенному в левой части экрана навигационному меню: по замыслу мошенников, это должно вселять в потенциальную жертву уверенность, что она находится на настоящем сайте "В Контакте". Для "активации" аккаунта используется старая и давно отработанная сетевыми жуликами схема: потенциальной жертве предлагается ввести номер своего мобильного телефона в специальную форму, а затем указать код, пришедший в ответном СМС. Таким образом пользователя "подписывают" на платную услугу, за оказание которой с его счета будет регулярно списываться определенная денежная сумма.

Угрозы для мобильных устройств

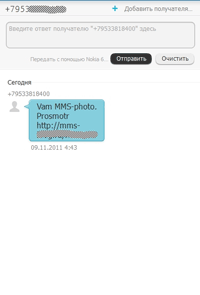

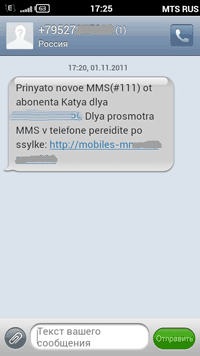

Владельцы мобильных устройств с поддержкой Java также не остались без внимания кибермошенников: в ноябре жители Санкт-Петербурга, Свердловской, Воронежской, Московской, Липецкой областей, Краснодара, Екатеринбурга, Красноярска, Приморского края и Нижнего Новгорода подверглись атаке злоумышленников. Вовлечение жертвы в мошенническую схему начинается следующим образом. На телефон ничего не подозревающего пользователя приходит СМС, содержащее информацию о том, что на его номер поступило новое сообщение MMС. Для просмотра этого послания следует перейти по ссылке на предложенный сайт. Если пользователь переходит по указанной ссылке, на его мобильный телефон под видом MMС загружается какое-либо изображение или видеоролик (как правило, фотография киноактрисы или эстрадной звезды) и троянская программа, предназначенная для мобильных устройств с поддержкой Java. Во многих случаях это Java.SMSSend.251, однако подобные троянцы часто видоизменяются в целях усложнения их детектирования: согласно результатам наблюдений, новая модификация появляется в среднем каждые две недели.

Данная троянская программа, запустившись на инфицированном устройстве, отправляет СМС-сообщение на короткий номер, в результате чего со счета пользователя списывается определенная денежная сумма. Как правило, злоумышленники стараются рассылать подобные сообщения в выходные дни или ночью, чтобы максимально затянуть разбирательство пользователя со службами технической поддержки мобильного оператора. Доменов, ссылки на которые содержатся в рассылаемых сообщениях, также существует множество: на сегодняшний день в распространении вредоносного контента замечены сайты mms-center.ru, center-mms.ru, mms-new.ru, mmspicture.ru, mmsbases.ru, mmsclck.ru, mms-cntr.ru, 1-mts.ru, boxmms.ru, new-mms.org, d.servicegid.net и многие другие. Все эти ресурсы добавлены в базы Dr.Web как нежелательные для посещения.

Троянец для фармацевтов

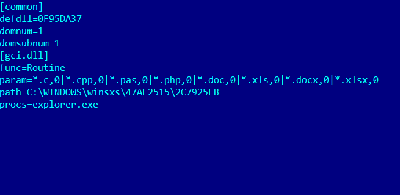

В начале ноября вирусописатели "порадовали" нас троянцем, специально созданным для похищения информации из приложений, используемых фармацевтическими компаниями. Запускаясь на инфицированном компьютере, BackDoor.Dande (написан на языке C) проверяет, не установлен ли он уже в системе, определяет имя текущего пользователя, а также версию ОС. Если это - Windows XP или Windows Server 2003, бэкдор устанавливает соединение с удаленным управляющим сервером и загружает оттуда зашифрованный конфигурационный файл, а также код троянской программы Trojan.PWS.Dande, которая дешифруется и сохраняется в одной из папок. Кроме того, бэкдор обладает возможностью выполнять поступающие из командного центра директивы, такие как, например, команда на скачивание, сохранение и запуск модуля Trojan.PWS.Dande, удаление этого модуля, запись данных в конфигурационный файл и т. д.

Следует отметить, что этот бэкдор обладает весьма любопытным механизмом поиска управляющих серверов: в случае, если один из них внезапно окажется закрыт, троянец отыщет новый согласно заложенному в него алгоритму, позволяющему генерировать имя командного центра. Кроме того, полезная нагрузка способна запускаться только на той машине, которая была инфицирована этим вредоносным ПО. Поскольку троянец заражает библиотеку advapi32.dll, которая загружается во все запущенные в системе процессы, код беспрепятственно встраивается в них.

Trojan.PWS.Dande предназначен для кражи данных клиентских приложений семейства "Системы электронного заказа", позволяющих различным фармацевтическим предприятиям и аптекам заказывать у поставщиков медицинские препараты. Среди таких приложений специализированная конфигурация "Аналит: Фармация 7.7" для платформы 1С, "Система электронного заказа" СЭЗ-2 производства компании "Аптека-Холдинг", программа формирования заявок компании "Российская Фармация", система электронного заказа фармацевтической группы "Роста", программа "Катрен WinPrice" и некоторые другие. Среди собираемых данных - сведения об установленном на компьютере программном обеспечении, пароли учетных записей и т. д. Можно предположить, что интерес для злоумышленников представляют в основном данные о ценах и объемах заказа медикаментов. Вся похищенная информация передается на их сервер в зашифрованном виде. Иными словами, в данном случае мы имеем дело с редким представителем узкоспециализированных троянских программ, ориентированных на кражу информации в строго определенной сфере бизнеса.

Другие угрозы ноября

В ноябре 2011 года специалистами "Доктор Веб" была выявлена новая модификация многокомпонентного бэкдора для Mac OS Х, вошедшая в вирусные базы Dr.Web под именем BackDoor.Flashback.8.

Напомним, что BackDoor.Flashback - весьма сложный по своей архитектуре многокомпонентный бэкдор для Mac OS X. Установщик этого вредоносного ПО маскируется под программу-инсталлятор Adobe Flash Player. Пользователю Mac OS X предлагается загрузить и установить архив, содержащий файл с именем FlashPlayer-11-macos.pkg (для других ОС загрузка не выполняется). После запуска установщик пытается скачать с удаленного сайта основной модуль троянца. Если загрузить его не удается, установщик прекращает работу.

Новая версия бэкдора, BackDoor.Flashback.8, отличается от предыдущих тем, что в нее добавлена возможность встраивания вредоносных модулей в различные процессы. Этот механизм реализован двумя различными способами в зависимости от того, присутствуют ли в целевом процессе экспортированные функции из модуля dyld. В случае их отсутствия троянец ищет необходимые функции в памяти.

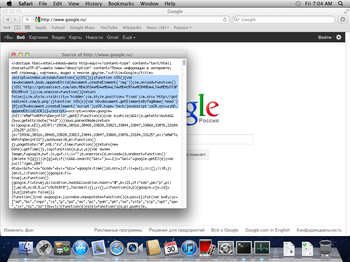

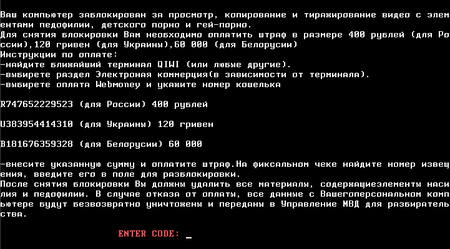

Кроме того, вторая половина ноября ознаменовалась появлением новой модификации программы-вымогателя Trojan.MBRLock.

Запускаясь на компьютере жертвы, Trojan.MBRlock.17 сохраняется во временную папку со случайным именем, затем троянец запускает процесс calc.exe (стандартную программу "Калькулятор") и встраивает в него свой код. После этого встроенный в процесс calc.exe Trojan.MBRlock.17 создает файл в папке %APPDATA%\Adobe\Update\, который впоследствии удаляется, запускает процесс explorer.exe и копирует свой код в него. В свою очередь, процесс explorer.exe инфицирует MBR и пытается завершить работу Windows. Любопытно, что, в отличие от своих предшественников, Trojan.MBRlock.17 записывает свои компоненты, такие как шрифты, выводимый на экран текст и оригинальную MBR, в случайные сектора жесткого диска, то есть способен изменять в своем коде отвечающие за выбор таких секторов константы. Ключ разблокировки троянец также не хранит в открытом виде: он создается динамически на основе ряда параметров. Помимо этого троянец уничтожает таблицу разделов, предварительно сделав копию первого сектора для последующего восстановления.

В целом можно сказать, что в ноябре 2011 года сохранилась средняя (по сравнению с предыдущими месяцами) динамика распространения угроз, на фоне которой отмечается значительный рост числа случаев шифрования пользовательских файлов троянцами семейства Trojan.Encoder и Trojan.FolderLock. Так, с начала ноября было зафиксировано 66 обращений пользователей, пострадавших от действий троянца Trojan.FolderLock, и только в последнюю неделю месяца - 63 заявки, связанные с действием шифровальщика Trojan.Encoder.123. Во избежание потери информации мы рекомендуем своевременно делать резервные копии хранящихся на компьютере данных.

Также постепенно внедряются новые схемы мошенничества в отношении пользователей социальных сетей с целью дискредитации аккаунтов. Получив доступ к учетным записям пользователей, злоумышленники рассылают от их имени рекламные сообщения и ссылки на фишинговые ресурсы, а также подписывают жертвы на различные платные услуги.

Вредоносные файлы, обнаруженные в почтовом трафике в ноябре 01.11.2011 00:00 - 30.11.2011 23:00

1 Trojan.Oficla.zip 2722875 (53.79%)

2 Trojan.DownLoad2. 24758 1012692 (20.00%)

3 Trojan.Inject.57506 238055 (4.70%)

4 Win32.HLLM.Netsky. 18401 187907 (3.71%)

5 Trojan.DownLoad2.32643 133852 (2.64%)

6 EICAR Test File (NOT a Virus!) 90832 (1.79%)

7 Trojan.DownLoader5.886 88777 (1.75%)

8 Trojan.Tenagour.3 88722 (1.75%)

9 Trojan.Siggen2.58686 56712 (1.12%)

10 Trojan.Packed.19696 52950 (1.05%)

11 Trojan.Siggen2.62026 43572 (0.86%)

12 Trojan.Siggen.65070 42967 (0.85%)

13 Trojan.DownLoad2.20306 31093 (0.61%)

14 Trojan.DownLoad2.34604 29008 (0.57%)

15 Win32.HLLM.MyDoom.33808 18881 (0.37%)

16 Trojan.DownLoader4.21360 16094 (0.32%)

17 Trojan.DownLoader4.61182 15880 (0.31%)

18 Trojan.DownLoader4.60632 15528 (0.31%)

19 Win32.HLLM.MyDoom.534 15265 (0.30%)

20 Trojan.DownLoader2.50384 15257 (0.30%)

Всего проверено: 150,964,731

Инфицировано: 5,062,427 (3.35%)

Вредоносные файлы, обнаруженные в ноябре на компьютерах пользователей 01.11.2011 00:00 - 30.11.2011 23:00

1 JS.Click.218 90861585 (43.75%)

2 Win32.Rmnet.12 49019084 (23.61%)

3 Trojan.IFrameClick.3 32301253 (15.55%)

4 JS.IFrame.117 7354011 (3.54%)

5 Win32.Virut 6453781 (3.11%)

6 JS.IFrame.95 4187932 (2.02%)

7 JS.IFrame.112 3478055 (1.67%)

8 Win32.HLLP.Neshta 3420382 (1.65%)

9 Trojan.MulDrop1.48542 847539 (0.41%)

10 Win32.HLLP.Rox 636591 (0.31%)

11 Win32.HLLP.Whboy.45 545623 (0.26%)

12 Trojan.DownLoader5.1291 480473 (0.23%)

13 JS.IFrame.143 388985 (0.19%)

14 HTTP.Content.Malformed 274730 (0.13%)

15 JS.IFrame.129 274409 (0.13%)

16 Trojan.WMALoader 271667 (0.13%)

17 Win32.Siggen.8 234368 (0.11%)

18 Win32.Wplugin.2 209890 (0.10%)

19 JS.FakeGuest 181043 (0.09%)

20 BackDoor.Ddoser.170 178872 (0.09%)

Всего проверено: 162,315,573,294

Инфицировано: 207,661,771 (0.13%)