В первой части этой публикации мы рассказывали о таргетированных атаках и о том, как злоумышленники проникают в корпоративную сеть, атакуя компьютеры сотрудников, которые используют рабочие машины для общения в социальных сетях и посещения сайтов, не относящихся к работе.

Но кроме таргетированных атак есть и другие угрозы. Сотрудники умышленно или случайно могут стать виновниками разглашения конфиденциальной информации или нарушить закон о защите авторского права, что может привести к судебным искам против компании.

Далее мы расскажем об инцидентах, связанных с пересылкой и хранением корпоративных документов в личном почтовом ящике или в облачном сервисе, использованием ПО для P2P-обмена файлами, и покажем, как и какие технологии и политики безопасности позволят системным администраторам и специалистам ИБ предотвращать подобные инциденты.

Потеря репутации

Репутация - это важный актив компании, требующий защиты не только от злоумышленников. Сотрудники, отправляющие рабочую корреспонденцию на личную почту, скачивающие нелегальный контент и использующие пиратское ПО на рабочем компьютере, даже не задумываются о том, что их действия могут нанести урон репутации компании, в которой они работают.

Раскрытие конфиденциальной информации

В одной компании произошел инцидент - была обнародована важная конфиденциальная информация. Сотрудники службы ИБ начали расследование с проверки утекших документов и с удивлением обнаружили, что в метаданных сохранилась важная информация: название компании, имя компьютера, на котором в последний раз сохранялся документ, имена авторов, адреса электронной почты, телефоны и т.д. - обычно злоумышленники удаляют такую информацию для сокрытия источника утечки. В ходе расследования специалисты ИБ нашли копии обнародованных документов на рабочих компьютерах пяти сотрудников. Ни один из них не признался в передаче документов третьим лицам, все они были искренне удивлены, узнав о произошедшем инциденте во время интервью со специалистами ИБ. В результате анализа логов корпоративного прокси-сервера было обнаружено, что один из пяти сотрудников загружал файлы, имена которых совпадали с именами файлов опубликованных документов, на сервера одного из бесплатных почтовых сервисов.

На повторном интервью сотрудник рассказал специалистам ИБ, что действительно иногда использовал личную почту для хранения корпоративных документов. Ему так было удобно: не успел закончить/прочитать документ на работе - сохранил в почту, доделал/прочитал дома. Следует отметить, что по запросу любой сотрудник компании мог без труда получить удаленный доступ к своему ящику в корпоративной почте: достаточно было оформить заявку, получить токен и инструкции по подключению. Сотрудник подтвердил, что он пробовал подключить корпоративную почту из дома, но не смог до конца все настроить. Тогда он решил, что ничего страшного не случится, если он будет использовать для рабочих целей свою личную почту.

Получив доступ к личной почте сотрудника, специалисты ИБ проверили список IP-адресов, с которых производились подключения к почтовому ящику. Кроме домашнего и рабочего IP-адресов сотрудника, было обнаружено множество других IP-адресов, принадлежащих прокси-серверам, расположенных в различных странах.

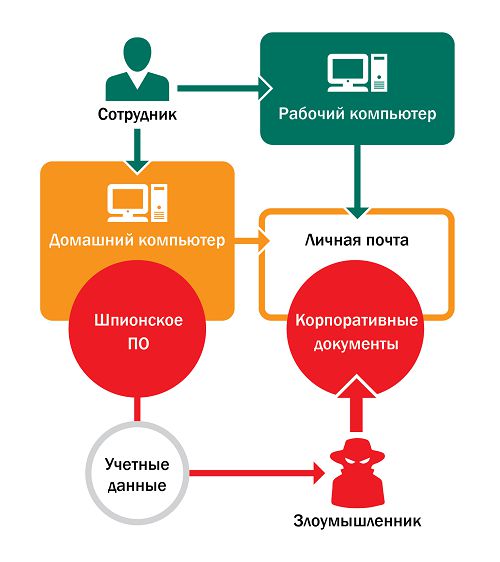

Расследуя инцидент, специалисты ИБ обнаружили на личном компьютере сотрудника шпионское ПО, имеющее функции логирования вводимых пользователем учетных данных (логины, пароли, номера банковских карт и т.д.) для различных систем - сайтов, социальных сетей, почтовых ящиков, сервисов онлайн-банкинга. Получив с помощью вредоносной программы доступ к почтовому ящику сотрудника, злоумышленник нашел в почте множество сохраненных корпоративных документов.

Виновного сотрудника уволили, но произошедший инцидент будет влиять на репутацию компании ещё долгое время.

Нарушение авторского права

Известно, что скачивание пиратского контента является нарушением закона об авторском праве. Но немногие помнят о том, что, выходя в интернет из корпоративной сети, сотрудники используют IP-адрес компании. Это значит, что если нарушение закона будет обнаружено, именно компания будет расплачиваться за него.

Неприятный случай произошел в одной небольшой компании. В определенные часы скорость доступа в интернет значительно падала. Системный администратор посмотрел статистику сетевого трафика и заметил, что всего один компьютер использовал 80% всей пропускной способности сети, при этом количество входящих/исходящих соединений зашкаливало. Администратор предположил, что пользователь этого компьютера обменивается файлами через P2P-сеть.

Выяснилось, что один из сотрудников принес из дома ноутбук и подключил его к сети компании. На ноутбуке был установлен BitTorrent-клиент, настроенный на автоматический запуск при старте системы. Сотрудник просто забыл об этом, в результате работающая на его ноутбуке программа стала причиной проблем с доступом в интернет.

Через три месяца в компанию пришли сотрудники правоохранительных органов с разрешением на обыск, они изъяли множество жестких дисков и документов. Причиной проверки стало подозрение, что компания нарушает авторское право - использует пиратское ПО. По итогам судебного делопроизводства, суд обязал компанию выплатить штраф. С тех пор в политиках информационной безопасности компании запрет на использование какого-либо пиратского ПО на рабочих компьютерах прописан более строго. За первое нарушение политик сотрудникам грозит большой штраф, а за повторное нарушение - увольнение. Кроме того, запрещено не только скачивать любой нелицензионный контент (взломанное ПО, фильмы, музыку, электронные книги и т.д.), используя корпоративный интернет, но и приносить его из дома.

Решение

Выше мы описали два случая, когда нарушение сотрудниками политик безопасности компании привело к серьезным инцидентам. В повседневной жизни различных сценариев гораздо больше. К счастью, существует несколько простых технологий, которые, в сочетании с политиками безопасности позволят предотвратить большинство таких инцидентов.

Контроль сетевого трафика

В описанных выше инцидентах - утечка корпоративных документов и загрузка нелицензионного контента через P2P-сети - каналом для отправки и получения данных служил корпоративная сеть. Поэтому контроль сетевого трафика является первостепенной мерой обеспечения защиты. Такие технологии как Firewall, IPS и HIPS позволяют системным администраторам и специалистам ИБ ограничить или заблокировать:

- Доступ к публичным сервисам и их серверам - почтовые сервисы, облачные хранилища, сайты с запрещенным контентом и т.д.

- Возможности использования портов и протоколов для обмена P2P-трафиком

- Отправку рабочих документов за пределы корпоративной сети

Стоит учитывать, что один только контроль сетевого трафика не обеспечивает высокий уровень защиты корпоративной сети. Сотрудники могут использовать средства шифрования трафика, подключаться к копиям (зеркалам) заблокированных интернет-сервисов или использовать прокси-сервера и анонимайзеры для обхода сетевых политик. Кроме того, многие приложения умеют использовать порты других приложений и встраивать свой трафик в различные протоколы, которые не могут быть запрещены. Но несмотря на это, контроль сетевого трафика нужен и важен, просто нужно сочетать его вместе с контролем приложений и шифрованием файлов.

Контроль приложений

Используя контроль приложений, системный администратор или специалист ИБ может не только запретить использование любого нежелательного ПО - торрент-клиентов, программ для общения в социальных сетях, игр, пиратского ПО, медиа-плееров и т.д. - но и отслеживать, кто, когда и какими приложениями пользуется. Это позволяет оперативно обнаруживать попытки пользователей 'обойти' политики безопасности. Так, явно запретить все пиратское ПО практически невозможно, поскольку существует и может быть искусственно создано огромное количество модификаций, различающихся всего несколькими байтами. В таких условиях наиболее эффективно использовать контроль приложений в режиме 'Запрещено по умолчанию' - это позволит гарантировать, что пользователи смогут использовать только разрешенное администратором и службой безопасности программное обеспечение.

Шифрование файлов

Часто практически невозможно отследить использование сотрудниками облачных сервисов и личной почты для хранения корпоративных документов, содержащих конфиденциальную информацию. Многие почтовые сервисы и облачные хранилища файлов шифруют передаваемые пользователем файлы, но это не гарантирует защиту от злоумышленников - чтобы получить доступ к данным, им достаточно (и гораздо проще) украсть у пользователя логин и пароль.

Чтобы помешать злоумышленникам, многие сервисы предлагают пользователям привязать к аккаунту мобильный телефон. Тогда кроме логина и пароля для входа в аккаунт необходимо знать одноразовый код подтверждения, отправляемый на мобильное устройство при попытке авторизации. Важно отметить, что такая защита надежна, только если на мобильном устройстве пользователя нет вредоносного ПО, позволяющего злоумышленнику подсмотреть присланный код.

К счастью, есть более надежный способ обеспечить сохранность корпоративных документов, передаваемых за пределы корпоративной сети - использование технологии шифрования файлов. Даже если злоумышленник получит доступ к почте или облачному хранилищу, где сотрудник хранит корпоративно документы, он не сможет получить содержимое документов, поскольку они будут зашифрованы ещё до передачи на внешний сервер.

Политики безопасности

Контроль сетевого трафика, контроль приложений и шифрование данных - важные меры защиты, позволяющие выявлять и автоматически предотвращать утечки данных, а также использование в компании нежелательного ПО. Тем не менее, применение политик безопасности и обучение сотрудников также необходимы, поскольку многие пользователи не осознают, что их действия могут представлять угрозу для компании.

В случае многократных нарушений, политики должны предусматривать административные санкции по отношению к нарушителю, в том числе - увольнение.

Также в политиках безопасности необходимо предусмотреть действия, которые должны быть произведены в случае увольнения сотрудника, имеющего доступ к конфиденциальной информации или критичным системам инфраструктуры.

Заключение

Такие инциденты, как утечка конфиденциальных данных или загрузка нелицензионного контента из-под корпоративного IP-адреса могут нанести существенный ущерб репутации компании.

Для их предотвращения следует ограничить или полностью заблокировать доступ сотрудников к интернет-ресурсам, которые могут представлять угрозу для компании, а также ограничить или заблокировать использование портов, протоколов передачи данных и приложений, в которых нет производственной необходимости. Для обеспечения конфиденциальности и целостности корпоративных документов следует использовать технологии шифрования файлов.

Специалистам ИБ следует помнить, что кроме выявления и предотвращения инцидентов при помощи различных технологий, им необходимо уделять внимание административным мерам защиты. Пользователи должны знать, что разрешено политикой безопасности, что запрещено, и к каким последствиям может привести нарушение правил.