| СТАТЬЯ |

18.01.01

|

ActiveDirectory в Windows 2000

Пожалуй, среди всех компонентов новой операционной системы Windows 2000 наиболее интересным и заслуживающим отдельного разговора является служба каталога Active Directory (AD). (С другими возможностями, впервые представленными в этой операционной системе, а также с глоссарием терминов Windows 2000 читатели могут познакомиться, прочитав статью Марка Минаси “Windows 2000: ожидания и реальность”. Это неудивительно: с появлением в структуре ОС службы AD управление ресурсами Windows NT в масштабах предприятия, что называется, вступает в новую эпоху. Отходят в прошлое такие понятия, как главные домены и домены ресурсов. Не придется более иметь дела с таящими в себе риск полной дезорганизации правами администратора, действующими по принципу “все или ничего”. Не нужно будет устанавливать (по формуле Nх[N-1]) многочисленные доверительные отношения при добавлении каждого нового домена. Однако для того, чтобы эффективно использовать Active Directory, администратор должен четко понимать предназначение службы каталогов, каким образом функционирует AD, какие возможности она предоставляет и как решать проблемы, возникающие в процессе миграции.

Один из самых известных стандартов для служб каталогов — это разработанный Международной организацией по стандартизации (ISO) протокол X.500. В нем определяется стандартная схема описания классов объектов и связанных с ними атрибутов. Все каталоги на базе X.500 имеют ряд общих особенностей. Наиболее важная из них — это так называемый организационный блок (organizational unit, или OU). Такие блоки каталога называются объектами типа контейнер, потому что объект OU может содержать внутри себя другие объекты — будь то объекты-“листья” или иные контейнеры. Поскольку каталоги на базе протокола X.500 допускают формирование объектов, содержащих другие объекты, эти каталоги могут образовывать иерархические структуры. К примеру, из объектов OU можно формировать деревья так, что каждое новое дерево будет подчиненным по отношению к предыдущему. Организационные блоки — это мощное средство AD, позволяющее делегировать административные полномочия группам пользователей домена Windows 2000. Причем важно отметить, что при делегировании прав можно детализировать уровень контроля пользователей над ресурсами домена. Таким образом, в Windows 2000 единицей делегирования полномочий является блок OU, тогда как в NT 4.0 такая единица — домен.

Еще один ключевой элемент службы каталога — так называемая “схема”, т. е. внутренняя структура каталога. Схема определяет отношения между классами объектов. Каждый класс объектов имеет ассоциированный с ним набор атрибутов. Например, класс Person может иметь атрибут First Name. Это означает, что объекты класса Person содержат данные о своих именах. Как и в объектно-ориентированной модели, классы-потомки наследуют атрибуты классов-родителей, формируя таким образом иерархию классов. Схема AD расширяема, т. е. существует возможность модифицировать ее, создавая новые классы и атрибуты внутри существующих классов.

Домены. В ОС Windows 2000 система обеспечения безопасности данных все еще организована по доменам, и по-прежнему существуют группы Domain Admins. Однако в доменах AD уже не применяется 15-символьный стандарт именования NetBIOS. Хотя для обеспечения обратной совместимости доменам AD присвоены имена NetBIOS, однако системы Windows 2000 распознают их по DNS-именам. По умолчанию в Windows 2000 применяется служба имен DNS, и для идентификации доменов AD используется домен DNS (например, mycompany.com).

Операционная система NT 4.0 позволяет формировать из доменов не более чем двухуровневую иерархию, поскольку действие отношений доверия не переносится на новые уровни. Представьте себе три домена NT 4.0 — A, B, и C — и поставьте задачу: домены B и C должны доверять домену A, а домен C — домену B. Можно установить доверительные отношения между доменами B и A, а также между доменами C и A, однако явное доверительное отношение к домену B со стороны домена C в любом случае придется устанавливать особо. В системе Windows 2000 без этого можно обойтись. Для новой ОС разработчики Microsoft избрали в качестве применяемого по умолчанию протокола аутентификации протокол Kerberos 5, а это значит, что доверительные отношения теперь могут быть двусторонними и транзитивными. Иными словами, допускается многоуровневая иерархия доменов. Таким образом, можно сформировать “цепочку”: домен A доверяет домену B, который в свою очередь доверяет домену C, и т.д.

Деревья и леса доменов. Дерево доменов — это совокупность доменов, объединенных доверительными отношениями и принадлежащих к непрерывному пространству имен (скажем, к дереву, в котором каждый домен является поддоменом своего родительского домена). Примером непрерывного пространства имен может служить следующее дерево доменов. Его корень — домен mycompany.com. Из корня “вырастает” домен east.mycompany .com, который в свою очередь порождает потомка finance.east.mycompany.com. В нашем примере все три домена располагаются в непрерывном пространстве имен и образуют дерево доменов.

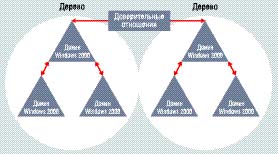

РИСУНОК 1. Лес AD.

Лес — это одно или несколько деревьев доменов, расположенных в отдельных непрерывных пространствах имен. Доверительные отношения устанавливаются с помощью протокола Kerberos на уровне корней деревьев домена. Рисунок 1 иллюстрирует отношения между доменами и деревьями доменов в лесу AD. При установке первого контроллера домена следует указать, является ли данный контроллер частью нового леса или входит в состав существующего. Надо сказать, что в рамках службы AD все домены леса должны строиться по одной схеме; в ОС Windows 2000 слияние нескольких лесов или нескольких схем не допускается. Поэтому, если необходимо создать несколько лесов (например, когда одна компания объединяется с другой, уже сформировавшей лес AD), для объединения этих лесов следует установить явные непереходные отношения доверия “сверху вниз”. Существует и другая возможность: перемещать объекты из одного леса в другой с помощью специальных инструментальных средств. Как бы то ни было, до тех пор, пока Microsoft или один из независимых производителей не разработает средство для управления несколькими лесами в рамках одного предприятия, системные администраторы будут стремиться к тому, чтобы в одной организации лесов было как можно меньше.

Информационное дерево каталога (Directory Information Tree, DIT). В системе NT 4.0 все данные о пользователях, компьютерах и группах домена содержатся в базе данных Security Accounts Manager (SAM). SAM — это куст системного реестра, поэтому объем базы ограничивается возможностями масштабирования реестра. В контроллерах доменов Windows 2000 функции SAM берет на себя DIT. В основу DIT положен разработанный в Microsoft процессор базы данных Jet, аналогичный одноименному процессору, который используется в сервере Microsoft Exchange Server. Файлу SAM соответствует файл ntds.dit, расположенный в каталоге \%systemroot%\ntds. В этом файле хранится почти вся база данных каталога. Вообще DIT превосходит по объему SAM; дело в том, что Active Directory содержит больше информации и типов объектов, нежели служба каталогов NT 4.0. В рамках домена содержимое файла ntds.dit реплицируется на все контроллеры домена. Может сложиться впечатление, что после миграции с NT 4.0 на Windows 2000 интенсивность связанного с репликацией трафика между контроллерами доменов возрастет. На деле же такого не наблюдается, и связано это с тем, что используемая в Windows 2000 модель репликации внесенных в каталог изменений в корне отличается от модели, применяемой в NT 4.0.

Общий каталог. Global Catalog — принципиально новый элемент Windows 2000. Он представляет собой отдельный индекс объектов леса AD. По умолчанию индекс содержит все объекты полной базы данных AD, однако их атрибуты представлены в нем не полностью. С помощью общего каталога пользователи могут быстро отыскивать объекты в лесу предприятия, не обращаясь к услугам контроллера домена, в котором размещается тот или иной объект. Достоинства каталога в наибольшей степени проявляются в ситуациях, когда приходится иметь дело с несколькими доменами и деревьями доменов в составе неоднородной сети. Чтобы клиенты имели доступ к ресурсам в доменах AD, в сети должен быть создан по меньшей мере один Global Catalog.

По умолчанию сервером Global Catalog становится первый контроллер первого домена первого дерева доменов. Возможно выделение в качестве сервера Global Catalog и других контроллеров домена; такие назначения производятся вручную с помощью модуля Active Directory Sites and Services консоли Microsoft Management Console (MMC). Хотя большая часть информации по домену (например, данные о пользователях и группах) реплицируется только на контроллеры внутри данного домена, служба AD тиражирует общий каталог, не считаясь с границами домена, на все контроллеры доменов, которые являются серверами Global Catalog.

При развертывании системы Windows 2000 размещению серверов Global Catalog следует уделять особое внимание. Чтобы обеспечить каждый клиентский компьютер оптимальными возможностями поиска по общему каталогу, каждый клиент должен иметь свободный доступ к этому ресурсу. Кроме того, нужно иметь в виду, что в Exchange 2000 Server (ранее известный под рабочим названием Platinum) общий каталог выполняет функции глобального списка адресов Global Address List (GAL).

Организационные блоки (OU). Эти компоненты среды каталога позволяют делегировать полномочия по управлению ресурсами доменов Windows 2000. Создавая блок OU в домене AD, администратор тем самым устанавливает границу пространства, внутри которого будет осуществляться делегирование прав управления объектами, содержащимися в данном блоке. Как я уже отмечал, блоки OU могут содержать другие OU или объекты-листья — пользователей, компьютеры или принтеры. В блок OU можно вкладывать сколь угодно много таких же блоков, но, по практическим соображениям, число вложений следует ограничивать десятью уровнями или менее того. Вложенные организационные блоки можно создавать с помощью модуля Active Directory Users and Computers консоли MMC.

На Экране 1 представлен домен с тремя вложенными организационными блоками.

ЭКРАН 1. Отображение домена с вложенными организационными блоками.

В блоке с именем US размещается блок California, который, в свою очередь, включает блок Finance. В этом последнем блоке содержится объект “пользователь” с именем Joe User. Предположим, что Joe User — это локальный администратор финансового отдела компании в Калифорнии. Так вот, с помощью мастера Delegation of Control Wizard модуля Active Directory Users and Computers можно делегировать администратору Joe User полномочия по управлению блоком Finance и всеми объектами внутри него. Чтобы инициализировать мастер, достаточно щелкнуть правой кнопкой мыши на данном блоке и выбрать пункт меню Delegate Control. После этого нужно выбрать пользователя или группу, которым предоставляется право управлять организационным блоком, и указать, права на какие действия в отношении этих объектов имеет пользователь или группа пользователей.

На Экране 2 показан набор стандартных задач по назначению полномочий с помощью этого мастера.

ЭКРАН 2. Делегирование стандартного набора задач администрирования.

Кроме того, в режиме Custom task можно присваивать права по своему усмотрению, выбирая их из полного списка. Делегируемые права соответствуют позициям списков контроля доступа (ACL) объектов OU, на которые они распространяются. При назначении прав доступа к отдельным объектам списки ACL для организационных блоков, пользователей или групп можно редактировать и вручную, но мастер Delegation of Control Wizard предоставляет для делегирования полномочий простой пользовательский интерфейс.

Группы Windows 2000. В операционной системе NT 4.0 предусмотрены группы всего двух типов: глобальные (global) и локальные (local). Эти группы предназначены исключительно для защиты данных (т. е. для назначения прав доступа к ресурсам) и могут содержать только объекты типа “пользователь”. В ОС Windows 2000 допускается возможность формирования глобальных и локальных групп домена (domain local groups), но наряду с ними имеется новая группа — универсальная (universal group). Универсальные группы можно формировать при переводе доменов AD из смешанного режима работы домена Windows 2000 в собственный режим работы домена Windows 2000. Поясню ситуацию. Работая в смешанном режиме, домен может содержать как контроллеры доменов Windows 2000, так и резервные контроллеры доменов (BDC), предусмотренные в ОС NT 4.0. В собственном режиме Windows 2000 использование BDC не допускается. Переход в собственный режим — это “улица с односторонним движением”: вернуться в смешанный режим уже нельзя. Далее, универсальные группы могут состоять из глобальных групп и из других универсальных групп любого домена леса. Что же касается глобальных групп, то они ограничены объектами одного домена и содержат пользователей, компьютеры или другие глобальные группы, принадлежащие тому же домену. Разумеется, глобальные группы одного домена могут быть членами локальных групп другого. Отмечу еще одно обстоятельство: универсальные группы допускают вложение глобальных и универсальных групп из других доменов леса. В ОС Windows 2000 предусмотрено создание групп доступа, содержащих объекты типа “компьютер”. Таким образом, права пользования ресурсами можно предоставлять группам, которые состоят не из пользователей, а из компьютеров.

Windows 2000 позволяет создавать группы, не ориентированные на предоставление доступа к ресурсам. Они называются группами рассылки (distribution group) и по охвату аналогичны группам доступа (т. е. так же подразделяются на локальные, глобальные и универсальные). Эти группы выполняют ту же задачу, что и списки рассылки (Distribution Lists — DL): они не обладают контекстом безопасности и позволяют группировать пользователей для выполнения таких задач, как пересылка сообщений электронной почты.

Репликация каталогов. В системе Windows 2000 используется новая модель репликации каталогов, способная обеспечить самыми последними данными все контроллеры доменов леса. В основу модели положена идея мультисерверной репликации. В ОС NT 4.0 доступная для чтения и записи копия базы данных SAM хранится только на основном контроллере домена (PDC). Система Windows 2000 организована иначе: допускающая чтение и запись данных копия информационного дерева каталогов (DIT) имеется на каждом контроллере домена. Пользователи могут вносить изменения в данные на любом контроллере домена, и эти изменения реплицируются на все остальные контроллеры домена. В операционной системе Windows 2000 используется элемент, именуемый “номер варианта корректировки” (update sequence number, USN), на основании которого принимается решение о необходимости переноса изменений с одного контроллера домена на другой. В службе AD элемент USN назначается всем объектам и всем свойствам объектов, а контроллеры домена с его помощью определяют момент времени, в который происходят изменения на контроллере — партнере по цепочке. В ходе цикла репликации передаются только изменения свойств, а не объект целиком. К примеру, если в контроллере домена 1 изменяется номер телефона объекта “пользователь”, в контроллере домена 2 дублируется только новый номер телефона, а не весь объект. Если же значение одного и того же свойства изменяется на двух контроллерах домена, система с помощью метки времени определяет, какое изменение произошло позднее; оно и принимается для репликации.

При репликации данных доменов и службы AD контроллеры доменов леса используют три контекста именования. Контексты именования можно представить как пути, по которым пересылается реплицируемая информация. Каждый контекст имен ассоциируется с определенным маршрутом между контроллерами доменов леса, при этом каждый контекст отвечает за репликацию только “своих” данных, зависящих от вида информации. Так, контекст именования домена действует в рамках домена и реплицирует на контроллеры домена изменения, произошедшие в DIT; контекст именования схемы распространяется на все домены леса и реплицирует данные схемы на все контроллеры доменов; наконец, контекст именования настроек реплицирует данные о настройке, скажем топологию репликации, на все контроллеры доменов леса.

Для облегчения управления трафиком репликации между сетями, соединенными между собой низкоскоростными линиями (т. е. с пропускной способностью ниже стандарта T–1), служба AD использует сайты. Сайт AD (как, впрочем, и сайт Exchange Server) — это сети с высокой полосой пропускания. Внутри сайта процесс Knowledge Consistency Checker (KCC), выполняемый на каждом контроллере домена, автоматически генерирует для каждого контекста именования используемую при репликации топологию контроллеров доменов. Для доменов своего сайта KCC формирует кольцеподобную топологию. По мере увеличения числа контроллеров домена KCC связывает с ними дополнительные объекты типа “соединение”. Это позволяет сократить число транзитных пересылок информации между любой парой контроллеров домена. В зависимости от конкретной ситуации, частоту репликации данных в сайте можно регулировать вручную.

Формирование сайтов вручную осуществляется с помощью модуля Active Directory Sites and Services консоли MMC. При этом придется создавать объекты типа “подсеть” для всех подсетей TCP/IP в сети и связывать сформированные подсети с соответствующими сайтами. Эти данные будут использоваться рабочими станциями в процессе аутентификации для выявления ближайшего контроллера домена. Дело в том, что клиенты сначала пытаются найти контроллер домена в сайте и только потом обращаются к службе DNS за адресами других контроллеров.

Структура контроллеров домена. В операционной системе NT 4.0 главный контроллер домена является единственным источником изменений содержимого базы данных SAM (и, кстати говоря, единственным потенциальным источником сбоев в работе БД). Как я уже отмечал, в системе Windows 2000 изменения в БД SAM вносятся без участия главных контроллеров доменов, ибо данная ОС обеспечивает мультисерверную репликацию данных AD. Но основные контроллеры доменов тоже остаются. Функционирование леса Windows 2000 требует наличия контроллеров домена, выполняющих пять функций или ролей — Operations Master roles. Перечислим их: основной контроллер домена (PDC), контроллер пула относительных идентификаторов (Relative Identifier — RID — Pool), контроллер инфраструктуры (Infrastructure), контроллер именования доменов (Domain Naming) и контроллер схемы (schema).

Роли Master PDC, RID Pool Master и Infrastructure Operatons Master должны выполняться по меньшей мере одним контроллером в каждом домене. Если сервер, ответственный за выполнение одной из этих ролей, выходит из строя, ее нужно вручную возложить на другой контроллер домена. Смысл роли Master PDC понятен: если имеются резервные контроллеры домена и клиенты младшей версии ОС NT 4.0, контроллер домена Windows 2000, на который возложена роль PDC, и будет основным контроллером домена.

Роль RID Pool Master получила такое название от идентификатора пользователя RID, который является частью идентификатора Security ID, SID. Поскольку в Windows 2000 допускается внесение изменений в каталог любым контроллером домена, без координации назначений относительных идентификаторов новым объектам не обойтись. Именно эту роль и выполняет RID Pool Master. Infrastructure Operatons Master — процесс, поддерживающий согласованность данных об объектах, которые реплицируются между доменами (это относится к общему каталогу, конфигурации узлов и соединениям репликации).

Роли Domain Naming и Schema Masters выполняются по меньшей мере на одном контроллере домена в каждом лесу. Роль Domain Naming Master гарантирует уникальность имени домена в масштабах леса при добавлении новых доменов. Роль Schema Master определяет, на каком контроллере домена могут вноситься изменения в схему каталога; понятно, что, если позволить вносить изменения в схему каталога на нескольких контроллерах домена, это может вызвать проблемы.

Другой метод миграции состоит в том, чтобы создавать инфраструктуру Windows 2000, что называется, с чистого листа и с помощью средств независимых поставщиков (таких, как DM/Manager фирмы FastLane Technologies, DirectMigrate 2000 компании Entevo, OnePoint Domain Administrator корпорации Mission Critical Software) или утилит из комплекта Resource Kit (таких, как сценарии клонирования идентификаторов защиты) переводить пользователей в новую систему целыми группами. Этот метод обеспечивает организованный переход к системе Windows 2000 для пользователей и их компьютеров без применения принципа “все или ничего”. Начать с нуля — значит избежать проблем, связанных с инфраструктурой старой системы NT, которые затрудняют продвижение вперед. Кроме того, при использовании этой стратегии всегда остается свободным “путь к отступлению”: ведь и средства независимых поставщиков, и утилиты из комплекта Resource Kit позволяют воссоздавать или клонировать объекты NT 4.0 в лесу Windows 2000, не разрушая при этом существующие объекты NT 4.0.

Дополнительная информация

Отправить ссылку на страницу по e-mail

| Interface Ltd. Отправить E-Mail http://www.interface.ru |

|

| Ваши замечания и предложения отправляйте автору По техническим вопросам обращайтесь к вебмастеру Документ опубликован:18.01.01 |