Введение

Каждый день появляются новые вирусы, шпионские программы, модули, показывающие рекламу. Работа без антивируса сродни самоубийству: если раньше вопрос звучал как «Заразишься или нет?», то теперь он звучит «Как быстро заразишься?». Чем активнее пользователь проводит время в Интернете, скачивает файлы, посещает сомнительные сайты, тем выше вероятность заражения компьютера. Особую опасность представляют файлы, полученные из обменных сетей. Именно эти сети, наряду со спамом, используются для распространения новых вирусов. И антивирусы в этом случае пасуют: в их базах ещё нет сигнатур, они пропускают скачанные файлы как «чистые». Лишь после запуска такого файла пользователь может по косвенным признакам (вдруг появившийся большой исходящий трафик, странные сообщения на экране, снижение производительности компьютера, запущенная программа не выполняет тех функций, для которых она была якобы создана и так далее) догадаться о заражении компьютера. Большинство пользователей ничего не заметят, а работающий антивирусный мониторинг создаст ложное чувство безопасности. Лишь через несколько часов, а иногда и дней, после того, как описание нового вируса будет добавлено в антивирусные базы, после того, как антивирус скачает и установит обновления, новый вирус, возможно, будет обнаружен. И только после этого начнётся лечение компьютера. А за эти дни или часы компьютер распространял новый вирус со скоростью подключения к Интернету, рассылал спам, использовался для исполнения атак на серверы, иначе говоря, был зомби, который пополнил армию таких же зомби, внеся ещё одну каплю хаоса в Сеть.

На данном этапе развития компьютерной техники мы подходим к пониманию того, что существующие сейчас технологии обнаружения вирусов, использование антивирусных баз с сигнатурами, не эффективно. При нынешних скоростях распространения файлов в Сети (обменные сети, спам) антивирусы всегда будут в роли догоняющих.

Совсем недавно автор этой статьи вручную вычищал компьютер от нового вируса, который не обнаруживался антивирусом, установленным на компьютере пользователя. Производителя антивируса, весьма известную во всём мире и успешную компанию, по понятным причинам называть не стану. После обнаружения библиотеки вируса она была проверена всеми доступными антивирусами со свежими базами описаний. Ни один, за исключением Dr.Web, не обнаружил в библиотеке ничего опасного. Тем не менее, вирус успешно собирал информацию об адресах посещаемых пользователем сайтов, его логины и пароли, вводимые на этих сайтах, а затем отправлял собранную информацию автору вируса. Судя по механизму заражения, компьютер был инфицирован при посещении какого-то сайта и, очень вероятно, что источником вируса был баннер, показанный на одной из страниц (изучение истории посещений в браузере не выявило в списке какого-либо криминала).

Ещё более удручающим выглядит заражение компьютера вирусом, который спамил на почтовые адреса домена Microsoft.com, открывал на прослушивание порт и сообщал своему автору IP и порт готового к использованию прокси-сервера. Перед открытием порта вирус в буквальном смысле сносил встроенный в Windows XP SP2 файрвол, удаляя в реестре всю информацию о его службе. После обнаружения библиотеки вируса она была проверена несколькими наиболее популярными антивирусами. Только Dr.Web и Антивирус Касперского опознали её как вирус. Два известных и популярных западных антивируса до сих пор не обнаруживают этот файл, не смотря на то, что, судя по информации из поисковых систем, первые сообщения об этом вирусе появились в Сети 4 месяца назад.

Таких примеров можно привести огромное количество. Уже сегодня есть понимание того, что у антивирусов в их нынешнем виде нет будущего. Это тупик. Разрыв по времени между появлением новых вирусов и добавлением их сигнатур в базы антивирусов будет только увеличиваться, что неизбежно приведёт к новым волнам вирусных эпидемий. Халатное отношение западных антивирусных компаний к поиску новых вирусов и добавлению их описаний в базы приводит к появлению у пользователя ложного чувства защищённости. В итоге, вред от такого «расслабления» пользователя может быть большим, чем работа вообще без антивируса, когда пользователь сотню раз подумает, работать ли ему под учётной записью с правами администратора и открывать ли вложения из письма от неизвестного отправителя, предлагающего запустить приложенный файл.

Помимо самих вирусов активно распространяется несколько других типов зловредного программного обеспечения: шпионское - собирает и отправляет информацию о пользователе, рекламное - самостоятельно открывает окна браузера с рекламой и так далее. Это ПО не классифицируется как вирусы, поскольку оно не наносит прямого вреда ни компьютеру, ни данным. Тем не менее, при заражении пользователь испытывает дискомфорт и вынужден устанавливать в дополнение к антивирусу ещё один тип ПО для борьбы со spyware и adware. Этот тип ПО так же, как и антивирус, имеет свои базы описаний зловредных объектов, которые он ищет и уничтожает в системе.

Ровно такая же ситуация наблюдается и в борьбе со спамом. Если раньше, фактически, единственным средством борьбы были «черные списки» серверов или даже целых подсетей, из которых рассылался спам, то на сегодняшний день всё большее количество администраторов убеждается в том, что технология «черных списков» отживает своё. Она слишком медлительная, не гибкая, требует больших усилий от администратора списка на поддержание актуальности. Очень часто из-за двух-трёх спамеров, купивших диал-ап доступ для рассылок, в черный список попадают целые подсети провайдеров, после чего почта от пользователей из этих подсетей начинает помечаться как спам и фильтроваться получателями. В результате мы видим всё большее распространение интеллектуальных систем оценки содержимого писем. Систем, которые могут «прочитать» письмо, включая служебные заголовки, выполнить ряд проверок и вынести заключение: спам это или нет. Можно с уверенностью сказать о том, что через несколько лет данная технология борьбы со спамом полностью вытеснит использование чёрных списков.

Мы незаметно проигрываем в войне: появляются новые и новые угрозы, а вместо совершенствования и создания новых технологий борьбы с ними штампуется метод описания и распространения баз описаний.

К счастью, первые шаги для исправления ситуации предпринимаются, и появляется новый класс программ для комплексной защиты компьютера и от вирусов и от разного рода adware-spyware, который не использует в работе баз описаний. По аналогии с антиспамом, это некий интеллектуальный алгоритм, который отслеживает действия запущенных приложений. Если какие-то действия алгоритму кажутся опасными, то он блокирует их. Можно долго спорить по поводу слишком большой самостоятельности таких программ, но альтернативы нет. Пусть лучше будет несколько ложных срабатываний, чем десятки мегабайт трафика на обновление антивирусных баз и 2-3 приложения, постоянно находящихся в памяти, снижающих производительность файловых операций и требующих значительных системных ресурсов.

Defense Wall HIPS - обзор программы для защиты компьютера Любой файл, который был получен из Сети через недоверенное приложение, Defense Wall HIPS пометит как недоверенный. После запуска такого файла, все действия, которые предпримет в системе запущенное приложение, будут журнализированы, то есть, у пользователя всегда будет возможность просмотреть, например, список разделов реестра, которые созданы запущенным приложением и нажатием одной кнопки удалить их.

Сайт программы http://www.softsphere.com/rus/

Размер дистрибутива 1,2 мегабайта.

Цена Defense Wall HIPS 500 рублей.

Установка

Установка Defense Wall HIPS выполняется мастером. В ходе его работы необходимо согласиться с условиями лицензионного соглашения, выбрать папку для установки программы, выбрать режим работы между экспертным и обычным. Для окончания установки компьютер должен быть перезагружен.

Различия между экспертным режимом работы и обычным существенны: в обычном режиме работы все файлы, которые создаются недоверенным приложением, автоматически заносятся в список недоверенных. В экспертном режиме никакие файлы автоматически в список недоверенных не заносятся - это должен сделать пользователь вручную. Рекомендуется работать в обычном режиме.

После перезагрузки на экран будет выведено окно регистрации продукта.

Если программа была приобретена, то для её регистрации можно ввести полученный от разработчика ключ. В демонстрационном режиме программа проработает 30 дней без ограничения функциональных возможностей.

Интерфейс

Программа добавляет в трей значок, при помощи которого можно изменить режимы работы и открыть главное окно.

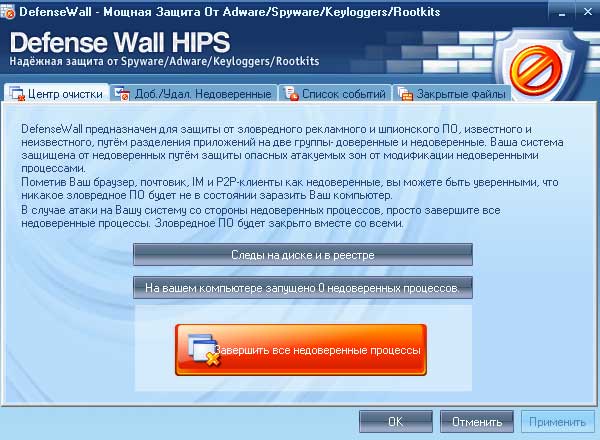

Центр очистки

Центр очистки предоставляет быстрый доступ к просмотру следов работы недоверенных приложений.

При помощи кнопки Следы на диске и в реестре можно просмотреть список всех изменений, которые были сделаны недоверенными приложениями.

На этом скриншоте перечислены разделы реестра, которые создал FAR и файл text.txt, который был создан из командной строки. Справа от списка размещены кнопки, при помощи которых можно управлять изменениями. К сожалению, из названий совершенно не очевидно то, какое действие выполнит программа после нажатия кнопки. Назначение кнопок более-менее становится понятно после прочтения всплывающих подсказок, которые появляются над кнопками, если над ними задержать указатель мыши. Справочную систему для элементов этого окна вызвать невозможно: нет ни кнопки Справка на форме, ни кнопки в заголовке окна.

Первая кнопка - Убрать - удаляет строку из списка. Изменения, сделанные процессом (разделы реестра, файлы), не удаляются.

Кнопка Удалить позволяет отменить зафиксированное изменение: удалить созданный приложением раздел реестра, папку или файл.

Кнопка Откатить позволяет отменить сразу несколько зафиксированных изменений. Для этого необходимо выделить какую-либо запись и нажать кнопку. Все изменения, с первого по выделенное, будут отменены (удалены разделы реестра, файлы и папки).

Убрать все позволяет очистить список.

При выполнении отката Defense Wall HIPS просит подтвердить выполняемое действие.

В этом запросе нет кнопок Удалить всё и Отменить откат . Если была предпринята попытка откатить 50, например, изменений, то на подобный запрос придётся ответить 50 раз.

На записях списка нет контекстного меню, вызываемого по щелчку правой кнопки мыши. Вместо двойного щелчка для открытия редактора реестра и просмотра созданного раздела или запуска Проводника, приходится запускать их вручную и искать файл или раздел.

Список изменений не обновляется автоматически. Если недоверенное приложение создаст раздел в реестре в то время, когда список был открыт, то новая запись в списке будет показана лишь после закрытия-открытия списка.

Для удаления объектов, созданных недоверенным приложением, необходимо закрыть все недоверенные приложения. Например, если открыты браузер, клиент обменной сети и FAR (и все они внесены в список недоверенных приложений), то чтобы удалить раздел реестра, созданный FAR, придётся закрыть и клиент и браузер.

Вторая кнопка на вкладке Центр очистки позволяет просмотреть списки доверенных и недоверенных процессов, работающих в системе.

В этом окне нет возможности переместить процесс из списка доверенных в недоверенные. Помимо этого, можно завершить любой процесс из работающих в системе.

Вряд ли неподготовленный пользователь будет рад такому экрану. Не говоря уже о том, что в момент завершения winlogon.exe у пользователя могут быть открыты какие-то файлы, над которыми он работал продолжительное время, но не успел сохранить изменения.

Третья кнопка в Центре очистки Завершить все недоверенные процессы большого размера и красного цвета. Результат её нажатия соответствует окраске - сколько бы и каких недоверенных процессов (браузер, почтовый клиент) не было запущено - все они будут завершены без каких-либо предупреждений и без сохранения данных.

Добавить или удалить недоверенные

В этом списке перечислены все недоверенные приложения, которые были обнаружены на компьютере во время установки Defense Wall HIPS. Список приложений, которые по умолчанию считаются программой недоверенными, достаточно широк: в него входят наиболее популярные браузеры, почтовые клиенты, клиенты для обмена мгновенными сообщениями и так далее. В список могут быть добавлены любые процессы, папки или приложения, за исключением системных. Например, explorer.exe добавить не получится.

При нажатии кнопки Убрать открывается меню, при помощи пунктов которого приложение можно удалить из списка, а можно временно исключить, сделав его доверенным. Кнопка Как довер. позволяет запустить экземпляр приложения из списка как доверенное. При помощи кнопки Сдвинуть вверх записи в списке можно перемещать. Зачем это делать и почему нет кнопки Сдвинуть вниз понять не удалось (нет ни всплывающих подсказок, ни упоминаний в справке).

Список событий

События, вызываемые недоверенными процессами, фиксируются в журнале. На этой вкладке можно просмотреть их и при необходимости, при помощи фильтра, оставить в списке события, вызванные работой определённого процесса. Как и в предыдущем случае, события, происходящие в тот момент, когда список открыт, в него не попадают. Чтобы их увидеть, необходимо закрыть-открыть окно.

Закрытые файлы

Любое недоверенное приложение не сможет получить доступ ко всем файлам и папкам, перечисленным в этом списке.

Интеграция

Defense Wall HIPS создаёт группу ярлыков в контекстном меню Проводника. Щёлкнув правой кнопкой мыши по любому файлу или папке можно быстро выполнить над ними основные действия.

При запуске недоверенных приложений в их заголовок добавляется статус.

Тестирование

Первым делом была предпринята попытка обойти запрет на добавление в список недоверенных приложений системных процессов. После добавления в Недоверенные приложения папки Windows, все стандартные приложения стали запускаться как недоверенные.

Как и следовало того ожидать, Проводник, который невозможно добавить в список недоверенных через пункт меню Добавить приложение в недоверенные , утратил доверие Defense Wall HIPS. В меню Пуск перестали работать пункты Выполнить, Поиск, Справка и поддержка. Блокнот начал создавать недоверенные файлы, а после отката изменений и согласия с требованием закрыть перед этим все недоверенные приложения, оболочка была перезагружена.

После того, как оболочка перезагрузилась, Windows попросила вставить компакт-диск для восстановления файлов. Дабы не усугублять ситуацию, было принято решение отказаться от восстановления файлов. Список недоверенных процессов после перезагрузки Проводника показан на рисунке ниже.

Естественно, что нажатие большой красной кнопки Завершить все недоверенные процессы привело к BSOD, так как в список недоверенных попал winlogon.exe. Во время перезагрузки Windows сообщила, что:

После нажатия OK Windows ушла в циклическую перезагрузку с таким же сообщением на каждом витке. Для восстановления пришлось загрузиться в безопасном режиме, найти в реестре настройки Defense Wall HIPS (сама программа в этом режиме не работает, поскольку не загружается её служба) и удалить из списка недоверенных папку Windows. После этого ОС нормально загрузилась в обычном режиме.

Было решено проверить, что произойдёт, если добавить в список недоверенных папку, куда установлен Defense Wall HIPS.

Рецепт лечения тот же: удаление из списка недоверенных папки Defense Wall HIPS через правку реестра.

По сути, это небольшие замечания к интерфейсу программы, которые без особых проблем могут быть устранены автором. На следующем этапе тестировалась основная функция программы: отслеживание активности процессов и отметка создаваемых ими файлов как недоверенных.

Для проведения теста был написан vbs-скрипт. Он имитировал поведение вируса и выполнял следующие действия:

- Удалял в реестре раздел, где хранятся настройки Defense Wall, список недоверенных приложений и журнал их действий.

- Скачивал с сайта небольшой исполняемый файл dwkill.exe.

- Завершал процесс defensewall.exe (консоль управления).

- Создавал задание Планировщика Windows, которое запускало утилиту dwkill.exe под учётной записью SYSTEM после входа в систему пользователя.

Такая последовательность действий была определена после длительного и разностороннего изучения механизмов работы Defense Wall. Понятно, что данный скрипт ориентирован на работу с Defense Wall и вряд ли будет использоваться вирусами до массового распространения продукта на рынке. Тем не менее, этот скрипт выявил в работе Defense Wall несколько существенных недоработок:

- Список недоверенных приложений может быть легко очищен. После первой перезагрузки все ранее скачанные и полученные по почте файлы начнут запускаться как доверенные.

- Список действий недоверенных приложений так же может быть удалён, что делает невозможным откат изменений.

- После запуска скрипта и первой перезагрузки существует возможность запуска любого приложения как доверенного.

Помимо этого, была обнаружена очень неприятная проблема: при перемещении недоверенного файла из одной папки в другую он удалялся из списка недоверенных и, соответственно, из новой папки запускался как доверенный.

Файл справки Defense Wall содержит множество опечаток и ошибок.

Вывод

Несмотря на все серьёзные недочёты, программа заслуживает внимания. Хочется верить в то, что автор исправит ошибки и расширит функционал. В идеале видится создание модуля, который будет перехватывать весь сетевой трафик, определять приложение его создающее и, если оно новое, то после запроса к пользователю добавлять в список доверенных или недоверенных. По результатам тестирования очевидно, что все настройки программы должны храниться не в реестре, а в собственной базе данных Defense Wall. Служба должна иметь защиту своей загрузки, проверяя при остановке наличие в реестре соответствующих ключей.

Тем не менее, Defense Wall HIPS выполняет свои основные функции: недоверенное приложение не может создать или изменить ключи реестра, не может удалить или перезаписать файлы. Как показало тестирование, эта защита в версии программы 1.71 обходится достаточно просто.