Государство пригласит исследователей поискать уязвимости в IT-системах. Это следует из плана мероприятий по информационной безопасности Программы цифровой экономики, план 18 декабря утвердило правительство России. Есть и бюджет: до конца 2020 г. на денежные премии и призы за найденные уязвимости по плану отводится 500 млн руб. из бюджета и 300 млн руб. внебюджетных средств, а начаться охота должна в апреле 2018 г., следует из документа. Ответственными названы Минкомсвязи, ФСБ и ФСТЭК, исполнителем - Центр компетенций по импортозамещению в сфере ИКТ (создан по поручению президента России Владимира Путина).

Будут тестироваться и российские государственные IT-системы, и IT-продукты вендоров - как российских, так и зарубежных, рассказал "Ведомостям" директор центра Илья Массух. Предполагается две модели тестирования. По первой модели будет явный заказчик поиска уязвимости, который предложит свою систему для теста и может дать к ней доступ, рассказывает Массух. Во втором случае тестирование будет производиться без уведомления разработчика системы - например, когда речь идет о рыночных IT-платформах, операционных системах, системах управления базами данных, продолжает Массух. Средства между этими двумя моделями будут распределяться в пропорции примерно 75 на 25, указывает он.

По словам Массуха, заниматься тестированием будет позволено и физическим лицам, и компаниям - но не во всех случаях. Часть тестов будет доступна лишь для компаний, поскольку эти тесты могут потребовать доступа к инфраструктуре систем. Остальное тестирование, особенно систем, доступных массовому пользователю, будет открыто для всех.

Что делать с уязвимостями

В зависимости от характера найденных уязвимостей они могут либо публиковаться (после того, как будут устранены), либо сохраняться втайне от всех, кроме вендора или владельца IT-системы, указывает Массух.

По словам сотрудника спецслужб, очевидно, что премии за поиск уязвимостей касаются как отечественного, так и зарубежного программного обеспечения и за их выявлением будут следовать меры по их устранению, в том числе запрет использования программ, разработчики которых не пожелают устранить эти уязвимости.

Вполне вероятно, что обнаруженным уязвимостям найдут какое-то тайное применение, предполагает собеседник "Ведомостей", занимающийся заказными исследованиями безопасности. С ним соглашается другой эксперт по безопасности: качественных уязвимостей мало, каждая из них на вес золота и поэтому высока вероятность, что о них никто не узнает, кроме спецслужб.

Вероятность тайного использования найденных уязвимостей мизерная, спорит эксперт по безопасности, но зато существенна вероятность приглашения талантливых исследователей к сотрудничеству со спецслужбами.

Спецслужбы и так стали крупными игроками на рынке поиска уязвимостей (в том числе черном), поэтому им такая программа ни к чему, уверен сотрудник одной из компаний, работающих на рынке информационной безопасности. Если о программе объявляется публично, то вряд ли кто-то сможет тайно получать информацию о найденных уязвимостях и использовать в своих целях, считает президент ассоциации RISSPA (сообщество профессионалов по информационной безопасности) Евгений Климов.

Цели исследований сугубо гражданские, а у спецслужб есть свои программы, сказал Массух.

Представитель Минкомсвязи не сообщил, как предполагается поступать с найденными уязвимостями, а также будут ли тестироваться продукты зарубежных вендоров. Он сказал, что, поскольку предложение поступило от бизнеса (ответственными за разработку плана мероприятий были Сбербанк и компания InfoWatch), министерство ждет дополнительной информации.

Представитель Сбербанка не ответил на вопрос, будут ли найденные уязвимости использоваться в государственных целях.

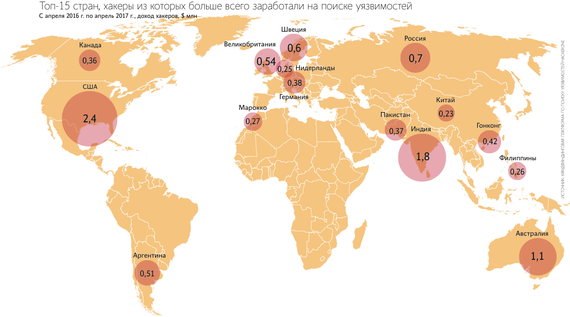

Facebook использует систему поиска уязвимостей безопасности с 2011 г. К октябрю 2016 г. компания выплатила более $5 млн 900 разработчикам. Большая часть выплат, сообщает Facebook Bug Bounty, пришлась на разработчиков из Индии, США и Мексики. Также в 2016 г. Facebook подключил к системе WhatsApp и разрешил оплату разработчикам в биткойнах, говорится в сообщении компании к пятилетию системы.

C 2010 г. программу поддержки безопасности своих продуктов развивает Google. Сейчас он оплачивает поиск уязвимостей в обновлениях системы, работе Google Chrome, Android, Google Play, а также дает гранты на исследования уязвимостей, говорится в разделе официального сайта о безопасности. За работу над продуктами Google корпорация предлагает, по данным на официальном сайте, до $31 300, за полноценные отчеты о проблемах Android - до $150 000-200 000.

В 2014-2015 гг. мессенджер Telegram провел два раунда конкурса для разработчиков: в соцсети организаторы запускали секретный чат "Павла и Ника", из которого требовалось извлечь секретные данные. Письмо с пояснениями и банковским счетом победителя, отправленное на этот адрес, признавалось победой. В первом раунде призовой фонд был равен $200 000 в биткойнах и, по сообщениям в блоге Telegram, взломать чат не удалось никому. Тогда организаторы упростили условия и запустили второй раунд с призом в $300 000, но позже заявили, что так и не удалось выявить победителя.

Хакеры с принципами

Сейчас понятие "хакер" имеет негативную окраску, но по первоначальному определению хакер - сильный программист, который глубоко разбирается в устройстве компьютерных систем, рассказывает директор по развитию бизнеса Positive Technologies (анализ защищенности IT-систем) Максим Филиппов. Именно такие люди, этичные хакеры (так называемые белые шляпы), проводят исследования безопасности, участвуют в программах bug bounty (поиска уязвимостей), продолжает он.

Безусловно, участников программ поиска уязвимостей можно называть хакерами в положительном и изначальном значении этого слова, соглашается директор по работе с ключевыми клиентами Digital Security (анализ защищенности IT-систем) Алексей Антонов.

Существует целая отрасль поиска уязвимостей на заказ - так называемые тесты на проникновение. По оценке Антонова, ежегодная выручка российских компаний, оказывающих такие услуги, колеблется от 600 млн до 1 млрд руб., Филиппов же ограничивает эту сумму 500 млн руб. Основными заказчиками таких услуг он называет банки, розничную торговлю, телеком, организации, занимающиеся массовым обслуживанием в интернете, включая государственные органы.

Схожий список у Антонова, но он знает, что в последнее время к заказчикам добавились и разработчики программного обеспечения.

Обещанные за несколько лет 800 млн руб. Филиппов называет внушительной суммой; по международному опыту критическая уязвимость может стоить до $50 000 (примерно 2,85 млн руб. по нынешнему курсу). Шансы есть и у исследователей-одиночек, и у компаний, но обычно в таких программах участвуют именно одиночки или энтузиасты, рассказывает Антонов. По его словам, багхантеры выполняют полезную функцию, собирая "низко висящие плоды", что благоприятно сказывается на защищенности.

Некоторые российские компании давно озаботились поиском уязвимостей. Например, "Яндекс" с 2011 г. начал премировать исследователей за обнаруженные уязвимости, причем не предоставляет никаких привилегий и доступов для поиска. Согласно сайту проекта "Охота за ошибками" максимальная награда достигает 170 000 руб.

Есть такая программа и у Mail.ru Group, рассказывает вице-президент холдинга Владимир Габриелян. По его словам, бонусы достигают $15 000, за пять лет работы программы компания получила 2500 сообщений об уязвимостях и исправила их.

"Ростелеком" тоже однажды проводил собственный конкурс bug bounty и победитель получил работу в центре кибербезопасности оператора, рассказывает его представитель.

А вот Сбербанк таких конкурсов не проводит, сообщил представитель госбанка.

В 2016 г. министерство обороны США через платформу по борьбе за кибербезопасность HackerOne из Кремниевой долины провела первый поиск уязвимостей в истории страны - Hack the Pentagon, сообщало министерство. Всего хакеры проверяли пять сайтов - официальный сайт министерства обороны США и его медиаресурсы. По данным Пентагона, первая уязвимость была найдена уже через 13 минут после запуска программы. Всего в ней приняло участие 1410 хакеров - по результатам их работы министерство признало 138 отчетов об ошибках. По сообщению министерства, программа обошлась примерно в $150 000, из них на вознаграждения хакерам пошло 50%. После этого министерство проводило аналогичный проект Hack the Army - по нему до сих пор можно отправлять найденные ошибки и получать вознаграждения, сказано на сайте HackerOne. За первый месяц программы Hack the Army в конце 2016 г. министерство получило 118 отчетов о реальных уязвимостях и заплатило за них около $100 000.

В середине 2017 г. несколько американских сенаторов внесли законопроект о создании экспериментальной базы по сбору ошибок через министерство внутренней безопасности США. В том числе он должен защищать хакеров от преследований по закону, если они атакуют сайты, работая на эту базу. По мнению сенаторов, на проект в 2018 г. потребовалось бы $250 000.