Некоторое время назад Дэвид Якоби, антивирусный эксперт нашего Глобального центра исследований и анализа угроз, обнаружил мультиплатформенного зловреда, который распространялся через Facebook Messenger. Еще несколько лет назад подобные эпидемии случались довольно часто, но в последнее время их не было - в Facebook сделали немало для предотвращения подобных атак.

На момент публикации предварительного отчета Якоби еще не успел исследовать многие детали работы этой заразы, но теперь мы готовы поделиться подробностями. Вот как происходило заражение с точки зрения пользователя:

- Пользователь получал сообщение в Facebook Messenger, состоявшее из слова Video, имени отправителя, случайного смайлика и короткой ссылки. Выглядело это, например, вот так:

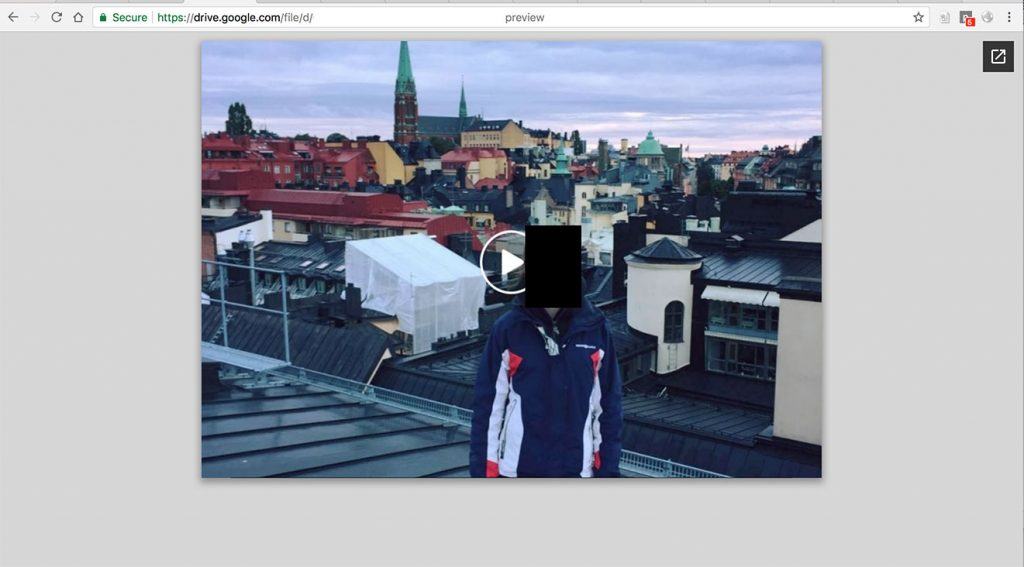

- После того, как пользователь кликал по ссылке, он оказывался в Google Drive, при этом на экране отображалось нечто, похожее на видеоплеер с фотографией отправителя оригинального сообщения в качестве заставке.

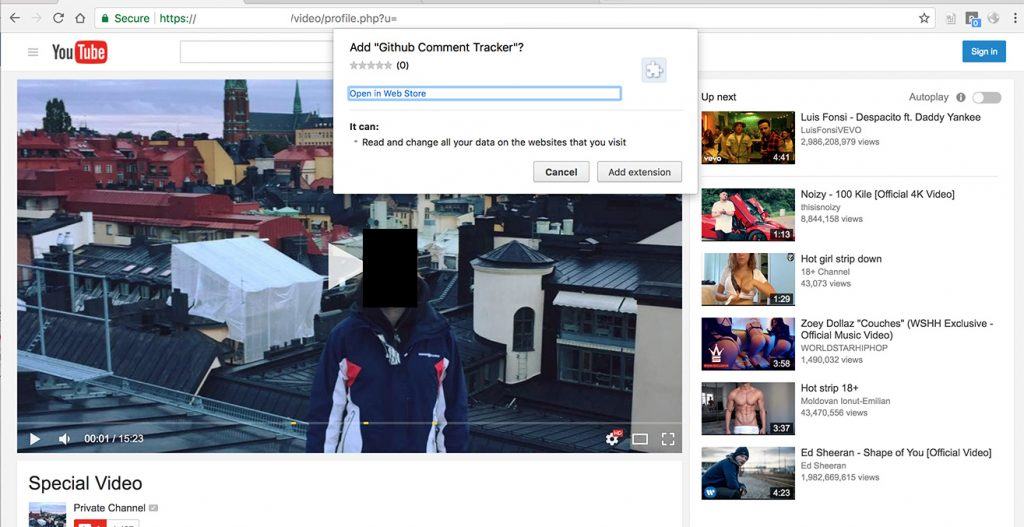

- В том случае, если жертва пользовалась Google Chrome, при попытке воспроизвести это "видео" ее перебрасывало на страницу, очень похожую на YouTube. И на этой странице ей предлагали установить расширение для Chrome.

- Если пользователь соглашался на установку, то это расширение начинало рассылать вредоносные ссылки его друзьям - и все повторялось по тому же самому алгоритму с каждым из них.

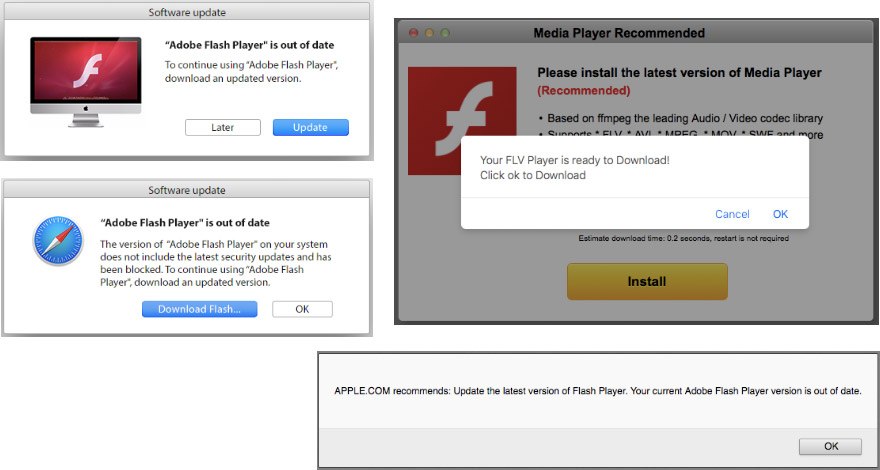

- В случае с другими браузерами, вместо предложения установить расширение пользователям показывали настойчивые предложения обновить Adobe Flash Player. Скачиваемый после этого файл представлял собой AdWare - собственно, именно на рекламе злоумышленники и зарабатывали.

Дэвид Якоби и исследователь Франс Розен, с которым Якоби уже сотрудничал в рамках проекта "Охота на баги во имя человечества", проанализировали эту вредоносную кампанию и сумели понять, как все это работало "изнутри".

Страница, на которую пользователь попадал после клика по ссылке в Facebook Messenger, - это, по сути, PDF-файл, опубликованный на Google Drive и открытый в режиме предварительного просмотра. Файл состоял из фотографии пользователя Facebook, от имени которого рассылается зловред, наложенного на эту фотографию значка воспроизведения видео - а также ссылки, по которой новая жертва переходила, если пыталась нажать на кнопку "Воспроизвести".

После клика по ссылке друзья жертвы попадали на такую страницу

После нажатия на эту ссылку происходило несколько переадресаций, в результате которых пользователь попадал на один из сайтов, "заточенных" под его операционную систему и браузер. Если жертва пользовалась браузером, отличным от Google Chrome, то попадала на один из сайтов с загрузкой рекламного ПО под видом "обновления Adobe Flash Player".

Adware, распространяемое под видом обновления Adobe Flash Player в различных браузерах, отличных от Google Chrome

В случае же с Chrome все самое интересное на этом этапе только начиналось. Если жертва соглашалась на установку расширения для Chrome, оно начинало следить за тем, какие сайты открывал пользователь. Как только он заходил на Facebook, расширение воровало ID пользователя и токен доступа и отправляло их на сервер злоумышленников.

Поддельная страница YouTube с предложением установить расширения для Google Chrome

Злоумышленникам удалось найти интересный баг в Facebook: как оказалось, отключенная год назад функция Facebook Query Language не отключена совсем, а заблокирована для приложений - но за некоторыми исключениями. Например, ее до сих пор использует iOS-приложение Facebook Pages Manager. И чтобы получить доступ к заблокированной функции, достаточно действовать от имени этого приложения.

Используя украденные данные пользователя и доступ к устаревшей функции Facebook, злоумышленники запрашивали у соцсети список друзей жертвы, отсеивали из него тех, кто в данный момент не в сети, и случайным образом выбирали 50 новых жертв из тех, кто сейчас онлайн. Этим пользователям рассылалась новая ссылка на Google Drive с предварительным просмотром PDF-файла, сгенерированного уже на основе фотографии того, от чьего имени происходила новая волна рассылки - в общем, все продолжалось по кругу, согласно тому же самому сценарию.

Интересно, что, помимо всего прочего, вредоносный скрипт ставил "лайк" определенной странице в Facebook - судя по всему, злоумышленники использовали эту функцию для сбора статистики заражений. По наблюдениям Якоби и Розена, в ходе атаки злоумышленники сменили несколько подобных страниц, вероятно, из-за того, что Facebook закрывал предыдущие страницы. Если судить по количеству лайков, речь идет о десятках тысяч жертв.

Одна из страниц, на которой ставили лайки зараженные пользователи

Также анализ кода показал, что изначально злоумышленники собирались использовать локализованные сообщения (но потом передумали и ограничились коротким и универсальным "Video"). Если судить по коду функции, отвечавшей за локализацию, злоумышленников интересовали в первую очередь пользователи Facebook из нескольких европейских стран: Турции, Италии, Германии, Португалии, Франции (а заодно и франкоязычные пользователи из Канады), Польши, Греции и Швеции, а также англоязычные пользователи из любых стран.

На данный момент совместными усилиями нескольких компаний распространение заразы удалось остановить. Тем не менее эта история - отличный повод вспомнить о том, что расширения для браузеров - совсем не такая безобидная штука, как многим может показаться. Для того чтобы оставаться в безопасности и не стать жертвой подобных вредоносных кампаний, лучше не устанавливать расширения для браузеров, если нет абсолютной уверенности в том, что они безопасны, не воруют ваши данные и не следят за тем, что вы делаете в Интернете.