Раскрыта самая яркая и профессиональная хакерская группировка последних лет

18.09.13, Ср, 19:48, Мск, Текст: Владислав Мещеряков / Фото: freeimageslive.co.uk, Symantec

Компания Symantec сообщила о раскрытии хакерской группировки Hidden Lynx, которую называют одной из самых профессиональных и Компания Symantec сообщила о раскрытии хакерской группировки Hidden Lynx, которую называют одной из самых профессиональных и самых ярких киберпреступных групп, причастной к самым громким атакам последних лет.

Компания Symantec объявила о разоблачении группы хакеров Hidden Lynx, ответственных за организацию нескольких кибератак, происходивших из Китая.

От десятков известных хакерских группировок, занятых кибершпионажем, Hidden Lynx отличается высокой технической подкованностью и недоказанностью своих связей с властями КНР, о чем прямо говорит эксперт Symantec Лайам О'Мирчу (Liam O'Murchu): его компании не удалось выявить ни персоналии людей, стоящие за Hidden Lynx, ни установить степень связи этой группировки с властями Китая.

В Symantec предполагают, что Hidden Lynx - это группировка, специализирующаяся на похищении информации на заказ. Именно наемным характером их деятельности объясняется чрезвычайное разнообразие целей их атак: в отчете компания подчеркивает, что атаки этой группировки бывают одновременно направлены на множество организаций в разных странах мира.

В отчете Symantec Hidden Lynx приписывается известная атака Operation Aurora, при которой в 2009 г. были атакованы более 20 крупных технологических компаний. Из всех жертв атаки факт кибернападения признали только Google и Adobe, а вице-президент по изучению угроз McAfee Дмитрий Альперович (Dmitri Alperovitch) заявил, что "никогда не видел настолько технически продвинутых атак в коммерческом пространстве. Ранее такие атаки наблюдались только на правительственные ресурсы".

Одной из самых ярких кибернападений Hidden Lynx в Symantec назвали атаку VOHO в июне 2012 г. Целями атаки были подрядчики министерства обороны США, защищенные ПО компании Bit9. Для получения доступа к их серверам хакеры Hidden Lynx взломали Bit9, и скомпрометировали ее систему подписи безопасных файлов. Вредоносные файлы с поддельными сертификатами были использованы для непосредственной атаки на военных подрядчиков.

Всего с 2011 г. Hidden Lynx, по данным Symantec, провела шесть крупных киберкампаний.

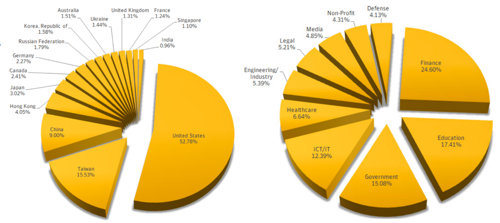

Географические и отраслевые направления атак Hidden Lynx

Symantec уверяет, что Hidden Lynx способна получать доступ к цифровому оборудованию еще на этапе поставки до его ввода в эксплуатацию. Попадая к объекту атаки зараженное оборудование предоставляет доступ к ее корпоративной сети.

Эксперты Symantec полагают, что Hidden Lynx состоит не менее, чем из 50‒100 сотрудников, сгруппированных как минимум в две команды по сложности выполняемых задач.

Условная "команда Moudoor", названная так по часто используемому ей бэкдору, занимается предварительным сбором сведений и атаками сравнительно несложных целей. Вторая группа хакеров с условным названием "команда Naid" решает задачи повышенной сложности и секретности.

Примерно четверть целей Hidden Lynx за время наблюдений с ноября 2011 г. относилась к компаниям финансового сектора, 17,4% - к образовательным учреждениям, 15% к медицинским компаниям и 12% к ИКТ-сектору.

Более половины (52,78%) за тот же срок атак пришлись на США. Россия в топе стран, подвергавшихся нападениям Hidden Lynx находится на восьмом месте с результатом 1,79% общего числа атак.

Ведущий антивирусный эксперт "Лаборатории Касперского" Виталий Камлюк пояснил CNews, что хотя его компания и не проводила исследований, связанных с группой Hidden Lynx, но часть ее инструментария ему известна по расследованиям других кампаний кибершпионажа.

Так, троянский код Symantec Trojan.Naid использовала хакерская группировка Winnti, как минимум с 2009 г. занятая атакой на производителей и издателей онлайн-игр. Winnti занималась накоплением игровой валюты с ее конвертацией в реальные деньги, кражей кодов онлайн-игр для поиска уязвимостей и похищением исходников игр для их развертывания на пиратских серверах.

Другой троян - Trojan.Moudoor - основан на известном несколько лет и популярном среди китайских киберпреступников бэкдоре Gh0st RAT. Следы его использования обнаружены, в частности, в китайской кибершпионской сети NetTraveler, следившая за компьютерами более чем в 350 целевых организациях в 40 странах мира.

При этом, говорит Виталий Камлюк, можно совершенно точно утверждать, что найденный Symantec Hidden Lynx - это отдельная группа, не связанная с группировками Winnti и NetTraveler.