Цифры квартала

- По данным KSN, во втором квартале 2013 года продукты "Лаборатории Касперского" обнаружили и обезвредили 983 051 408 вредоносных объектов.

- Решения "Лаборатории Касперского" отразили 577 159 385 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

- Наши антивирусные решения успешно заблокировали 400 604 327 попыток локального заражения компьютеров пользователей, участвующих в Kaspersky Security Network.

- Обнаружено 29 695 новых модификаций вредоносных программ для мобильных устройств.

Обзор ситуации

Кибершпионаж и целевые атаки

NetTraveler

В начале июня "Лаборатория Касперского" объявила, что кибершпионаж вышел на качественно новый уровень.

Речь идет о семействе вредоносных программ, получившем название NetTraveler, которые успешно использовались злоумышленниками в ходе целевых атак класса APT (Advanced Persistent Threat) для взлома компьютеров более 350 избранных жертв более чем в 40 странах мира. Группа киберпреступников, стоящая за NetTraveler, заражала компьютеры жертв, представляющих как государственный, так и частный сектор. В их число вошли государственные организации, посольства, компании из нефтедобывающей и газовой отраслей, исследовательские центры, военные подрядчики и общественные активисты.

Эта вредоносная программа, которая активна как минимум с 2004 года, предназначена для кражи данных, связанных c космическими исследованиями, нано-технологиями, производством энергии, атомной энергетикой, лазерами, медициной и связью.

Чтобы заразить компьютер очередной жертвы, злоумышленники отправляли ей специально составленное с учетом интересов адресата фишинговое электронное письмо с вредоносными вложениями в формате документов Microsoft Office, содержащими эксплойты для хорошо известных уязвимостей (CVE-2012-0158 и CVE-2010-3333). Несмотря на то что компания Microsoft уже выпустила обновления, закрывающие эти уязвимости, эксплойты для них по-прежнему широко применяются в целевых атаках и до сих пор эффективны.

Как правило, среди данных, похищенных с зараженных машин, были списки файлов, находящихся на диске, журналы клавиатурных нажатий, а также файлы разных типов, такие как PDF-документы, таблицы Excel, документы Word и т.д. Кроме того, инструментарий NetTraveler позволял дополнительно устанавливать шпионские программы (бэкдоры) и обеспечивал возможность индивидуальной конфигурации для кражи других видов информации, таких как настройки приложений или файлы систем автоматизированного проектирования (CAD).

В процессе анализа информации о командных серверах специалисты "Лаборатории Касперского" использовали данные из системы Kaspersky Security Network (KSN), чтобы получить дополнительную статистику заражений. Десятку ведущих стран по количеству заражений, обнаруженных KSN, возглавила Монголия, за которой следуют Россия, Индия, Казахстан, Киргизстан, Китай, Таджикистан, Южная Корея, Испания и Германия.

Winnti

В начале апреля "Лаборатория Касперского" опубликовала отчет с детальным анализом продолжавшейся в течение длительного времени кампании по кибершпионажу, которую проводила группа киберпреступников, известная как Winnti. Группа Winnti с 2009 года занимается атаками на компании, работающие в сфере онлайн-игр, причем кроме кражи интеллектуальной собственности интерес для злоумышленников представляют цифровые сертификаты, подписанные компаниями-разработчиками легитимного ПО, а также исходный код онлайн-игр.

Троянская программа, примененная в этих атаках, представляет собой DLL-библиотеку, скомпилированную для 64-разрядных сред Windows. В ней использован корректно подписанный вредоносный драйвер. Она применялась как полнофункциональное средство удаленного администрирования (Remote Administration Tool, RAT), позволяющее злоумышленникам управлять компьютером жертвы без ведома пользователя. Важность обнаружения этой вредоносной программы состоит в том, что данный троянец - первый образец вредоносного ПО для 64-разрядных версий Microsoft Windows, имеющий действительную цифровую подпись.

В процессе анализа серии атак, проводимых группой Winnti, эксперты "Лаборатории Касперского" обнаружили, что этой группе киберпреступников удалось заразить компьютеры более 30 компаний, работающих в индустрии онлайн-игр, большинство из которых - разработчики ПО для онлайн-видеоигр из Юго-Восточной Азии. Однако среди жертв группы Winnti оказались и работающие в сфере онлайн-игр компании из Германии, США, Японии, Китая, России, Бразилии, Перу и Беларуси.

В настоящее время группа Winnti продолжает активно действовать, и "Лаборатория Касперского" продолжает свое расследование.

По следам Winnti: повторное использование краденых сертификатов в атаках на тибетских и уйгурских активистов

Всего через неделю после публикации нашего отчета по Winnti наша команда экспертов обнаружила эксплойт для Flash Player на сайте благотворительной организации, поддерживающей детей-беженцев из Тибета. Сайт был взломан злоумышленниками с целью распространения бэкдоров, подписанных крадеными сертификатами, впервые обнаруженными при расследовании атак Winnti.

Это классический пример атак типа watering hole: злоумышленники определили, какие сайты посещают те, на кого направлена атака, и взломали эти сайты, чтобы заразить компьютеры этих людей. Наряду с упомянутым выше сайтом были взломаны и другие ресурсы, популярные среди выходцев с Тибета и уйгуров. На каждом из них был размещен все тот же эксплойт, детектируемый продуктами "Лаборатории Касперского" как Exploit.SWF.CVE-2013-0634.a.

Вредоносное ПО и хакерские атаки во втором квартале

Carberp

В марте и апреле этого года по обвинениям, связанным с кражей средств с российских и украинских банковских счетов, были арестованы представители двух различных киберпреступных группировок.

Среди арестованных были пользователи и, по некоторым сведениям, разработчики троянской программы Carberp, представляющей собой классический пример мошенничества в сфере онлайн-банкинга, с одной стороны, и создания сотен ботнетов по всему миру - с другой. Авторы вредоносной программы продавали ее на подпольных форумах в течение нескольких лет, причем зачастую это были варианты, специально созданные на заказ. Троянец проник даже в мобильный мир, где он применялся для перехвата одноразовых паролей (transaction authorization numbers, TANs) и отправки их злоумышленникам в SMS-сообщениях.

В июне 2013 года на общедоступный ресурс был выложен двухгигабайтный архив с исходным кодом Carberp. Хотя по нашим наблюдениям атаки с применением различных модификаций Carberp идут на убыль, к сожалению, нельзя сказать, что конец истории уже близок. По опыту предыдущих случаев, когда исходный код популярных вредоносных программ попадал в открытый доступ, можно смело предположить, что другие киберпреступники воспользуются фрагментами кода Carberp для улучшения собственных творений и увеличения своей "рыночной доли", а также будут создавать собственные варианты вредоносной программы, как уже было при утечке исходного кода ZeuS в 2011 году.

Страсти по Bitcoin

За последний год стоимость биткойнов (Bitcoins) значительно выросла. Если раньше один биткойн стоил менее одного цента США, то теперь его цена взлетела до заоблачных высот - около 130 долларов за единицу. Оставаясь волатильным, курс этой валюты, тем не менее, постепенно растет. Хорошо известно, что там, где можно украсть деньги, не обходится без преступности, и биткойнов это касается в полной мере.

Биткойн стал любимой валютой киберпреступников, поскольку правоохранительным органом труднее отследить операции с ней, чем с другими валютами. Это делает такое средство оплаты более безопасным и анонимным.

В апреле команда экспертов "Лаборатории Касперского" обнаружила серию атак, в ходе которых киберпреступники с помощью Skype распространяли вредоносное ПО для добычи биткойнов. Для заражения компьютера пользователя использовались приемы социальной инженерии, а затем на компьютер загружалось дополнительное вредоносное ПО. Киберпреступникам удалось добиться высокой скорости распространения угрозы - более 2000 кликов по вредоносной ссылке в час. Биткойны, добытые зараженными машинами, пересылались на счет киберпреступников, организовавших мошенническую схему.

Месяц спустя наша исследовательская группа обнаружила бразильскую фишинговую кампанию, направленную на кражу биткойнов. Злоумышленники взламывали легитимные сайты и вставляли в их код плавающие фреймы (iFrame), в которых запускался апплет Java, перенаправлявший пользователей на поддельный сайт, якобы принадлежащий MtGox, путем вредоносного использования PAC-файлов. MtGox - это японская площадка для торговли биткойнами, заявляющая, что через нее проходит более 80% всех сделок с биткойнами. Очевидная цель данной кампании - добыть логины и пароли жертв, чтобы затем украсть у них биткойны.

Интернет-безопасность и кража данных

Во втором квартале также неоднократно имела место утечка данных, в результате которой злоумышленники получали доступ к конфиденциальной информации, включая пользовательские данные.

Для пользователей - в особенности тех, кто активно пользуется интернетом и зарегистрировал множество аккаунтов в онлайн-сервисах, но чьи данные до сих пор не стали добычей киберпреступников, - уровень риска постоянно возрастает: мы регистрировали громкие инциденты с кражей данных каждый месяц.

Вот несколько недавних примеров:

Drupal уведомил своих пользователей в конце мая, что хакерам удалось получить доступ к именам пользователей, адресам электронной почты и хешам паролей. Разработчик систем управления контентом отреагировал на это сбросом всех паролей в качестве меры предосторожности. К счастью, пароли хранились большей частью в хешированном и посоленном виде. Взлом базы данных был обнаружен при проведении аудита безопасности. Выяснилось, что база была взломана с применением эксплойта для уязвимости в стороннем ПО, установленном на веб-портале Drupal. По заявлению Drupal, злоумышленникам не удалось получить доступ к данным кредитных карт.

19 июня на компьютеры пользователей Opera загружались вредоносные обновления браузера. Это стало результатом взлома внутренней сети компании и кражи сертификата, которыми подписывался код. Несмотря на то что срок действия сертификата на момент кражи уже истек, он мог быть использован для заражения компьютеров, поскольку не во всех версиях Windows осуществляется достаточно строгая проверка сертификатов. Вредоносное обновление распространялось в течение короткого времени, однако число загрузивших его пользователей браузера Opera могло достигнуть нескольких тысяч. Продукты "Лаборатории Касперского" детектируют примененную в этой атаке троянскую программу с функциями кейлоггера и кражи данных как Trojan-PSW.Win32.Tepfer.msdu.

Из жизни ботнетов

Ботнет атакует веб-ресурсы на базе Wordpress

В начале апреля хостинг-провайдер GatorHost сообщил, что ботнет, насчитывающий более 90 000 уникальных IP-адресов, был использован для атаки на серверы, используемые для хостинга веб-ресурсов на базе Wordpress, со взломом паролей методом полного перебора (brute force). Предположительной целью атаки было размещение бэкдора на серверах для включения их в состав данного ботнета. На некоторых ресурсах был успешно размещен небезызвестный набор эксплойтов BlackHole.

Получение доступа к серверам Wordpress и использование их в своих целях дает киберпреступникам определенные преимущества, поскольку эти серверы более производительны и используют более высокоскоростные каналы доступа в интернет, чем большинство персональных компьютеров. Кроме того, это открывает возможность более широкого распространения вредоносного кода через популярные блоги с уже сложившейся читательской аудиторией.

IRC-ботнет атакует ресурсы с незакрытой уязвимостью в Plesk

Два месяца спустя после атаки ботнета на ресурсы на базе Wordpress эксперты обнаружили IRC-ботнет, использующий уязвимость в Plesk - популярной панели администрирования для хостинг-провайдеров. Эта уязвимость (CVE-2012-1823) дает злоумышленникам возможность удаленного выполнения кода с правами пользователя Apache. Уязвимость присутствовала в Plesk 9.5.4 и более ранних версиях. По сведениям Ars Technica, риску подвергались более 360 000 веб-сайтов.

IRC-ботнет заражал уязвимые веб-серверы бэкдором, который устанавливал соединение с командным сервером. Интересно, что сам командный сервер также содержал данную уязвимость Plesk. Используя ее для мониторинга ботнета, эксперты зарегистрировали попытки соединения примерно с 900 зараженных веб-серверов. Была создана специальная утилита, позволившая вылечить зомби-серверы и ликвидировать новый ботнет.

Популярность вредоносного ПО для мобильных устройств по-прежнему очень велика

Стабильный рост количества, качества и многообразия

Среди всех мобильных операционных систем платформа Android стала любимой целью киберпреступников и может рассматриваться в мобильном мире как эквивалент Windows.

Практически все мобильные образцы, обнаруженные в мобильной среде во втором (как, впрочем, и в первом) квартале 2013 года, были нацелены на Android. А 30 июня, в самом конце отчетного периода, количество зарегистрированных вредоносных модификаций перешагнуло 100 000-й рубеж (629 семейств вредоносных программ).

Обратите внимание, что речь идет не о конкретных вредоносных приложениях, а об образцах вредоносного кода. Однако эти образцы используются в основном в многочисленных легитимных приложениях с добавленным троянским функционалом, что в результате приводит к увеличению количества вредоносных приложений, ждущих своей очереди на загрузку на устройства пользователей. Киберпреступники действуют по стандартной схеме: загружают легитимное приложение, добавляют к нему вредоносный код и дальше используют получившуюся комбинацию в качестве "транспортного средства" для распространения зловреда. Уложенные в красивую упаковку, приложения затем снова оказываются в интернет-магазинах приложений, правда большей частью сторонних. Популярные легитимные приложения чаще других используются киберпреступниками в таких целях именно благодаря своей популярности.

Что касается статистики, второй квартал отличался стабильным ростом числа зарегистрированных модификаций: 29 695 против 22 749 за первые три месяца 2013 года. Наименьшее количество обнаруженных модификаций пришлось на апрель - 7141, но уже в мае и июне их число превысило 11 000 в месяц: 11 399 и 11 155 соответственно. В целом в 2013 году произошло резкое увеличение количества вредоносного ПО для мобильных устройств.

Количество образцов в нашей коллекции

В то время как наиболее распространенным типом мобильного ПО (в цифрах атак) традиционно считаются SMS-троянцы, картина, составленная по количеству образцов, зарегистрированных в нашей базе, выглядит иначе.

На первом месте бэкдоры (32,3 %), за ними идут троянские программы (23,3%) и SMS-троянцы. Доля шпионских троянских программ составляет 4,9%, и это четвертое место в рейтинге. По возможностям и гибкости подхода мобильные зловреды можно сравнить со зловредами для настольных компьютеров. В современных образцах, чтобы затруднить их анализ, применяется технология обфускации помимо этого, они нередко включают в себя несколько вредоносных компонентов, чтобы сделать заражение более надежным, получать дополнительную информацию или загружать и устанавливать другие вредоносные программы.

Obad - самый сложный Android-троянец за всю историю

Во втором квартале 2013 года мы обнаружили, вероятно самого сложного на сегодняшний день Android-троянца. Он может посылать SMS-сообщения на платные номера, загружать и устанавливать другие вредоносные программы на зараженном устройстве, пересылать их по Bluetooth, а также удалено исполнять команды с консоли. Продукты "Лаборатории Касперского" детектируют вредоносную программу как Backdoor.AndroidOS.Obad.a.

Создатели Backdoor.AndroidOS.Obad.a нашли брешь в популярной программе dex2jar, при помощи которой аналитики конвертируют APK-файлы в формат JAR, более удобный для работы и анализа. Обнаруженная киберпреступниками уязвимость нарушает конвертацию байткода Dalvik в байткод Java, что усложняет статический анализ троянца.

Киберпреступники также обнаружили ошибку в ОС Android, связанную с обработкой файла AndroidManifest.xml. Этот файл присутствует в каждом приложении Android и используется для описания структуры приложения, определения параметров его запуска и т.п. Создатели зловреда модифицировали AndroidManifest.xml таким образом, что он не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. Это значительно усложняет динамический анализ троянца.

Те, кто создал Backdoor.AndroidOS.Obad.a, воспользовались и другой, ранее неизвестной брешью в ОС Android, эксплуатируя которую вредоносная программа получает расширенные права администратора устройства, не попадая при этом в список приложений, обладающих такими правами. Из-за этого становится невозможным удалить вредоносную программу с мобильного устройства.

В итоге вредоносная программа эксплуатирует целых три неопубликованных уязвимости. Мы никогда ранее не встречали ничего подобного в мобильных вредоносных программах.

При помощи расширенных администраторских прав троянец может ненадолго (не больше чем на 10 секунд) заблокировать экран устройства. Это обычно происходит после соединения к бесплатной сети Wi-Fi или активации Bluetooth, через который вредоносная программа может рассылать свои копии и другие вредоносные приложения на другие устройства, расположенные поблизости. Возможно, Backdoor.AndroidOS.Obad.a блокирует экран для того, чтобы пользователь не заметил вредоносной активности на устройстве.

Для передачи информации о зараженном устройстве и отчёта "о проделанной работе", Backdoor.AndroidOS.Obad.a использует активное в данный момент подключение к интернету. Если сеть не найдена, троянец ищет ближайшие Wi-Fi сети, не требующие авторизации, и подключается к одной из них.

После первого запуска зловред собирает и передает на командный сервер следующие данные: MAC-адрес Bluetooth-устройства, наименование оператора, номер телефона и его номер IMEI, текущий баланс на счете, местное время, а также информацию о том, получены ли права администратора устройства или суперпользователя (root). Кроме того, троянец отправляет на командный сервер актуальные платные номера и префиксы для отправки SMS-сообщений, отсылает список задач и список командных серверов. При первом сеансе связи на командный сервер отсылается пустая таблица и пустой список командных серверов; во время сессии троянец может получить обновленную таблицу платных номеров и новый список адресов командных серверов.

Злоумышленники могут управлять троянцем и с помощью SMS-сообщений: троянец может получать с сервера строки-ключи, кодирующие определенные действия (key_con, key_url, key_die). Все входящие сообщения проверяются троянцем на наличие одного из таких ключей. Если таковая находится, выполняется соответствующее действие: key_con - немедленное соединение с сервером; key_die - удаление задач из базы данных; key_url - переключение на другой командный сервер (в сообщении должен указываться адрес нового сервера). Это позволяет злоумышленникам создать новый командный сервер и разослать его адрес в SMS-сообщении с ключом key_url, после чего все зараженные устройства переключатся на новый сервер.

Троянец получает команды с командного сервера и вносит их в базу. Каждая запись в базе содержит номер команды, время выполнения, указанное сервером, и параметры. Ниже приводится список действий, которые может выполнить троянец после получения команд:

- Отправить SMS. В параметрах содержится номер и текст. Ответные SMS удаляются.

- Пинг.

- Получить баланс по USSD.

- Выступить в качестве прокси-сервера.

- Подключиться к заданному адресу.

- Загрузить и установить файл с сервера.

- Отправить на сервер список установленных на смартфоне приложений.

- Отправить информацию о приложении, указанном командным сервером.

- Отправить на сервер контакты пользователя.

- Удаленный Shell. Выполняет указанные злоумышленником команды в консоли.

- Передать файл всем обнаруженным Bluetooth-устройствам.

FakeDefender: программа-вымогатель для Android

В июле прошёл слух, что появилась программа-вымогатель для мобильных устройств. Точнее, это был гибрид вымогателя и фальшивого антивируса. Соответствующее приложение называется "Free Calls Update". При запуске установленное приложение пытается получить права администратора устройства, чтобы иметь возможность менять настройки на устройстве, включать и отключать Wi-Fi и 3G-интернет. Установочный файл удаляется после установки, чтобы усложнить работу реального защитного ПО, если таковое установлено на устройстве. Само приложение является фальшивым антивирусом: оно имитирует сканирование устройства на наличие вредоносных программ, сообщает о наличии вредоносных программ (которых на самом деле не существует) и предлагает пользователю приобрести лицензию, чтобы получить полную версию продукта - словом, всё как на ПК.

Если пользователь заходит на какую-либо интернет-страницу, приложение во всплывающем окошке сообщает ему, что вредоносная программа пытается украсть с телефона порнографический контент. Это окошко появляется постоянно и мешает работе с устройством. Попытки удалить приложение или запустить другие приложения блокируются FakeDefender - это в случае, если были получены права администратора устройства.

Статистика

Все статистические данные, использованные в отчете, получены с помощью распределенной антивирусной сети Kaspersky Security Network (KSN) как результат работы различных компонентов защиты от вредоносных программ. Данные получены от тех пользователей KSN, которые подтвердили свое согласие на их передачу. В глобальном обмене информацией о вредоносной активности принимают участие миллионы пользователей продуктов "Лаборатории Касперского" из 213 стран и территорий мира.

Угрозы в интернете

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносного кода с зараженной веб-страницы. Зараженными могут быть сайты, специально созданные злоумышленниками, веб-ресурсы, контент которых создается пользователями (например, форумы), и взломанные легитимные ресурсы.

Детектируемые объекты в интернете

Во втором квартале 2013 года решения "Лаборатории Касперского" отразили 577 159 385 атак, проводившихся с интернет-ресурсов, размещенных в разных странах мира.

TOP 20 детектируемых объектов в интернете

| Название* | % от всех атак** | |

| 1 | Malicious URL | 91,52% |

| 2 | Trojan.Script.Generic | 3,61% |

| 3 | Trojan.Script.Iframer | 0,80% |

| 4 | AdWare.Win32.MegaSearch.am | 0,54% |

| 5 | Exploit.Script.Blocker | 0,41% |

| 6 | Trojan-Downloader.Script.Generic | 0,27% |

| 7 | Exploit.Java.Generic | 0,16% |

| 8 | Trojan.Win32.Generic | 0,16% |

| 9 | Exploit.Script.Blocker.u | 0,12% |

| 10 | AdWare.Win32.Agent.aece | 0,11% |

| 11 | Trojan-Downloader.JS.JScript.cb | 0,11% |

| 12 | Trojan.JS.FBook.q | 0,10% |

| 13 | Trojan-Downloader.Win32.Generic | 0,09% |

| 14 | Exploit.Script.Generic | 0,08% |

| 15 | Trojan-Downloader.HTML.Iframe.ahs | 0,05% |

| 16 | Packed.Multi.MultiPacked.gen | 0,05% |

| 17 | Trojan-Clicker.HTML.Iframe.bk | 0,05% |

| 18 | Trojan.JS.Iframe.aeq | 0,04% |

| 19 | Trojan.JS.Redirector.xb | 0,04% |

| 20 | Exploit.Win32.CVE-2011-3402.a | 0,04% |

*Детектирующие вердикты модуля веб-антивируса. Информация предоставлена пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

**Процент от всех веб-атак, которые были зафиксированы на компьютерах уникальных пользователей.

Первое место в TOP 20 детектируемых объектов в очередной раз заняли вредоносные ссылки из черного списка. По сравнению с первым кварталом 2013 года их доля выросла на 0,08%, и в итоге на такие ссылки приходится 91,55% всех срабатываний веб-антивируса.

По-прежнему в первой пятерке детектируемых объектов вердикты Trojan.Script.Generic (2-е место) и Trojan.Script.Iframer (3-е место). Эти вредоносные объекты блокируются при попытках осуществления drive-by атак, которые сегодня являются одним из наиболее распространенных методов заражения компьютеров пользователей. Доля Trojan.Script.Generic выросла на 0,82%, а Trojan.Script.Iframer - на 0,07%.

Во втором квартале 2013 года практически весь TOP 20 детектируемых веб-антивирусом объектов состоит из вредоносных программ, которые тем или иным образом принимают участие в drive-by атаках на пользователей.

Страны, на ресурсах которых размещены вредоносные программы

Данная статистика показывает, в каких странах мира физически расположены сайты, с которых загружаются вредоносные программы. Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установление географического местоположения данного IP-адреса (GEOIP).

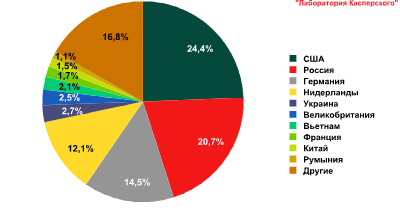

83% веб-ресурсов, используемых для распространения вредоносных программ, расположены в десяти странах мира. За последний квартал этот показатель вырос на 2%.

Распределение по странам веб-ресурсов, на которых размещены вредоносные программы, второй квартал 2013 г.

В рейтинге стран по количеству вредоносных хостингов доли всех стран по сравнению с первым кварталом изменились незначительно. США (24,4%,) и Россия (20,7%) сохранили лидирующие позиции. Из TOP 10 выбыла Ирландия. Вместо нее на седьмом месте оказался Вьетнам (2,1%).

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали, насколько часто в течение квартала пользователи продуктов "Лаборатории Касперского" в каждой стране сталкивались со срабатыванием веб-антивируса.

| Страна | % | |

| 1 | Армения | 53,92% |

| 2 | Россия | 52,93% |

| 3 | Казахстан | 52,82% |

| 4 | Таджикистан | 52,52% |

| 5 | Азербайджан | 52,38% |

| 6 | Вьетнам | 47,01% |

| 7 | Молдова | 44,80% |

| 8 | Белоруссия | 44,68% |

| 9 | Украина | 43,89% |

| 10 | Киргизия | 42,28% |

| 11 | Грузия | 39,83% |

| 12 | Узбекистан | 39,04% |

| 13 | Шри Ланка | 36,33% |

| 14 | Греция | 35,75% |

| 15 | Индия | 35,47% |

| 16 | Таиланд | 34,97% |

| 17 | Австрия | 34,85% |

| 18 | Турция | 34,74% |

| 19 | Ливия | 34,40% |

| 20 | Алжир | 34,10% |

20 стран*, в которых отмечен наибольший риск заражения компьютеров через интернет**, второй квартал 2013 г.

*При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

**Процент уникальных пользователей, подвергшихся веб-атакам, от всех уникальных пользователей продуктов ЛК в стране.

Первая десятка стран, жители которых чаще других сталкиваются с вредоносными программами в интернете, за исключением Вьетнама, состоит из стран, ранее входивших в состав СССР. Россия (52,9%) в этом списке занимает второе место. Во вторую десятку рейтинга во второмквартале 2013 года вошли Ливия (34,4%), Австрия (34,9%) и Таиланд (35%).

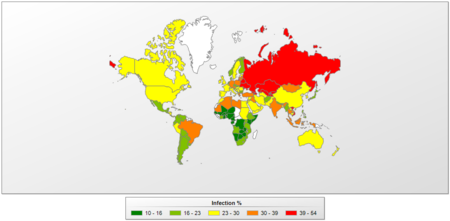

Все страны можно разбить на несколько групп.

- Во втором квартале ни одна страна не попала в группу максимального риска (в нее входят страны, где более 60% пользователей по крайней мере один раз столкнулись со зловредами в интернете).

- Группа повышенного риска. В эту группу с результатом 41-60% вошли первые 10 стран из TOP 20 (на три меньше, чем в первом квартале 2013). В нее входят Вьетнам и страны постсоветского пространства, в частности, Армения (53,9%), Россия (52,9%), Казахстан (52,8%), Молдова (44,8%), Белоруссия (44,7%) и Украина (43,9%).

- Группа риска. В эту группу с показателями 21-40% попали 82 страны, в том числе Италия (29,2%), Германия (33,7%), Франция (28,5%), Судан (28,2%), Испания (28,4%), Катар (28,2%), США (28,6%), Ирландия (27%), Великобритания (28,3%), ОАЭ (25,6%) и Нидерланды (21,9%).

- Группа самых безопасных при серфинге в интернете стран. В эту группу во втором квартале 2013 года вошли 52 страны с показателями 9-21%. Меньше всего (менее 20%) процент пользователей, атакованных при просмотре страниц в интернете, в африканских странах, где интернет слабо развит. Исключением являются Дания (18,6%) и Япония (18,1%).

Риск заражения через интернет компьютеров пользователей в разных странах, второй квартал 2013 года

В среднем 35,2% компьютеров всех пользователей KSN в течение квартала хотя бы раз подвергались атаке во время серфинга в интернете. Отметим, что средняя доля атакованных машин по сравнению с первым кварталом 2013 года уменьшилась на 3,9%.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

Детектируемые объекты, обнаруженные на компьютерах пользователей

Во втором квартале 2013 года наши антивирусные решения успешно заблокировали 400 604 327 попыток локального заражения компьютеров пользователей, участвующих в Kaspersky Security Network.

Детектируемые объекты, обнаруженные на компьютерах пользователей: TOP 20

| Название | % уникальных атакованных пользователей* | |

| 1 | DangerousObject.Multi.Generic | 34,47% |

| 2 | Trojan.Win32.Generic | 28,69% |

| 3 | Trojan.Win32.AutoRun.gen | 21,18% |

| 4 | Virus.Win32.Sality.gen | 13,19% |

| 5 | Exploit.Win32.CVE-2010-2568.gen | 10,97% |

| 6 | AdWare.Win32.Bromngr.i | 8,89% |

| 7 | Trojan.Win32.Starter.lgb | 8,03% |

| 8 | Worm.Win32.Debris.a | 6,53% |

| 9 | Virus.Win32.Generic | 5,30% |

| 10 | Trojan.Script.Generic | 5,11% |

| 11 | Virus.Win32.Nimnul.a | 5,10% |

| 12 | Net-Worm.Win32.Kido.ih | 5,07% |

| 13 | HiddenObject.Multi.Generic | 4.79% |

| 14 | Net-Worm.Win32.Kido.ir | 4,27% |

| 15 | Exploit.Java.CVE-2012-1723.gen | 3,91% |

| 16 | AdWare.Win32.Yotoon.e | 3,62% |

| 17 | AdWare.JS.Yontoo.a | 3,61% |

| 18 | DangerousPattern.Multi.Generic | 3,60% |

| 19 | Trojan.Win32.Starter.lfh | 3,52% |

| 20 | Trojan.WinLNK.Runner.ea | 3,50% |

Данная статистика представляет собой детектирующие вердикты модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов ЛК, подтвердившими свое согласие на передачу статистических данных.

*Процент уникальных пользователей, на компьютерах которых антивирус детектировал данный объект, от всех уникальных пользователей продуктов ЛК, у которых происходило срабатывание антивируса.

Как и прежде, в этом рейтинге лидируют три вердикта.

Вредоносные программы DangerousObject.Multi.Generic, обнаруженные с помощью "облачных" технологий, заняли 1-е место с показателем 34,47% - это почти вдвое больше, чем в первом квартале (18,51%). "Облачные" технологии работают, когда в антивирусных базах еще нет ни сигнатуры, ни эвристики для детектирования вредоносной программы, но в облаке "Лаборатории Касперского" уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

На втором месте Trojan.Win32.Generic (28,69%) - вердикт, выдаваемый эвристическим анализатором при проактивном детектировании множества вредоносных программ. На третьем - Trojan.Win32.AutoRun.gen (21,18%). Так детектируются вредоносные программы, использующие автозапуск.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Приведенные ниже цифры отражают, насколько в среднем заражены компьютеры в той или иной стране мира. У пользователей KSN, предоставляющих нам информацию, вредоносный файл по крайней мере один раз был найден почти на каждом третьем (29,9%) компьютере - на жестком диске или на съемном носителе, подключенном к нему. Это на 1,5% меньше, чем в прошлом квартале.

| % | ||

| 1 | Вьетнам | 59,88% |

| 2 | Бангладеш | 58,66% |

| 3 | Непал | 54,20% |

| 4 | Монголия | 53,54% |

| 5 | Афганистан | 51,79% |

| 6 | Судан | 51,58% |

| 7 | Алжир | 50,49% |

| 8 | Индия | 49,46% |

| 9 | Пакистан | 49,45% |

| 10 | Камбоджа | 48,82% |

| 11 | Лаос | 48,60% |

| 12 | Мальдивы | 47,70% |

| 13 | Джибути | 47,07% |

| 14 | Ирак | 46,91% |

| 15 | Мавритания | 45,71% |

| 16 | Йемен | 45,23% |

| 17 | Индонезия | 44,52% |

| 18 | Египет | 44,42% |

| 19 | Марокко | 43,98% |

| 20 | Тунис | 43,95% |

TOP 20 стран* по уровню зараженности компьютеров**, второй квартал 2013 г.

*При расчетах мы исключили страны, в которых число пользователей ЛК относительно мало (меньше 10 тысяч).

**Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы, от всех уникальных пользователей продуктов ЛК в стране.

Уже четыре квартала подряд первые двадцать позиций в этом рейтинге занимают страны Африки, Ближнего Востока и Юго-Восточной Азии. На первом месте по итогам квартала оказался Вьетнам (59,9%). Бангладеш, лидировавший в предыдущем квартале, занял второе место с показателем 58,7% ‑ это на 9,1% меньше, чем в первом квартале.

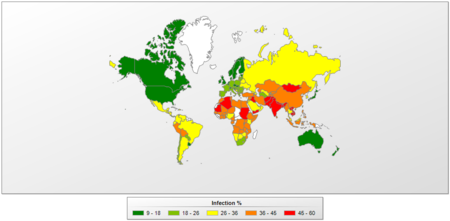

В случае с локальными заражениями мы также можем сгруппировать все страны по уровню зараженности:

- Группа с максимальным уровнем заражения (более 60%). Отрадно, что по итогам второго квартала 2013 года ни одна страна не попала в эту группу.

- Высокий уровень заражения (41-60%): в эту группу вошли 34 страны мира, в том числе Вьетнам (59,9%), Бангладеш (58,7%), Непал (54,2%), Индия (49,5%) и Иран (42,6%).

- Средний уровень заражения (21-40%): 77 стран, в том числе Ливан (40%), Китай (36,7%), Катар (34,1%), Россия (30,5%), Украина (30,1%), Испания (23,9%), Италия (21,2%), Кипр (21,6%).

- Наименьший уровень заражения (до 21%): 33 страны, среди которых Франция (19,6%), Бельгия (17,5%), США (17,9%), Великобритания (17,5%), Австралия (17,5%), Германия (18,5%), Эстония (15,2%), Нидерланды (14,6%), Швеция (12,1%), Дания (9,7%) и Япония (9,1%).

Риск локального заражения компьютеров в разных странах, второй квартал 2013 г.

Риск локального заражения компьютеров в разных странах, второй квартал 2013 г.

В десятку самых безопасных по уровню локального заражения стран попали:

| Страна | % | |

| 1 | Япония | 9,01% |

| 2 | Дания | 9,72% |

| 3 | Финляндия | 11,83% |

| 4 | Швеция | 12,10% |

| 5 | Чехия | 12,78% |

| 6 | Мартиника | 13,94% |

| 7 | Норвегия | 14,22% |

| 8 | Ирландия | 14,47% |

| 9 | Нидерланды | 14,55% |

| 10 | Словения | 14,70% |

По сравнению с первым кварталом 2013 года в этом списке появилось две новых страны - Мартиника и Словения, которые вытеснили Швейцарию и Новую Зеландию.