Первый месяц лета оказался "жарким" в сфере информационной безопасности: несмотря на начало традиционного сезона отпусков количество вирусных угроз отнюдь не пошло на убыль. В начале месяца вирусные аналитики "Доктор Веб" обнаружили новую версию опасного троянца, угрожающего серверам под управлением ОС Linux, а уже к середине июня пользователей захлестнула очередная волна троянцев-шифровальщиков семейства Trojan.Encoder. Также в минувшем месяце было выявлено множество новых угроз для мобильных устройств.

Вирусная обстановка

Согласно статистическим данным, собранным в июне 2013 года с использованием лечащей утилиты Dr.Web CureIt!, одной из наиболее актуальных угроз стал троянец Trojan.Mods.2. На него приходится 3,97% процентов заражений компьютеров в прошедшем месяце. Эта вредоносная программа перенаправляет пользователя на принадлежащие злоумышленникам веб-страницы, требующие у жертвы ввести в специальное поле номер телефона и код подтверждения. Таким образом жертва оказывается подписанной на некую "информационную услугу", за оказание которой с ее счета списывается регулярная оплата.

Не слишком уступает ему в популярности и предыдущая модификация данной угрозы: Trojan.Mods.1 занимает четвертое место с показателем 1,45%, а тройку лидеров замыкают Trojan.Hosts.6815 (2,94%) и Trojan.DownLoader9.19157 (1,92%). Десять наиболее распространенных угроз, обнаруженных при помощи лечащей утилиты Dr.Web CureIt! на компьютерах пользователей в июне 2013 года, перечислены в представленной ниже таблице:

| Название | % |

| Trojan.Mods.2 | 3.97 |

| Trojan.Hosts.6815 | 2.94 |

| Trojan.DownLoader9.19157 | 1.92 |

| Trojan.Mods.1 | 1.45 |

| Trojan.Hosts.6838 | 1.44 |

| Trojan.Zekos | 1.22 |

| BackDoor.IRC.NgrBot.42 | 1.18 |

| Trojan.MulDrop4.25343 | 0.80 |

| Trojan.MayachokMEM.7 | 0.76 |

| Trojan.Packed.24079 | 0.75 |

Ботнеты

В июне 2013 года появилась новая версия бота Linux.Sshdkit, о котором компания "Доктор Веб" сообщала в феврале 2013 года. По данным на 27 июня в бот-сети, созданной злоумышленниками с использованием предыдущей версии троянца, насчитывается всего лишь 42 активных бота, а в течение последних 30 дней было зафиксировано только 8 случаев заражения новых серверов, работающих под управлением операционной системы Linux.

В то же время продолжается рост числа заражений файловым вирусом Win32.Rmnet.12. В первой из вирусных подсетей, управляющие сервера которых исследуются специалистами "Доктор Веб", на сегодняшний день числится 459 192 бота, во второй - 613 135. График регистрации в обеих подсетях ботнета вновь инфицированных рабочих станций в июне 2013 года продемонстрирован ниже:

Ботнет Win32.Rmnet.16 насчитывает в настоящий момент 4 674 активных бота (в прошлом месяце их было 5 220), при этом в течение месяца к сети присоединилось всего лишь 239 инфицированных компьютеров. Немного сократилось и количество рабочих станций, на которых были обнаружены вредоносные модули, детектируемые антивирусным ПО "Доктор Веб" как Trojan.Rmnet.19. В мае данная бот-сеть насчитывала 20 235 инфицированных ПК, а по данным на 27 июня их было уже 15 611. Замедлилась и динамика роста ботнета, которую можно проследить на представленной ниже диаграмме. Если в мае на управляющем сервере зарегистрировалось 8 447 вновь инфицированных машин, то в период с 17 по 27 июня было зафиксировано всего лишь 738 случаев заражения:

Немного сократились и размеры ботнета, образованного с использованием троянской программы BackDoor.Bulknet.739, о перехвате контроля над одним из управляющих серверов которой компания "Доктор Веб" сообщила ранее. Если в мае данная сеть насчитывала 17 242 инфицированных компьютера, то в конце июня число активных ботов составило уже 16 024. Динамику регистрации на управляющем сервере вновь инфицированных рабочих станций можно проследить на представленной ниже диаграмме:

Почти не изменилась численность ботнета BackDoor.Dande, состоящего из компьютеров фармацевтических компаний и аптек, зараженных одноименным бэкдором: сейчас в одной из известных специалистам "Доктор Веб" подсетей их количество составляет 1 209, уменьшившись на 92 ПК по сравнению с прошлым месяцем, в другой - 268 (на 63 компьютера меньше, чем в мае).

Также незначительно сократилась популяция Apple-совместимых компьютеров, инфицированных троянской программой для Mac OS X BackDoor.Flashback.39, однако этот процесс продвигается не столь быстро, как хотелось бы. На 27 июня в ботнете BackDoor.Flashback.39 насчитывается 62 069 зараженных "маков", что на 3 918 единиц меньше, чем в мае.

Угроза месяца

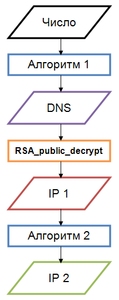

В июне семейство вредоносных программ для ОС Linux пополнилось новой модификацией троянца Linux.Sshdkit. Обновленная версия угрозы, предназначенной, как и ее предшественница, для похищения логинов и паролей на работающих под управлением платформы Linux серверах, получила наименование Linux.Sshdkit.6. В данной версии Linux.Sshdkit злоумышленники внесли ряд изменений с целью затруднить перехват вирусными аналитиками украденных паролей. Так, вирусописатели изменили метод определения адресов серверов, на которые троянец передает краденую информацию. Теперь для вычисления целевого сервера используется специальная текстовая запись, содержащая данные, зашифрованные RSA-ключом размером 128 байт. Алгоритм генерации адреса командного сервера показан на приведенной ниже иллюстрации.

Кроме того, вирусописатели изменили алгоритм получения троянцем команд: теперь для их успешного выполнения вредоносной программе передается специальная строка, для которой проверяется значение хеш-функции.

Очередная волна энкодеров

Троянцы-шифровальщики стали настоящим бедствием для пользователей персональных компьютеров: за последние три месяца в антивирусную лабораторию "Доктор Веб" поступило порядка 2 800 обращений в связи с этими вредоносными программами, а в июне общее количество запросов на лечение превысило 700. Двумя наиболее распространенными версиями энкодеров в первый летний месяц 2013 года стали Trojan.Encoder.94 и Trojan.Encoder.225. Распространяются они преимущественно по электронной почте: так, Trojan.Encoder.225 может попасть в операционную систему с помощью письма, содержащего вложения в виде документа RTF (но с расширением .doc), эксплуатирующего уязвимость Microsoft Office, а Trojan.Encoder.94 нередко скачивается на компьютер жертвы с использованием бэкдора BackDoor.Poison, который, в свою очередь, массово рассылается в письмах с вложенными файлами Порядок работы с просроченной задолженностью.doc и ПОСТАНОВЛЕНИЕ АРБИТРАЖНОГО СУДА.exe .

Поскольку нагрузка на вирусную лабораторию "Доктор Веб" в последнее время значительно возросла, с 19 июня 2013 года помощь в расшифровке файлов оказывается только зарегистрированным пользователям продуктов компании.

Мобильные угрозы

Первый летний месяц этого года показал, что одной из главных опасностей для владельцев мобильных устройств по-прежнему остается кража разнообразной персональной информации, такой как данные учетных записей, СМС-сообщения, история звонков и т. п. Для этого злоумышленники применяют как троянские программы, так и специализированное шпионское ПО, доступное на коммерческой основе.

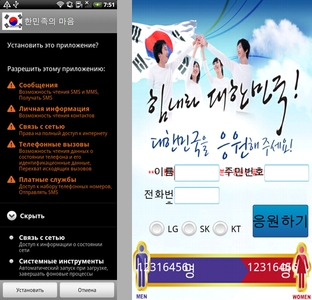

Наиболее заметной мобильной угрозой подобного рода в начале лета стал троянец Android.Tempur.1.origin, предназначенный для кражи у южнокорейских пользователей Android различных конфиденциальных сведений, включающих их банковские реквизиты, информацию о входящих СМС-сообщениях и совершаемых телефонных звонках. Эта вредоносная программа распространялась киберпреступниками как в составе специальной программы-носителя, детектируемой антивирусом Dr.Web как Android.MulDrop.8.origin, так и в качестве самостоятельного apk-пакета. Троянец Android.Tempur.1.origin интересен тем, что при установке на мобильное устройство подменял собой легитимные банковские приложения, имитировал их оригинальный интерфейс и предлагал пользователям ввести персональную информацию, которая затем вместе с перехватываемыми СМС и сведениями о телефонных переговорах пересылалась на удаленный сервер.

Что же касается коммерческих шпионских приложений, то среди обнаруженных в июне представителей этого класса программ можно выделить очередные модификации известных Android-шпионов Android.MobileSpy и Android.SpyBubble, новое семейство Program.Highster, а также приложения Program.Stealthgenie и Program.Ownspy, работающие на устройствах под управлением BlackBerry и iOS соответственно. Стоит отметить, что успешное функционирование Program.Ownspy и аналогичных ему приложений возможно лишь на устройствах с выполненной операцией jailbreak, т. е. имеющих доступ к файловой системе, поэтому основной массе владельцев мобильной "яблочной" продукции они не страшны. Тем не менее число пользователей взломанной операционной системы iOS весьма велико, поэтому для них подобные программы-шпионы могут представлять ощутимую угрозу.

Троянцы семейства Android.SmsSend, отправляющие короткие сообщения на премиум-номера и выполняющие подписку абонентского счета на платные услуги, также продолжают оставаться головной болью многих пользователей мобильных Android-устройств. В течение месяца вирусная база Dr.Web пополнилась записями для нескольких новых модификаций этих вредоносных программ, а во второй половине июня специалистами компании был зафиксирован факт распространения троянца Android.SmsSend.465.origin при помощи рекламных сообщений, демонстрируемых на одном из популярных новостных ресурсов.

При посещении этого портала с мобильного устройства под управлением ОС Android загружаемая в браузере веб-страница демонстрировала специальный баннер, предлагающий установить популярную игру, которая на самом деле являлась вредоносной программой.

Вредоносные файлы, обнаруженные в почтовом трафике в июне

| 01.06.2013 00:00 - 28.06.2013 11:00 | ||

| 1 | Trojan.Packed.196 | 0.77% |

| 2 | Win32.HLLM.MyDoom.54464 | 0.70% |

| 3 | Win32.HLLM.MyDoom.33808 | 0.62% |

| 4 | Trojan.PWS.Panda.655 | 0.57% |

| 5 | Exploit.CVE2012-0158.27 | 0.55% |

| 6 | Trojan.Siggen5.30475 | 0.55% |

| 7 | Trojan.PWS.Stealer.3128 | 0.46% |

| 8 | SCRIPT.Virus | 0.40% |

| 9 | VBS.Rmnet.2 | 0.40% |

| 10 | Win32.HLLM.Beagle | 0.40% |

| 11 | Trojan.PWS.Stealer.2877 | 0.40% |

| 12 | Trojan.MulDrop4.35808 | 0.35% |

| 13 | Trojan.Siggen5.24066 | 0.33% |

| 14 | Trojan.PWS.Multi.911 | 0.33% |

| 15 | Trojan.PWS.Panda.547 | 0.33% |

| 16 | Trojan.Inor | 0.31% |

| 17 | BackDoor.Comet.152 | 0.31% |

| 18 | BackDoor.Tishop.25 | 0.29% |

| 19 | Win32.HLLM.Graz | 0.29% |

| 20 | Trojan.PWS.Stealer.2832 | 0.26% |

Вредоносные файлы, обнаруженные в июне на компьютерах пользователей

| 01.06.2013 00:00 - 28.06.2013 11:00 | ||

| 1 | SCRIPT.Virus | 0.97% |

| 2 | Adware.Downware.915 | 0.75% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.65% |

| 4 | JS.Packed.5 | 0.60% |

| 5 | Adware.InstallCore.114 | 0.52% |

| 6 | Adware.InstallCore.115 | 0.45% |

| 7 | Adware.InstallCore.101 | 0.44% |

| 8 | Adware.Downware.179 | 0.43% |

| 9 | Adware.Downware.1132 | 0.41% |

| 10 | Adware.Toolbar.202 | 0.39% |

| 11 | Tool.Unwanted.JS.SMSFraud.10 | 0.34% |

| 12 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 13 | Trojan.Hosts.6838 | 0.33% |

| 14 | Adware.Downware.1157 | 0.33% |

| 15 | JS.IFrame.432 | 0.32% |

| 16 | Tool.Skymonk.11 | 0.32% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.32% |

| 18 | Win32.HLLW.Shadow | 0.31% |

| 19 | Adware.Webalta.11 | 0.31% |

| 20 | Tool.Skymonk.13 | 0.30% |