В настоящем обзоре рассматривается продукт для комплексной защиты серверов и рабочих станций Trend Micro Deep Security 9.0, предназначенный как для защиты виртуальных машин на уровне гипервизоров VMware ESXi (включая актуальные версии 5.х), так и других объектов, расположенных в локальной сети предприятия по классической агентной технологии. Возможность интеграции с VMware vSphere 5.х позволяет Trend Micro Deep Security 9.0 предоставить новые возможности и оптимизации защиты виртуальных инфраструктур.

В настоящем обзоре рассматривается продукт для комплексной защиты серверов и рабочих станций Trend Micro Deep Security 9.0, предназначенный как для защиты виртуальных машин на уровне гипервизоров VMware ESXi (включая актуальные версии 5.х), так и других объектов, расположенных в локальной сети предприятия по классической агентной технологии. Возможность интеграции с VMware vSphere 5.х позволяет Trend Micro Deep Security 9.0 предоставить новые возможности и оптимизации защиты виртуальных инфраструктур.

Введение

Trend Micro Deep Security 9.0 - комплексная платформа, предназначенная для защиты всех критически важных объектов локальной сети предприятия. Использование классической агентной технологии для защиты физических серверов, виртуальных серверов, работающих под управлением гипервизоров Hyper-V и Xen, а также возможность защиты виртуальных серверов и рабочих станций, работающих под управлением гипервизоров VMware ESXi, по безагентной технологии, позволяет построить защиту серверов и рабочих станций предприятия наиболее оптимальным образом с точки зрения уровня защиты и аппаратных ресурсов, которые на неё тратятся.

Примечание.В данном обзоре приводится описание развёртывания и управления защитой с помощью Trend Micro Deep Security 9.0 на примере виртуальных машин, работающих под управлением VMware vSphere 5.1, по безагентной технологии.

Безагентная технология на гипервизорах VMware vSphere в Deep Security достигается интеграцией с двумя программными интерфейсами VMware vShield Endpoint и VMware VMSafe, разработанными компанией VMware специально для использования производителями технологий безопасности. Стоит заметить, что другие производители популярных технологий виртуализации не реализовали на настоящий момент подобных интерфейсов, и производители антивирусов вынуждены использовать другие методы оптимизации защиты при использовании агентной технологии.

Все компоненты защиты поддерживают интеграцию с облачной технологией Trend Micro Smart Protection Network, что сказывается положительно на оперативности противодействия новым угрозам. В облаке Trend Micro, кроме информации о файлах, также содержатся сведения о вредоносных веб-узлах и другие типы данных, необходимых для эффективной работы всех компонентов защиты.

Принципы работы Trend Micro Deep Security 9.0

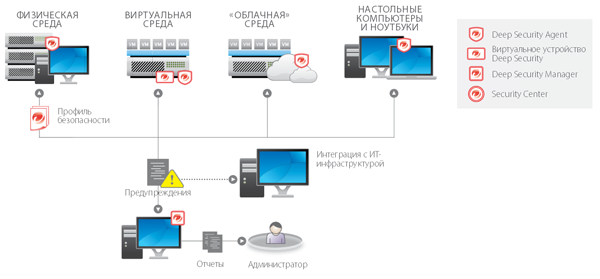

Обобщённая схема работы компонентов защиты Trend Micro Deep Security 9.0 представлена на рисунке 1.

Рисунок 1. Общая схема работы компонентов Trend Micro Deep Security 9.0

Trend Micro Deep Security 9.0 поддерживает гибридную защиту, существовавшую в данном продукте изначально, которая заключается в одновременном использовании агентной и безагентной технологий в тех случаях, когда необходимо использовать компоненты защиты, не реализованные на уровне гипервизора VMware ESXi. В этом случае одни компоненты защиты работают на уровне гипервизора, другие - на уровне агента, и, таким образом, достигается некоторая оптимизация аппаратных ресурсов, необходимых для организации защиты при возможности использовать все необходимые её компоненты. В таблице 1 показаны компоненты защиты, реализованные по безагентной и агентной технологии в текущей версии Deep Security.

Таблица 1. Поддержка компонентов защиты Trend Micro Deep Security 9.0 при использовании агентной и безагентной технологий

| Компоненты | Функции | Агенты | Virtual Appliance | ||||

| Windows | Linux | Solaris | AIX | HP-UX | ESXi 5.x | ||

| Антивирус | Сканирование файлов | + | + | + | |||

| Сканирование реестра | + | ||||||

| Сканирование памяти | + | + | |||||

| Smart Scan | + | + | |||||

| Сканирование в режиме реального времени | + | + | |||||

| Сервис Web Reputation | Все функции | + | + | ||||

| Файрволл | Все функции | + | + | + | + | + | |

| Обнаружение и предотвращение вторжений | Предотвращение вторжений | + | + | + | + | + | |

| Контроль приложений | + | + | + | + | + | ||

| Защита веб-приложений | + | + | + | + | + | ||

| SSL | + | + | + | + | |||

| Контроль целостности | Файлы | + | + | + | + | + | + |

| Реестр | + | ||||||

| Другое | + | + | + | + | + | ||

| Файлы в реальном времени | + | ||||||

| Другое в реальном времени | + | + | + | + | + | ||

| Проверка журналов | Все функции | + | + | + | + | + | |

| Сканирование для рекомендаций | Все функции | + | + | + | + | + | + |

| Извещение пользователя | Все функции | + | +* | ||||

* - при наличии установленного приложения Deep Security Notifier.

Примечание. Linux-агенты поддерживают антивирусную защиту только для 64-битных Linux.

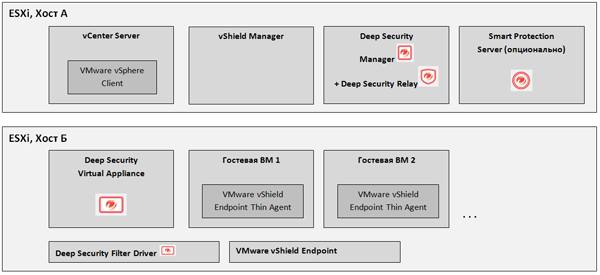

На рисунке 2 показано рекомендуемое размещение компонентов VMware vShield и Trend Micro Deep Security 9.0 на хостах ESXi.

Рисунок 2. Рекомендуемое размещение компонентов VMwarevShield и Trend Micro Deep Security 9.0 на хост-серверах VMwarevSphere

В Trend Micro Deep Security 9.0 реализован контроль целостности систем, с помощью которого выявляются нештатные изменения в системном реестре и системных файлах, реализованы правила защиты уязвимостей как для операционных систем Microsoft, так и для популярных приложений, включая базы данных, веб-серверы, почтовые и FTP-серверы.

Модуль обнаружения и предотвращения вторжений обеспечивает защиту от известных угроз и атак "нулевого дня" до их устранения в соответствующем программном обеспечении.

Также реализована защита от атак на веб-серверы с использованием уязвимостей, характерных для веб приложений, таких как внедрение SQL-кода, межсайтовый скриптинг (XSS) и другие. Реализована защита от аномальной сетевой активности неизвестных вредоносных программ и блокировка соответствующего сетевого трафика.

Политики двунаправленного потокового брандмауэра позволяют произвести зонирование виртуальных машин, что позволяет отражать на них атаки типа "отказ в обслуживании" и выстраивать сложные политики защиты и фильтрации сетевого трафика

Модуль "Проверка журналов" позволяет выделять наиболее важные события, происходящие в локальной сети предприятия, относящихся к системе информационной безопасности, позволяя администратору в оперативном режиме принимать решения по устранению соответствующих проблем.

Новинки Trend Micro Deep Security 9.0

Среди новинок Trend Micro Deep Security 9.0 можно отметить следующие:

Многоарендность. Данная возможность позволяет использовать одну инсталляцию Deep Security для обслуживания разных клиентов, с полным логическим разделением данных клиентов, что для конечных клиентов выглядит как полностью независимая инсталляция Deep Security. Например, компания сервис-провайдер облачных услуг может использовать сервер Deep Security для защиты машин своих клиентов, при этом предоставляя каждому клиенту административный доступ к консоли Deep Security, ограниченной рамками защищаемых машин конкретно этого клиента.. Другие примеры - независимое использование различными офисами одной компании, отделами, подразделениями предприятия. Каждому владельцу Deep Security предоставляется вся функциональность этого решения. Каждый владелец может создавать своих пользователей, политики защиты, правила независимо от другого пользователя. При этом вся информация об использовании Deep Security, настройках доступна только определённому владельцу и недоступна остальным.

Многоуровневое наследование политик. Эта возможность позволяет создавать многоуровневое дерево политик. Имеется возможность создавать дочернюю политику на уровне любой из базовых политик, а затем последовательно ещё одну дочернюю политику на основе заданной. Такая древовидная структура наследования позволяет сделать политики защиты более гранулированными и детализированными.

Защита виртуальных машин, развёрнутых в VMwarevCloud и AmazonEC2. С версии 9.0 Deep Security поддерживает возможность защиты виртуальных машин, развёрнутых с помощью сервисов VMware vCloud и Amazon EC2. Эта поддержка включает в себя:

- Исследование и синхронизацию отображаемых данных, получаемых с виртуальных дата-центров и дата-центров, реализованных при посредстве провайдеров.

- Идентификация и управление экземпляров виртуальных машин в облачном окружении.

- Активация и применение политик для виртуальных машин, расположенных в виртуальном окружении и их клонов для возможности использования авто-масштабирования.

- Поддержка сервисного каталога в vCloud Director.

- Панель управления/Оповещения/Отчёты, основанные на конфигурации виртуального дата-центра отдельно для каждого владельца.

Улучшенная производительность и эффективность антивирусного сканирования в агентном и безагентном окружении. На Windows-агентах с более высоким приоритетом сканируются наиболее опасные области. В безагентных окружениях предотвращается многократное сканирование объектов, совпадающих на разных виртуальных машинах - разделяемый кеш проверок.

Полная поддержка протокола IPv6. Протокол IPv6 теперь поддерживается для Deep Security Firewall и модуля защиты от вторжений. Существующие правила будут применены и к IPv4, и к IPv6. Новые создаваемые правила могут быть применены к IPv4, IPv6 или к обоим версиям протокола.

Сканирование для рекомендаций при безагентной технологии. Сканирование для рекомендаций теперь может быть проведено для виртуальных машин, защищённых Deep Security Virtual Appliance. Правила для модулей защиты от вторжений и контроля целостности могут теперь применяться на основе сканирования для рекомендаций, а правила брандмауэра могут автоматически применяться на основе результата сканирования открытых портов.

Улучшения в автоматизации установки агентов, их активации и применении политик. В Deep Security была добавлена поддержка скриптов, позволяющая автоматизировать развёртывание и активацию агентов. Во время активации агенты могут автоматически запускать сканирование для рекомендаций и применять правила на основе его результатов.

Улучшенный контроль задач, основанных на событиях, для получаемых параметров. Такие задачи как применение политик, правил, назначение групп может проводиться на новом наборе получаемых параметров. Среди таких параметров имя компьютера, IP-адрес, идентификатор владельца, шаблон владельца, тип экземпляра и другие относящиеся к облакам параметры.

Поддержка VMware Trusted Platform Module (TPM) на ESXi-хостах. VMware TPM - аппаратный модуль шифрования, используемый в ESXi-хостах для генерации и подписи информации, генерируемой во время процедуры загрузки хоста. Изменение в TPM-сигнатурах говорит о том, что процедура загрузки ESXi-хоста была изменена, что может, в свою очередь, свидетельствовать о совершающейся атаке. Модуль контроля целостности Deep Security может отслеживать TPM-сигнатуры и сигнализировать в случае определения их изменений. Технология TPM интегрируется в процессоры и чипсеты. В терминах компании Intel эта технология называется Trusted Execution Technology (TXT). В терминах компании AMD - Secure Execution Mode.

Системные требования Trend Micro Deep Security 9.0

Антивирусный сервер и веб-консоль администратора Deep Security Manager:

ОЗУ: 8 ГБ, что включает в себя:

- 4 ГБ - динамически распределяемая память;

- 1,5 ГБ - память для виртуальном машины Java;

- 2 ГБ - используется операционной системой;

Дисковое пространство: 1,5 ГБ (рекомендуется 5 ГБ);

Операционная система: Microsoft Windows 2012 (64 бита), Windows Server 2008 (64 бита), Windows Server 2008 R2 (64 бита), Windows 2003 Server SP2 (64 бита), Red Hat Linux 5/6 (64 бита);

СУБД: Oracle 11g, Oracle 10g, Microsoft SQL Server 2012 (все пакеты обновлений), Microsoft SQL Server 2008 (все пакеты обновлений);

Интернет-браузер: Firefox 12 и выше, Internet Explorer 8.x, Internet Explorer 9.x, Internet Explorer 10.x, Chrome 20 и выше, Safari 5 и выше (во всех браузерах должны быть включены cookies).

Примечание. Данные требования предполагают, что база данных установлена на отдельном сервере.

Антивирусный агент Deep Security Agent:

ОЗУ:

- с антивирусной защитой: 512 МБ;

- без антивирусной защиты: 128 МБ;

Дисковое пространство: 500 МБ (рекомендуется 1 ГБ при включенной антивирусной защите);

Windows: Windows 8 (32 и 64 бита), Windows Server 2012 (64 бита), Windows 7 (32 и 64 бита), Windows Server 2008 R2 (64 бита), Windows Server 2008 (32 и 64 бита), Windows Vista (32 и 64 бита), Windows Server 2003 SP1 (32 и 64 бита) с установленным патчем Windows Server 2003 Scalable Network Patch, Windows Server 2003 SP2 (32 и 64 бита), Windows Server 2003 R2 SP2 (32 и 64 бита), Windows XP (32 и 64 бита);

Solaris: Solaris 9, 10, 11 (64 бита Sparc), Solaris 10, 11 (64 бита x86);

Linux: Red Hat 5 (32 и 64 бита), Red Hat 6 (32 и 64 бита), Oracle Linux 5 (32 и 64 бита), Oracle Linux 6 (32 и 64 бита), SUSE 10 (32 и 64 бита), SUSE 11 (32 и 64 бита), Ubuntu 10.04 LTS (64 бита), Ubuntu 12.04 LTS (64 бита), CentOS 5 (32 и 64 бита), CentOS 6 (32 и 64 бита), Amazon Linux (32 и 64 бита)

(антивирусная защита по агентной технологии не поддерживается для 32-битных версий Linux);

AIX: AIX 5.3, 6.1 (AIX-агенты не поддерживают антивирусную защиту и Web Reputation);

HP-UX: 11i v3 (11.31) (HP-UX-агенты поддерживают только контроль целостности и проверку журналов).

Примечание: Windows-агенты, запущенные под Windows XP и Windows 2003, не работают в окружении IPv6.

Сервер обновлений Deep Security Relay:

ОЗУ: 512 МБ;

Дисковое пространство: 500 МБ (рекомендуется 1ГБ при включённой антивирусной защите);

Windows: Windows 8 (32 и 64 бита), Windows 7 (32 и 64 бита), Windows Server 2012 (64 бита), Windows Server 2008 (32 и 64 бита), Windows Server 2008 R2 (64 бита), Windows Vista (32 и 64 бита), Windows Vista (32 и 64 бита), Windows Server 2003 SP2 (32 и 64 бита), Windows Server 2003 R2 (32 и 64 бита), Windows XP (32 и 64 бита);

Linux: Red Hat 5 (64 бита), Red Hat 6 (64 бита), CentOS 5 (64 бита), CentOS 6 (64 бита).

Виртуальная машина защиты Deep Security Virtual Appliance:

ОЗУ: 2 ГБ (Требования к памяти могут отличаться в зависимости от количества защищаемых виртуальных машин);

Дисковое пространство: 20 ГБ;

Операционная система: VMware vCenter 5.x и ESXi 5.х

Дополнительные утилиты VMware: VMware Tools, VMware vShield Manager 5.x, VMware vShield Endpoint Security 5.x (ESXi patch ESXi500-201109001 или более поздняя версия для vShield Endpoint Driver);

VMwareEndpointProtection поддерживает следующие гостевые платформы: Windows 7 (32 и 64 бита), Windows Vista (32 и 64 бита), Windows XP SP2 (32 и 64 бита), Windows Server 2003 SP2 (32 и 64 бита), Windows Server 2003 R2 (32 и 64 бита), Windows Server 2008 (32 и 64 бита), Windows Server 2008 R2 (64 бита).

Примечание. На момент публикации обзора VMware Endpoint Protection не поддерживал в качестве гостевых платформ Windows 8 и Windows Server 2012, поэтому тестирование проводилось на гостевой машине с установленной Windows 7 (64 бита).

Требования к ESXi для Deep Security Virtual Appliance:

В дополнение к стандартным системным требованиям к ESXi, должны удовлетворяться следующие:

ЦПУ: 64 бита, с поддержкой технологии Intel-VT, включённой в BIOS;

Поддерживаемые vSwitch: стандартный vSwitch или vSwitch стороннего производителя - Cisco Nexus 1000v;

Мониторинг модуля шифрования TPM на гипервизорах требует ESXi 5.1. ESXi 5.0 не поддерживается.

Нотификатор Deep Security Notifier:

Windows: Windows 8 (32 и 64 бита), Windows 7 (32 и 64 бита), Windows Server 2012 (64 бита, режим ядра не поддерживается), Windows Server 2008 R2 (64 бита), Windows Server 2008 (32 и 64 бита), Windows Vista (32 и 64 бита), Windows Server 2001 SP1 (32 и 64 бита) с установленным патчем Windows Server 2003 Scalable Networking Pack, Windows Server 2003 R2 SP2 (32 и 64 бита), Windows XP (32 и 64 бита).

Примечание. На виртуальных машинах, защищаемых с помощью Virtual Appliance, для отображения информациями средствами Deep Security Notifier для виртуальной машины должен быть лицензирован и включен модуль антивирусной защиты.

Описание тестового стенда

Для написания данного обзора использовались средства VMware Workstation 9.0.2, с помощью которых была создана инфраструктура для тестирования Trend Micro Deep Security 9.0, состоящая из виртуальных машин (одна машина с установленным Windows Server 2012 и две виртуальные машины с установленным ESXi 5.1 с гостевыми машинами, установленными с использованием двойной виртуализации):

1. ОС : Windows Server 2012.

Имя компьютера : VCENTER;

IP : 192.168.0.1;

Установленное программное обеспечение : DNS-сервер VMware vCenter Server 5.1, VMware vCenter Client 5.1, Trend Micro Deep Security Manager 9.0, Deep Security Relay.

2. ОС : ESXi 5.1

Имя компьютера : ESXI_A.

IP : 192.168.0.2

Гостевые виртуальные машины :

VMware vShield Manager 5.1 (IP: 192.168.0.4).

3. ОС : ESXi 5.1

Имя компьютера : ESXI_B

IP : 192.168.0.3

Установленное программное обеспечение : VMware vShield Endpoint, Deep Security Filter Driver.

Гостевые виртуальные машины :

- Trend Micro Virtual Appliance;

- Windows 7, 64 бита (защищаемая гостевая виртуальная машина с установленным VMware vShield Endpoint Thin Agent).

Примечание. При тестировании Trend Micro Deep Security 9.0 для написания данного обзора виртуальная машина с Deep Security Manager и Deep Security Relay была вынесена с ESXi-хоста на отдельный сервер. Также на этом сервере был установлен VMware vCenter Server. Эти изменения, внесённые в схему относительно рисунка 2 были вызваны тем, что тестирование Trend Micro Deep Security 9.0 производилось с помощью VMware Workstation 9.0.2, и необходимо было минимизировать количество виртуальных машин в целом, а также, по возможности, сократить количество виртуальных машин, работающих в режиме двойной виртуализации. В остальном при тестировании была повторена схема, показанная на рисунке 2. В реальной сети предприятия не рекомендуется использовать метод двойной виртуализации при организации защиты с помощью Trend Micro Deep Security 9.0. Кроме того, данная возможность официально не поддерживается.

Установка Trend Micro Deep Security Manager

Развёртывание Trend Micro Deep Security начинается с установки антивирусного сервера Deep Security Manager.

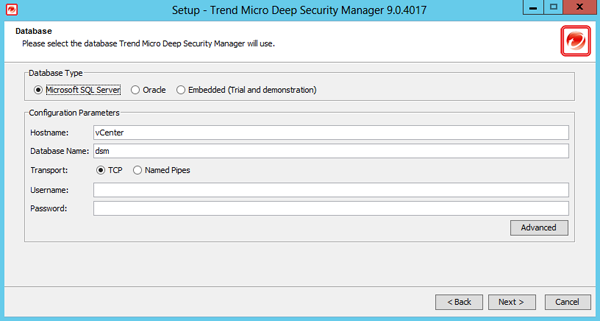

После запуска дистрибутива отображается окно приветствия, на следующем экране необходимо принять условия лицензионного соглашения, а затем указать папку, куда необходимо совершить установку. После этого необходимо настроить параметры базы данных, которую будет использовать Deep Security Manager (рисунок 3). Администратор имеет возможность выбрать между Microsoft SQL Server, Oracle и встроенной базой данных (последняя предназначена только для пробного тестирования перед покупкой и для демонстрации возможностей).

Рисунок 3. Настройка базы данных для Deep Security Manager

Примечание. В целях тестирования для данного обзора, ввиду малого количества защищаемых виртуальных машин, была использована встроенная база данных.

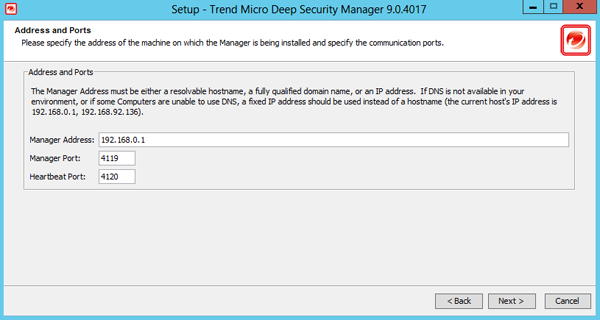

На следующем шаге мастер предлагает ввести единый серийный номер для всех компонентов защиты, либо различные серийные номера для каждого из компонентов. Далее требуется ввести IP-адрес, связанный с Deep Security Manager. Также отображаются номера портов по умолчанию (при необходимости их можно изменить), которые будут использоваться для функционирования антивирусного сервера (рисунок 4). Если на компьютере установлено несколько сетевых карт, будут показаны все текущие IP-адреса компьютера.

Рисунок 4. Указание IP-адреса и портов для работы DeepSecurityManager

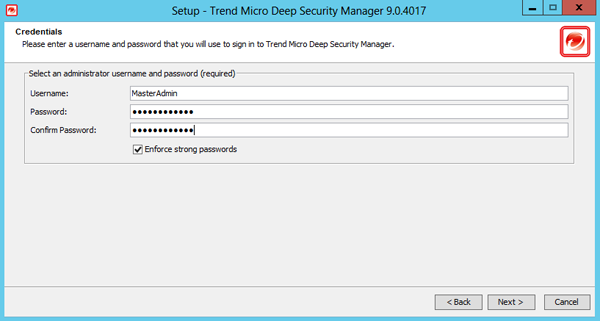

Далее требуется указать логин и пароль администратора Trend Micro Deep Security Manager (рисунок 5). При этом можно включить проверку вводимого пароля на сложность.

Рисунок 5. Ввод логина и пароля администратора Deep Security Manager

Далее программа установки предлагает включить режим автоматического обновления компонентов. При этом в Deep Security Manager автоматически создаются задания на обновление компонентов.

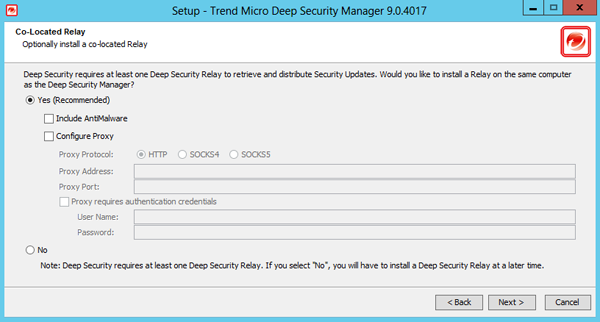

После этого предлагается установить сервер обновления Deep Security Relay на тот же компьютер, на который устанавливается антивирусный сервер (рисунок 6). Deep Security Relay требуется для получения обновлений компонентов Deep Security, включая определения антивирусной защиты.

Рисунок 6. Установка DeepSecurityRelay

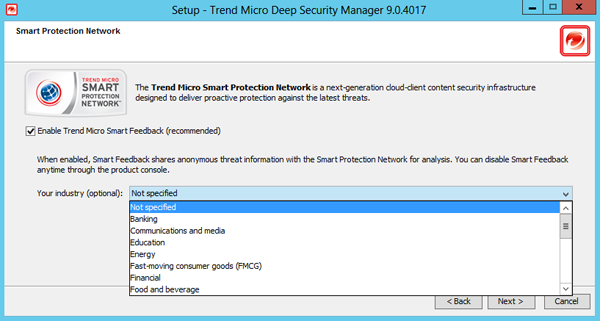

На следующем шаге программа установки предлагает включить компонент Trend Micro Smart Feedback для обмена информацией между Deep Security Manager и облаком Trend Micro Smart Protection Network (рисунок 7).

Рисунок 7. Включение Trend Micro Smart Feedback

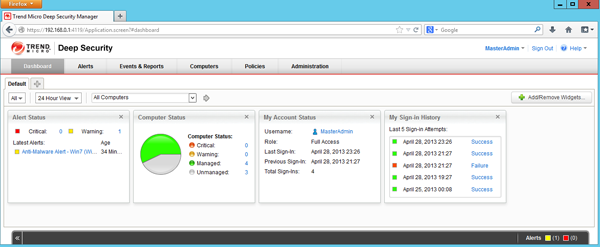

Далее администратору приводится список всех выбранных параметров установки Deep Security Manager, после чего производится, собственно, установка. После установки последний экран мастера установки антивирусного сервера предлагает сразу запустить консоль администратора Deep Security Manager (рисунок 8).

Рисунок 8. Консоль администратора TrendMicroDeepSecurity

Стоит обратить внимание на тот факт, что консоль Trend Micro Deep Security 9.0 была полностью переработана относительно версии 8.0. Интерфейс теперь разделён на несколько основных разделов - Dashboard (Панель управления), Alerts (Предупреждения), Events & Reports (События и отчёты), Computers (Компьютеры), Policies (Политики), Administration (Администрирование). Это существенно упрощает мониторинг защиты сети предприятия и внесение необходимых изменений в параметры её защиты от информационных угроз.

После установки антивирусного сервера перейдём к развёртыванию Trend Micro Virtual Appliance.

Подготовка хостов VMware ESXi 5.1 к установке Trend Micro Deep Security 9.0

Предполагается, что перед развёртыванием Trend Micro Virtual Appliance на защищаемых виртуальных машинах и на ESXi-хостах уже установлено всё необходимое программное обеспечение согласно системным требованиям Trend Micro Deep Security.

Развёртывание Trend Micro Virtual Appliance начинается с добавления VMware vCenter в Deep Security Manager и установки дополнительного программного обеспечения на ESXi-хосты.

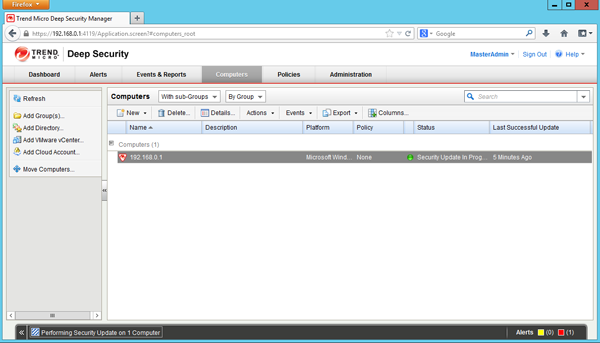

Чтобы добавить VMware vCenter в Deep Security Manager необходимо в консоли Deep Security Manager перейти на вкладку Computers (Компьютеры) и в колонке слева нажать на пункт меню Add VMware vCenter (рисунок 9).

Рисунок 9. Вкладка Computers в консоли DeepSecurityManager

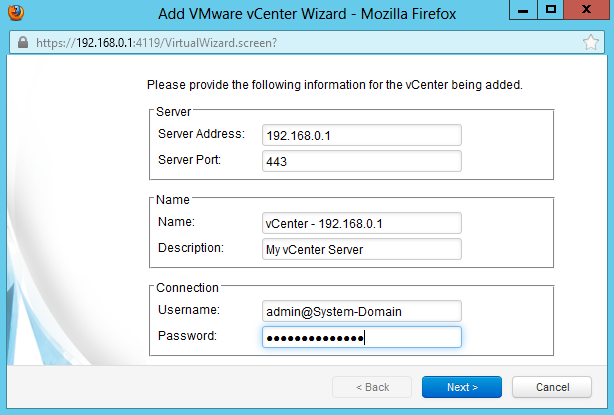

Запустится мастер добавления VMware vCenter, в котором необходимо указать IP-адрес VMware vCenter Server и порт подключения (рисунок 10). Поле Name (Имя) заполняется автоматически, а описание сервера можно изменить на любое желаемое. Также следует ввести логин и пароль пользователя, имеющего права администратора на сервере VMware vCenter. При необходимости, можно создать отдельную роль для учетной записи, под которой Deep Security подключается к компонентам VMware, с правами меньшими, чем права администратора.

Рисунок 10. Указание сведений о подключаемом VMwarevCenterServer

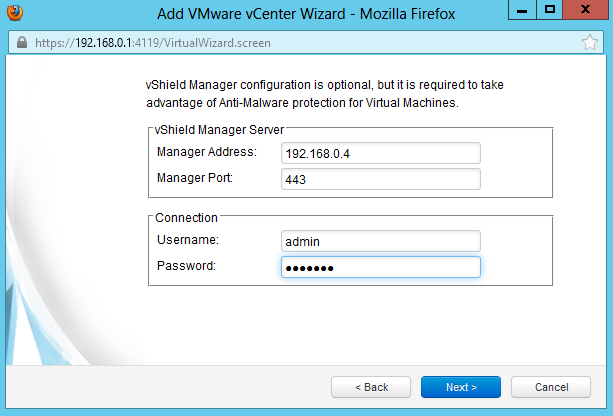

На следующем шаге требуется указать параметры доступа к vShield Manager Server, а именно IP-адрес соответствующей виртуальной машины, сетевой порт, а также логин и пароль администратора vShield Manager (рисунок 11).

Рисунок 11. Указание сведений о vShield Manager Server

Далее мастер добавления vCenter перечисляет все выбранные параметры, и после их подтверждения начинается процедура добавления vCenter, которая происходит в автоматическом режиме. По завершению добавления vCenter выводится информация по количеству добавленных дата-центров, ESXi-хостов и виртуальных машин.

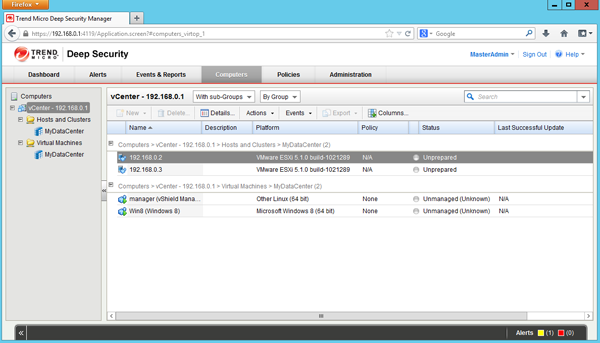

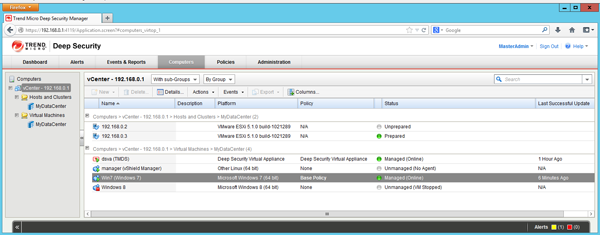

По завершению добавления VMware vCenter в консоли Deep Security Manager на вкладке Computers будет отображена информация о VMware vCenter, входящих в него дата-центрах, ESXi-хостах и установленных на них гостевых виртуальных машинах (рисунок 12).

Рисунок 12. Информация о VMwarevCenter и его компонентах в консоли DeepSecurityManager

Далее необходимо произвести подготовку каждого из ESXi-хостов, на котором находятся виртуальные машины, которые необходимо защищать средствами Deep Security Virtual Appliance.

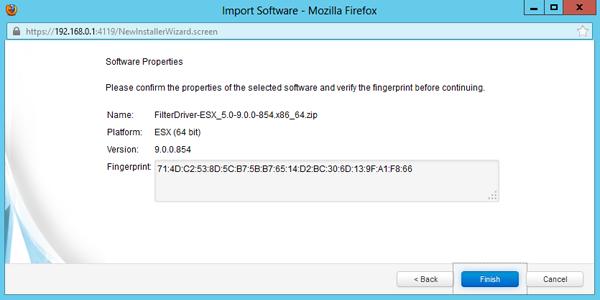

Для запуска процедуры подготовки ESXi-хоста, необходимо в консоли Deep Security Manager в контекстном меню соответствующего хоста выбрать пункт меню Actions - Prepare ESX. Если на данном этапе в Deep Security Manager не был импортирован дистрибутив Deep Security Filter Driver, то мастер подготовки ESXi-хоста предложит произвести эту операцию. Импорт Deep Security Filter Driver производится с помощью вспомогательного мастера (рисунок 13).

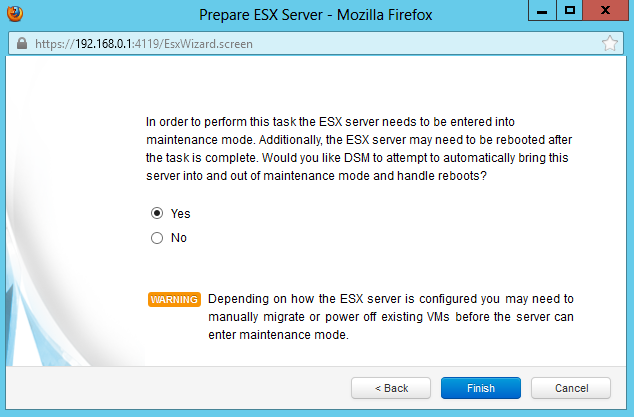

Рисунок 13. Импорт Deep Security Filter Driver

После этого мастер подготовки ESXi-хоста продолжает свою работу и сообщает о том, что для завершения процедуры необходимо ESXi-хост перевести временно в состояние обслуживания (рисунок 14). Далее подготовка производится в автоматическом режиме, а по её завершению мастер подготовки ESXi предлагает перейти непосредственно к развёртыванию Deep Security Virtual Appliance.

Рисунок 14. Запрос на перевод ESXi-хоста в режим обслуживания для установки Deep Security Filter Driver

Развёртывание Trend Micro Deep Security Virtual Appliance

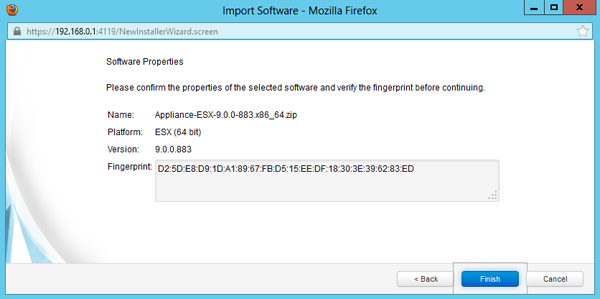

Мастер установки Deep Security Virtual Appliance перед установкой проверяет наличие импортированного в Deep Security Manager дистрибутива Deep Security Virtual Appliance. В случае отсутствия такового запускается вспомогательный мастер импорта программных дистрибутивов для проведения этой операции (рисунок 15).

Рисунок 15. Импортдистрибутива Deep Security Virtual Appliance в Deep Security Manager

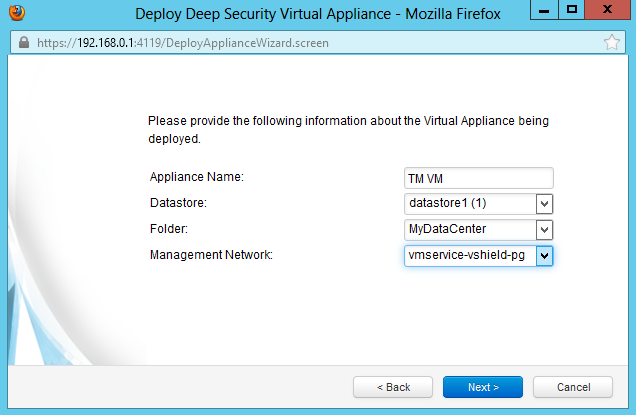

После этого мастер развёртывания Deep Security Virtual Appliance переходит в нормальный режим работы и предлагает ввести информацию о виртуальной машине защиты, а именно - указать имя виртуальной машины, хранилище данных, в которое необходимо её установить, папку, а также необходимо выбрать управляющую сеть (рисунок 16).

Рисунок 16. Параметры виртуальной машины защиты Deep Security Virtual Appliance

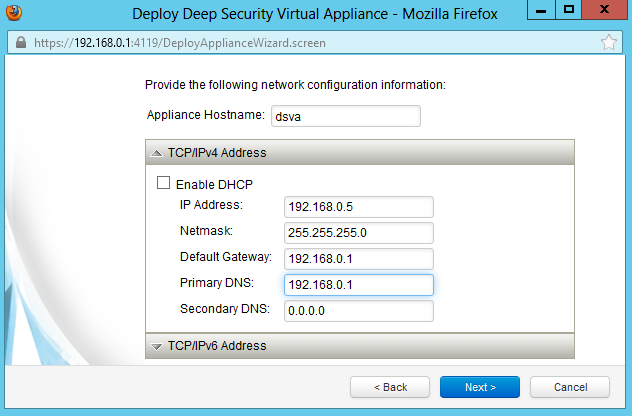

На следующем шаге работы мастера необходимо ввести сетевые параметры виртуальной машины защиты (рисунок 17).

Рисунок 17. Сетевыепараметры Deep Security Virtual Appliance

Далее необходимо выбрать способ выделения места на ESXi-хосте для виртуальной машины Deep Security Virtual Appliance. Можно выбрать из двух вариантов - выделить всё место, которое может понадобиться, сразу, либо выделять его по мере необходимости в процессе работы Deep Security Virtual Appliance.

Далее развёртывание виртуальной машины защиты происходит в автоматическом режиме, а по окончанию этого процесса мастер предложит активировать только что развёрнутый Deep Security Virtual Appliance.

Активация Trend Micro Deep Security Virtual Appliance и защиты виртуальных машин

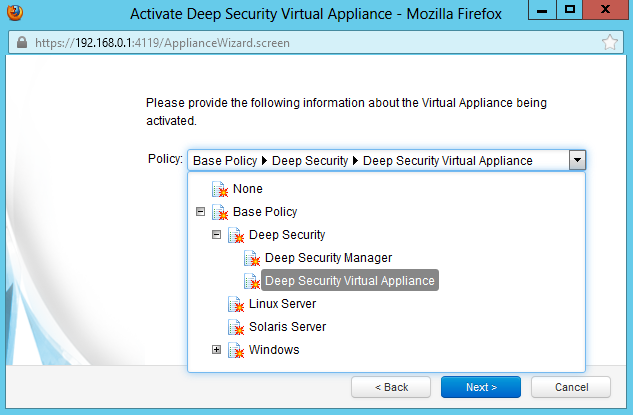

Мастер активации Deep Security Virtual Appliance предлагает по умолчанию применить к виртуальной машине защиты специальные политики работы (рисунок 18).

Рисунок 18. Применение политик к Deep Security Virtual Appliance

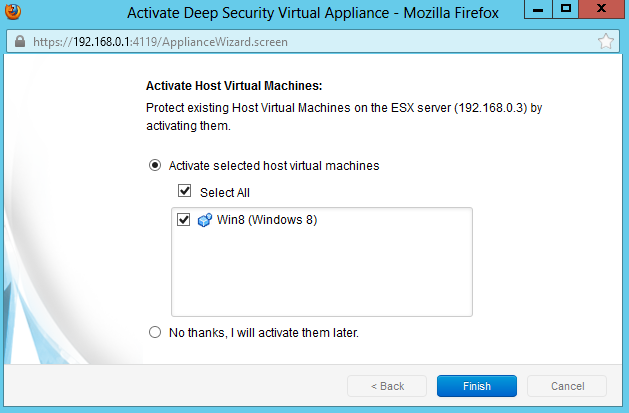

После применения политик мастер предлагает активировать защиту гостевых виртуальных машин, к которым применима эта операция (рисунок 19).

Рисунок 19. Активация защиты гостевых виртуальных машин с помощью Deep Security Virtual Appliance

Проверка корректности установки и защиты Trend Micro Deep Security 9.0

Корректность установки и правильного функционирования всех компонентов Deep Security для защиты гостевых виртуальных машин можно проверить несколькими способами.

Во-первых, на вкладке Computers в консоли Deep Security Manager в поле Status в строчке, соответствующей ESXi-хосту с развёрнутым Deep Security Virtual Appliance должна отображаться надпись Prepaired, а в строчках, соответствующих виртуальной машине защиты и защищаемым виртуальным машинам - Managed (Online) (рисунок 20).

Рисунок 20. Управляемые виртуальные машины в консоли DeepSecurityManager

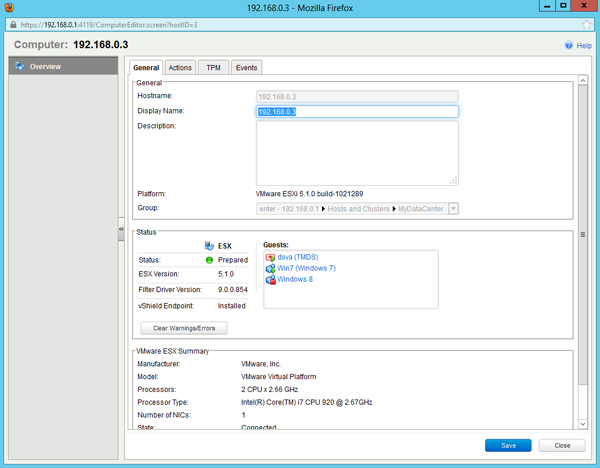

Во-вторых, в свойствах ESXi-хостов с развёрнутыми виртуальными машинами защиты Deep Security Virtual Appliance в поле vShield Endpoint должно отображаться значение Installed (рисунок 21).

Рисунок 21. Свойства ESXi-хоста с установленным Deep Security Virtual Appliance

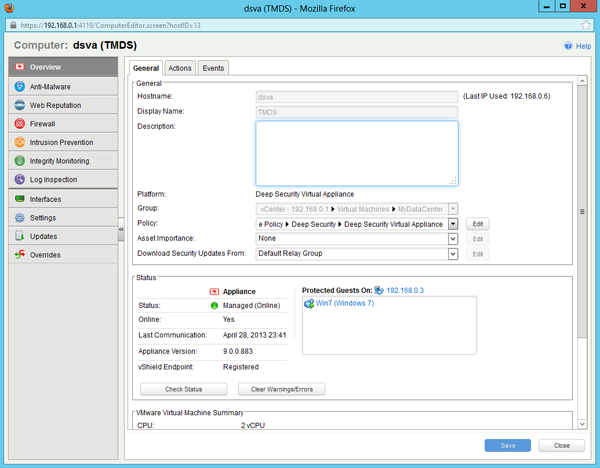

В-третьих, в свойствах виртуальной машины защиты Deep Security Virtual Appliance в поле vShield Endpoint должно отображаться значение Registered (рисунок 22).

Рисунок 22. Свойства виртуальной машины защиты Deep Security Virtual Appliance

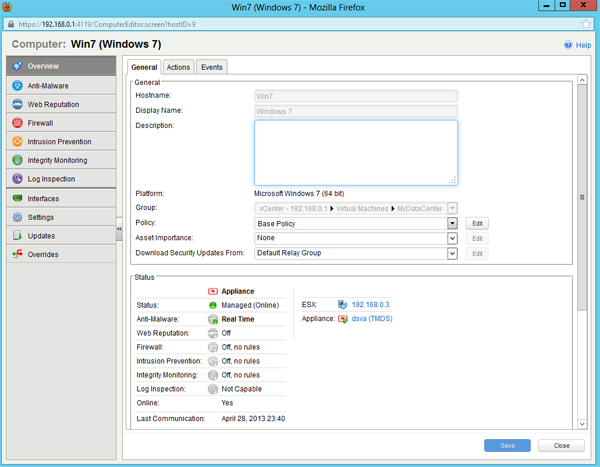

В-четвёртых, работоспособность антивирусной защиты в режиме реального времени можно проверить в свойствах соответствующей защищаемой виртуальной машины. В поле Anti-Malware такой виртуальной машины должно отображаться значение Real Time (рисунок 23).

Рисунок 23. Свойства защищаемой виртуальной машины

Если все перечисленные компоненты работают в нормальном режиме, можно перейти к тестированию защиты.

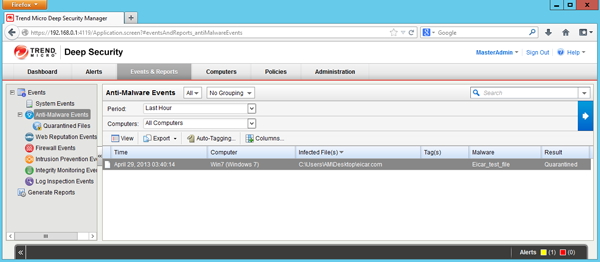

Для тестирования работоспособности антивирусной защиты достаточно в защищаемой виртуальной машине открыть интернет-браузер и зайти на сайт eicar.com, после чего попытаться загрузить на Рабочий стол стандартный файл для тестирования антивирусов (EICAR). После загрузки файла он должен вместо того, чтобы отобразиться на Рабочем столе защищаемой виртуальной машины, переместиться в карантин Deep Security, а в отчётах работы антивирусной составляющей Deep Security должна появиться запись о соответствующем событии, связанном с безопасностью (рисунок 24).

Рисунок 24. Отметка в отчёте DeepSecurity о попытке загрузить тестовый файл EICAR

Управление защитой хостов VMware ESXi 5.1 с помощью Trend Micro Deep Security Manager

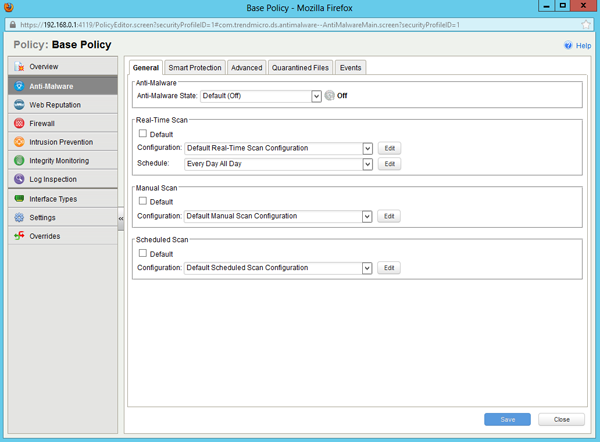

Управление параметрами защиты в Deep Security производится посредством политик. Для того, чтобы изменить параметры какого-либо компонента защиты, необходимо открыть параметры той политики, с помощью которой управляется защита того или иного объекта, и отредактировать их (рисунок 25).

Рисунок 25. Параметры основной политики DeepSecurity - BasePolicy

Политики Trend Micro Deep Security 9.0 имеют древовидную иерархическую структуру, что даёт возможность создавать практически бесконечное количество уровней иерархии с возможностью наследования дочерними элементами параметров родительских политик. При этом остаётся возможность переназначать (override) некоторые параметры дочерних политик относительно родительских.

Новая система политик, реализованная в Trend Micro Deep Security 9.0 позволяет весьма гибко настроить параметры защиты как при использовании агентной технологии, так и при использовании безагентной технологии - как на уровне гипервизора, так и на уровне отдельных защищаемых виртуальных машин - в зависимости от установленных на них операционных систем или от каких-либо других параметров, включая создание собственных групп станций с особыми параметрами защиты.

Выводы

Продукт Trend Micro Deep Security продолжает своё развитие и становится всё более масштабируемым и удобным в использовании. Для версии 9.0 был полностью переработан интерфейс консоли администратора. Появилась возможность интеграции с облачными сервисами, предоставляющими возможность клиентам развёртывать с их помощью собственные виртуальные машины. Оперативно в Trend Micro Deep Security включается поддержка новых операционных систем и новых версий гипервизоров и средств для построения виртуальных инфраструктур.

Преимущества:

- поддержка актуальных версий ESXi-хостов и их преимуществ, а также новых версий операционных систем защищаемых виртуальных машин;

- возросшая масштабируемость: теперь поддерживается интеграция с виртуальными машинами, расположенными в облачных дата-центрах;

- иерархическая структура политик с поддержкой многих уровней наследования;

- поддержка аппаратной технологии VMware Trusted Platform Module (TPM), позволяющая сигнализировать об атаках на гипервизоры ESXi;

- удобные мастера развёртывания компонентов защиты;

- удобно построенный интерфейс консоли Deep Security Manager, облегчающий мониторинг событий, происходящих в антивирусной сети предприятия и внесение изменений в параметры защиты различных объектов.

Недостатки:

- ощущается некоторый недостаток в количестве проблемных ситуаций, о которых производятся оповещения о проблемах при установке: например, в случаях, когда не происходит активация Deep Security Virtual Appliance, инструкция рекомендует перезапустить VMware vShield Manager; также в инструкции по установке Deep Security предлагается вручную проверить правильность установки всех компонентов защиты. При этом существует база знаний Trend Micro, которая позволяет самостоятельно найти ответы на большинство вопросов, возникающих в процессе установки и эксплуатации продукта Deep Security.

- неравномерная поддержка Linux-дистрибутивов: судя по сведениям из документации, Deep Security Relay поддерживает меньше количество Linux-дистрибутивов, чем Deep Security Agent, а Deep Security Manager на данный момент поддерживает только установку на Red Hat Linux.

- не все компоненты защиты на данный момент поддерживаются средствами Deep Security Virtual Appliance, что приводит к необходимости использования агентной технологии, хотя бы частично. В частности, при использовании только безагентной технологии не сканируется системный реестр и оперативная память.

Относительно версии Trend Micro Deep Security 8.0 сохранились следующие недостатки:

- при развёртывании Deep Security Virtual Appliance не всегда проверяется корректность введённой информации, в частности, мастер установки позволяет указать в качестве управляющей сети ESXi-хоста служебную сеть, используемую VMware vShield Manager, что приводит к неработоспособности Deep Security Virtual Appliance после установки, поэтому специалистам по информационной безопасности при установке решения для защиты виртуальной инфраструктуры рекомендуется привлекать администраторов виртуальной среды;

- не совмещено в едином мастере (или последовательности мастеров) добавление сервера VMware vCenter и развёртывание на управляемых им ESXi-хостов программного обеспечения Deep Security Virtual Appliance, как это реализовано в некоторых продуктах для защиты виртуальных машин VMware: с каждым ESXi-хостом приходится работать при первоначальной установке и настройке Trend Micro Deep Security 9.0 отдельно.