Windows RT, или как её ещё называют - Windows 8 для ARM, должна работать только с приложениями, которые скачены из магазина Windows Store, и с установленными сенсорными версиями Office и IE10.

Но какой-то неизвестный хакер рассказал о том, что нашёл возможность запуска под Windows RT всех неподписанных приложений, и даже тех, которые изначально разработаны для рабочего стола Windows.

По мнению хакера, который известен в онлайне, как "clrokr", ограничение работы программ для Windows RT сделано через особый механизм, который проверяет сигнатуру приложения до его установки. Данный механизм конкретно зашит в ядро, и на системах с UEFI Secure Boot его невозможно поменять навсегда. Однако, есть возможность изменить его в памяти.

Сделав некоторые исследования, clrokr смог найти данный механизм в памяти, и потом задействовал дебаггер от Microsoft, для того, чтобы выполнить код и изменить его значения.

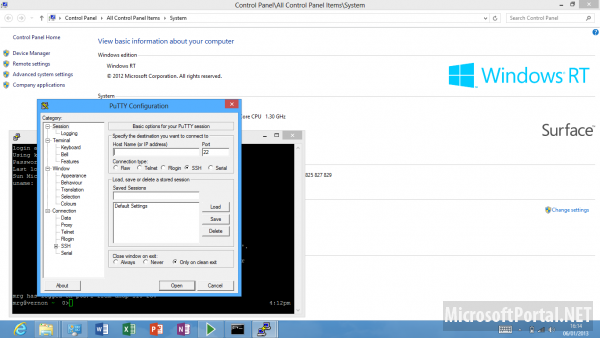

Следующее ограничение касается того, что настольные программы x86 невозможно просто так установить на Windows RT - их нужно переделать под архитектуру ARM. По сообщениям форумов XDA-Developers, нескольким пользователям уже удалось заставить работать Putty и TightVNC на Windows RT.

Есть информация и о портировании Chromium. Для открытых программ, подобной этой, портирование должно быть достаточно простым. Чего нельзя сказать про закрытые программы, где разработчикам нужно будет разрабатывать их версии для ARM.

Хакер Clrokr сделал вывод, что Windows RT является чистым портом Windows 8.