Несколько дней назад компания "Доктор Веб" - российский разработчик средств информационной безопасности - уже сообщала о том, что организаторы партнерской программы ZIPPRO начали распространять вместе с платными архивами вредоносное ПО. Дальнейшие исследования показали: злоумышленники не просто включают в состав своих архивов вредоносные программы, для их загрузки они используют собственного троянца, который, инфицировав компьютер пользователя, позволяет скачивать с удаленных серверов другие опасные приложения.

Мониторинг серверов партнерской программы ZIPPRO показал, что, помимо уже упомянутого ранее Trojan.Mayachok.1, пользователи, скачивающие платные архивы, получают в качестве "бесплатного дополнения" и другие вредоносные приложения. Среди них - существующее с 2011 года семейство троянцев, известное под общим именем Trojan.Zipro, авторами которых являются организаторы партнерской программы ZIPPRO.

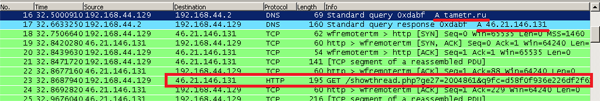

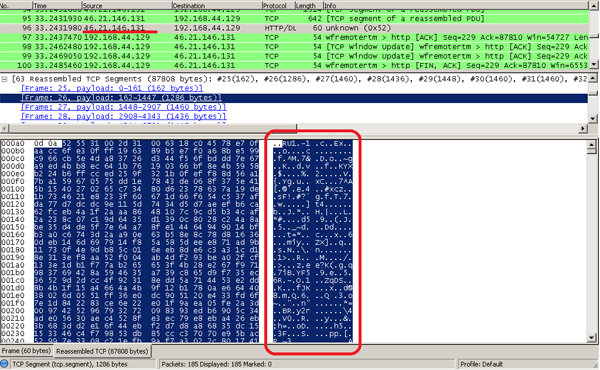

При открытии архива Trojan.SMSSend, созданного с использованием программного обеспечения ZIPPRO, происходит загрузка зашифрованного и сжатого исполняемого файла, который запускается в момент прекращения работы основного модуля Trojan.SMSSend.

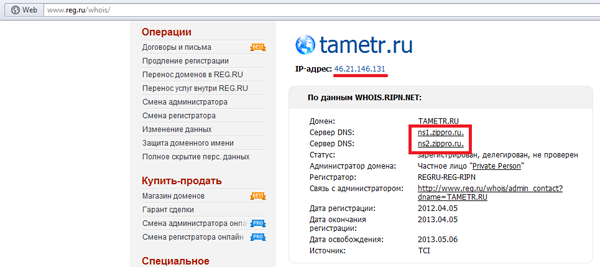

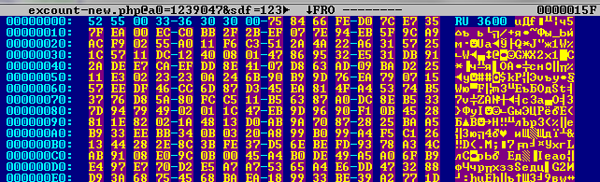

На приведенных выше иллюстрациях видно, что полезная нагрузка скачивается с определенного IP-адреса. Простая проверка показывает принадлежность этого адреса к партнерской программе ZIPPRO, что безусловно подтверждает авторство данного троянца.

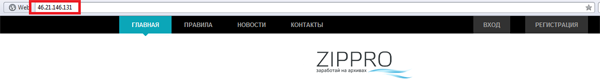

Еще одним подтверждением авторства служит то обстоятельство, что при попытке обратиться к данному IP-адресу в браузере открывается веб-страница партнерской программы ZIPPRO.

Запущенное в инфицированной системе приложение пытается загрузить в память компьютера динамическую библиотеку, содержащую Trojan.Zipro. Затем уже загруженный в память модуль начитает установку троянца в операционной системе: модифицирует системный реестр, создавая ветвь HKCU\SOFTWARE\Win32ServiceApp и сохраняя туда ряд конфигурационных параметров, записывает на диск файл троянской программы, регистрирует путь к нему в ветви реестра, отвечающей за автоматическую загрузку приложений, и запускает троянца на исполнение. При этом вредоносная программа не устанавливается в операционной системе, если в ней уже установлен конструктор платных архивов ZIPPRO.

Запустившись в операционной системе, Trojan.Zipro читает из реестра собственные конфигурационные данные, устанавливает соединение с принадлежащим злоумышленникам удаленным сервером и скачивает оттуда вредоносное приложение - среди таковых был замечен не только упомянутый ранее Trojan.Mayachok.1. На тех же серверах, с которых осуществляется загрузка этого вредоносного приложения, был обнаружен опасный банковский троянец семейства Trojan.Carberp. После окончания загрузки Trojan.Zipro запускает скачанную вредоносную программу. Если попытка загрузить вредоносное приложение с удаленного сайта не удалась, троянец удаляет себя из системы. На сегодняшний день специалистам компании "Доктор Веб" известно несколько модификаций Trojan.Zipro, сигнатуры которых добавлены в базы Dr.Web.

Компания "Доктор Веб" еще раз напоминает пользователям: загрузка платных архивов, детектируемых антивирусным ПО как Trojan.SMSSend, крайне опасна, поскольку заражение другими вредоносными программами может произойти уже в момент запуска такого приложения, даже если пользователь сразу закроет окно платного архива. Пользователям рекомендуется скачивать программное обеспечение только из проверенных источников, таких как, например, официальные сайты разработчиков ПО. Если вы стали жертвой злоумышленников, распространяющих созданные с помощью партнерской программы ZIPPRO приложения Trojan.SMSSend, компания "Доктор Веб" рекомендует вам обратиться в региональный отдел полиции с заявлением об уголовном преступлении, связанном с созданием и распространением партнерской программой ZIPPRO вредоносного программного обеспечения.