Оригинал: How To Hide Passwords in an Encrypted Drive Even the FBI Can't Get Into

Автор: Eric Z Goodnight

Дата публикации: 17 мая 2012

Перевод: А. Рыженко

Дата перевода: июль 2012 г.

Шифрование необходимо для того, чтобы защитить нашу конфиденциальную информацию... и дать нам почувствовать себя крутыми шпионами. В этой статье мы будем использовать переносной USB-накопитель для хранения паролей на зашифрованном виртуальном диске, спрятанном в файле.

Некоторые виды криптографии когда-то называли "оружием массового поражения", потому что люди считали их очень опасными. Несмотря на то, что обеспечивать надежную защиту становится все труднее и труднее, инструменты шифрования, например тот, который мы будем использовать сегодня, легко доступны, распространяются свободно и обеспечивают высокий уровень защиты, которую почти невозможно взломать, если всё сделано правильно. Переоблачитесь в шпиона и читайте дальше, чтобы узнать, как создать отличное зашифрованное хранилище паролей.

А те скептики, кто заинтересовался упоминанием ФБР в заголовке, могут почитать об , удачно зашифровавшем информацию с помощью инструмента, который мы будем использовать, и год противостоявшем ФБР.

Шаг 1. Приобрести надежный USB-накопитель

Возможно у Вас, как и у многих гиков, есть много вышедших из строя USB-накопителей. Дешевые устройства могут быть не достаточно надежны для того, чтобы хранить на них важные пароли. Поэтому, следует немного потратиться и приобрести долговечный накопитель. "How-to Geek" не рекомендует какие-либо определенные марки USB-накопителей, однако автор вполне доволен серией устройств . На Lifehacker и проводилось , которые USB-накопители выдержали и сохранили размещенную на них информацию. Используйте любую марку, достаточно подходящую, на Ваш взгляд, для хранения паролей, и не стесняйтесь скептически относиться к рекомендациям автора.

Шаг 2. Создание зашифрованного носителя с помощью TrueСrypt

Существует много программного обеспечения для шифрования файлов, и TrueСrypt - очень надежный выбор. Нас интересуют две возможности этой программы: шифрование скрытых файлов и запуск без установки на компьютер. Обе эти возможности необходимы, если Вы хотите иметь доступ к зашифрованным паролям с чужого компьютера.

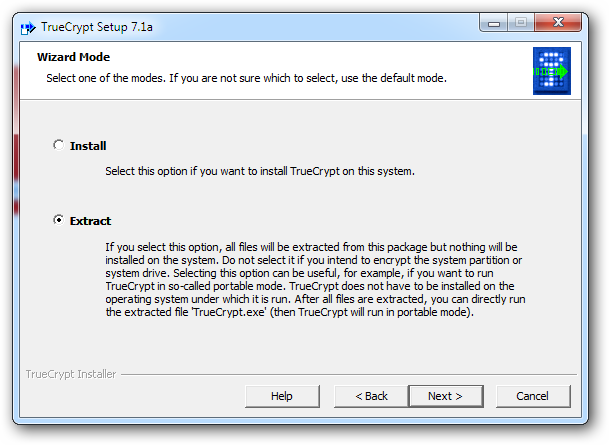

Есть несколько руководств по использованию TrueCrypt, поэтому мы не будем углубляться в детали и рассмотрим установку переносной версии программы на USB-носитель. Для начала, запустите инсталлятор TrueCrypt и выберите Extract, чтобы извлечь файлы программы на USB-носитель.

Если хотите, можете ознакомиться с предыдущими руководствами по TrueCrypt и попробовать создать "шпионский" диск каким-нибудь другим способом.

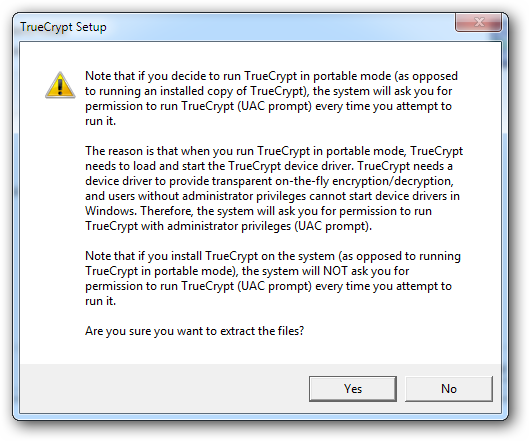

TrueCrypt не может быть запущен непосредственно, как переносной exe-файл, т.е. для запуска программы без установки на компьютер нужны права администратора. Если Вас это устраивает, то при выводе следующего сообщения щелкните по кнопке Yes:

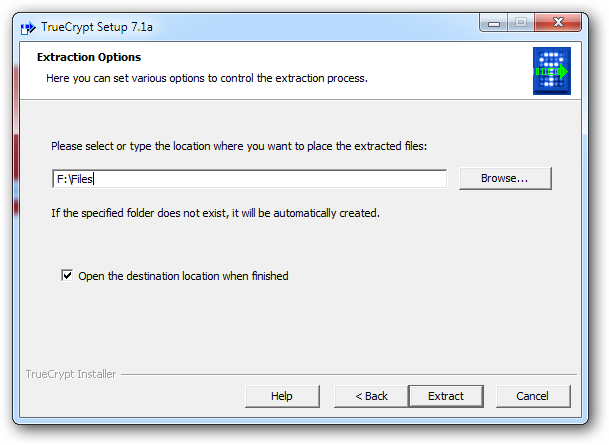

Без привилегий администратора Вы сможете получить доступ к зашифрованному носителю только с компьютера, на котором установлен TrueCrypt, т.е., по сути, только с домашнего ПК. В рассматриваемом примере мы извлечем файлы в папку на USB-носителе:

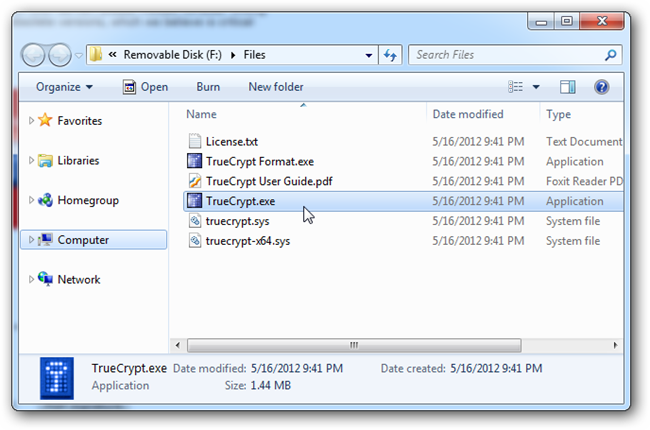

Найдите файл TrueCrypt.exe на USB-носителе и запустите его с правами администратора.

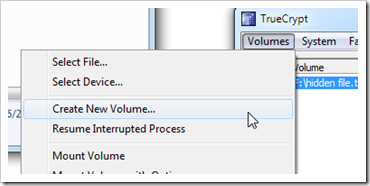

Запустив TrueCrypt, в меню Volume выберите пункт Create New Volume...

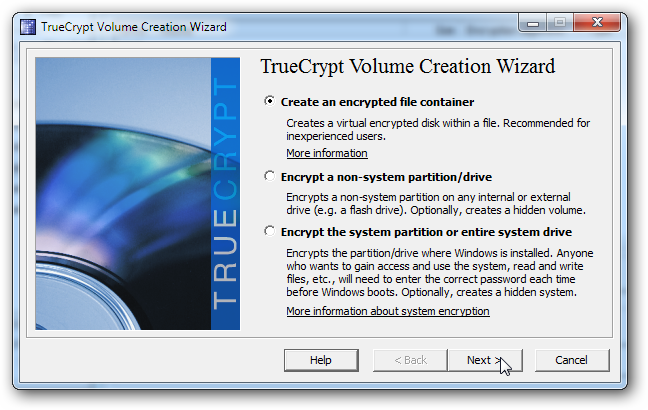

Нам нужно создать том TrueCrypt на основе файла. Повторюсь, о создании томов уже были написаны статьи, поэтому здесь мы рассмотрим этот процесс кратко. Для получения более подробной информации, например, о создании скрытых томов внутри обычных, ознакомьтесь с .

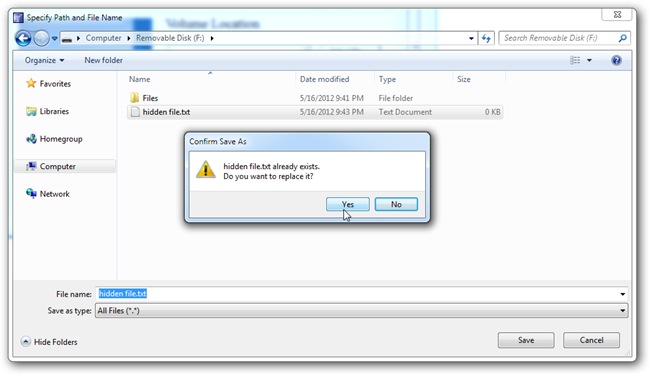

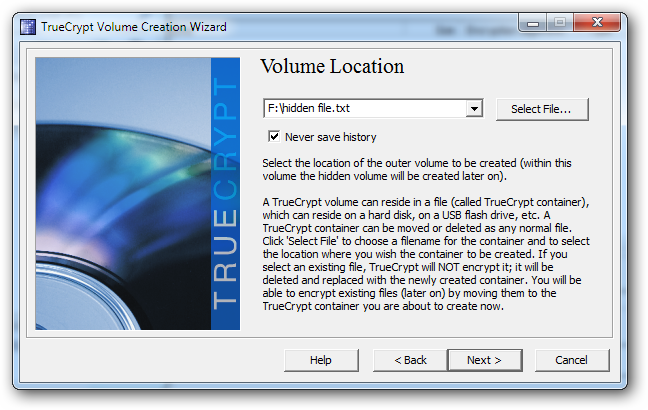

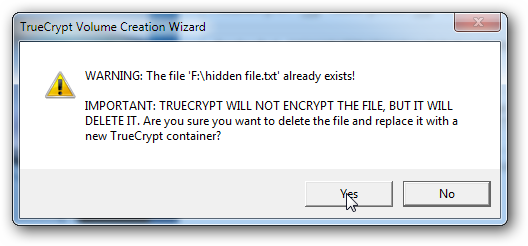

TrueCrypt предложит выбрать файл, который будет использоваться в качестве файла-контейнера. Это должен быть ненужный и неприметный файл. Только не выбирайте какой-нибудь важный файл, так как он будет перезаписан файлом-контейнером.

Прим. перев. На мой взгляд, глупо маскировать контейнер TrueCrypt под текстовый файл. Его размер сразу будет бросаться в глаза, и кому-нибудь захочется попробовать открыть файл в текстовом редакторе, и когда сделать это не получиться, возникнут серьезные основания проверить данный файл более тщательно. Зачем его тогда вообще маскировать? Если размер файла-контейнера не превышает нескольких сотен мегабайт, то можно замаскировать его под архив, а более объемный контейнер - под ISO-образ, задав при создании тома соответствующие размеры и расширение. Конечно, то, что файл не является архивом или ISO-образом, достаточно легко обнаружить, но, по крайней мере, это не так заметно.

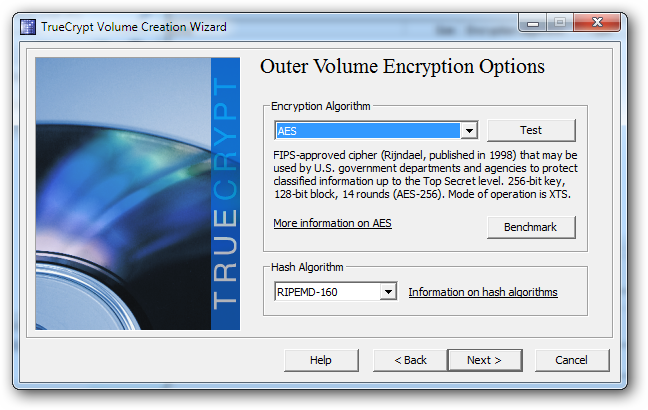

Выбрав файл, перейдите дальше. TrueCrypt поддерживает множество различных алгоритмов шифрования. Если хотите, изучите их характеристики и выберите подходящий. Но можно использовать и алгоритм AES, заданный по умолчанию.

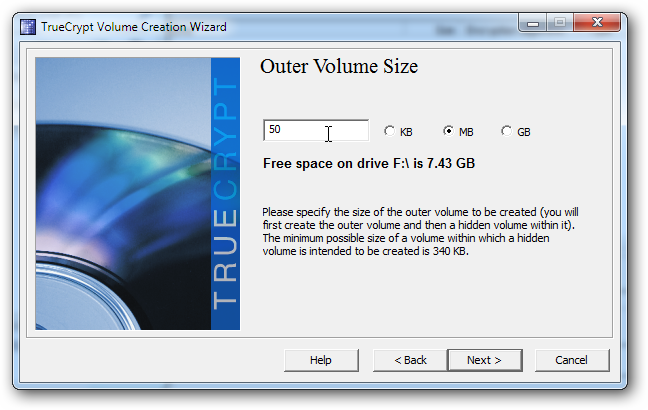

Далее установите размер виртуального диска (файла-контейнера). Если на диске мало крупных файлов, то файл-контейнер большого размера будет слишком заметен. В то же время, виртуальный диск должен иметь достаточный размер для установки на него переносного приложения.

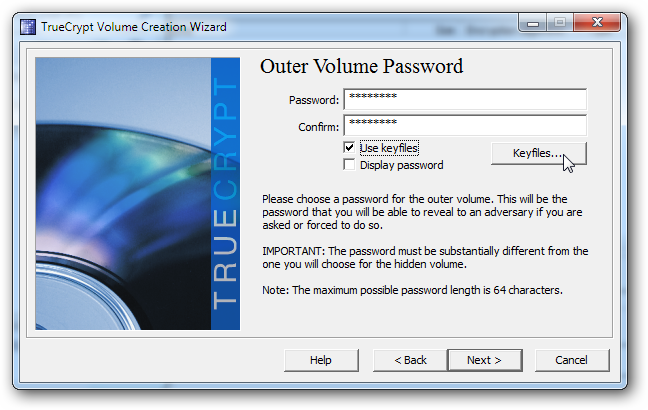

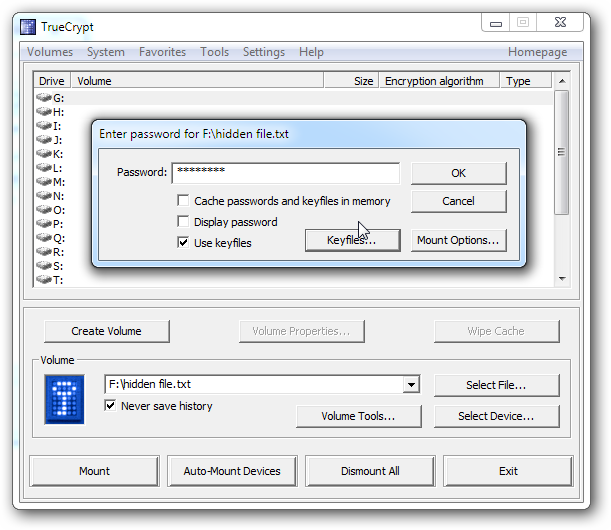

Затем введите пароль и, если хотите, выберите ключевые файлы. Придумывая запоминающийся пароль, помните, что он не должен легко подбираться методом перебора.

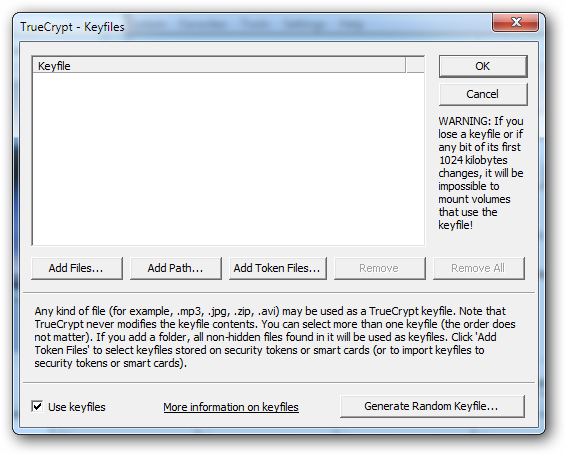

TrueCrypt (как и KeePass) позволяет использовать файлы любых типов как часть пароля, что обеспечивает дополнительный уровень защиты. Но будьте внимательны при выборе ключевых файлов, так как любое изменение их содержимого, может привести к тому, что Вы не сможете расшифровать том TrueCrypt и потеряете расположенные в нем данные навсегда.

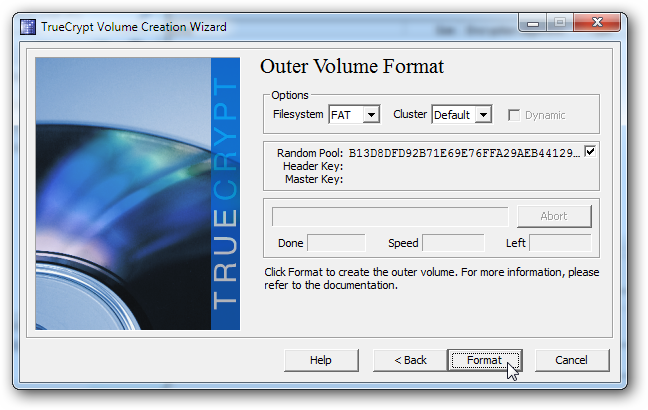

Разобравшись с ключевыми файлами, перейдите далее. Поперемещайте указатель мыши для генерации случайной последовательности, а затем щелкните по кнопке Format.

Последнее предупреждение: выбранный Вами файл будет перезаписан, поэтому убедитесь в том, что он не содержит важной информации.

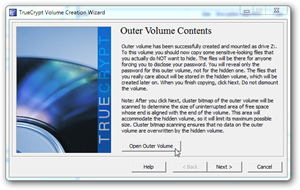

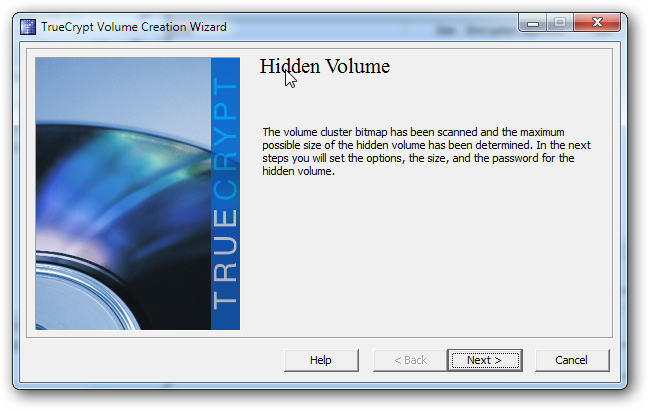

После окончания форматирования Вы можете смонтировать том или создать в нем еще один, скрытый, если хотите.

Создать скрытый том довольно легко. К тому же, это обеспечит дополнительный уровень защиты. Но в данном руководстве мы этого делать не будем, а смонтируем созданный том и установим на него KeePass.

Шаг 3. Монтирование тома и установка KeePass Portable

Запустив TrueCrypt, Вы можете смонтировать зашифрованный том, введя пароль и указав ключевые файлы, а затем открыть его, щелкнув два раза по соответствующему диску в окне TrueCrypt.

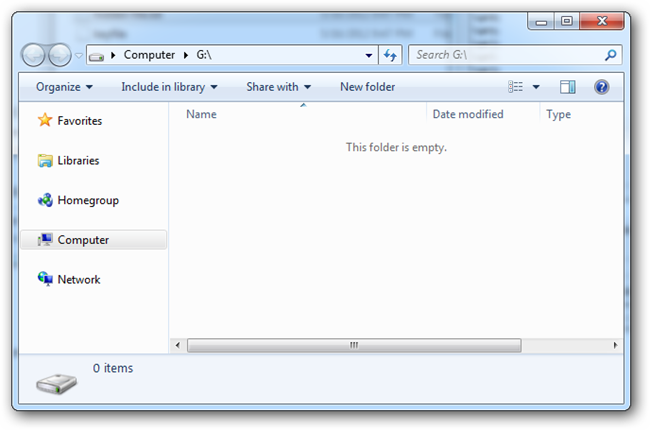

Открыв новый виртуальный диск, Вы увидите, что он пуст.

Если Вы еще не скачали портативную версию KeePass, то сделаете это, для того чтобы установить ее на USB-носитель. Можно скачать стандартную версию программы и только хранить пароли на зашифрованном диске, но переносная версия тоже распространяется свободно, и ее очень легко установить на USB-носитель.

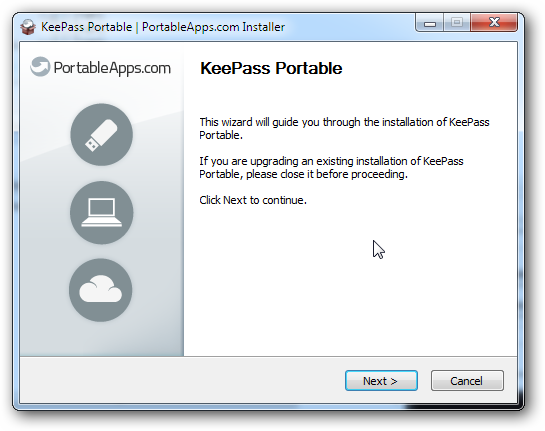

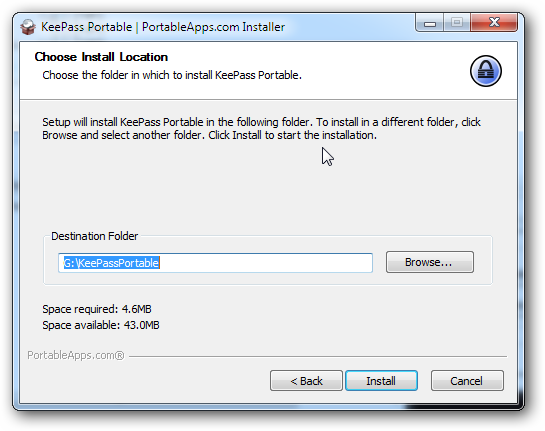

Двойным щелчком мыши запустите инсталлятор, чтобы установить портативное приложение на смонтированный виртуальный диск.

В приведенном выше примере зашифрованному диску присвоена метка G: при монтировании. Установим программу в отдельную директорию на этом диске.

KeePass простая, интуитивно понятная программа, которая может генерировать и хранить пароли так надежно, как это возможно. Считается, что вместо паролей лучше использовать целые парольные фразы. Keepass способен хранить как те, так и другие, и выдавать их, когда Вам потребуется, например, войти в свой аккаунт.

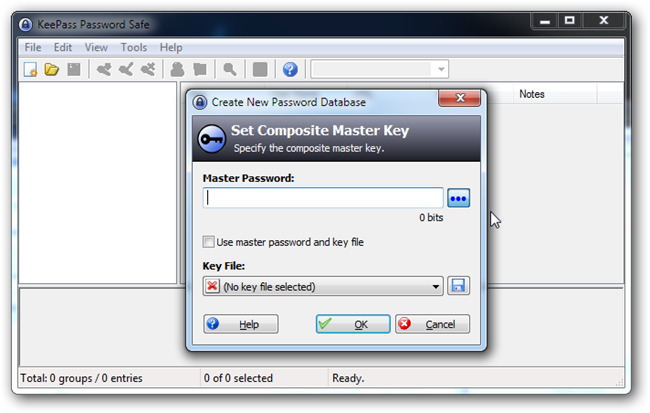

Предположим у Вас установлена переносная версия KeePass. Запустите ее и создайте новую базу данных паролей. Как и в TrueCrypt, можно задать пароль и ключевой файл, что обеспечивает дополнительный уровень защиты. Только помните, что файлы, используемые в качестве ключевых, не должны изменяться, так как это приведет к тому, что Вы навсегда потеряете доступ к паролям.

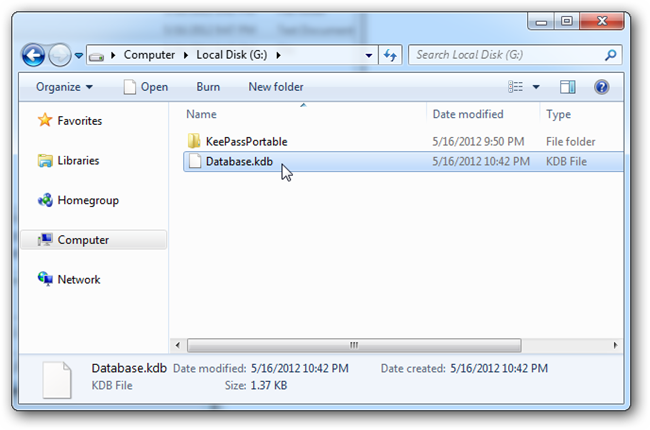

Мы не будем подробно рассматривать Keepass, потому что уже делали это раньше, и с тех пор функциональность программы почти не изменилась. Создав базу данных паролей, сохраните ее на зашифрованный диск (с меткой G в нашем примере) и спрячьте его подальше от посторонних.

Более подробную информацию о Keepass и базовые приемы работы с ним можно найти в отдельной .

Шаг 4. Ваши пароли защищены от КГБ

Поместив свои пароли в зашифрованное хранилище, Вы можете быть уверены, что они защищены от всех, кроме специалистов-безумцев экстра-класса. Для чего еще использовать зашифрованные носители? Вы можете, например, хранить на них личные файлы или устанавливать переносные приложения. Поделитесь своим опытом использования TrueCrypt, оставив свой комментарий или отправив письмо автору.