Первый месяц весны 2012 года оказался на редкость "жарким" и ознаменовался появлением целого ряда новых угроз как для операционной системы Microsoft Windows, так и для других платформ. В частности, злоумышленники придумали очередной способ распространения троянских программ для Mac OS X, появились новые вредоносные приложения для мобильной платформы Android. В начале марта, сразу после выборов Президента РФ, был зафиксирован всплеск распространения вредоносного спама: эксплуатируя политические темы, злоумышленники рассылали пользователям файл, способный "убить" их компьютер. Кроме того, в марте была обнаружена программа-блокировщик Windows, действующая весьма необычным образом, и троянец, осуществляющий "добычу" электронной валюты Bitcoin с помощью специально созданной веб-страницы, включающей код на языке JavaScript.

Согласно данным статистики лечащей утилиты Dr.Web CureIt!, в марте абсолютным лидером по числу обнаружений стала вредоносная программа Trojan.Mayachok.1, блокирующая на инфицированном компьютере доступ к Интернету. Широкое распространение имеют и банковские троянцы, в частности, семейства Trojan.Carberp, которые предназначены в основном для похищения паролей от программ дистанционного банковского обслуживания и торговых платформ.

В почтовом трафике часто выявляются троянцы-загрузчики и файловые вирусы. В этой связи нельзя не упомянуть об инциденте, произошедшем в самом начале марта и связанном с массовым распространением спам-сообщений, содержащих вредоносное вложение.

Политический спам с сюрпризом. Специальный подарок россиянам после выборов

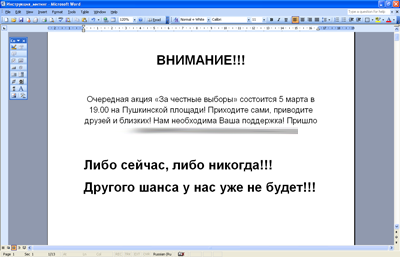

5 марта 2012 года специалистами "Доктор Веб" была зафиксирована массовая почтовая рассылка, содержащая призывы принять участие в протестном митинге оппозиции на Пушкинской площади в Москве. Почтовые сообщения, имеющие тему "Митинг Честные выборы" или "Все на митинг", содержат короткий текст, например: "Внимательно изучи инструкцию, что необходимо будет делать на этом митинге", "Митинг против Путина. Внимательно прочитай инструкцию" или "Очень важно, чтобы ты изучил инструкции, на этом митинге все будут действовать по этому сценарию", и вложенный файл, представляющий собой документ Microsoft Word с именем Инструкция_митинг.doc.

Данный документ включает в себя несколько макросов, которые в момент открытия файла в текстовом редакторе сохраняют на диск и запускают на исполнение троянскую программу Trojan.KillFiles.9055, предназначенную для выведения из строя инфицированной системы Windows.

Запустившись на компьютере жертвы, троянец Trojan.KillFiles.9055 копирует себя во временную папку и прописывает себя в ветвь системного реестра, отвечающую за автоматический запуск приложений. Одновременно троянец меняет содержимое всех обнаруженных на диске С файлов (с расширением .msc, .exe, .doc, .xls, .rar, .zip, .7z) на "цифровой мусор" и помечает их на удаление после перезагрузки системы, вследствие чего Windows приходит в нерабочее состояние (обычная перезагрузка компьютера уже ничем не поможет). Trojan.KillFiles.9055 изменяет свойства своего процесса таким образом, что он становится критичным для системы, и его завершение вызывает появление BSOD ("синего окна смерти") или перезагрузку компьютера.

Затем троянец отправляет на удаленный сервер злоумышленников сообщение о том, что операционная система успешно "убита". К счастью, своевременное информирование пользователей о данной угрозе, а также то обстоятельство, что на многих компьютерах в Microsoft Word по умолчанию отключена обработка макросов, позволили избежать массового заражения.

Новые угрозы для Android

6 марта 2012 года корпорация Google заявила о глобальном ребрендинге основного интернет-ресурса, распространявшего программы и игры для мобильной платформы Android, - Android Market. Сайт был не только переименован в Google Play и получил новый адрес play.google.com, но и объединил в себе такие проекты, как сервис просмотра видео, Android Market, Google Music и Google eBookstore.

Злоумышленники не преминули воспользоваться этим событием: в сети стали один за другим появляться веб-сайты, копирующие своим оформлением официальный Google Play. Некоторые из них были замечены в распространении вредоносного ПО для мобильной платформы Android. Существуют специально разработанные партнерские программы, позволяющие создавать сайты-подделки, с которых посетителям раздаются различные вредоносные приложения, в том числе троянцы семейства Android.SmsSend.

Например, в рамках партнерской программы владельцам веб-сайтов предлагается добавить на свои страницы специальный скрипт, осуществляющий переадресацию посетителей, использующих мобильные устройства, на "партнерский" ресурс - для этого обычно используется язык JavaScript или специальные директивы в файле .htaccess.

Вместе с тем далеко не все пользователи Android в курсе, что ресурса под названием Android Market больше не существует. В Интернете опубликовано огромное количество статей, написанных различными экспертами, в которых владельцам мобильных устройств рекомендуется скачивать ПО только с официального сайта Android Market. Пользователи обращаются с соответствующими запросами к поисковым системам и получают в выдаче ссылки на веб-сайты, подражающие своим оформлением оригинальному порталу Android Market. Часть из них предлагает для загрузки вполне безопасные программы и игры, однако встречаются среди подобных ресурсов и сайты, распространяющие вредоносное ПО.

Среди угроз для мобильной платформы Android, добавленных в вирусные базы в марте, нельзя не отметить троянца Android.Moghava. Вредоносный функционал содержится в модуле, который устанавливается в качестве службы с именем stamper. Запускаясь через определенные промежутки времени, эта служба осуществляет поиск изображений в формате JPEG на карте памяти устройства, а именно - в папке /DCIM/Camera/, куда по умолчанию сохраняются снимки, сделанные фотокамерой телефона. Если троянец обнаруживает там графические файлы, на каждую картинку он накладывает дополнительное изображение с портретом аятоллы Хомейни.

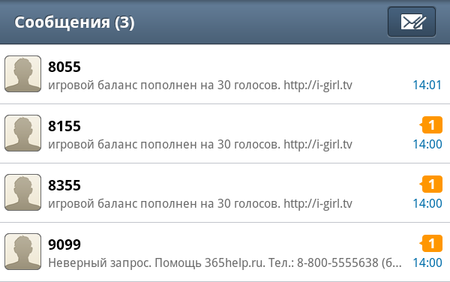

Кроме того, в последнее время чрезвычайно широкое распространение получила программа I-Girl, активно рекламируемая в социальных сетях, на форумах и в многочисленных спам-рассылках. Программа представляет собой чат-бота, демонстрируемого на экране мобильного устройства в образе симпатичной девушки. Программа позволяет вести с виртуальной собеседницей переписку в режиме реального времени, пользователь даже может ее раздеть. Однако спустя некоторое время неожиданно обнаруживается, что абонентский счет владельца мобильного устройства "похудел" на некоторую сумму, зависящую от продолжительности "разговора" - от нескольких сотен до нескольких тысяч рублей. Кроме того, случается, что девушка на экране "молчит", а деньги с мобильного счета пользователя тем временем активно списываются. Оказывается, для общения с ботом требуется платить за каждое сообщение специальной виртуальной валютой - "голосами", и в целях пополнения баланса программа незаметно для пользователя рассылает платные СМС на премиум-номера. Кроме того, I-Girl передает на сайт разработчиков программы ID мобильного устройства, на котором она установлена.

Сама по себе программа I-Girl не несет непосредственной угрозы для операционной системы конечных пользователей Android, однако специалисты компании "Доктор Веб" посчитали необходимым добавить ее в список потенциально опасного ПО, поскольку данное приложение, во-первых, угрожает благосостоянию пользователей, а во-вторых, распространяется при помощи характерных для вредоносного ПО методов: принудительного редиректа посетителей на сайт дистрибьютора программы и через назойливые спам-рассылки.

Новые троянцы для Mac OS X

В середине марта злоумышленники открыли для себя новый способ распространения угроз для операционной системы Mac OS X - авторами идеи стали создатели троянца Trojan.Muxler (OSX/Revir).

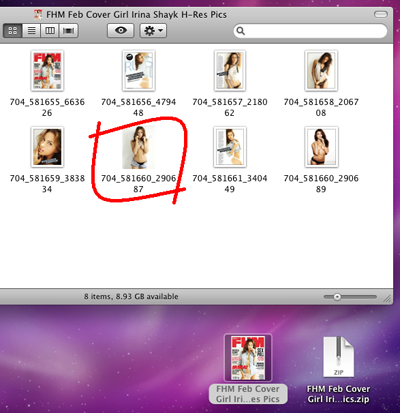

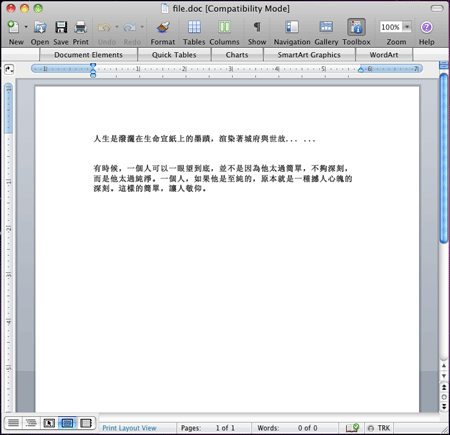

Угроза скрывается в ZIP-архивах, содержащих различные фотографии. Образцы этих архивов были загружены на сайт virustotal.com под именами Pictures and the Ariticle of Renzin Dorjee.zip и FHM Feb Cover Girl Irina Shayk H-Res Pics.zip. Существует предположение, что распространение данных угроз связано с китайско-тибетским конфликтом и направлено в первую очередь против различных активистских организаций, борющихся за независимость Тибета.

При распаковке содержимого архива помимо фотографий на диск сохраняется приложение, значок которого в окне Finder практически не отличается от эскизов других графических изображений. Злоумышленники рассчитывают на невнимательность пользователя: не отличив уменьшенный эскиз фотографии от значка программы, он может случайно запустить это приложение на выполнение.

Распространяемый таким способом бэкдор Trojan.Muxler.3 позволяет выполнять различные команды скачивания и запуска файлов, а также создания скриншотов Рабочего стола Mac OS X. Кроме того, Trojan.Muxler.3 загружает из Интернета и сохраняет в папку /tmp/ вспомогательный файл CurlUpload, который детектируется антивирусным ПО Dr.Web как Trojan.Muxler.2 и служит для закачки различных файлов с инфицированной машины на удаленный сервер злоумышленников.

Помимо троянцев семейства Trojan.Muxler, в последнее время также получила распространение вредоносная программа BackDoor.Lamadai.1, эксплуатирующая уязвимость Exploit.CVE2011-3544, а также троянцы BackDoor.Lamadai.2 и BackDoor.Macontrol.1, использующие для своего проникновения на компьютеры жертв уязвимость в документах Microsoft Office for Mac (Exploit.MS09-027.1).

Trojan.Winlock живее живых

Традиционно программы-вымогатели используют для блокировки входа в операционную систему специальное приложение, заменяющее собой стандартную оболочку (shell) Windows или файл userinit.exe и демонстрирующее на экране компьютера соответствующий текст. Одновременно вредоносная программа обычно отслеживает и предотвращает запуск различных вспомогательных утилит, таких как Диспетчер задач, Командная строка, Редактор реестра и т. д. Совершенно по иному, гораздо более простому, но весьма оригинальному пути пошли авторы Trojan.Winlock.5729.

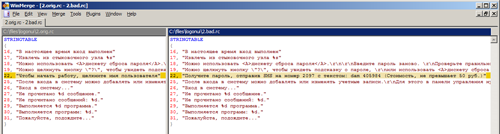

Троянец скрывается в модифицированном злоумышленниками установочном дистрибутиве популярной программы Artmoney, предназначенной для "накрутки" различных ресурсов в компьютерных играх. Помимо реального установщика Artmoney, инсталлятор содержит три файла: измененный файл logonui.exe с именем iogonui.exe (этот файл отвечает за демонстрацию графического интерфейса при входе пользователя в Windows XP) и два самораспаковывающихся архива, содержащих bat-файлы. При загрузке инфицированного инсталлятора запускается первый из них, password_on.bat. Данный файл содержит набор команд, выполняющих проверку операционной системы: если на жестком диске присутствует папка c:\users\, что является характерным признаком операционной системы Windows Vista и Windows 7, вредоносные компоненты удаляются, если же такая папка отсутствует, троянец считает, что он запущен в Windows XP. В этом случае Trojan.Winlock.5729 модифицирует системный реестр, подменяя при загрузке Windows стандартный logonui.exe собственным файлом iogonui.exe, и меняет пароль учетной записи Windows для текущего пользователя и локальных пользователей с именами admin, administrator, админ, администратор. Если текущий пользователь работает в ограниченной учетной записи, работа троянца прекращается. Еще один bat-файл - password_off.bat - удаляет все пароли и возвращает в системном реестре оригинальное значение UIHost.

Файл iogonui.exe представляет собой настоящий аутентичный файл logonui.exe из комплекта поставки Windows XP, в котором с помощью редактора ресурсов была изменена стандартная строка приветствия Windows на требование отправить платное СМС-сообщение.

Таким образом, выполнив выход из системы или перезагрузку, пользователь уже не сможет осуществить вход, поскольку пароли всех учетных записей пользователей были изменены.

Другие угрозы марта 2012 года

Специалистами компании "Доктор Веб" было отмечено распространение новой троянской программы, предназначенной для "майнинга" (добычи) электронной валюты Bitcoin. Запускаясь в инфицированной системе, Trojan.IEMine.1 создает экземпляр COM-объекта браузера Microsoft Internet Explorer с невидимым окном и отдает браузеру команду на открытие принадлежащей злоумышленникам веб-страницы. Данная страница содержит сценарий, написанный на языке JavaScript, который и осуществляет майнинг электронной валюты Bitcoin. Опасность троянца для конечного пользователя заключается в том, что выполняемые на целевой веб-странице расчеты значительно загружают аппаратные ресурсы компьютера, что на ПК со слабой конфигурацией может привести к заметному снижению быстродействия системы.

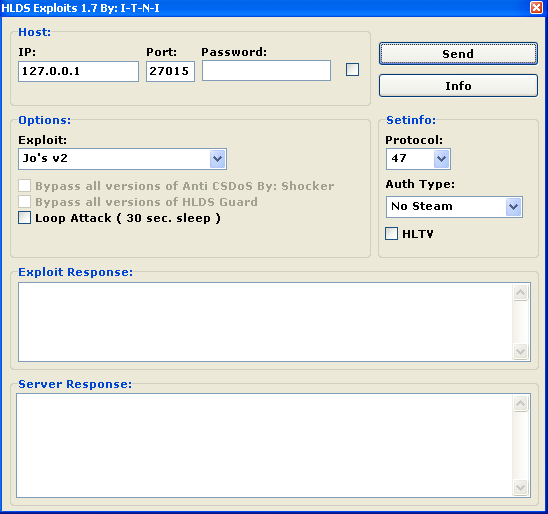

Кроме того, конкуренция между владельцами игровых серверов, работающих на GoldSource, привела к росту случаев применения против соперников специальных программ-флудеров, которые, в свою очередь, могут быть опасны для самих пользователей. Еще в феврале в свободном доступе появилось несколько приложений, предназначенных для вывода из строя игровых серверов, работающих на движке GoldSource. Одно из них, добавленное в вирусные базы Dr.Web под именем Flooder.HLDS, представляет собой программу, обладающую графическим интерфейсом, которая эмулирует подключение к игровому серверу большого числа игроков, что может вызвать зависание и сбои в его работе.

Другая вредоносная программа, Flooder.HLDS.2, способна отправлять на сервер определенный пакет данных, вызывающих отказ серверного ПО. При этом может быть выбран один из нескольких вариантов взаимодействия с сервером. Оба приложения получили широкое распространение на форумах околоигровой тематики, и число атак на игровые серверы с помощью данных программ в течение месяца значительно возросло.

В распоряжении специалистов "Доктор Веб" имеются загруженные с игровых форумов экземпляры приложения Flooder.HLDS.2, которое при запуске инфицирует компьютер троянскими программами BackDoor.DarkNess.47 и Trojan.Wmchange.14. Первая из них реализует функции бэкдора и DDoS-бота, второй троянец подменяет в памяти инфицированного ПК номера кошельков при операциях с электронной валютой WebMoney с целью кражи денег со счета пользователя. Таким образом, горе-злоумышленники сами становятся жертвами вирусописателей и подвергают свои компьютеры опасности заражения.

Вредоносные файлы, обнаруженные в почтовом трафике в марте 2012 года

|

01.03.2012 00:00 - 31.03.2012 16:00 | ||

| 1 | JS.Siggen.192 | 16675353 (42.27%) |

| 2 | Win32.Rmnet.12 | 14293914 (36.24%) |

| 3 | Win32.HLLP.Whboy | 3336057 (8.46%) |

| 4 | Trojan.DownLoad2.24758 | 1260064 (3.19%) |

| 5 | Trojan.Oficla.zip | 775752 (1.97%) |

| 6 | Win32.HLLP.Neshta | 564643 (1.43%) |

| 7 | Trojan.Inject.57506 | 276708 (0.70%) |

| 8 | Trojan.DownLoad2.32643 | 194468 (0.49%) |

| 9 | Trojan.Tenagour.9 | 180616 (0.46%) |

| 10 | Trojan.Tenagour.3 | 152860 (0.39%) |

| 11 | Trojan.Carberp.208 | 130417 (0.33%) |

| 12 | Trojan.Siggen2.62026 | 116670 (0.30%) |

| 13 | Trojan.Siggen2.58686 | 101121 (0.26%) |

| 14 | Trojan.IFrameClick.3 | 99859 (0.25%) |

| 15 | Trojan.PWS.Panda.368 | 86438 (0.22%) |

| 16 | Trojan.WMALoader | 79203 (0.20%) |

| 17 | Trojan.Packed.19696 | 70133 (0.18%) |

| 18 | Trojan.NtRootKit.6725 | 46797 (0.12%) |

| 19 | Trojan.Fraudster.261 | 42210 (0.11%) |

| 20 | Trojan.DownLoad2.34604 | 41211 (0.10%) |

| Всего проверено: | 38,656,062,243 |

| Инфицировано: | 39,445,438 (0.10%) |

Вредоносные файлы, обнаруженные в марте 2012 года на компьютерах пользователей

|

01.03.2012 00:00 - 31.03.2012 16:00 | ||

| 1 | JS.Siggen.192 | 198194452 (76.33%) |

| 2 | Win32.Rmnet.12 | 38403209 (14.79%) |

| 3 | Win32.HLLP.Neshta | 8647504 (3.33%) |

| 4 | JS.IFrame.112 | 3918622 (1.51%) |

| 5 | JS.DownLoader.216 | 1382451 (0.53%) |

| 6 | JS.IFrame.167 | 705427 (0.27%) |

| 7 | JS.IFrame.95 | 642246 (0.25%) |

| 8 | BAT.Batalia.491 | 475531 (0.18%) |

| 9 | Trojan.IFrameClick.3 | 424833 (0.16%) |

| 10 | Trojan.PWS.Ibank.456 | 403856 (0.16%) |

| 11 | JS.IFrame.236 | 378860 (0.15%) |

| 12 | Trojan.MulDrop1.48542 | 368040 (0.14%) |

| 13 | JS.Autoruner | 336441 (0.13%) |

| 14 | Win32.HLLP.Whboy | 279385 (0.11%) |

| 15 | Trojan.Packed.20771 | 201975 (0.08%) |

| 16 | Trojan.Fraudster.261 | 193834 (0.07%) |

| 17 | Trojan.Hosts.5571 | 182009 (0.07%) |

| 18 | Trojan.DownLoad.968 | 163980 (0.06%) |

| 19 | Adware.Predictad.1 | 147480 (0.06%) |

| 20 | Win32.Siggen.8 | 142900 (0.06%) |

| Всего проверено: | 357,755,042,533,173,265 |

| Инфицировано: | 259,668,933 (0.00%) |