Все статистические данные, использованные в отчете, получены с помощью системы мониторинга за ботнетами "Лаборатории Касперского" и системы "Kaspersky DDoS Prevention".

Цифры квартала

- Максимальная мощность отраженной Kaspersky DDoS Prevention атаки в Q2 - 500 Мбит/с

- Средняя мощность отраженной Kaspersky DDoS Prevention атаки в Q2 - 70 Мбит/с

- Самая протяженная DDoS-атака, зафиксированная за Q2, продолжалась 60 дней 01 час 21 минуту 09 секунд и была нацелена на сайт категории "блоги и форумы".

- Больше всего DDoS-атак в течение второго квартала - 218 - было нацелено на сайт одного из СМИ.

DDoS и протесты

Последнее время все больше атак проводится хакерами не с целью наживы, а в совершенно иных целях. Хакеры проводят атаки на правительственные ресурсы или на сайты крупных компаний, чтобы показать всему миру свое "мастерство" и силу (проще говоря, "крутость"), или чтобы выразить свой протест против чьих-либо действий. Именно такие атаки получают максимальную огласку в различных СМИ.

Самыми активными хакерскими группами во втором квартале 2011 стали LulzSec и Anonymous. Они организовали DDoS-атаки на государственные сайты США, Англии, Испании, Турции, Ирана и ряда других стран. Злоумышленникам удалось отправить в нокдаун, хоть и ненадолго, такие сайты, как cia.gov (ЦРУ США) и www.soca.gov.uk (Агентство по противодействию организованной преступности Великобритании). Это говорит о том, что даже государственные сайты, находящиеся под защитой спецслужб, слабо защищены от DDoS-атак.

Для хакеров атаки на государственные сайты являются очень рискованным делом, ведь они привлекают внимание правоохранительных органов. Так, за квартал по подозрению в организации DDoS-атак на государственные сайты в различных странах мира было арестовано более 30 человек из организации Anonymous. Правоохранительные органы только начали свою деятельность в этом направлении, и аресты еще продолжатся. Однако до наказания дело может и не дойти, ведь само участие в организации DDoS-атак далеко не во всех странах мира считается правонарушением.

Из крупных компаний сильный удар пришелся на Sony. В конце марта Sony подала в суд на нескольких хакеров, обвиняя их во взломе прошивки одной из самых популярных консолей в мире - PlayStation 3. В знак протеста против преследования хакеров со стороны компании группа Anonymous объявила о проведении DDoS-атак на сайты Sony. В течение некоторого времени были недоступны сайты PlayStationnetwork.com. Но это была только вершина айсберга. По заявлению Sony, во время проведения DDoS-атак были взломаны серверы сервиса PSN и украдены данные 77 миллионов пользователей. Таким образом, умышленно или нет, но DDoS-атака Anonymous послужила отвлекающим маневром для хакеров, которые спланировали кражу большого объема информации, что в конечном счете сказалось на репутации компании Sony.

DDoS-атаки на социальные медиа

Второй квартал запомнился пользователям Рунета атаками на сервис онлайн-дневников LiveJournal. Эта платформа очень популярна у людей с самыми разными интересами: там ведут свои дневники домохозяйки, публикуя рецепты блюд на все случаи жизни, фотографы, летчики и даже политические деятели. По данным нашей системы мониторинга ботнетов, массовые атаки на ЖЖ начались с атак на дневники, где была опубликована информация политического характера, которая далеко не всем была по душе.

За ботнетом, который использовался в ходе DDoS-атак на ЖЖ, - Optima - ведется наблюдение с помощью нашей системы мониторинга. В период с 23 марта по 1 апреля ботнет Optima получал команды на проведение атак на ресурсы http://rospil.info, http://www.rutoplivo.ru и http://navalny.livejournal.com, а также ресурс мебельной фабрики http://www.kredo-m.ru. В отдельные дни атака проводилась только на ресурс http://navalny.livejournal.com. Затем в начале апреля ботнет получил команду на атаку большого списка адресов ЖЖ. Этот список в основном состоял из адресов журналов блогеров-тысячников, пишущих на самые разные темы.

Ботнет Optima, атаки с которого регистрировались нашей системой, находится на рынке с конца 2010 года. Судя по характерному коду, разработка ботов Optima ведётся русскоязычными вирусописателями, и продаются они в основном на русскоязычных форумах. Оценить размеры этого ботнета достаточно сложно из-за его сильной сегментации. Однако наша система отметила, что боты Optima, которые атаковали ЖЖ, получали команды на загрузку других вредоносных программ. Поскольку в случае небольших ботнетов такие загрузки нерентабельны, можно предположить, что в состав ботнета Optima входят десятки тысяч зараженных машин

Истинные намерения атакующих остались неизвестными, так как никто не взял на себя ответственность за атаки на ЖЖ. Пока преступники не найдены, будет сложно сказать, была ли это заказная атака или "просто" демонстрация силы.

DDoS-атаки на социальные медиа становятся все более частыми, поскольку эти сервисы позволяют в реальном времени обмениваться информацией и моментально делать ее доступной десяткам тысяч людей, а остановить этот процесс хотя бы на время можно только с помощью DDoS-атаки.

Мы предполагаем увеличение количества подобных атак в ближайшем будущем.

"Коммерческие" DDoS-атаки

DDoS-атаками по-прежнему активно промышляют и обычные преступники. Однако когда речь идет об атаках с целью вымогательства и шантажа, факты редко предают огласке, а если они и становятся доступными, то уже в виде информации о расследовании соответствующего инцидента.

В апреле судом Дюссельдорфа был вынесен приговор преступнику, который пытался в течение 2010 года, как раз в разгар чемпионата мира по футболу, шантажировать шесть букмекерских фирм в Германии. Вымогатель действовал по хорошо обкатанной схеме: запугивание жертвы, пробная атака на сайт, письмо с требованием выкупа. Три из шести фирм согласились откупиться. По оценкам самих букмекерских компаний несколько часов недоступности сайта могут вылиться в очень большие суммы: для крупных контор - порядка 25-40 тысяч евро, для фирм поменьше - 5-6 тысяч. При этом вымогатель просил на удивление немного - порядка 2000 евро. Деньги он получал в виде ваучеров U-cash, которыми, кстати, пользовался и автор известного троянца-шифровальщика GpСode. Суд признал вымогателя виновным и приговорил его к двум годам и десяти месяцам тюремного заключения. Важно отметить, что для Германии это первый случай, когда в судебной практике за DDoS-атаки злоумышленник получил уголовное наказание. Теперь по решению суда DDoS-атаки классифицируются как компьютерная диверсия, за которую закон предусматривает до 10 лет лишения свободы.

В июне в России судебная система также заинтересовалась DDoS-атаками. За организацию такой атаки были предъявлены обвинения Павлу Врублевскому, владельцу компании Chronopay - крупнейшей процессинговой фирмы России. Суть обвинений заключается в том, что во время проведения компанией "Аэрофлот" тендера на выбор платежной системы Врублевский заказал DDoS-атаку на конкурирующий сервис Assist. В результате система Assist была недоступна в момент принятия решения по тендеру. Отметим, что Павел Врублевский считается и организатором одной из крупнейших спамерских парнерок "Rx-promotion".

Статистика

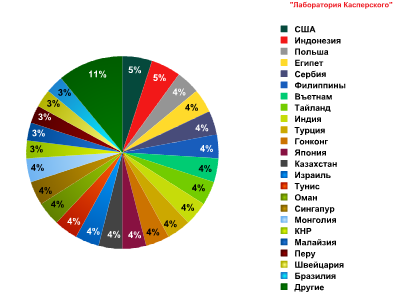

Распределение источников DDoS-атак по странам

По нашей статистике во втором квартале 2011 года 89% DDoS-трафика генерировалось в 23 странах мира. Процентное распределение источников DDoS-атак по этим странам оказалось достаточно равномерным: доля каждой страны составляет от 3% до 5% всего DDoS-трафика.

Распределение источников DDoS-трафика по странам. Q2 2011

Лидерами рейтинга с показателями в 5% являются США и Индонезия.

Лидирующая позиция США связана с большим количеством компьютеров в этой стране. При этом в США в течение последнего года ведется активная работа по закрытию ботнетов. Вполне возможно, что киберпреступники в ближайшее время захотят восстановить утраченные мощности, и количество DDoS-трафика из США увеличится.

Индонезия попала в лидеры благодаря достаточно высокому уровню зараженности компьютеров индонезийских пользователей. По нашим данным, во втором квартале 2011 года практически каждый второй компьютер (48%) в индонезийском сегменте KSN подвергался опасности локального заражения вредоносными программами. Такой высокий процент заблокированных попыток локального заражения обусловлен большим количеством незащищенных антивирусами зараженных машин, с которых и распространялись зловреды.

В числе стран с показателем менее 3% исходящего DDoS-трафика оказались и страны с высоким уровнем компьютеризации и компьютерной безопасности (Япония, Гонконг, Сингапур), и страны, где количество компьютеров на душу населения значительно ниже, а информационная безопасность далеко не на высоте (Индия, Вьетнам, Оман, Египет, Филиппины и др.).

Распределение атакованных сайтов по категориям интернет-деятельности

Во втором квартале под прицел злоумышленников чаще всего попадали сайты, так или иначе связанные с интернет-торговлей (онлайн-магазины, аукционы, доски объявлений о продаже и т.п.), - на них пришлась четверть всех атак. Это неудивительно, ведь интернет-торговля напрямую зависит от доступности сайта, и каждый час простоя - это упущенная выгода и ушедшие к конкурентам клиенты. Поэтому эти сайты чаще остальных подвергаются DDoS-атакам - как с целью вымогательства, так и по заказу конкурирующих фирм.

Распределение атакованных сайтов по категориям интернет-деятельности. Q2 2011

На втором месте расположились сайты игровой тематики. По данным нашей системы мониторинга, больше всего атак пришлось на EVE Online и сайты, связанные с этой игрой. Эта игра космической тематики из серии MMORPG в конце 2010 года насчитывала 357 000 активных игроков. В частности, на один из сайтов с новостями EVE Online зарегистрирована одна из самых продолжительных атак: DDoS-боты работали в течение 35 дней. Злоумышленники не обошли вниманием и WoW и Lineage - правда, в этом случае под прицел попадали в основном различные пиратские серверы этих игр.

Сайты электронных торговых площадок и банков разместились на третьем и четвертом местах соответственно. Злоумышленники атакуют торговые площадки не столько с целью вымогательства, сколько с целью замести свои следы в ходе проведения мошеннических транзакций. Чаще всего при таких схемах деньги теряют как сами финансовые организации, так и их клиенты. Поэтому устойчивость сервиса к DDoS-атакам является одним из факторов, определяющих его репутацию.

Интересно, что достаточно большой процент DDoS-атак приходится на сайты СМИ (7%) и блоги и форумы (8%), которые по сути являются социальными СМИ. Об атаке на ЖЖ мы уже писали в начале статьи.Свободное выражение своего мнения всегда встречало чье-нибудь недовольство, и сейчас DDoS-атаки используются как один из способов заставить медиа замолчать.

Государственные сайты составили 1% от всех атакованных ресурсов, однако в нашей статистике не учитываются атаки, проводимые группой Anonymous с помощью "добровольного" ботнета на базе LOIC (программы для организации атак). Вообще, использование DDoS-атак для выражения протеста против решений правительственных органов во многих странах становится все более частым, и в будущем стоит ожидать увеличения количества таких атак, особенно в решающие моменты в жизни общества..

Виды DDoS-атак

Всего за второй квартал нашей системой мониторинга ботнетов было перехвачено более 20 000 команд, инициирующих атаки на различные сайты.

Типы DDoS-атак. Q2 2011

Наиболее популярным видом атаки является HTTP-Flood (88,9%): на атакуемый сайт одновременно отправляется бесконечное число HTTP-запросов. В большинстве случаев они выглядят как запрос обычного пользователя, что несколько усложняет их фильтрацию. Поэтому такой вид DDoS-атак пользуется б о льшей популярностью у злоумышленников, чем остальные.

На втором месте - атаки типа SYN Flood (5,4%), в ходе которых сервер получает от ботов множество пакетов на установку TCP-соединения. При этом злоумышленники с помощью манипуляций с пакетами не открывают соединения до конца, и они "повисают". Из-за того что очередь соединений конечная, а ботнеты могут генерировать запросы с очень большой скоростью, через некоторое время после начала атаки сервер не может принимать подключения от обычных пользователей.

Самым редким типом атаки стала DDoS-атака на DNS-серверы (0,2%). В результате атаки DNS-сервер перестает преобразовывать имена сайтов в IP-адреса, и сайты, за которые отвечает атакованный сервер, становятся недоступными для пользователей. Этот тип атаки опасен тем, что в результате одной атаки могут стать недоступными сотни и даже тысячи веб-ресурсов.

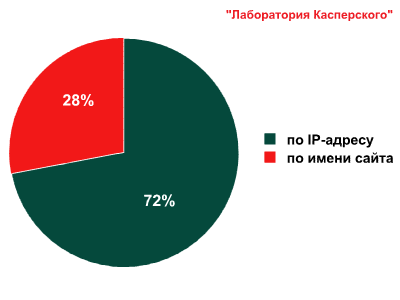

В ходе DDoS-атаки на один ресурс боты получали команды на отправку запросов в среднем к двум веб-страницам атакуемого сайта. Если же сравнивать кол-во атак по именам сайтов и по IP-адресам, то станет видно, что IP-адреса пользуются куда большей популярностью у злоумышленников и 72% всех проведенных атак были нацелены именно на IP-адреса.

Распределение целей DDoS-атак по именам сайтов и по IP-адресам. Q2 2011

Активность DDoS-ботнетов во времени

Проанализировав полученные данные, мы можем сказать, в какие дни недели киберпреступкники предпочитают проводить атаки, чтобы вывести из строя тот или иной сайт.

Распределение DDoS-атак по дням недели. Q2 2011

В будние дни пользователи активно работают с интернетом. Именно в эти дни недели различные интернет-ресурсы наиболее востребованы, и DDoS-атаки могут причинить наибольший ущерб атакованному сайту. Важно учесть и то, что в будние дни включено максимальное количество компьютеров, а значит, и максимальное количество зараженных компьютеров, которые и составляют армию ботоводов. Как следствие, максимальная активность киберпреступников зарегистрирована с понедельника по четверг. На эти четыре дня недели приходится в среднем 80% всех DDoS-атак.

Заключение

DDoS-атаки используются злоумышленниками уже давно. Однако в последнее время их стали использовать не только для получения выгоды, но и как средство для выражения протеста - либо против решений государственных органов, либо против действий крупных корпораций. Такие атаки привлекают особое внимание СМИ и правоохранительных органов. Тенденция использования DDoS-атак для выражения протеста набирает силу, и в будущем стоит ожидать увеличения количества атак на сайты правительственных органов разных стран.

Атаки с целью вымогательства и шантажа по-прежнему популярны у киберпреступников. Однако пострадавшие редко придают произошедшее огласке, полагая, что она может негативно повлиять на их репутацию. Стоит отметить, что киберпреступники все активнее используют DDoS-атаки в качестве отвлекающего маневра при проведении более сложных атак, например на системы дистанционного банковского обслуживания. Такие сложные атаки грозят серьезными денежными потерями как самим финансовым организациям, так и их клиентам.

Большая часть интернет-ресурсов, зафиксированных нашими радарами в связи с DDoS-атаками, требует усиления защиты от атак подобного рода. Это становится особенно актуальным в связи со скорым окончанием сезона отпусков: подключатся "отдыхавшие" компьютеры, в том числе и зомби, подвластные ботмастерам, и DDoS атаки станут мощнее и опаснее.