Trend Micro Deep Security 7.5 обеспечивает комплексную защиту физических, виртуальных и облачных серверов. Особенностью данной системы является то, что она позволяет защищать виртуальную инфраструктуру на базе продуктов VMWare. Решение Trend Micro Deep Security 7.5 сочетает функции системы обнаружения и предотвращения вторжений, брандмауэра, средств контроля целостности файловой системы и реестра, защиты веб-приложений и проверки журналов, а также защиты от вредоносных программ без использования антивирусного агента.

Trend Micro Deep Security 7.5 обеспечивает комплексную защиту физических, виртуальных и облачных серверов. Особенностью данной системы является то, что она позволяет защищать виртуальную инфраструктуру на базе продуктов VMWare. Решение Trend Micro Deep Security 7.5 сочетает функции системы обнаружения и предотвращения вторжений, брандмауэра, средств контроля целостности файловой системы и реестра, защиты веб-приложений и проверки журналов, а также защиты от вредоносных программ без использования антивирусного агента.

Введение

Компания Trend Micro является одним из основных игроков на рынке обеспечения информационной безопасности. Ее продукты используются во всех сегментах рынка - начиная от домашних пользователей и заканчивая крупным бизнесом и поставщиками услуг.

В последнее время одно из направлений работы компании - это создание систем защиты "облачных" вычислительных систем, и, в частности, виртуальных центров обработки данных (ЦОД) или отдельных виртуальных серверов. Актуальность данного направления связана со стремительным ростом популярности технологий виртуализации, которые используются для построения облачных структур, публичных (public) или частных корпоративных (private) облаков.

Популярность виртуализации связана также с существенной экономией затрат на покупку и обслуживание оборудования за счет консолидации ресурсов.

Защита виртуальных ЦОД по своей природе отличается от защиты обычных конечных точек. При использовании виртуализации возникают новые угрозы, которые не были актуальны раньше для обычных систем:

- Выключенные ("спящие") виртуальные машины не защищены. Частое включение и выключение виртуальных машин приводит к тому, что достаточно сложно обеспечивать и поддерживать их безопасность. Например, если виртуальная машина выключена при развертывании или обновлении антивируса (или других модулей безопасности), то при переходе в активное состояние она будет незащищена.

- Конфликт ресурсов. Работы, которые связаны с интенсивным использованием ресурсов на отдельных виртуальных машинах, например, антивирусные проверки или обновление антивирусных баз, могут привести к большой загрузке системы в целом. Если на каждой виртуальной машине в хосте начинают выполняться такие однотипные операции, то возрастает количество используемых системных ресурсов и, как следствие, замедляется работа прикладных приложений. Таким образом, количество ресурсов и величина временных задержек линейно возрастает с увеличением количества виртуальных машин на хосте.

- Рост количества виртуальных машин. При увеличении количества серверов и виртуальных машин возникают проблемы с конфигурированием, настройкой и сопровождением систем безопасности. В результате появляются "узкие" места в обеспечении безопасности и увеличивается сложность управления всей системой.

- Трафик между виртуальными машинами в пределах одного гипервизора не контролируется обычными средствами сетевого мониторинга. В результате возможны атаки между виртуальными машинами на одном хосте.

- Безопасность существует в отрыве от данных. Защищаются отдельные хосты и виртуальные машины, а не сами данные, которые постоянно перемещаются. В результате, если виртуальные машины переместились между хостами, то требуется перенастройка, требующая значительных временных затрат.

Для крупных предприятий также актуальной проблемой является соответствие систем защиты действующим отраслевым стандартам в области безопасности. Например, PCI DSS и FISMA.

Таким образом, использование систем безопасности, неадаптированных для виртуальной среды, не только не снижает описанные выше риски, но и приводит к нерациональному использованию системных ресурсов.

С учетом новых угроз практичнее использовать защиту непосредственно на уровне гипервизора. Последняя должна содержать не только антивирусную защиту, брандмауэр и IPS (Intrusion Prevention System, система обнаружения вторжений), умеющие автоматически переконфигурироваться вслед за изменениями виртуальной среды, но и контроль целостности для защищаемых виртуальных машин. Для решения этих задач компания Trend Micro выпустила продукт Trend Micro Deep Security, который мы и рассмотрим в данном обзоре.

Архитектура и компоненты Trend Micro Deep Security

Deep Security Manager

Deep Security Manager - это система централизованного управления, позволяющая администраторам создавать профили безопасности и применять их к защищаемым Deep Security Agent или Deep Security Virtual Appliance серверам. Посредством централизованной консоли Deep Security Manager можно управлять политиками безопасности, отслеживать предупреждения об угрозах и автоматически предпринимать действия для их устранения, рассылать обновления для системы безопасности по серверам, а также создавать отчеты о своей работы с разным уровнем детализации. Администрирование осуществляется на основе распределения ролей. При инсталляции продукта создается запись главного администратора (master administrator), который может создавать учетные записи с разным уровнем полномочий для работы в рамках всего комплекса.

В целях обеспечения отказоустойчивости и масштабируемости Deep Security Manager может быть дублирован на нескольких машинах. Дублирование предполагает несколько параллельных инсталляций менеджера, которые должны совместно использовать одну базу данных. В этом случае все экземпляры менеджера равноправны, и администратор может использовать веб-консоль любой из этих инсталляций. При таком подходе сбой одного из узлов не приводит к потере информации или функциональности.

Deep Security Agent

Данный компонент устанавливается на защищаемый сервер или виртуальную машину для применения централизованных политик безопасности. В него входит система обнаружения и предотвращения вторжений (IDS/IPS), которая выполняет функции защиты веб-приложений и управления приложениями, брандмауэр, модули для контроля целостности файловой системы и реестра, а также проверки записей журналов работы операционной системы и приложений, относящихся к безопасности.

Виртуальноеустройство Deep Security Virtual Appliance

Используется для реализации политик безопасности на виртуальных машинах VMware vSphere или ESX /ESXi. Deep Security Virtual Appliance обеспечивает функциональность IDS/IPS, выполняет функции защиты веб-приложений, управления приложениями, брандмауэра, а также содержит безагентский антивирусный модуль. Существует возможность координации с агентом Deep Security Agent для контроля целостности критических областей операционной системы и прикладных приложений, а также проверки записей системных журналов, относящихся к безопасности. Позволяет проводить проверку виртуальных машин на хосте без установки агента на каждую виртуальную систему.

Security Center

Клиентский портал обеспечивает доступ к обновлениям, которые могут загружаться автоматически или по запросу, а также посредством Deep Security Manager и устанавливаться на все сервера в организации.

SmartProtectionNetwork

"Облачная" инфраструктура компании Trend Micro, которая позволяет в режиме реального времени оценивать репутацию веб-сайтов, почтовых сообщений и файлов. Smart Protection Network позволяет блокировать новые угрозы (вредоносные файлы, спам, фишинг-атаки, зараженные веб-сайты, DDoS-атаки, уязвимости, угрозы потери данных, а также комбинированные атаки), не прибегая к классическому обновлению сигнатур, а получая информацию напрямую из "облака" практически мгновенно. В последней версии - Trend Micro Deep Security 7.5 реализована возможность интеграции Deep Security Manager с Smart Protection Network для поддержки правил, в контексте антивирусной файловой защиты, во всех защищаемых системах в актуальном состоянии.

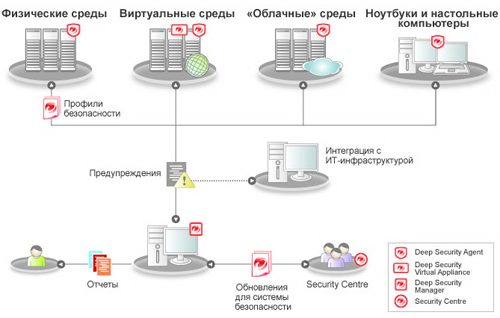

В общем виде логика взаимодействия описанных компонентов представлена на рисунке 1.

Рисунок 1. Взаимодействие компонентов Trend Micro Deep Security 7.

Принцип работы Trend Micro Deep Security

Trend Micro Deep Security 7.5 обеспечивает комплексную защиту физических, виртуальных и облачных серверов. Особенностью данной системы является то, что она позволяет защищать виртуальную инфраструктуру на базе продуктов фирмы VMWare, используя API для привязки к гипервизору.

Trend Micro Deep Security 7.5 может быть развернута в форме программной платформы, виртуального устройства или в виде гибридного решения. При этом может обеспечиваться защита как отдельных виртуальных машин, так и их совокупности, развернутой на одном хосте.

В зависимости от решаемой задачи на конкретную физическую или виртуальную машину устанавливается один из двух видов приложений - Deep Security Agent или Deep Security Virtual Appliance. Если стоят задачи мониторинга целостности и/или сбора событий из журналов систем и приложений на физических или виртуальных машинах, а также существует возможность того, что эти системы могут "переехать" в незащищенную среду, то устанавливается Deep Security Agent. Для защиты всех установленных на хосте виртуальных машин от сетевых угроз и проникновения вирусов на уровне гипервизора используется Deep Security Virtual Appliance, который устанавливается на выделенной виртуальной машине (Security Virtual Machine) на хосте. Таким образом, при защите виртуальных сред можно вообще обойтись без установки агентов на хостах.

Возможность защиты виртуальных машин на уровне гипервизора обеспечивается тесной интеграцией Trend Micro Deep Security 7.5 с API VMware vShield Endpoint и VMware vShield Manager. Это позволяет осуществлять быстрое развертывание на хостах VMware vSphere и обеспечивать прозрачную защиту виртуальных машин VMware vSphere.

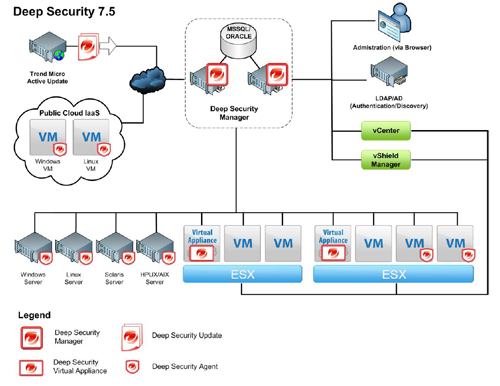

Рисунок 2. Схематическое изображение различий в принципах работы агентов

Данная связка работает следующим образом. VMware vShield Endpoint встроена непосредственно в платформу VMware vSphere и развернута на базе хост-машины. Она контролирует все обращения виртуальных машин к файлам и отправляет команду антивирусу, который сканирует и возвращает сведения о просканированных файлах. Кроме того, VMware vShield Endpoint поддерживает запланированное полное и частичное сканирование файлов, инициируемое антивирусной программой. На уровне гипервизора также работает брандмауэр и IDS/IPS. В случае необходимости восстановительных процедур, администраторы могут задать действия, которые должны применяться, и VMware vShield Endpoint автоматически генерирует восстановительные действия для соответствующих виртуальных машин. Использование данного механизма позволяет перенести защиту виртуальных машин в специально выделенную виртуальную машину и не устанавливать агенты в каждую виртуальную машину.

Рисунок 3. Общая схема работы Trend Micro Deep Security 7.5

Таким образом, описанное решение дает следующие преимущества:

- Защита работает вне зависимости от состояния виртуальных машин. При этом нельзя отключить защиту из виртуальной машины, т.к. в ней не установлен агент, и, более того, гостевая машина даже "не знает", что она защищена извне.

- Увеличивается эффективность антивирусной защиты за счет того, что менеджер производит постоянную проверку наличия новых антивирусных сигнатур и их автоматическое обновление для всех приложений Virtual Appliance. В этом случае для защиты всех виртуальных машин, даже находящихся в "спящем" состоянии, будут использоваться актуальные антивирусные сигнатуры.

- Централизованное развертывание, настройка правил и обновление сигнатур Deep Security Virtual Appliance позволяет упростить работу с системой и снизить затраты на администрирование, т.к. нет необходимости работать с каждым агентом на каждой виртуальной машине.

- Исключается конфликт ресурсов. Отсутствие агентов позволяет уменьшить используемые ресурсы компьютера и увеличить скорость работы операционной системы. Благодаря экономии ресурсов можно достигнуть гораздо большей плотности виртуальных машин на одном сервере, что позволит быстрее и эффективней внедрять VMware Vieware View, в котором на одном сервере размещается множество нересурсоемких виртуальных машин. Для оптимизации производительности сканирования и минимизации трафика использовано кэширование результатов тестирования.

- Контролируется трафик между виртуальными машинами в рамках одного гипервизора.

Системные требования Trend Micro Deep Security

Для каждого компонента Trend Micro Deep Security 7.5 предъявляется свой набор системных требований.

Deep Security Manager

- оперативная память: 2 Гб;

- место на жестком диске: минимум 1,5 Гб, рекомендуется 5 Гб;

- операционная система: Windows Server 2008/R2 (32-bit/64-bit), Windows 2003 Server SP2 (32-bit/64-bit);

- база данных: рекомендуется экземпляр Oracle 11g, Oracle 10g, Microsoft SQL Server 2008 SP1, Microsoft SQL Server 2005 SP2. Может использоваться встроенная БД Derby;

- браузер: для администрирования могут использоваться браузеры Mozilla Firefox 3+ или Microsoft Internet Explorer 7+ с включенной поддержкой cookies.

Deep Security Agent

- оперативная память: 128 Мб;

- место на жестком диск: минимум 100 Мб, рекомендуется 200 Мб.

Поддерживаемые операционные системы:

- Windows: 7 (32-bit/64-bit), Server 2008 (32-bit/64-bit), Server 2008 R2 (64-bit), Vista (32-bit/64-bit), Server 2003 SP2 (32-bit/64-bit), XP Embedded, XP (32-bit/64-bit), 2000 (32-bit);

- Solaris: 8, 9, 10 (64-bit SPARC), 10 (64-bit x86);

- Linux: Red Hat 4, 5 (32-bit/64-bit); SuSE 10, 11 (32-bit/64-bit);

- AIX: 5.3, 6.1 (доступны только функции контроля целостности и проверки журналов);

- HP-UX: 10, 11i v2/v3 (доступны только функции контроля целостности и проверки журналов).

Deep Security Virtual Appliance

- процессор: x64-процессор с включенной в BIOS поддержкой Intel-VT;

- оперативная память: 1 Гб;

- место на жестком диске: 20 Гб (под файлы виртуального диска);

- коммутатор: стандартный или трехсторонний vSwitch;

- операционная система: VMware vCenter 4.1 или ESX/ESXi 4.1;

- для работы антивирусного модуля виртуальная машина должна иметь SCSI жесткий диск и SCSI контроллер одного из следующих типов - Guest LSI Logic Parallel Driver, Guest LSI Logic SAS Driver или Guest LSI Logic Para virtual Driver. На дисках IDE антивирус работать не будет - это ограничение VMware vShield Endpoint.

Функциональные возможности

В Trend Micro Deep Security 7.5 реализован набор модулей защиты, которые реализуются в Deep Security Agent и Deep Security Virtual Appliance (см. таблицу 1).

Таблица 1. Функциональные возможности агентов Trend Micro Deep Security 7.5

| Deep Security Virtual Appliance | Deep Security Agent | ||

| Windows, Linux, Solaris | HP-UX, AIX | ||

| Антивирус | +* | - | - |

|

Брандмауэр |

+ | + | - |

| Углубленная проверка пакетов (DPI) | + | + | - |

| Контроль целостности | - | + | + |

| Проверка журналов | - | + | + |

* Только для ОС Windows

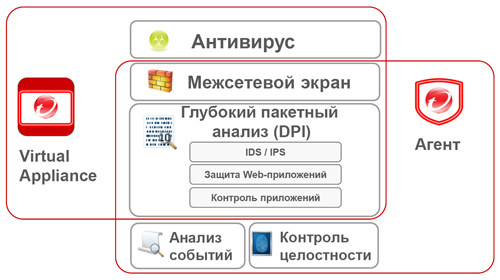

Графически данную таблицу можно представить следующим образом.

Рисунок 4. Функциональные возможности Deep Security Agent и Deep Security Virtual Appliance

Отдельно рассмотрим функциональные возможности каждого модуля защиты.

Антивирус

Безагентнский антивирусный модуль интегрируется с программными интерфейсами VMware vShield Endpoint и обеспечивает защиту виртуальных машин VMware от вредоносных программ. Данный модуль оптимизирует операции по обеспечению безопасности, позволяя избежать сбоев, которые могут возникать при полной проверке системы и обновлении антивирусных баз. Следует обратить внимание, что антивирус реализован только в Deep Security Virtual Appliance и работает под управлением Deep Security Manager.

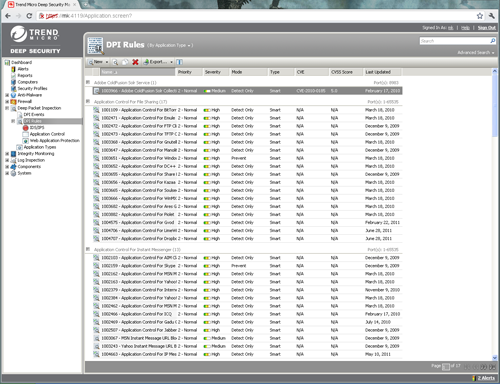

Модульзащиты Deep Packet Inspection (DPI)

Модуль углубленной проверки пакетов - Deep Packet Inspection проверяет весь входящий и исходящий трафик, включая SSL, на наличие нарушений сетевого протокола, а также на наличие содержимого, свидетельствующего об атаке или нарушении политик. Он может функционировать в режимах обнаружения и предотвращения, в зависимости от решаемых задач. При нарушении системы безопасности администраторы получают автоматические предупреждения. Также в модуле реализована функция Virtual Patching, позволяющая предотвратить возможное использование известных уязвимостей до момента выхода соответствующих программных обновлений. В DPI входит три модуля - система обнаружения и предотвращения вторжений (IDS/IPS), защита веб-приложений и управление приложениями.

Система обнаружения и предотвращения вторжений (IDS/IPS)

Данный модуль обеспечивает защиту от известных угроз и атак "нулевого дня" за счет блокирования уязвимостей в операционных системах и корпоративных приложениях. Trend Micro Deep Security 7.5 содержит встроенные функции защиты уязвимостей для более чем 100 приложений, включая серверы баз данных, веб-серверы, почтовые и FTP-серверы. Правила, блокирующие недавно обнаруженные уязвимости, могут автоматически загружаться и разворачиваться на всех серверах организации без перезагрузки систем. Также на основе данных анализа трафика работает виртуальный патчинг, который применяет правила, закрывающие уязвимости, патчи для которых отсутствуют.

Защита веб-приложений

Защита веб-приложений предназначена для анализа HTTP/HTTPS трафика на наличие атак на веб-приложения и движок веб-сервера. Правила данного модуля защищают систему от атак, связанных с внедрением SQL-кода, межсайтовым выполнением сценариев и использованием других уязвимостей веб-приложений, прикрывая уязвимые места программ до выпуска необходимых исправлений.

Управление приложениями

Данный модуль позволяет получать расширенную информацию о приложениях, которые имеют доступ в сеть. Также он может использоваться для обнаружения вредоносных программ, пытающихся получить доступ к сети, или для блокирования уязвимостей на серверах. Ряд правил (правила suspicious activity) может быть использован в специфических ситуациях при появлении в сети вредоносного трафика - в частности, запрет серверного трафика SMTP может быть использован для противодействия ботам.

Брандмауэр

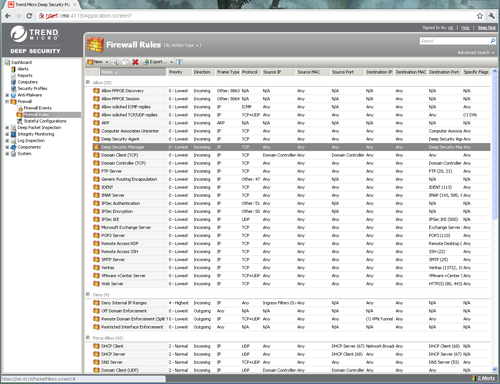

Двунаправленный брандмауэр уровня сеансов (stateful) обеспечивает фильтрацию всех сетевых протоколов, включая TCP, UDP и ICMP. Брандмауэр позволяет осуществлять централизованное управление политиками безопасности, в том числе и при помощи шаблонов для серверов распространенных типов. Настройки брандмауэра осуществляются путем задания правил пакетной фильтрации (firewall rules) и анализа состояния сеансов (stateful configuration).

Правила фильтрации пакетов позволяют для источника и приемника указывать контролируемые и разрешенные IP-адреса, списки и диапазоны IP-адресов, маски, MAC-адреса и списки MAC-адресов; отдельные порты, списки и диапазоны портов.

Правила анализа состояния сеансов позволяют проверять каждый отдельный пакет в процессе обмена данными между узлами на корректность заголовков TCP, IP и изменений состояния сеансов TCP. Для протоколов без установления сеанса (UDP, ICMP) используется анализ истории трафика. Пакет попадает на анализ состояния, только если он удовлетворяет правилам фильтрации.

Все правила можно назначать как для работы на конкретной системе (на все интерфейсы либо на конкретный сетевой интерфейс), так и для всех обслуживаемых серверов.

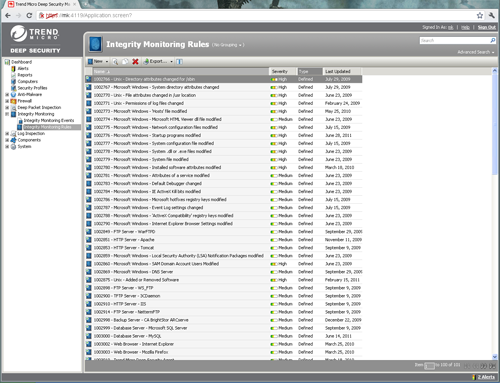

Контроль целостности критических областей операционной системы и прикладных приложений

Контроль целостности критических областей операционной системы и прикладных приложений позволяет отслеживать вредоносные и незапланированные изменения в важных файлах операционной системы и приложениях (каталогах, ключах реестра, системных файлах, сервисах и т.д.). Поиск изменений в существующих файлах, а также обнаружение новых создаваемых файлов и оповещение о них происходит в реальном времени. Все зафиксированные изменения протоколируются и по ним генерируются предупреждения (alerts).

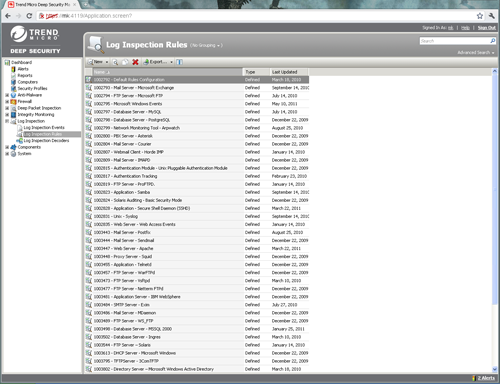

Модуль защиты для проверки журналов

Данный модуль осуществляет анализ журналов операционной системы и приложений в поисках событий, относящихся к безопасности. Данные о таких событиях передаются в систему "управления инцидентами и событиями информационной безопасности" (SIEM) либо на централизованный сервер регистрации для сопоставления, формирования отчетов и архивации. Для создания правил используется подсистема OSSEC Log Inspection Engine.

Несколько слов следует сказать о работе с правилами. Правила (rules) во всех модулях, а также шаблоны на основе группы правил, могут задаваться как для каждой конкретной системы, так и включаться в общий профиль безопасности (security profile), который используется для всех контролируемых систем. Также мы можем использовать как готовые правила, так и создавать свои собственные.

В заключение данной главы укажем основные требования к безопасности центров обработки данных и модули защиты Deep Security, в которых реализованы соответствующие функции.

Таблица 2. Возможности модулей Trend Micro Deep Security 7.5

| Требования к центрам обработки данных | Углубленная проверка пакетов (DPI) | Брандмауэр | Контроль целостности | Проверка журналов | Антивирус | ||

| Система IDS/IPS | Защита веб-приложений | Управление приложениями | |||||

| Защита серверов | + | + | + | - | + | ||

| Защита веб-приложений | + | + | - | + | |||

| Защита виртуальных сред | + | - | + | + | - | + | |

| Обнаружение подозрительных действий | - | + | + | + | + | ||

| Изоляция виртуальных машин | + | ||||||

| Защита данных в "облаке" | + | - | + | + | + | + | |

| Создание отчетов о соответствии | - | + | - | - | + | + | |

+ = основная функция - = дополнительная функция

Процесс установки Trend Micro Deep Security

Процесс установки состоит из установки менеджера на отдельную выделенную машину и агентов на защищаемые машины. Следует учитывать, что если мы устанавливаем Trend Micro Deep Security 7.5 для защиты виртуальных машин, то у нас должна быть развернута вся необходимая для этого инфраструктура (с активными лицензиями на весь необходимый функционал). Общая последовательность установки выглядит следующим образом:

1. Подготовка инфраструктуры VMware.

1.1. Установка vShield Manager 4.1.

1.2. Установка vShield Enpoint Security из консоли vShield Manager (ESX переводится в Maintenance Mode).

1.3. Перезагрузка vShield Manager.

2. Подготовка Deep Security.

2.1. Установка SQL сервера. Если мы собираемся использовать встроенную базу данных, то этот шаг можно пропустить.

2.2. Установка Deep Security Manager 7.5.

2.3. Подготовка ESX/ESXi через консоль Deep Security Manager.

2.4. Установка vShield Guest Driver в защищаемые виртуальные машины.

2.5. Установка агента Deep Security Agent в защищаемые виртуальные машины.

2.6. Установка и активация Deep Security Virtual Appliance.

Перед установкой Trend Micro Deep Security 7.5 необходимо положить в одну директорию все имеющиеся дистрибутивы Deep Security. В этом случае они все будут автоматически импортированы в консоль Deep Security Manager.

Например, содержимое папки C:\temp на сервере перед установкой:

- Manager-Windows-7.5.1378.i386.exe;

- FiltegDriver-ESX-894.x86_64.zip;

- Appliance-ESX-7.5.0-1600.x86_64.zip;

- Agent-Windows-7.5.0-1602.i386.msi;

- Agent-Windows-7.5.0-1602.x86_64.msi.

Процесс установки и настройки имеет существенные различия при работе в разных операционных системах.

Установка менеджера

После запуска инсталляционного файла нам предлагается выбрать язык установки. Русский язык не предусмотрен, поэтому выбираем английский и жмем кнопку "OK".

Рисунок 5. Выбор языка установки Deep Security Manager

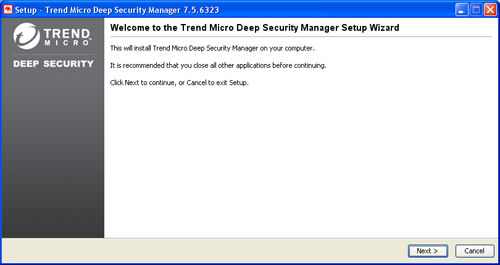

После этого на экран выводится приветственное окно, в котором нас просят закрыть все запущенные приложения. Закрываем приложения и жмем кнопку "Next".

Рисунок 6. Окно приветствия Deep Security Manager

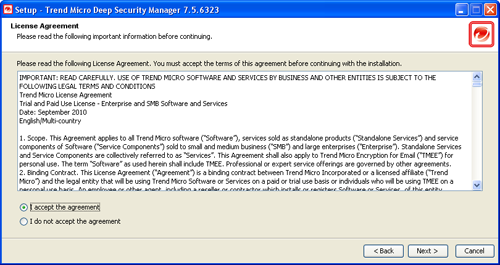

В следующем окне мы можем познакомиться с лицензионным соглашением. Читаем лицензионное соглашение и жмем кнопку "Next".

Рисунок 7. Подтверждение лицензионного соглашения для Deep Security Manager

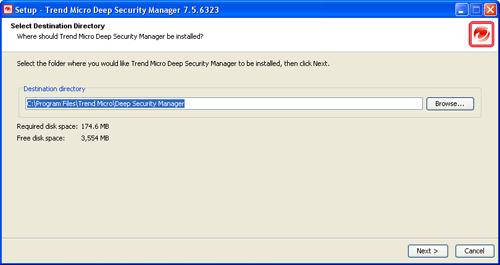

Далее выбираем директорию, в которую будет установлен Deep Security Manager.

Рисунок 8. Выбор директории установки Deep Security Manager

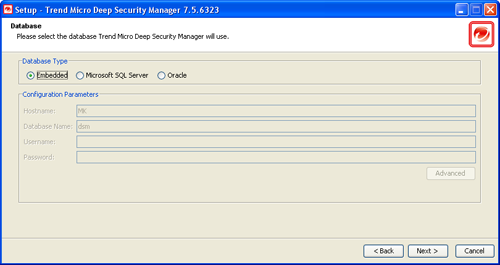

После этого мы должны выбрать, какую базу данных мы будем использовать. Мы можем выбрать встроенную базу данных Apache Derby, Oracle (10g или 11g) или Microsoft SQL Server (2005 или 2008). Для работы рекомендуется использовать Oracle (10g или 11g) или Microsoft SQL Server (2005 или 2008). Если количество компьютеров небольшое, то можно использовать бесплатные версии SQL 2008 Express или Oracle 10g Express Edition. Встроенную базу данных Apache Derby рекомендуется использовать только в ознакомительных целях.

Рисунок 9. Выбор базы данных для работы с Deep Security Manager

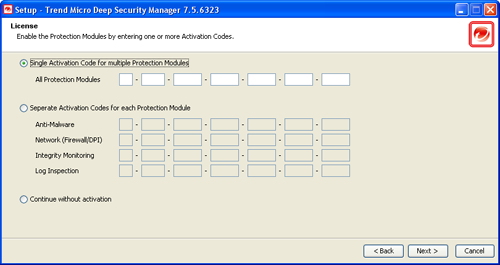

Далее мы должны ввести лицензионные код для включения компонентов, обеспечивающих защиту. При этом код может вводиться как для включения всех компонентов сразу, так и для включения отдельных компонентов. Введя код, нажимаем на кнопку "Next".

Рисунок 10. Ввод кода активации для включения компонентов Deep Security Manager

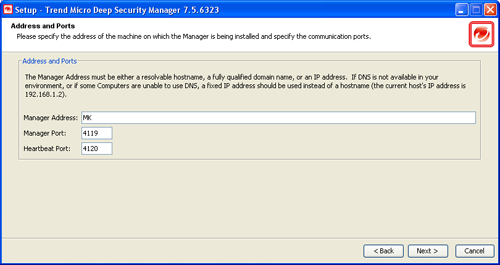

В следующем окне мы должны ввести IP-адрес или имя компьютера, на который устанавливается Deep Security Manager. Этот адрес будет использоваться для доступа к веб-интерфейсу. Также в этом окне нужно задать номера портов для доступа к веб-интерфейсу менеджера (Manager Port) и связи между менеджером и агентами (Heartbeat Port).

Рисунок 11. Настройка доступа к Deep Security Manager

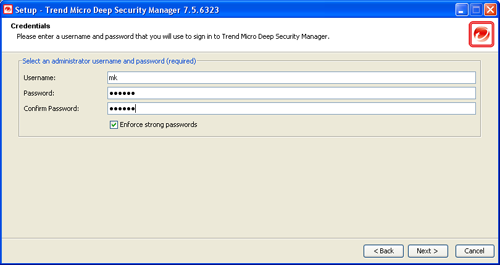

Далее нам нужно задать логин и пароль, которые мы будем использовать для доступа к Deep Security Manager.

Рисунок 12. Ввод логина и пароля для доступа к Deep Security Manager

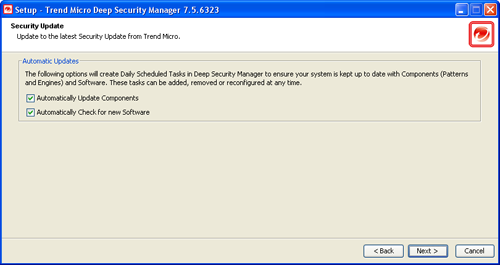

В следующем окне мы можем включить службу для ежедневного автоматического обновления различных компонентов (правил, антивирусных баз и т.д.) и загрузки новых версий программы. Данные опции должны быть включены.

Рисунок 13. Включение автоматического обновления Deep Security Manager и его компонент

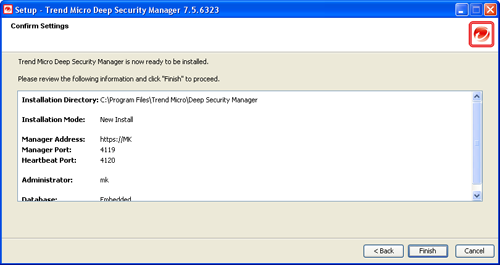

После этого мы переходим к информационному окну, в котором указанны все сделанные нами настройки. Если нас что-то не устраивает, то мы можем вернуться назад и изменить настройки. Если устраивает - жмем кнопку "Finish".

Рисунок 14. Информационное окно с настройками установки Deep Security Manager

На этом процесс установки завершен.

Рисунок 15. Завершение установки Deep Security Manager

После установки менеджера мы можем установить агенты на все защищаемые машины. Установка агентов производится достаточно просто - нужно согласиться с лицензией и указать директорию для установки.

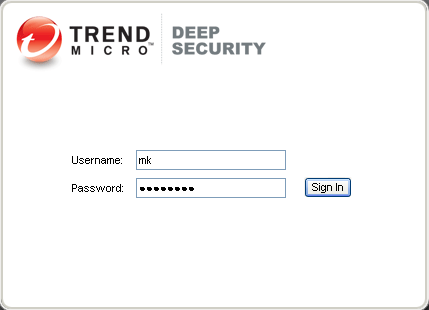

Работа с продуктом

Trend Micro Deep Security 7.5 управляется через компонент Deep Security Manager. Он является единой точкой сбора всех событий, администрирования и обновления всего комплекса, а также управления всеми агентами. Для доступа к Deep Security Manager необходимо задать в браузере IP-адрес или имя компьютера, которые мы указали при установке менеджера. После этого появится форма, в которую нужно ввести свой логин и пароль.

Рисунок 16. Доступ к управлению Deep Security Manager

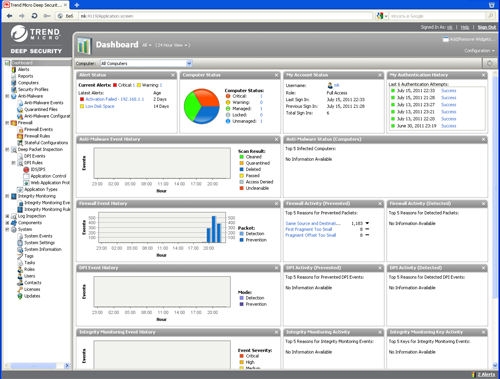

После входа открывается главное окно программы, которое содержит инструментальные панели для управления функциональностью менеджера. В левой части панели располагаются команды для доступа к компонентам безопасности и дополнительным инструментам, в правой - элементы управления для каждого компонента и информация о его состоянии.

В главной инструментальной панели "Dashboard" отображается информация обо всех компонентах защиты и статистика их работы. Данная информация позволяет понять, какие угрозы были выявлены на защищаемых компьютерах, и принять решение об изменении параметров защиты.

Рисунок 17. Главная инструментальная панель

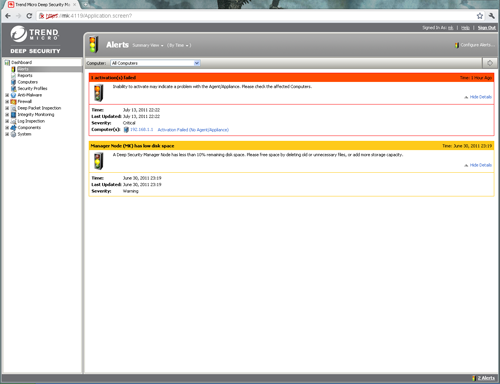

Инструментальная панель "Alerts" предназначена для отображения критических ошибок и предупреждений, которые были сгенерированы менеджером на основе событий, полученных от агентов. Предупреждения формируются при нарушении нормальной работы системы безопасности, например, не скачиваются обновления, узел перестает отвечать на запросы или обнаружился посторонний трафик. Действие по каждому предупреждению конфигурируется в его свойствах. Любое предупреждение может быть включено либо выключено, а его приоритет - установлен в режимах Warning или Critical. Также предупреждения могут генерировать уведомления (email notifications), рассылаемые конкретным пользователям или группам пользователей.

Рисунок 18. Инструментальная панель для отображения обнаруженных ошибок

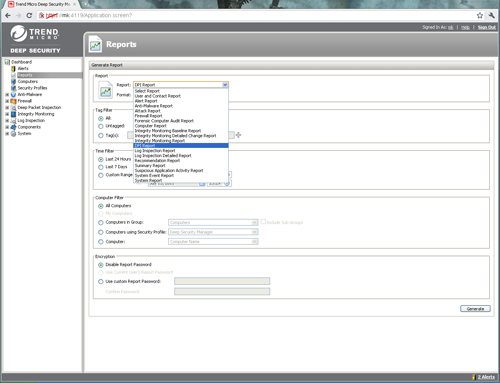

Инструментальная панель "Report" предназначена для управления отчетами. Deep Security Manager может создавать подробные отчеты о работе всех компонентов в форматах PDF, RTF или XLS. При формировании отчетов можно выбрать интересующие нас компоненты безопасности и события в них, выбрать временной интервал выборки информации для отчета (Time Filter) и указать набор управляемых систем или группу компьютеров (Computer Filter). Отчетность интегрирована с ролевым механизмом - пользователь Deep Security Manager может формировать отчеты только по той части комплекса, к которой он имеет право доступа. Механизм отчетности является расширяемым - можно добавлять новые шаблоны отчетов, которые необходимы для конкретной организации.

Рисунок 19. Инструментальная панель для работы с отчетами

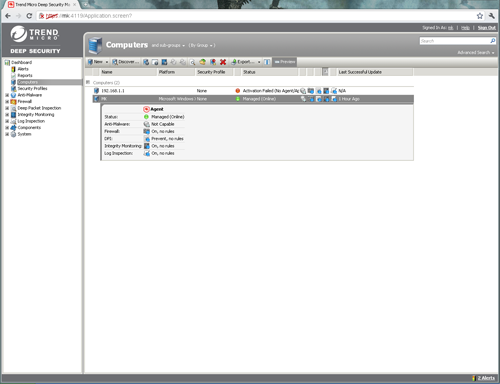

Следующая инструментальная панель "Computers" предназначена для управления клиентами - физическими и виртуальными системами. В ней мы можем настроить для каждой защищаемой системы параметры работы каждого компонента безопасности или просто применить для системы общий профиль безопасности.

Рисунок 20. Инструментальная панель для управления клиентами

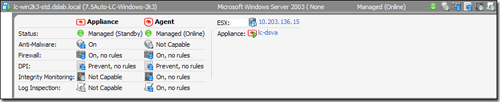

В зависимости от того, какие клиенты и куда установлены, мы будем видеть их разные графические обозначения.

Рисунок 21. Пример отображения разных установленных клиентов

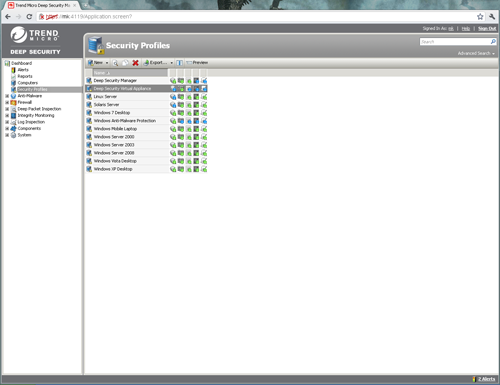

Инструментальная панель "Security Profiles" предназначена для управления и назначения профилей безопасности (security profiles). Мы можем использовать предустановленные профили, создавать новые или импортировать.

Рисунок 22. Инструментальная панель для работы с профилями безопасности

Далее следуют инструментальная панель для управления компонентами безопасности. Управление всеми компонентам имеет схожую логику. Мы можем анализировать возникающие события о нарушении безопасности (Event), создать или настроить правила работы (Rules), создать или настроить конфигурации работы компонента (Configuration).

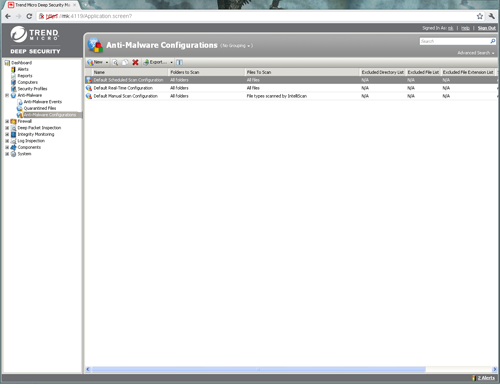

Инструментальная панель "Anti-Malware" предназначена для управления антивирусом. Мы можем включить/отключить работу антивируса, просмотреть события, поступающие от антивируса, найденные вирусы, создать и выбрать конфигурации проверки. Также мы можем запускать сканирование в реальном времени или настраивать расписание проверки. Следует помнить, что мы можем управлять только антивирусным компонентом в Deep Security Virtual Appliance, в Deep Security Agent данного модуля нет.

Рисунок 23. Инструментальная панель для управления антивирусом

Инструментальная панель "Firewall" предназначена для управления брандмауэром. Мы можем просматривать события, управлять правилами и конфигурациями брандмауэра. Настройка правил позволяет создать систему проверки трафика, соответствующую каждой конкретной задаче. Можно анализировать большинство используемых протоколов, настраивать заголовки пакетов, которые нужно проверять. В брандмауэре имеется развитый механизм назначения приоритетов правил. Также можно задать правило, активное только в определенное время.

Рисунок 24. Инструментальная панель для управления брандмауэром

Инструментальная панель "Deep Packet Inspection" позволяет настраивать углубленную проверку пакетов. В ней мы можем получать информацию и настраивать события, правила и типы проверяемых файлов для трех модулей - IPS/IDS, контроля приложений и защиты веб-приложений.

Все эти компоненты могут работать в двух режимах - "Обнаружение" (Detect) и "Предотвращение" (Prevent). В режиме "Обнаружение" происходит только протоколирование обнаруженных нарушений правил, а в режиме "Предотвращение" производится изменение или отбрасывание пакетов.

Для облегчения настройки правил под конкретные защищаемые системы, используется механизм сканирования физических и виртуальных систем. Во время сканирования определяется отсутствие обновлений системы и приложений, а также определяются версии установленных приложений. После этого формулируются наборы правил под каждую систему. Например, если была просканирована операционная системе Windows, в которой работает web-сервер IIS, служба DNS и при этом отсутствует пакет обновления, то будут сформированы правила DPI, защищающие от всех известных атак на IIS и Microsoft DNS, а также защищающие от уязвимостей, закрытых производителем в последнем выпущенном SP для данной операционной системы.

Рисунок 25. Инструментальная панель для управления модулем углубленной проверки пакетов

Инструментальная панель "Integrity Monitoring" позволяет управлять контролем целостности. Проверка целостности файлов может проводиться автоматически, вручную или по расписанию. Если для правила установлено свойство "Allow Real Time Monitoring", то агент сразу же формирует событие и предупреждение, которые посылаются в менеджер или во внешнюю систему для анализа.

Правила содержат в своем описании список операционных систем, на которых они могут применяться, поэтому агент на каждой конкретной операционной системе может применять свой набор правил. Для любой системы можно задать определенный эталонный уровень соответствия, который фиксирует необходимую конфигурацию системы. Если система перестает соответствовать этому эталону, то модуль контроля целостности начинает генерировать оповещения об этом. Правила целостности могут обновляться с центра обновления Security Center подобно сигнатурам DPI.

Рисунок 26. Инструментальная панель для управления контролем целостности

Инструментальная панель "Log Inspection" предназначена для управления мониторингом журналов - событиями, правилами и декодерами журналов. Модуль позволяет анализировать любые журналы операционной системы и приложений, для которых сформулированы правила разбора log inspection decoders, и передавать информацию в менеджер. Список правил и декодеров расширяем - их можно создать как в самом менеджере (команда New Log Inspection Rule), так и импортировать извне.

Рисунок 27. Инструментальная панель для управления мониторингом событий

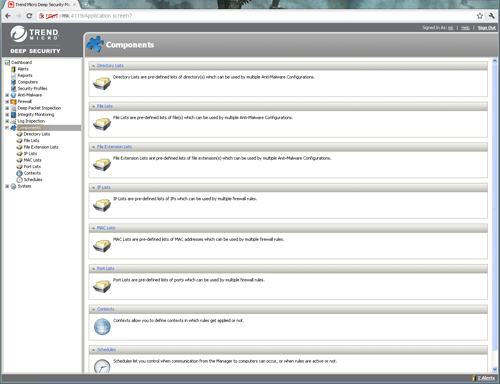

Инструментальная панель "Components" предназначена для управления повторно используемыми объектами. К таким объектам относятся использованные IP-адреса, порты, файлы и т.д. Данный инструмент позволяет получить информацию обо всей зафиксированной активности.

Рисунок 28. Инструментальная панель для управления повторно используемыми объектами

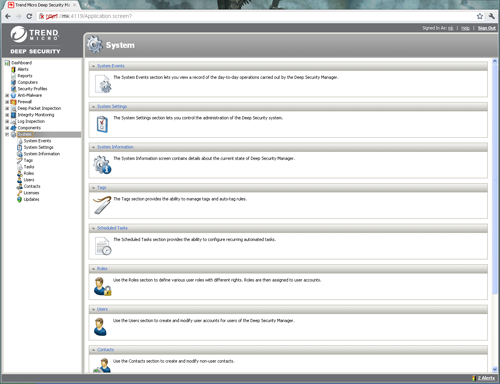

Последняя инструментальная панель "System" предоставляет администратору информацию о работе системы и настройке программы. Здесь мы можем посмотреть зафиксированные системные события (System Event), получить информацию о системе (System Information), настроить параметры работы всех компонентов защиты (System Settings), запустить и проконтролировать обновление (Updates), настроить доступ к управлению (Roles и Users).

Рисунок 29. Информационная инструментальная панель

Отдельно следует остановиться на системе доступа к менеджеру. Система доступа строится на ролях. При инсталляции первого экземпляра Deep Security Manager создается учетная запись с максимальными полномочиями (Master Administrator). Администратор может создавать пользователей с различными уровнями доступа (ролями и набором прав) и, при необходимости, новые роли в рамках комплекса. По умолчанию доступны две роли - администратор и аудитор, все остальные роли администратор может создать и настроить самостоятельно. Настройка прав каждой роли гибкая - можно разрешить/запретить любой вид действий над любыми функциями в каждом компоненте защиты на любом компьютере. Пользователи могут быть как внутренними, так и привязанными к учетным записям Active Directory.

В заключение хочется сказать о том, что в рамках одного обзора сложно обхватить всю обширную функциональность Trend Micro Deep Security 7.5, поэтому мы рассмотрели только основные возможности и функции.

Выводы

Завершив обзор, подведем краткие итоги. В целом, Trend Micro Deep Security 7.5 заслуживает положительной оценки. Концепция продукта разработана с учетом современных угроз безопасности виртуальных сред и, несмотря на уже длительное существование, все еще претендует на инновационность на рынке. Сам продукт содержит большое количество компонентов обеспечения безопасности, работа с менеджером достаточно проста и понятна. Каких-то заметных недостатков выявлено не было, в качестве минусов можно обозначить несколько мелочей и пожеланий. Например, не хватает инструментов для анализа исходящего трафика на предмет утечек конфиденциальных данных.

Плюсы:

- Использование отдельной выделенной виртуальной машиныDeep Security Virtual Appliance для обеспечения безопасности. Данный подход позволяет не ставить клиент в каждую виртуальную машину и обеспечивать безопасность всех виртуальных машин на хосте на уровне гипервизора. В результате решаются специфические для виртуальных сред проблемы безопасности, оптимизируется потребление ресурсов системы и уменьшается время проверок. Отдельно следует упомянуть о кэшировании результатов тестирования, что увеличивает производительность сканирования и минимизирует трафик между виртуальными машинами.

- Большой набор компонентов безопасности. Trend Micro Deep Security 7.5 включает в себя систему обнаружения и предотвращения вторжений, брандмауэр, средства контроля целостности файлов и приложений, защиты веб-приложений, проверки журналов, а также защиты от вредоносных программ без использования агента.

- Защищаемые системы. Trend Micro Deep Security 7.5 может устанавливаться как на физические машины, так и в виртуальные среды. Поддерживается защита большого количества операционных систем (различные версии Windows, Solaris, Linux, AIX, HP-UX).

- Тесная интеграция с VMware vSphere и ESX/ESXi. Это позволяет Trend Micro Deep Security 7.5 взаимодействовать с виртуальной средой на уровне драйверов и дает доступ для контроля передачи данных на уровне гипервизора. При интеграции с VMware vSphere обеспечивается защита виртуальных машин без использования агента.

- Пользовательский интерфейс. Несмотря на большое количество параметров работать в системе достаточно удобно. Это связанно с несколькими факторами: интерфейс не перегружен лишними деталями, функции программы жестко структурированы, алгоритмы работы с различными компонентами защиты построены по общему принципу.

- Поддержка. Trend Micro Deep Security 7.5 интегрирована с инфраструктурой Smart Protection Network, которая обеспечивает постоянное автоматическое обновление сигнатур и правил из единого центра.

- Документация к Trend Micro Deep Security 7.5 выполнена на высоком уровне. Подробно описывается последовательности установки под разные операционные системы и работа каждого компонента. Отдельно стоит сказать, что документация написана техническим языком и не содержит различных рекламных и маркетинговых вставок.

Минусы:

- Пользовательский интерфейс и документация нерусифицированны. С учетом большого количества настраиваемых параметров это несколько неудобно.

- Антивирусный модуль есть только у Deep Security Virtual Appliance, в агенте, который можно ставить на физические машины, данный модуль отсутствует. Однако в версии 8.0, выход которой запланирован на 4-й квартал 2011 года, Trend Micro планирует добавить данную функциональность для агентов под Windows и Linux.

- Пользовательский интерфейс. Есть ряд мелочей, которые можно улучшить. Иконки различных инструментов маленькие и не всегда отражают ту функциональность, к которой предоставляется доступ. Некоторые параметры в информационном окне не имеют названий.

- "Специальные" риски. В случае отказа Deep Security Virtual Appliance, например, в случае атаки на него, все защищаемые виртуальные машины станут уязвимы. Также в экспертном сообществе есть сомнения в работе виртуального патчинга, так как его использование может приводить к отказам в работе защиты.

Продукт получает итоговую оценку 8,5 из 10 баллов.

Продукт получает награду Approved by Anti-Malware.ru