Уходящий год можно назвать годом расцвета интернет-мошенничества. Редкий интернет-пользователь сегодня не слышал об этом явлении. В то время как для противодействия интернет-мошенникам разработчики защитного ПО постоянно совершенствуют свои продукты, правоохранительные органы также всерьез взялись за эту разновидность киберпреступности. Тем не менее, интернет-мошенничество продолжает развиваться, принимает новые воплощения, использует разные схемы получения нелегального дохода. И выход видится только в комплексном противодействии злоумышленникам - и со стороны антивирусных компаний, и со стороны тех финансовых институтов, через которые деньги поступают от пользователей-жертв к злоумышленникам, и со стороны правоохранительных органов, и даже со стороны самих пострадавших пользователей. По факту заражения компьютера и вымогания денежных средств они могут обратиться в милицию, а также предоставить новую важную информацию в антивирусные компании. Эта информация может существенно усилить противодействие интернет-мошенничеству.

Десятка мошеннических инструментов - 2010

Для наглядности подводимых итогов 2010 года представим информацию по вредоносным программам, которые в уходящем году использовали интернет-мошенники. При этом начнем, как это часто принято в таких случаях, с последнего места. Рядом с названием типа вредоносной программы или схемы приводятся названия детектов соответствующих вредоносных программ по классификации Dr.Web.

10. Псевдоуслуги

Довольно часто злоумышленники предлагают пользователям за небольшую сумму интересную и при этом часто незаконную информацию. Расплата за такую "информацию" - обычно СМС-сообщение стоимостью несколько сотен рублей. При этом в качестве "товара" могут предлагаться самые фантастические вещи - от приватной информации о пользователях социальных сетей до содержимого секретных архивов спецслужб. Качество таких услуг зачастую оказывается сомнительным. Более того, нередко обещанное является банальным блефом - злоумышленники просто ничего не дают взамен отправленных денег. Ссылки на сайты, на которых используется такая схема мошенничества, обычно распространяются посредством рекламных баннерных сетей через сайты с бесплатным контентом.

9. Ложные архивы. Trojan.SMSSend

Злоумышленники создают поддельные торрент-трекеры или фальшивые файловые хранилища, с которых якобы можно скачать популярный контент (музыку, фильмы, электронные книги). Как следствие, данные ресурсы появляются в первых строчках популярных запросов в поисковых системах. Воспользовавшись таким ресурсом, жертва мошенничества думает, что скачивает архив с интересной ему информацией. На деле "архив" оказывается исполняемым файлом, внешне очень похожим на самораспаковывающийся архив. Отличие такого архива от настоящего заключается в том, что в процессе "распаковки" в определенный момент пользователю выводится информация о том, что для окончания распаковки необходимо выплатить некоторую сумму денег. Фактически пользователь обманывается дважды - отправляет деньги злоумышленникам и не получает никакой полезной для себя информации. Архивы не содержат в себе ничего, кроме графической оболочки и мусора, а их размер (видимо, для усыпления бдительности пользователей) может достигать 70 МБ и более.

8. Загрузочные блокировщики. Trojan.MBRlock

В ноябре 2010 года зафиксировано распространение блокировщика, который при заражении прописывается в загрузочную область жесткого диска, тем самым блокируя загрузку используемой операционной системе. При включении компьютера на экран пользователя выводится информация с требованиями злоумышленников.

7. Блокировщики запуска IM-клиентов. Trojan.IMLock

На протяжении нескольких месяцев в 2010 году злоумышленники распространяли вредоносную программу, которая блокировала запись популярных клиентов мгновенного обмена сообщениями. Под ударом оказались пользователи ICQ, QIP и Skype. Вместо заблокированного IM-клиента на экран выводилось окно, похожее на интерфейс заблокированного ПО, в котором сообщалось, что за восстановление доступа к соответствующему сервису необходимо отправить платное СМС-сообщение.

6. Лжеантивирусы. Trojan.Fakealert

Лжеантивирусы внешне похожи на популярное антивирусное ПО, и часто их дизайн напоминает сразу несколько антивирусных продуктов. Но ничего общего с антивирусами эти вредоносные программы не имеют. Будучи установленными в систему, такие "антивирусы" сразу же сообщают о том, что система якобы заражена (отчасти это соответствует истине), и для лечения системы якобы необходимо приобрести платную версию антивирусной программы.

5. Редиректоры на вредоносные сайты. Trojan.Hosts.

Данные вредоносные программы создаются злоумышленниками для изменения системного файла hosts таким образом, чтобы при попытке зайти на популярный сайт (например, одной из популярных социальных сетей) в интернет-браузере отображался фальшивый сайт с дизайном, похожим на оригинальный. При этом с пользователя за полноценный доступ будут требоваться деньги, которые могут уйти злоумышленникам.

4. Редиректоры на локальный веб-сервер. Trojan.HttpBlock

В отличие от Trojan.Hosts, данные вредоносные программы после заражения системы перенаправляют пользователя на страницы, которые генерирует локально устанавливаемый на компьютере веб-сервер. В этом случае злоумышленники облегчают себе задачу нахождения хостера, который не удалит вредоносный сайт со своих адресов до заражения компьютера пользователя-жертвы.

3. Шифровальщики данных. Trojan.Encoder

В 2010 году появилось множество новых модификаций троянцев-шифровальщиков, целью которых являются документы пользователей. После того как троянец зашифровывает документы, выводится информация о том, что за расшифровку необходимо отправить деньги злоумышленникам. В подавляющем большинстве случаев специалисты компании "Доктор Веб" оперативно разрабатывают утилиты, с помощью которых можно расшифровать пользовательские данные, но, поскольку это возможно не всегда и злоумышленники требуют за расшифровку значительные суммы денег, Trojan.Encoder занимает третью строчку нашей десятки.

2. Блокировщики Windows. Trojan.Winlock

Второе место по праву занимают классические блокировщики Windows, которые держат в напряжении пользователей и специалистов антивирусных компаний с осени 2009 года. К блокировщикам Windows относят вредоносные программы, которые выводят окно (блокирующее другие окна) с требованиями злоумышленников. Таким образом, пользователь лишается возможности работать за компьютером, пока не заплатит за разблокировку. В течение уходящего года специалисты компании "Доктор Веб" фиксировали несколько пиков распространения "винлоков", но активное распространение новых модификаций таких вредоносных программ продолжается и сейчас.

1. Банковские троянцы. Trojan.PWS.Ibank, Trojan.PWS.Banker, Trojan.PWS.Multi

Первое место "хит-парада" компании "Доктор Веб", состоящего из средств вооружения кибермошенников, присуждается банковским троянцам. К данной категории вредоносных программ относятся те из них, которые ориентированы на получение неавторизованного доступа злоумышленников к счетам физических и юридических лиц посредством систем дистанционного банковского обслуживания. Последние сейчас стремительно набирают популярность, и преступники стремятся этой популярностью воспользоваться. Вероятно, в 2011 году мы станем свидетелями смещения сферы интересов интернет-мошенников с частных пользователей на юридических лиц, на счетах которых сосредоточены куда более значительные суммы денег.

Статистическая информация по обращениям пользователей

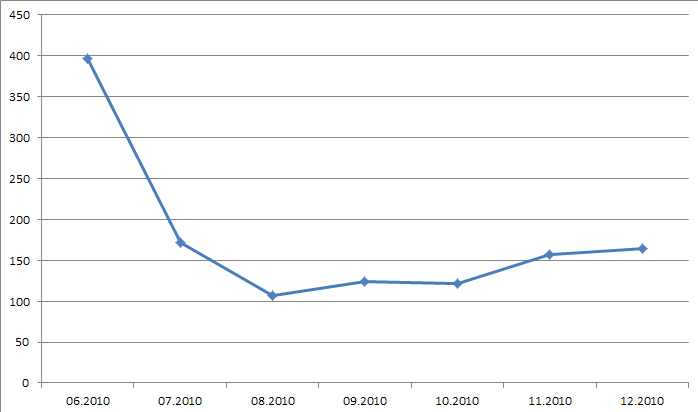

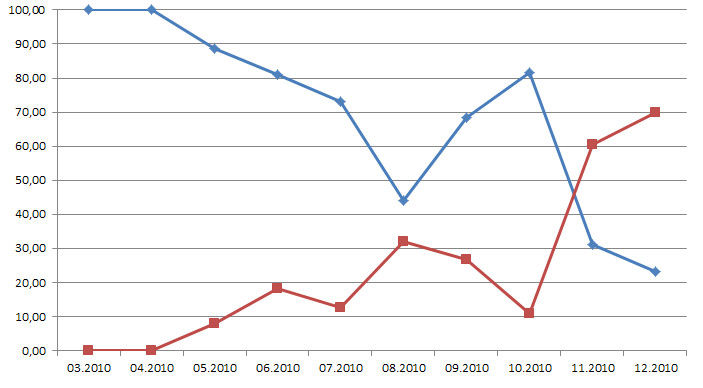

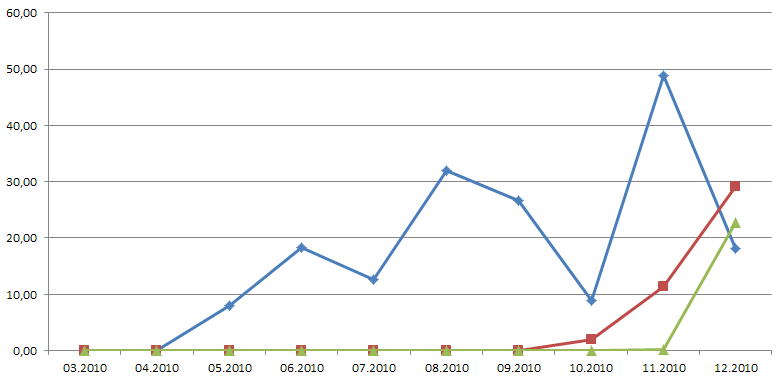

Приведем несколько графиков, показывающих динамику обращений пользователей по проблемам интернет-мошенничества в 2010 году.

На первом графике показано среднесуточное количество обращений пользователей в бесплатную техподдержку компании "Доктор Веб" по случаям интернет-мошенничества. Из него видно, что в июне, когда была открыта бесплатная поддержка по интернет-мошенничеству, ежедневно к ней обращались около 400 пользователей. К августу активность распространения новых типов вредоносных программ, используемых для мошенничества, несколько снизилась. Но ближе к концу года количество запросов снова стало расти, что было связано с переходом мошенников на новые схемы монетизации доходов, которым противодействовать сложнее.

На втором графике отображено процентное соотношение количества обращений пользователей по поводу мошеннических вредоносных программ, в которых используются различные схемы монетизации дохода. Синей линией показаны обращения по программам, требующим отправить платное СМС-сообщение, а красной - положить деньги на счет мобильного телефона, принадлежащего злоумышленникам. Из графика видно, что в ноябре 2010 года произошел переломный момент, начиная с которого злоумышленники чаще используют вторую схему.

Третий график более детально показывает процентное соотношение общего числа обращений и количества случаев, при которых злоумышленники требовали положить деньги на счет мобильного телефона посредством терминала оплаты. Синяя и красная линии соответствуют двум популярным сотовым операторам. К декабрю уходящего года злоумышленники переключились на новый вариант той же схемы передачи денег на счета мобильных телеофнов злоумышленников - зеленой линией показана схема, зафиксированная в ноябре 2010 года и активно применяющаяся в декабре. Согласно ей пользователю-жертве предлагается отправить деньги на счет мобильного телефона посредством СМС-сообщения. По удобству такая схема ничем не уступает классической схеме с отправкой СМС-сообщений, но при этом злоумышленникам не нужно заключать договоры с агрегаторами коротких номеров сообщений и становиться их субпартнерами.

Другие заметные события 2010 года

Среди других заметных событий 2010 года можно отметить появление первого 64-битного руткита семейства BackDoor.Tdss, который заражал 64-битные ОС Windows посредством буткит-составляющей. Использование буткитов в многокомпонентных вредоносных программах принимает все более масштабные формы.

Также можно отметить возросшее число вредоносных программ для Android и других мобильных систем. Компания "Доктор Веб" отвечает на эту ситуацию оперативным выпуском новых антивирусных продуктов для наиболее популярных мобильных систем.

Пользователям по-прежнему рекомендуется соблюдать элементарные правила информационной безопасности, а именно обновлять в автоматическом режиме используемую операционную систему и другое постоянно используемое ПО, установить и в автоматическом режиме обновлять антивирусную программу, использовать альтернативные интернет-браузеры, не работать в системе, особенно подключенной к Интернету, с правами администратора.