Компания "Доктор Веб" сообщает о выявлении нового метода противодействия работе антивирусов. Несмотря на то что несколько лет назад большинство антивирусных вендоров включили в состав своих продуктов модули самозащиты, авторы современных вредоносных программ по-прежнему находят способы удаления компонентов антивирусной защиты из системы.

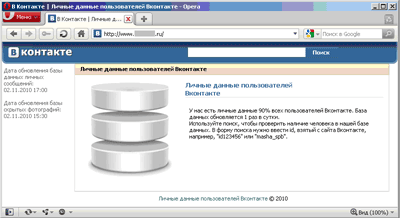

Один из таких методов реализован в троянце Trojan.VkBase.1. В поисках чьих-либо приватных данных пользователь попадает на сайт, предлагающий просмотреть личную информацию участников популярной социальной сети "В Контакте".

Под видом искомой информации к пользователю на компьютер попадает исполняемый файл, который определяется антивирусом Dr.Web как Trojan.VkBase.1.

После запуска этого файла открывается окно Проводника Windows, в котором якобы отображена обещанная на сайте информация. Тем временем вредоносная программа уже устанавливается в систему и осуществляет поиск установленного в ней антивируса.

После того как поиск завершен, производится перезагрузка компьютера в безопасном режиме Windows, и установленный в системе антивирус удаляется. При этом в арсенале программы существуют процедуры удаления многих популярных антивирусных продуктов.

Так как модуль самозащиты Dr.Web SelfPROtect работает и в безопасном режиме Windows, для удаления Dr.Web троянец использовал дополнительный компонент (Trojan.AVKill.2942), эксплуатирующий уязвимость данного модуля. К настоящему времени данная уязвимость закрыта. Для удаления других антивирусных продуктов троянцу дополнительные модули не требовались.

После удаления антивируса производится перезагрузка системы в обычном режиме, а затем доступ к системе блокируется с помощью блокировщика Windows Trojan.Winlock.2477. Злоумышленники требуют за разблокировку отправить через терминал оплаты 295 рублей на счет мобильного телефона. Также выводятся ложные предупреждения о том, что все данные компьютера зашифрованы и будут удалены в течение 90 минут.

После разблокировки компьютера троянец имитирует установленный до заражения антивирус с помощью компонента, который определяется Dr.Web как Trojan.Fakealert.19448. В области уведомлений Windows отображается значок, идентичный тому антивирусу, который работал в системе ранее до его удаления. При щелчке по этому значку отображается окно, похожее на окно интерфейса удалённого антивируса, с сообщением о том, что компьютер якобы по-прежнему находится под защитой. При щелчке по картинке она закрывается. Таким образом, для неподготовленных пользователей создаётся иллюзия, что антивирусная защита системы продолжает работать в штатном режиме.

В настоящее время пользователи всех антивирусных продуктов Dr.Web для Windows защищены от Trojan.VkBase.1 и других вредоносных программ, которые могут использовать подобные схемы противодействия антивирусам.