До сих пор в этом цикле статей я говорил о том, как работает AppLocker, о различных типах правил в AppLocker"е. В данной статье я продолжаю цикл рассказом о том, как создавать правила в AppLocker"е.

Перед тем, как я начну, нужно упомянуть пару ключевых моментов. Во-первых, очень важно, чтобы вы помнили: когда вы начнете создавать правила, всем приложениям, не указанным явно в правилах, будет запрещено запускаться. Если вы будете неаккуратно создавать правила в AppLocker"е, вы вполне можете заблокировать собственный компьютер. Поэтому я настоятельно рекомендую сделать резервную копию всего компьютера перед тем, как начать экспериментировать с правилами в AppLocker"е.

Во-вторых, помните, что правила применяются принудительно даже в том случае, если они не включены. В AppLocker"е поддерживаются три различных режима применения политик: Not Configured (Ненастроенный), Enforce Rules (Принудительно применять правила) и Audit Only(Только аудит). Если правила существуют, они будут применяться принудительно в случае, если установлен режим Enforce Rules или Not Configured. Поэтому я рекомендую вам начать с установки режима Audit Only. В третьей части цикла есть инструкции по установке режимов.

Правила по умолчанию

Когда вы будете готовы к созданию правил в AppLocker"е, я рекомендую вам начать с создания набора правил по умолчанию. Ранее я уже говорил о том, что вы можете заблокировать Windows в случае неудачного применения правил в AppLocker"е. Правила по умолчанию предназначаются для того, чтобы такого не случалось. Нужно создать набор правил, которые бы предотвращали угрозу блокировки Windows.

Довольно забавно, что правила по умолчанию не создаются по умолчанию. Чтобы создать такие правила, откройте редактор Group Policy Object Editor и перейдите по консольному дереву к Computer Configuration / Windows Settings / Security Settings / Application Control Policies / AppLocker / Executable Rules. Теперь щелкните правой кнопкой мыши на контейнере Executable Rules и выберите команду Create Default Rules из появившегося меню.

Когда правила по умолчанию созданы, щелкните правой кнопкой мыши на контейнере Windows Installer Rules и выберите команду Create Default Rules. И, наконец, щелкните правой кнопкой мыши на контейнере Script Rules и выберите команду Create Default Rules. На момент написания данной статьи сценариев для правил по умолчанию не было, но со временем это положение может измениться, и тогда хорошо было бы пойти дальше и, по крайней мере, попробовать создать сценарии для правил по умолчанию.

Обзор правил по умолчанию

Хотя правила по умолчанию создаются для защиты Windows, существует вероятность того, что правила по умолчанию могут конфликтовать с корпоративной политикой в области информационной безопасности. Вы можете подстроить правила по умолчанию, чтобы они были более строгими, однако делать это нужно очень осторожно.

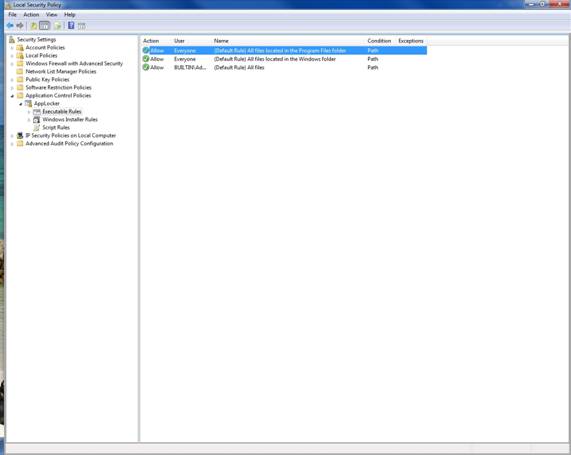

Если вы посмотрите на Рисунок A, вы увидите, что Windows создает три правила для исполняемых файлов по умолчанию. Первое правило позволяет всем запускать все файлы, расположенные в папке Program Files Второе правило позволяет все запускать все файлы, расположенные в папке Windows. Третье правило позволяет аккаунту BUILTIN\Administrator запускать все файлы в системе.

Прежде всего, вам не следует пытаться изменить третье правило. Аккаунту BUILTIN\Administrator нужен полный доступ к системе. Однако два других правила можно менять, делая их более строгими. Например, вы можете захотеть создать набор правил, позволяющих запускать отдельные приложения, расположенные в папке Program Files, вместо того, чтобы раздавать разрешения на все содержимое папки.

Когда вы примете решение по поводу применения правил, важно не забыть о том, что правила по умолчанию дают пользователям только разрешения запускать приложения. Создание правила в AppLocker не дает пользователям возможности устанавливать новые приложения в этих локациях. Если пользователь хочет установить приложение, у него должно быть соответствующее разрешение для NTFS. Правда, тут есть лазейка, о которой вам нужно знать.

По умолчанию у пользователей есть полный доступ на чтение / запись / создание в каталоге C:\Windows\Temp. Когда создаются правила исполнения по умолчанию, пользователю автоматически дается разрешение на запуск приложений, располагающихся в каталоге C:\Windows\Temp, потому что он находится внутри каталога C:\Windows. Это значит, что пользователь потенциально может устанавливать приложения в каталог Temp и запускать их.

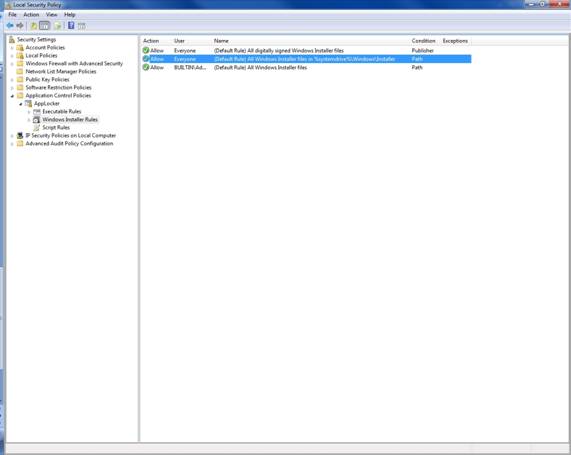

Перед тем, как я покажу вам, как можно модифицировать правила по умолчанию, я хочу немного задержаться и показать вам правила по умолчанию для Windows Installer. Как и в случае с правилами для исполняемых файлов по умолчанию, Windows создал три правила по умолчанию для Windows Installer, что отражено на Рисунке B.

Первое из этих правил позволяет всем пользователям запускать любой файл для Windows Installer, если он имеет цифровую подпись. Не имеет значения ни автор подписи, ни происхождение файла. Если у него есть цифровая подпись, пользователи могут его запускать.

Второе из правил для Windows Installer позволяет всем пользователям запускать любой файл для Windows Installer, расположенный в папке %systemdrive%\Windows\Installer. В данном случае файлы для Windows Installer даже могут не иметь цифровой подписи. Если такой файл находится в указанной папке, пользователи могут его запустить.

Последнее из правил для Windows Installer позволяет аккаунту BUILTIN\Administrator запускать все файлы для Windows Installer. Как и раньше, это правило нужно оставить в покое, потому что аккаунту BUILTIN\Administrator необходимы эти разрешения.

Подготовка к модификации правил по умолчанию

Я понимаю, что среди вас есть такие, кому очень не нравится читать о разрешениях, предоставляемых правилами по умолчанию. Остальные уверены, что я буду показывать, как можно сменить эти разрешения. К этому я перейду в следующей статье, а пока что хочу рассказать еще о некоторых концепциях.

Я уже объяснял, что правила Executable Rules относятся к исполняемым файлам; но на удивление у AppLocker"а очень своеобразное определение исполняемых файлов. AppLocker считает исполняемыми файлами EXE- и .COM-файлы. При этом .BAT, .PIF и некоторые другие форматы, технически являющиеся исполняемыми, не охватываются правилами, основанными на таком определении.

кроме того, что у AppLocker"а есть собственное толкование исполняемых файлов, еще у него есть собственное толкование файлов для Windows Installer. Такими файлами считаются .MSI- и .MSP-файлы.

Заключение

В этой статье я объяснил, как можно создавать набор правил по умолчанию в AppLocker"е. В следующей статье цикла я покажу вам, как модифицировать правила по умолчанию, и как создавать собственные правила. Процесс создания и изменения правил понятен на интуитивном уровне, так что если хотите сразу перейти к делу, не стесняйтесь. Просто не забывайте, что с увеличением числа правил в AppLocker"е производительность постепенно уменьшается, так что неплохо было бы постараться ограничить общее число создаваемых вами правил.