Аудит доступа к базам данных: его роль в обеспечении безопасности баз данных и методы реализации

1. Воровство данных происходит все чаще и увеличивается в объемах

• В 2005г. зарегистрировано свыше 100 случаев воровства данных 1

• Было незаконно раскрыто свыше 93 миллионов записей о клиентах (сентябрь 2006)1

• Стоимость каждого случая воровства -$14 миллионов 2

-> Помочь обнаружить инсайдеров по их поведению

2. Необходимость соблюдения законодательных норм может потребовать огромных дополнительных затрат ИТ-ресурсов

Процесс внедрения стандартов по безопасности данных и применения законодательных требований быстро набирает силу в России:

• Закон о персональных данных,

• Стандарт Банка России СТО БР ИББС-1.0-2006,

• ГОСТ Р ИСО/МЭК 17799-2005 на основе стандарта ИСО 17799 2000 года,

• необходимость соблюдения стандартов PCI DSS, BaselII и Sarbannes-Oxley…)

-> Обеспечить необходимую регистрацию активности, связанной с данными, и помочь пройти аудит

3.Задачи реализации аудита БД в DBArtisan

1.Активный подход. По перехватываемой информации пытаемся определить подозрительное поведение, выявить нарушения принятых стандартов безопасности, и, возможно, злонамеренных пользователей. Полная информация для проведения расследований2.Пассивный подход (сохранение данных, без активного поиска незаконной активности, например):PCI DSS 10.2: Осуществляйте автоматизированную регистрацию данных в процессе аудита. Это должно позволить выполнять реконструкцию следующих событий для всех компонент системы:

•Все индивидуальные факты доступа к данным о владельцах карточек

•Все действия, выполненные любым пользователем с правами root или администратора

•Доступ ко всем журналам аудита

•Попытки доступа, которые были заблокированы на логическом уровне

•Использование механизмов идентификации и аутентификации

•Инициализация журналов аудита

•Создание и удаление системных объектов

Основные требования к аудиту

•Прозрачность

•Не должны требоваться внесения изменений в приложения

•Аудит не должен приводить к потере производительности и доступности базы данных, системы или приложения

•Внешняя реализация по отношению к объектной системе

•Внешний репозиторий

•Внешний администратор

•Поддержка кросс-платформенности

•Полнота

•Должен обеспечивать детальные записи об изменениях данных, изменениях в самой базе и всех связанных событиях, независимо от платформы

•Сохранение журнала в реляционной СУБД в сжатом виде, в форме, пригодной для анализа как собственными средствами системы аудита, так и любыми внешними аналитическими инструментами

•Масштабируемостьи производительность

•Должен быть способен поддерживать высокие транзакционные нагрузки, множественность баз данных

•Должен иметь гибкую архитектуру, позволяющую поддерживать распределенные структуры

•Отчеты и нотификации

•Должен обеспечивать стандартные и пользовательские отчеты

Должен предоставлять информацию для разных аудиторий -технических специалистов и руководства

Должен иметь механизм нотификации в реальном времени о критических событиях, связанных с безопасностью

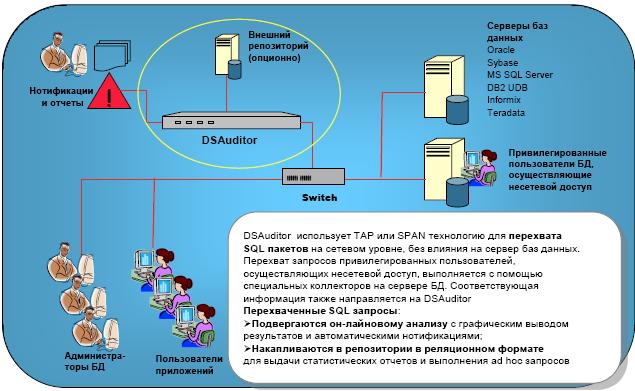

Embarcadero DSAuditor и его архитектура