Кто владеет информацией, тот владеет миром. Эту фразу сказал когда-то Натан Ротшильд. Крылатой она стала после того, как её процитировал Уинстон Черчилль.

В наше время, информация просто переполняет нас. Огромное количество каналов телевидения, такое же огромное количество книг. Вдобавок к этому, относительно недавно (по сравнению с возрастом самых первых книг) к нам присоединился Интернет.

Информация, которой мы пользуемся, приходит к нам из разных источников. Но и ценность информации так же бывает разной. Есть информация, которой мы с радостью делимся с друзьями и близкими или такая, которую мы можем рассказать вообще первому встречному. А бывает информация, которая может стоить очень и очень дорого. Но оценить информацию весьма трудно. Например, по телевидению передали новость, что американской полицией арестован один из миллиардеров(!). Ему предъявлено обвинение в инсайдерской торговле. То есть, была использована схема торговли на бирже через специально созданную фирму, которой менеджеры некоторых компаний сливали информацию о финансовом положении своих фирм. Используя эту информацию, арестованный заработал весьма приличное количество денег. Невозможно назвать стоимость такой информации, но в данном случае, она была получена путём сговора. То есть это была спланированная акция.

А бывают случаи, когда информация просто теряется. В 2008 году компания Dell и Ponemon Institute опубликовали статистику о ноутбуках, потерянных бизнес-пассажирами в аэропортах США. Так же был проведён анализ методов защиты информации, применяемых в этих самых ноутбуках. Результаты этой работы весьма не утешительны:

- До 12 тысяч ноутбуков теряется в аэропортах США еженедельно(!)

- 65-70%% ноутбуков не возвращаются к первоначальным владельцам

- 53% ноутбуков содержали конфиденциальную информацию, содержащую коммерческую тайну

- 65% владельцев ноутбуков никогда не задумывались о защите информации во премя путешествия

- 42% опрошенных признались, что не делали бэкап информации

Но это ноутбуки, которые являются весьма дорогими устройствами. Статистику же по утерянным флэшкам, и внешним жёстким дискам никто не собирал, так как до сих пор такие ситуации не считались серьёзными до такой степени, чтобы можно было вести статистику. А теряются они ещё чаще, чем ноутбуки. При этом, информация, которая содержалась на этих устройствах? может быть не менее ценной, чем на ноутбуках. Запретить использование таких устройств было бы просто не практично. У многих сотрудников могут найтись весьма веские причины для хранения информации на USB-накопителях - нередко бывает, что информацию надо передать доверенным лицам, или взять работу на дом.

В операционной системе Vista компания Microsoft внедрила технологию BitLocker Drive Encryption, которая позволяет защищать важную информацию от несанкционированного доступа на случай, если компьютер был утерян, украден, или списан не надлежащим способом.

В операционной системе Windows 7 была добавлена технология BitLocker To Go, которая позволяет защитить съёмные USB-накопители с помощью BitLocker, ограничивая доступ к информации паролем. При использовании в организации, ИТ-службы могут ввести политики обязательного использования технологии BitLocker для того, чтобы на съёмное устройство можно было производить запись. BitLocker To Go также обеспечит более безопасную передачу данных тем пользователям, у которых еще не установлена ОС Windows 7.

Такая технология доступна только в старших версиях операционной системы: Ultimate и Enterprise.

Само использование этой технологии максимально упрощено.

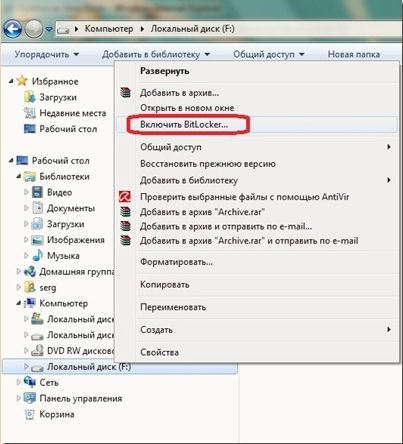

Для защиты переносного запоминающего устройства следует подключить его к компьютеру, и после появления его в системе, открыть его, например, через Проводник. Нажмите правой кнопкой мыши на имени диска и в открывшемся контекстном меню, выберите пункт "Включить BitLocker".

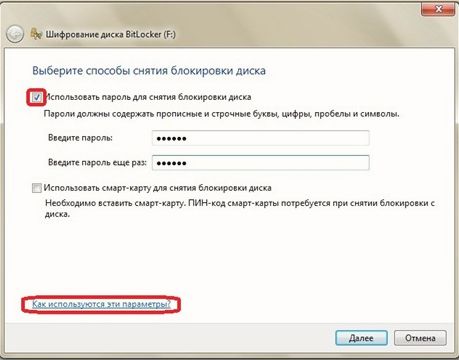

В новом окне будет предложено ввести пароль и/или использовать смарт-карту. Так как у меня смарт-карты нет, то данный вариант использования я не буду описывать. Отметьте чек-бокс "Использовать пароль для снятия блокировки диска" и введите пароль. Пароль не должен быть простым. Минимальная длина пароля должна быть 8 символов. Наиболее правильный пароль содержит в себе заглавные и строчные буквы, цифры и служебные символы. Если понадобится, информацию по использованию пароля можно узнать в справке, нажав на ссылку "Как использовать эти параметры?".

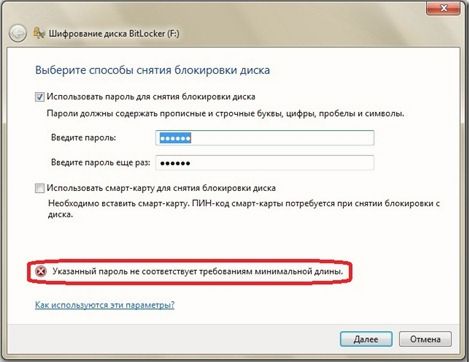

Если пароль не будет удовлетворять минимальным требованиям, появится предупреждение:

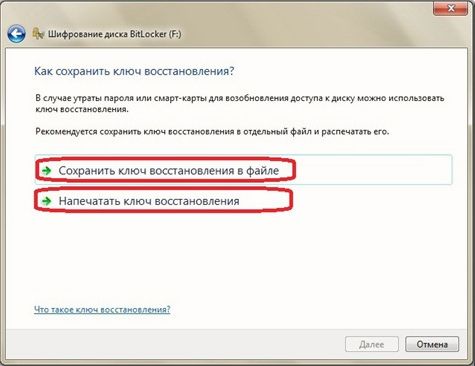

После ввода пароля будет предложено сохранить ключ восстановления на случай, если пароль будет забыт или утерян. Рекомендую выполнить оба пункта, и сохранение ключа в файл и распечатку ключа. Хочу только напомнить, что ключ восстановления следует хранить в труднодоступном месте, например в защищённом сетевом хранилище или другом USB-накопителе, который в свою очередь желательно сохранять в сейфе. Точно так же следует поступить и с напечатанной копией ключа восстановления.

Файл с ключом восстановления содержит такую информацию:

- Ключ восстановления шифрования диска BitLocker

- Ключ восстановления используется для восстановления данных на диске, зашифрованном с помощью BitLocker

- Чтобы убедиться в правильности ключа восстановления, сравните данный идентификатор с идентификатором, отображаемым на экране восстановления.

- Идентификатор ключа восстановления: 944E13D1-773F-46

- Полный идентификатор ключа восстановления: 944E13D1-773F-46DA-BA89-5EFC88D04962

- Ключ восстановления BitLocker: 351450-690019-547965-128678-423522-596013-448283-654632

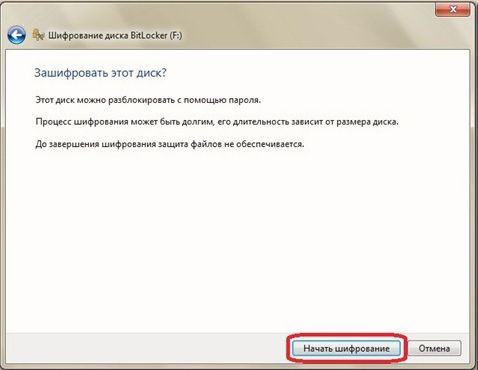

После окончания операций с сохранением ключа восстановления, надо будет сделать последний шаг. Начать операцию шифрования диска.

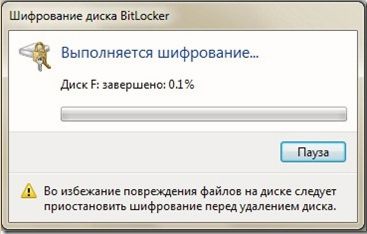

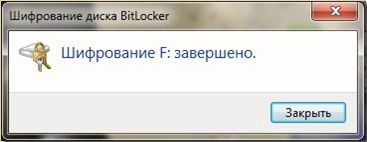

Шифрования диска займёт определённое время. Например, шифрование моей USB-флэшки на 4Гб заняло примерно 7-8 минут. Но при этом, внешний жёсткий диск на 40Гб шифровался 22 минуты. Хочу отметить, что шифрование диска занимает процессорные мощности, так что общая производительность системы во время шифрования может снизиться. Операцию шифрования нельзя прервать. Её можно временно приостановить.

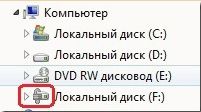

После того, как шифрование будет завершено, открыв Проводник можно убедиться, что диск защищён с использованием BitLocker:

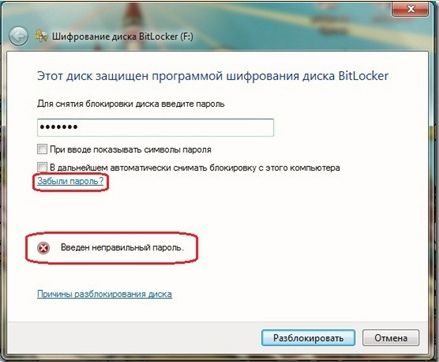

Отключите устройство и подключите его вновь. Появится окно, в котором будет предложено ввести пароль, для "отпирания" диска. Если пароль введён правильный, то диск откроется как обычно и будет доступен для операций чтения и записи. Если же пароль будет введён не верно, то появится предупреждение:

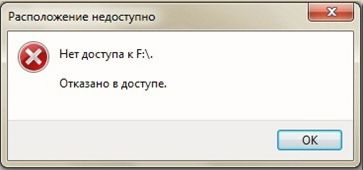

Если при этом отсутствует и ключ восстановления, то доступ к диску будет запрещён:

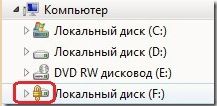

При этом сам диск в системе будет выглядеть вот таким образом:

Если имеется ключ восстановления, диск можно разблокировать, выбрав пункт "Разблокировать диск" из контекстного меню Проводника (или нажать на ссылку "Забыли пароль?"

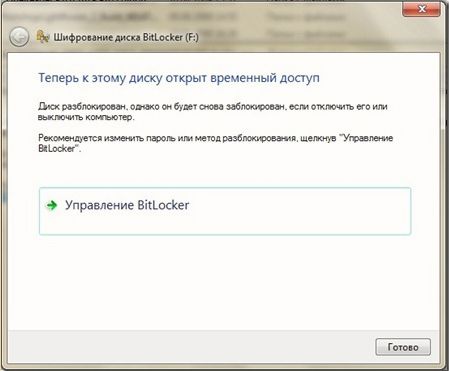

Для съёмных USB-устройств доступен только один способ разблокировки при забытом пароле: ключ восстановления. Для внутренних дисков компьютера так же возможно предоставить флэш-диск, на котором хранится файл с ключом восстановления, но в данном случае этот способнее доступен. Ключ восстановления следует ввести вручную, если он напечатан на бумаге, или же копированием из файла. После успешного ввода ключа восстановления можно нажать кнопку "Готово" и продолжить работу:

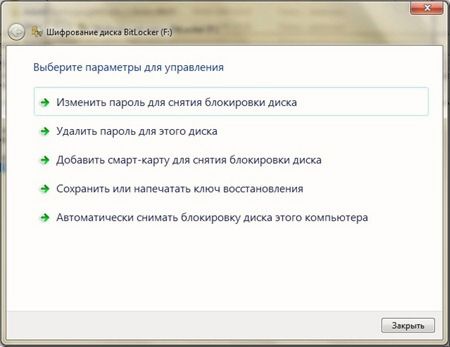

Если выбрать пункт "Управление BitLocker", появится новое окно. В нём можно поменять пароль, удалить пароль, добавить смарт-карту, сохранить или напечатать ключ восстановления, а так же установить автоматическую разблокировку устройства при подключении к данному компьютеру. Удаление пароля возможно только в случае, если используется двухфакторная авторизация, то есть и пароль и смарт-карта. В случае отсутствия смарт-карты, удалить пароль нельзя, так как он является единственным "отпирающим" диск "ключом".

Как видите, использование технологии BitLocker очень простое и прозрачное. Применение её не вызовет каких-либо трудностей даже у начинающего пользователя. Хочу только обратить внимание, что по понятным причинам, а именно использование ресурсов компьютера для операций шифрования/дешифрования при чтении/записи с диска, производительность самой системы во время таких операции снизится. Так же несколько уменьшится скорость чтения/записи данных.

Конечно, как уже упоминалось, BitLocker доступен только в старших версиях операционной системы, которые, следовательно, и самые дорогие из всей линейки семейства данной операционной системы. Но организациям и частным лицам, которым важна сохранность переносимой информации, я смело могу рекомендовать к покупке эту версию системы. В конечном итоге, не большая переплата за версию Ultimate (или Enterprise при условии корпоративного лицензирования) по сравнению с младшими версиями будет являться не значительной при гарантии защиты конфиденциальных данных.