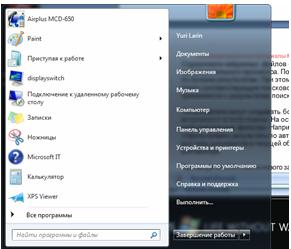

Мгновенный поиск информации доступен сразу после нажатия кнопки "Пуск"

В Windows 7 интерфейс поиска был значительно улучшен для того, чтобы пользователи могли быстрее и проще находить нужные им данные и мгновенно переходить к работе с ними.

Результаты поиска сопровождаются краткими сведениями о найденных файлах и выдержками из их содержимого. Слова поискового запроса выделяются, поэтому пользователь может легко определить релевантность результатов поиска. Содержимое найденных файлов отображается в виде эскизов; также предусмотрена область предварительного просмотра. Появился новый способ упорядочения результатов поиска - по лучшим результатам. При этом в верхней части списка отображаются файлы, наиболее точно соответствующие поисковому запросу. Упорядочение по лучшим результатам применяется к результатам поиска по умолчанию.

Пользователи могут создавать более сложные запросы при помощи построителя запросов, встроенного в поле поиска. На основе файлов в области поиска в интерфейсе можно применять дополнительные фильтры. Например, при поиске в библиотеке документов пользователь сможет отфильтровать результаты по автору, имени или типу. Если в запрос добавлен фильтр типа, то пользователь видит перед собой только выбранные типы данных.

При вводе в поле поиска нового запроса отображается список последних запросов, что дает возможность выполнять запросы повторно. При получении результатов их можно легко упорядочивать, в том числе по расположению, по общим метаданным и по тегам. При упорядочении файлов пользователем к данным применяется новая удобная структура.

Федеративный поиск в Windows 7 - это функция, дающая возможность пользователям отправлять удаленным поисковым серверам запросы данных, которые не были проиндексированы системой поиска Windows, и получать результаты в проводнике Windows. Объединение поиска в Windows 7 основано на реализации стандарта OpenSearch.

Чтобы использовать федеративный поиск, пользователь должен иметь доступ к поисковому серверу и использовать соединитель поиска (Search Connector), указывающий на этот сервер. Соединители поиска отображаются в разделе "Избранное" проводника Windows. Их можно добавлять туда с помощью сценария, который должен быть запущен пользователем на поисковом сервере, или путем копирования файла соединителя в папку Searches на ПК пользователя.

Чтобы выполнить поисковый запрос на удаленном поисковом сервере, пользователь использует соединитель поиска в проводнике Windows. После ввода запроса поиска в интерфейсе проводника соединитель поиска перенаправляет этот запрос на удаленный сервер, который выполняет поиск и возвращает результаты в интерфейс проводника. В нем результаты отображаются в виде файлов. Пользователь может открыть файл, изменить и сохранить его, а также перетащить в локальную папку. Также поддерживаются команды контекстного меню, такие как "Печать", "Открыть с помощью" и "Отправить".

Windows 7 позволяет искать документы не только на локальном ПК пользователя, но и на других компьютерах и устройствах. Используя Windows 7, разработчики и ИТ-специалисты могут указывать поисковые системы, хранилища документов, веб-приложения и собственные хранилища данных, в которых необходимо выполнять поиск, не разрабатывая и не распространяя дополнительное ПО для клиентских систем. Это позволяет пользователям выполнять поиск в корпоративной интрасети и в Интернете так же легко, как и в локальных файлах, и использовать для поиска знакомый интерфейс Windows.

Используя вывод в формате RSS или ATOM, разработчики и ИТ-специалисты могут добавить к любым поддерживающим поиск веб-приложениям поддержку совместимой с Windows 7 технологии OpenSearch. После этого разработчики и опытные пользователи смогут создавать файлы описаний OpenSearch, чтобы определять параметры подключений. Это позволит настольным компьютерам использовать соединители поиска для данной службы.

Сервер SharePoint Search Server также может отправлять запросы службам, совместимым с OpenSearch. Это позволяет обращаться к службе поиска с помощью веб-интерфейса центра поиска SharePoint.

Соединители поиска так же можно добавить в область "Повторить поиск в" интерфейса поиска или в поле поиска меню "Пуск", что позволяет пользователям повторять свой запрос в других местах поиска. ИТ-администраторы могут развертывать области поиска с помощью групповой политики, чтобы направлять поисковые запросы пользователей в наиболее авторитетные или наиболее полные хранилища данных в корпоративной сети.

Посмотреть: нажмите кнопку "Пуск" и введите строку поиска.

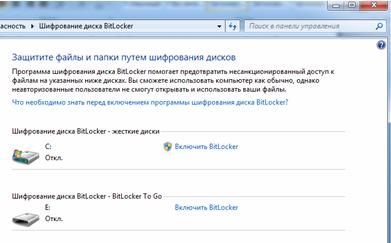

Шифрование дисков BitLocker

BitLocker может шифровать жесткие диски ПК и внешние USB-накопители

Система шифрования дисков BitLocker появилась в Windows Vista. Благодаря BitLocker похитители, использующие другую операционную систему или запускающие вредоносные программные средства, не смогут взломать защиту файлов и системы Windows или просмотреть в автономном режиме файлы, хранящиеся на защищенном диске.

BitLocker обладает следующими возможностями:

· Защита данных путем предотвращения взлома неавторизованными пользователями защиты системы и файлов Windows на потерянных, украденных или неправильно списанных компьютерах. Защита распространяется на том с операционной системой и на тома с данными.

· Проверка целостности загружаемых компонентов гарантирует отсутствие внешнего вмешательства в систему и позволяет убедиться, что зашифрованный диск находится в исходном компьютере.

· Защита от атак на основе "холодной" перезагрузки: пользователь должен ввести ПИН-код или вставить USB-накопитель с ключом, чтобы компьютер был загружен или возобновил работу после режима гибернации.

· Интеграция в доменные службы Active Directory для удаленного управления ключами восстановления, чтобы иметь возможность восстановить данные, если пользователь забудет ПИН-код или утратит ключ, хранящийся на USB-накопителе.

· Простой, эффективный процесс аппаратного восстановления, поддерживающий перемещение защищенного жесткого диска с томом операционной системы на другой компьютер и замену системной платы.

В Windows 7 для защиты от постоянной опасности утечки данных, а также для обеспечения управляемости и обновлений развертывания используется шифрование дисков BitLocker и новая функция BitLocker To Go. Новый компонент предназначен для защиты данных на переносных накопителях (флэш-накопители USB, переносные жесткие диски USB и т. п.); только авторизованные пользователи смогут прочесть данные, даже если накопитель утерян, украден или используется без разрешения. BitLocker To Go обеспечивает защиту данных, поддерживая существующую технологию BitLocker на съемных накопителях. За счет поддержки в BitLocker томов с файловой системой FAT поддерживается более широкий набор устройств и накопителей, включая флэш-накопители USB и переносные жесткие диски. Таким образом, система BitLocker стала более универсальной.

BitLocker To Go позволяет обеспечивать доступ к защищенным файлам для пользователей Windows Vista и Windows XP с помощью программы "BitLocker To Go Reader". Эта программа записывается на каждый том, защищенный при помощи BitLocker To Go, и автоматически запускается при подключении устройства, защищенного при помощи BitLocker To Go, в клиентский ПК под управлением Windows. Программа BitLocker To Go Reader обеспечивает простой доступ только для чтения к файлам, хранящимся на переносном накопителе, и позволяет пользователям перетаскивать файлы из этой программы на рабочий стол. При этом пользователь должен ввести нужный пароль (или предоставить учетные данные смарт-карты) для доступа к защищенному устройству. Поскольку механизм защиты данных BitLocker применяется не к отдельным файлам, а к устройствам, файлы на компьютере назначения не будут зашифрованы, если на этом компьютере не используется какая-либо еще технология шифрования. Вследствие этого в Windows Vista необходимо включить Windows BitLocker, чтобы убедиться в том, что и на компьютере назначения данные будут зашифрованы. В Windows XP пользователи могут перетащить файл в папку, защищенную файловой системой EFS, чтобы файл остался зашифрованным.

В Windows 7 работа с BitLocker была сделана более удобной и для ИТ-специалистов, и для конечных пользователей. Есть самые разные улучшения. Например, теперь для включения защиты BitLocker можно щелкнуть нужный диск правой кнопкой мыши; скрытый загрузочный раздел создается автоматически; для ИТ-специалистов предусмотрены новые параметры управляемости, в том числе и параметры групповой политики, а также новые способы доступа к данным и их восстановления. Для всех защищенных томов поддерживается агент восстановления данных (DRA). Это новшество было внедрено по просьбам пользователей. С помощью DRA ИТ-отделы могут обеспечить принудительное шифрование всех томов, защищенных системой BitLocker (ОС, фиксированные и съемные диски) с соответствующим агентом DRA. DRA - это новый механизм защиты ключа, записывающийся в каждый том данных с тем, чтобы авторизованные ИТ-администраторы всегда имели доступ к томам, защищенным при помощи BitLocker.

С помощью BitLocker To Go администраторы могут управлять использованием съемных накопителей и требуемым уровнем защиты. Например, администраторы могут принудительно включить защиту данных для всех устройств, на которые пользователи хотят записывать данные, при этом можно разрешить использовать незащищенные устройства в режиме только для чтения. Можно использовать политики, при которых пользователь должен ввести нужный пароль (или предоставить учетные данные смарт-карты) для доступа к защищенному устройству. Для управления этими и другими параметрами используется групповая политика.

Посмотреть: нажмите кнопку "Пуск" и введите "BitLocker".

Ограничение выполняемых программ AppLocker

Для запуска AppLocker достаточно открыть локальную политику безопасности в Консоли управления (MMC)

AppLocker - это политика управления приложениями, предоставляющая ИТ-отделам возможность контролировать программы, которые могут быть запущены на настольных ПК в организации. AppLocker обеспечивает не только защиту, но и соответствие правилам и политикам использования программ в организации за счет поддержки следующих функций.

· Запрет запуска на компьютере нелицензионного ПО

· Запрет запуска на компьютере уязвимых и неразрешенных программ, в том числе вредоносных программ

· Запрет запуска пользователями приложений, расходующих без необходимости сетевой трафик или иным образом отрицательно влияющих на корпоративную ИТ-среду

· Запрет запуска пользователями приложений, нарушающих стабильность работы компьютера и приводящих к увеличению затрат на поддержку

· Упрощение развертывания ПО и поддержки в организациях за счет управления конфигурацией настольных ПК

· Предоставление пользователям возможности установки и запуска утвержденных приложений и обновлений на основе необходимости для бизнеса

· Обеспечение соответствия ИТ-среды настольных компьютеров корпоративной политике и отраслевым нормам, таким как PCI DSS, закон Сарбейнса - Оксли, HIPAA, Basel II и пр.

Политики ограниченного использования программ в Windows XP и Windows Vista стали одним из первых на рынке решений по управлению приложениями. Политики ограниченного использования программ давали ИТ-администраторам достаточно грубый механизм для создания и принудительного применения политик управления приложениями. Однако политики ограниченного использования программ работали недостаточно хорошо в среде с динамическими рабочими столами, где приложения постоянно устанавливаются и обновляются, поскольку в этих политиках использовались правила на основе хэша. При использовании хэша необходимо создавать новое правило всякий раз, когда нужно обновить приложение.

В Windows 7 политики блокировки приложений работают иначе за счет новых возможностей AppLocker. AppLocker предоставляет администраторам гибкий механизм для указания точного списка разрешенных программ и позволяет пользователям запускать приложения, программы установки и сценарии, явным образом разрешенные администраторами. В результате ИТ-отделы могут добиться стандартизации приложений во всей организации с минимальными затратами.

В AppLocker предусмотрена простая и мощная структура с тремя типами правил: разрешение, запрет и исключение. Разрешающие правила допускают запуск только тех приложений, которые указаны в списке разрешенных, и запрещают запуск всех остальных приложений. Запрещающие правила работают наоборот: они разрешают запуск всех приложений, кроме тех, которые указаны в списке запрещенных. Во многих организациях используются сочетания разрешающих и запрещающих правил, однако в идеале следует использовать разрешающие правила с исключениями. Правила исключений позволяют исключать определенные файлы из области действия разрешающих или запрещающих правил. С помощью исключений можно создавать правила типа "разрешать запуск всех приложений, встроенных в операционную систему Windows, кроме игр". Подход с использованием разрешающих правил и исключений является удобным способом создавать список разрешенных приложений без необходимости создавать слишком много сложных правил.

В AppLocker появились правила издателей, основанные на цифровой подписи приложений. Правила издателей дают возможность создавать правила, работающие и после обновления приложений, так как есть возможность указывать такие атрибуты как версию приложения. Например, в организации можно создать правило типа "разрешить запуск всех версий программы Adobe Reader, более новых, чем версия 9.0, если программа подписана издателем - компанией Adobe". Если компания Adobe обновит Acrobat, можно безопасно распространять обновление приложения, не создавая еще одного правила для новой версии.

В AppLocker поддерживаются различные независимо настраиваемые политики: исполняемые файлы, программы установки, сценарии и DLL-библиотеки. Благодаря поддержке нескольких политик можно создавать правила, учитывающие не только исполняемые файлы. Это повышает гибкость и надежность защиты. Например, в организации можно создать правило типа "разрешить отделу обработки графики получать обновления для Photoshop непосредственно с сайта Adobe, если используется Adobe Photoshop версии 14".* При этом ИТ-отдел полностью контролирует ситуацию, но пользователи имеют возможность обновлять свои системы, если это требуется для бизнеса. Кроме того, каждую из политик можно по отдельности перевести в режим аудита, чтобы протестировать правила перед их применением, так как неверная настройка правил может затруднить работу пользователей.

Правила AppLocker можно связать с определенным пользователем или с группой пользователей в организации. Это обеспечивает необходимую точность управления для поддержки нормативных требований, поскольку так можно указать, какие пользователи могут запускать те или иные приложения. Например, можно создать правило типа "разрешить пользователям финансового отдела запускать финансовые бизнес-приложения". При этом все пользователи, не относящиеся к финансовому отделу (в том числе и администраторы), не смогут запускать финансовые приложения, а доступ будет предоставлен только тем пользователям, кому такие приложения необходимы для работы.

Применение AppLocker весьма просто благодаря новым средствам создания правил и мастерам. Пошаговый подход со встроенной справкой, создание новых правил, автоматическое создание правил, экспорт и импорт правил интуитивно понятны, поэтому создавать и поддерживать правила чрезвычайно удобно. Например, ИТ-администраторы могут автоматически создавать правила с помощью тестового эталонного компьютера, а затем импортировать эти правила в рабочую среду для широкого распространения. Кроме того, ИТ-администраторы могут экспортировать политики, чтобы создавать копии рабочей конфигурации или документацию для обеспечения соответствия нормативам.

Посмотреть: нажмите кнопку "Пуск", введите "secpol" и нажмите <Enter>; в открывшемся окне консоли управления выберите пункт "AppLocker" в меню "Политики управления приложениями"

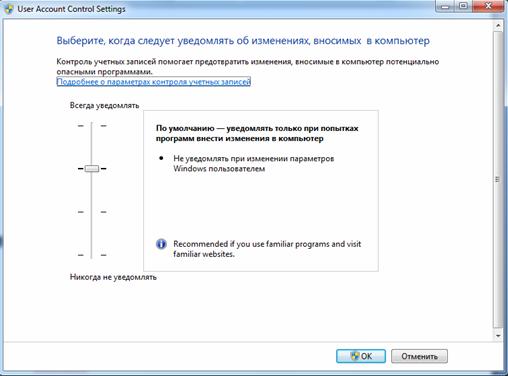

Контроль учетных записей пользователей

В Windows 7 можно настраивать количество запросов контроля учетных записей пользователей

До внедрения контроля учетных записей большинство частных и корпоративных пользователей Windows работали с правами администраторов, а это означало, что поставщики программ могли непреднамеренно создавать приложения, работающие только при наличии у пользователя прав администратора. Программы, запущенные с правами администратора, могут изменять любые данные пользователей и системы Windows, в том числе отключать антивирусы и другие меры безопасности. Контроль учетных записей пользователей впервые появился в Windows Vista. Это набор технологий, который позволяет устаревшим приложениям работать с правами обычных пользователей, а также помогает поставщикам программ приспосабливать свои программы так, чтобы они работали с правами обычных пользователей. Благодаря этому повышается безопасность систем в целом, так как пользователи могут работать с правами обычных пользователей, а не с правами администраторов.

При внедрении контроля учетных записей была в значительной степени переработана платформа Windows с тем, чтобы часто используемые действия, такие как смена часового пояса, можно было осуществлять с правами обычного пользователя, с виртуализацией файлов и реестра, с пакетами совместимости приложений и с запросами о расширении прав. Виртуализация файлов и реестра помогает приложениям, без необходимости изменяющим реестр и системные папки в файловой системе, работать без прав администраторов. Пакеты совместимости приложений дают возможность приложениям, выполняющим административные действия, такие как проверка членства пользователя в группе администраторов, работать с правами обычных пользователей. Запросы на расширение прав дают возможность отделять в приложениях функциональность для прав обычных пользователей от функций, для которых требуются права администратора; в последнем случае пользователи с правами администраторов могут по своему усмотрению предоставить программе нужные права или отказать в предоставлении прав.

Программы, запущенные с правами администратора, могут изменять любые данные пользователей и системы Windows, в том числе отключать антивирусы и другие меры безопасности. Программы, способные работать с правами обычных пользователей, дают возможность запускать их пользователям с учетными записями, не имеющим прав администраторов. Такие учетные записи не могут изменять параметры или читать данные других учетных записей на компьютере без явного разрешения владельца другой учетной записи, они не могут изменять параметры системы и безопасности. Благодаря этому родители могут повысить уровень безопасности, предоставляя свой компьютер детям, а администраторы в организациях могут настраивать для всех сотрудников учетные записи с правами обычных пользователей, что приводит к снижению совокупной стоимости владения и повышению уровня безопасности.

Пользователи, входящие в состав группы администраторов, работают, не имея полных прав администраторов. Если приложению требуется выполнить действие, для которого необходимы права администратора, например установку драйвера принтера, открытие портов в брандмауэре или установку приложений в папку Program Files, то система Windows запросит у пользователя подтверждение расширения прав. Запросы дают возможность пользователям запретить приложению доступ к изменению системы и уведомляют пользователей о действиях программ, требующих прав администраторов.

В Windows 7 уменьшено число запросов в целом, чтобы все оставшиеся запросы имели большее значение для пользователей. Теперь с помощью новой панели управления пользователь может выбрать один из четырех уровней контроля учетных записей, причем доступ к параметрам контроля учетных записей упрощен, а сами параметры более понятны. По умолчанию контроль учетных записей запрашивает подтверждение пользователя при попытках программ изменить параметры, поэтому при обычной работе с ПК запросы контроля учетных записей отображаются реже, чем раньше. Кроме того, часто выполняемые пользователями операции в Windows были изменены так, что для их работы больше не требуется прав администраторов. Также мы постарались избавиться от дублирующихся запросов при выполнении распространенных действий, например при установке приложений из IE. Помимо этого, теперь можно просматривать системные параметры Windows, не имея прав администраторов. Для этого пришлось переработать многие элементы панели управления, отделив в них интерфейсы, предназначенные для просмотра параметров, от интерфейсов, служащих для изменения параметров.

В Windows Vista на панели управления было два состояния контроля учетных записей - "Включено" и "Выключено". В Windows 7 осталось состояние "Выключено", а состояние "Включено" заменено на три варианта включения с различным уровнем запросов в каждом. Пользователь может выбрать один из этих четырех режимов с помощью ползунка на новой панели управления контроля учетных записей. При выборе самого верхнего варианта система будет выводить запросы при каждом расширении прав на безопасном рабочем столе - как было в Windows Vista по умолчанию. При выборе второго сверху варианта система выводит запросы при расширении прав для программ, не входящих в состав Windows; используется безопасный рабочий стол. Третий сверху вариант аналогичен второму: система выводит запросы при расширении прав для программ, не входящих в состав Windows; при этом безопасный рабочий стол не используется. При выборе нижнего варианта контроль учетных записей пользователей отключается. При отключенном контроле учетных записей любые приложения могут вносить изменения на системном уровне без уведомления пользователя; в Internet Explorer становится недоступным защищенный режим.

Диалоговые окна контроля учетных записей были переработаны так, чтобы пользователь мог принять более взвешенное решение. Теперь используются только два цвета: синий при наличии цифровой подписи и желтый при ее отсутствии. Название издателя выделено жирным шрифтом, поскольку в исследованиях удобства работы пользователей было установлено, что именно данный фактор является решающим для пользователя. Кроме того, в диалоговом окне отображается происхождение файла (Интернет, сеть, съемный диск и т. п.). Также в диалоговом окне есть ссылка "Помочь в принятии решения", ведущая на небольшой раздел справки со сведениями, которые нужно учесть при принятии решении об ответе на запрос контроля учетных записей. Помимо синего и желтого цветов, диалоговое окно отображается красным цветом в редких случаях, когда приложение полностью заблокировано администратором.

Посмотреть: нажмите кнопку "Пуск", введите "UAC" и выберите пункт "Изменение параметров контроля учетных записей"

Windows XP Mode

В режиме Windows XP можно запускать бизнес-приложения, предназначенные для Windows XP.

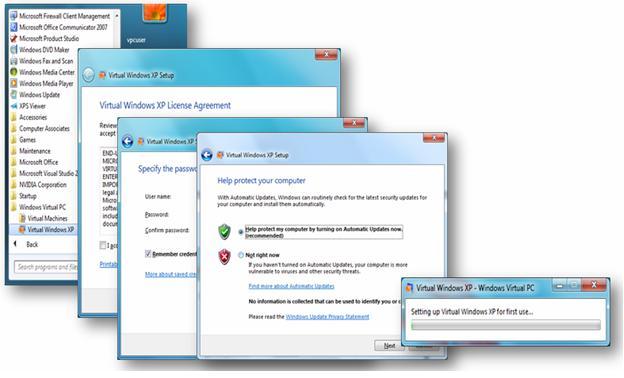

Режим совместимости с Windows XP (XP Mode)доступен в редакциях Windows 7 Профессиональная, Windows 7 Максимальная и Windows 7 Корпоративная. Программы, несовместимые с Windows 7, запускаются в отдельной виртуальной машине Windows XP. Microsoft Virtual PC позволяет создавать на одном физическом компьютере одну или несколько виртуальных машин, каждая со своей операционной системой. Виртуальная машина имитирует стандартный x86-совместимый компьютер со всеми основными компонентами оборудования за исключением процессора. Каждая виртуальная машина использует виртуальное оборудование и процессор физического компьютера и работает как отдельный физический компьютер.

Возможности Windows 7 для запуска приложений Windows XP интегрированы на нескольких уровнях пользовательского интерфейса. Можно закреплять приложения Windows XP в меню "Пуск" Windows 7 и запускать из него так же, как и любые другие приложения. Кроме того, поддерживается закрепление приложений Windows XP на панели задач Windows 7 в правом нижнем углу экрана и запуск из нее.

Преимущества режима совместимости с Windows XP:

• Простота установки режима Windows. После установки Windows Virtual PC и виртуальной среды Windows XP с помощью простого в работе мастера Windows Virtual PC можно установить режим Windows XP, выполнив несколько несложных действий.

• Приложения Windows XP отображаются на рабочем столе Windows 7 после установки.

• Интеграция приложений. Публикация и запуск приложений, установленных в виртуальной среде Windows XP, непосредственно с рабочего стола Windows 7, как если бы они были установлены в самой системе Windows 7.

• Интеграция папок между основной и гостевой ОС. Возможность доступа к основным папкам Windows 7, в том числе папкам "Мои документы", "Рисунки", "Рабочий стол", "Музыка" и "Видео", непосредственно из виртуальной среды (режима Windows XP).

• Совместное использование буфера обмена. Возможность копирования (вырезания) и вставки данных между основной системой Windows 7 и виртуальной машиной.

• Перенаправление принтеров. Печать на подключенном принтере непосредственно из интегрированного приложения или виртуальной машины.

• Поддержка USB. Возможность доступа к USB-устройствам, подключенным к основной системе, непосредственно из виртуальной среды Windows XP. К таким устройствам относятся принтеры, сканеры, устройства флэш-памяти, карты памяти, внешние жесткие диски, цифровые камеры и многие другие.

Для запуска приложений в режиме Windows XP компьютеры должны соответствовать следующим рекомендуемым требованиям:

· Аппаратная поддержка технологий виртуализации Intel VT или AMD-V,

· 1,25 ГБ памяти; рекомендуется 2 ГБ ;

(256 МБ памяти для виртуальной Windows XP) ;

· Для режима Windows XP рекомендуется 15 ГБ места на диске

Посмотреть: загрузите виртуальную машину XP Mode по адресу http://www.microsoft.com/windows/virtual-pc/

Развертывание Windows 7

Windows 7 используется такая же архитектура, какая была в Windows Vista: разделение ОС на компоненты, файловые образы и автономное обслуживание образов. Кроме того, мы получили отзывы пользователей о программах для распространения образов по сети и ускорили процесс переноса файлов и параметров пользователей. И, наконец, поскольку средства, реализованные для Windows Vista, теперь используются во многих ИТ-операциях, мы постарались расширить поддержку за счет интегрированных решений. Сквозная поддержка образов, развертывание и перенос данных в Windows 7 поддерживаются средствами и функциями, реализованными для Windows Vista; развертывание операционных систем осуществляется быстрее и поддерживает гибкую настройку.

В Windows 7 мы расширили возможности пакета создания образов (диспетчер пакетов, ImageX, Windows PE, настройка региональных параметров и образ PE) и объединили распространенные функции создания образов в одной программе DISM (Deployment Image Servicing and Management), запускаемой из командной строки. С помощью DISM можно работать с файловыми WIM- и VHD-образами Windows 7. Поддерживается перечисление компонентов, пакетов и драйверов в образе. В DISM также можно добавлять драйверы в готовый образ или удалять их из него. Помимо этого, DISM поддерживает команды работы с образами, доступные в диспетчере пакетов Windows Vista, чтобы эту программу можно было использовать в обеих версиях ОС.

Как правило, перенос пользовательских файлов и параметров занимает больше всего времени в автоматическом процессе установки. Вне зависимости от того, где хранятся файлы (на локальном диске, на внешнем диске или в сетевой папке), сбор и восстановление данных пользователя могут занять несколько часов. В Windows 7 реализован перенос жестких связей, и теперь можно выполнить чистую установку операционной системы на тот же компьютер без перемещения пользовательских данных и параметров. При переносе жестких связей создается индекс всех файлов, относящихся к данным и параметрам пользователя, создаются жесткие связи с этими файлами, после чего старую операционную систему можно удалять. После установки новой операционной системы эти связи сопоставляются с соответствующими расположениями, и пользователь получает все свои настройки и файлы. Как правило, при этом экономится немало времени, если выполняется полный переход на новую ОС. Новые программы также поддерживают автономный сбор файлов в Windows PE и содержат новые алгоритмы поиска пользовательских файлов. Все эти функции и компоненты позволяют экономить время и обеспечивают гибкость при переносе данных пользователей.

В Windows Vista были добавлены новые средства для развертывания и улучшены существующие средства. В Windows 7 мы продолжили работу над средствами развертывания и добавили новую функциональность. Для оценки готовности оборудования можно по-прежнему использовать такие средства, как Microsoft Assessment and Planning Solution Accelerator; набор средств для обеспечения совместимости приложений (ACT) будет использоваться для инвентаризации приложений и оценки их совместимости, набор Microsoft Deployment Toolkit автоматизирует процессы развертывания благодаря мощному механизму последовательного выполнения задач и предоставляет подробные советы по развертыванию.

Посмотреть: http://technet.microsoft.com/ru-ru/library/dd349348(WS.10).aspx

Возможности, доступные в сочетании с Windows Server 2008 R2

BranchCache

Анализ показывает увеличение числа офисов филиалов и количества сотрудников, работающих в таких офисах. Возникает необходимость в более эффективном доступе к данным по медленным каналам глобальных сетей. В Windows Server® 2008 R2 и Windows® 7 предусмотрено программное решение для снижения нагрузки на сеть и увеличения скорости работы сетевых приложений в офисах филиалов. Система кэширования BranchCache™ загружает содержимое с нужных сетевых папок на файловых серверах и веб-серверах организации и кэширует это содержимое в офисе филиала. Кэш может размещаться на сервере в офисе филиала (централизованное хранение кэша) или на компьютерах пользователей (распределенное хранение). С помощью BranchCache пользователи в офисе филиала имеют возможность быстрого доступа к файлам, хранящимся в кэше.

BranchCache поддерживает наиболее распространенные в организациях сетевые протоколы: HTTP и SMB. Преимущества кэширования могут использовать любые приложения на базе основных стеков HTTP в Windows 7 (WinINet или WinHTTP) или SMB. В качестве примера можно привести проигрыватель Windows Media®, использующий протокол HTTP. Пользователи в офисах филиалов могут просматривать видеоматериалы организации, загруженные с помощью BranchCache. Кроме того, возможностями кэширования BranchCache пользуются команды Robocopy и Xcopy, основанные на технологии SMB.

В следующей таблице указаны протоколы, поддерживаемые на стороне клиента, и примеры приложений, использующих эти протоколы.

|

Протокол |

Примеры приложений |

|

HTTP |

Internet Explorer, проигрыватель Windows Media, Silverlight, Windows SharePoint Services, Microsoft Office SharePoint Server 2007 (MOSS 2007), Macromedia Flash |

|

SMB |

Robocopy, Xcopy, проводник Windows |

В следующей таблице указаны протоколы, поддерживаемые на стороне сервера, и примеры приложений, использующих эти протоколы.

|

Службы |

Примеры приложений |

|

http.sys |

Internet Information Services (IIS), Windows Sharepoint Services v12 |

|

SRV |

Файловые серверы |

В кэше BranchCache хранятся только внутренние данные (для протоколов HTTP и SMB) и не хранятся данные, загруженные из Интернета. Поддерживается распространение файлов с помощью протокола SMB только по пути чтения (для двусторонней синхронизации по глобальной сети лучше использовать репликацию DFS).

Расположение кэша можно изменять в зависимости от потребностей. Кэш может находиться локально на сервере в офисе филиала. В этом случае можно использовать один сервер с Windows Server 2008 R2, на котором будет находиться кэш и который будет выполнять другие функции, например использоваться для печати, проверки подлинности и даже для запуска локальных приложений. Клиенты будут искать содержимое на сервере, на котором размещен кэш.Если в офисах филиалов используется инфраструктура без серверов, кэш может быть распределен по компьютерам пользователей. На каждой клиентской системе хранится кэш содержимого, который предоставляется авторизованным клиентам по требованию. Клиенты используют протокол WS-Discovery (это многоадресный протокол), чтобы находить содержимое на других компьютерах в данном офисе.

Размер кэша по умолчанию составляет 5% от объема места на диске. Администраторы могут изменять размер кэша с помощью команды netsh или групповой политики. Если кэш переполнен, из него автоматически удаляются файлы для освобождения места.

При централизованном размещении кэша обеспечиваются следующие преимущества.

· Повышенная доступность. При централизованном размещении сервер может работать постоянно и обеспечивать лучшее использование ссылок глобальной сети. Клиентские компьютеры можно переводить в режим гибернации, выключать и переносить с места на место, и это никак не повлияет на доступность кэшированного содержимого. При распределенном размещении содержимое, хранящееся на этих клиентских компьютерах, было бы недоступно.

· Повышенная надежность. На сервере, где размещается кэш, запускается меньше служб и приложений. Кроме того, соглашение об уровне обслуживания для сервера, скорее всего, будет предусматривать более высокий уровень обслуживания, чем при распределенном размещении кэша. Это обеспечивает более высокий уровень надежности и более быстрое устранение неполадок в случае их возникновения.

· Кэширование для всего офиса филиала. При централизованном размещении кэша снижается трафик глобальной сети для всего офиса, тогда как при распределенной модели кэширования данные передаются в пределах одной подсети в офисе филиала.

При распределенном размещении кэша обеспечиваются следующие преимущества.

· Простота настройки. Распределенный кэш легко и просто развертывается с помощью групповой политики. Для централизованного размещения потребуется настроенный сервер и сертификат SSL.

· Независимость от серверов. Распределенное размещение кэша удобно использовать в офисах филиалов, где нет серверов. Кэш распределяется по компьютерам пользователей. Однако доступ к кэшу имеют только пользователи одной и той же подсети.

DirectAccess

Виртуальные частные сети (VPN) служат для выполнения одной-единственной задачи: безопасного подключения удаленных пользователей к сети. Компонент DirectAccess также может обеспечить такое подключение, но это лишь одна из функций этого компонента. Помимо этого, при использовании DirectAccess можно гарантировать, что пользователи подключаются именно к тому серверу, к которому нужно (сквозная проверка подлинности); можно зашифровать все данные, которыми обмениваются клиент и сервер (сквозное шифрование).

С помощью DirectAccess ИТ-специалисты также могут обслуживать удаленные компьютеры, если клиент DirectAccess подключен к Интернету. Кроме того, используя DirectAccess вместе с защитой доступа к сети (NAP), можно обеспечить соответствие клиентских систем требованиям по безопасности и тем самым поддерживать безопасность всей ИТ-среды.

Для DirectAccess требуется два компонента: клиенты DirectAccess и сервер DirectAccess. Клиенты DirectAccess должны работать под управлением операционных систем Windows 7 Корпоративная, Windows 7 Максимальная или Windows Server 2008 R2. Серверная функциональность DirectAccess входит в состав Windows Server 2008 R2. Приобретения дополнительных продуктов и лицензий не требуется.

Для работы DirectAccess не требуется устанавливать никаких программ на стороне клиента. Настройка клиента DirectAccess осуществляется с помощью параметров групповой политики. После настройки DirectAccess на клиентской системе не остается никаких видимых следов использования DirectAccess. Компонент DirectAccess не имеет какого-либо пользовательского интерфейса или программ на стороне клиента.

В DirectAccess в качестве основной технологии безопасности используется протокол IPSec, поэтому уровень безопасности такой же, как в VPN. DirectAccess также поддерживает дополнительные возможности, такие как сквозная проверка подлинности и сквозное шифрование, что обеспечивает более высокий по сравнению с VPN уровень безопасности. Кроме того, используя DirectAccess вместе с защитой доступа к сети (NAP), можно обеспечить соответствие клиентских систем требованиям по безопасности и тем самым поддерживать безопасность всей ИТ-среды.

На клиентах DirectAccess трафик интрасети отделяется от трафика Интернета по умолчанию. Это позволяет снизить объем лишнего трафика в интрасетях, поскольку через подключения DirectAccess передается только трафик, предназначенный для интрасети.

Установка DirectAccess по ряду причин сложнее, чем типовая установка VPN. Одной из задач DirectAccess является перенос сложных действий по удаленному подключению с пользователей на ИТ-специалистов. Это означает, что с точки зрения конечного пользователя подключение осуществляется проще: пользователю вообще ничего не нужно делать. Однако для обеспечения такой простоты требуются определенные изменения на стороне сервера.

В качестве основы для освоения DirectAccess можно назвать базовое понимание протоколов IPv6 и IPsec.

Клиентские системы DirectAccess должны работать под управлением Windows 7 Корпоративная или Максимальная (или более поздних версий) либо Windows Server 2008 R2 (или более поздних версий); они должны быть присоединены к домену доменных служб Active Directory (AD DS). Серверы DirectAccess должны работать под управлением Windows Server 2008 R2 (или более поздних версий) и должны быть присоединены к домену AD DS.