Эта неделя выдалась для компании Microsoft сложной. Помимо выпуска 8 плановых бюллетеней безопасности, которые устранили 28 уязвимостей, стало известно еще о 3-х уязвимостях, исправления к которым отсутствуют на настоящий момент.

Эта неделя выдалась для компании Microsoft сложной. Помимо выпуска 8 плановых бюллетеней безопасности, которые устранили 28 уязвимостей, стало известно еще о 3-х уязвимостях, исправления к которым отсутствуют на настоящий момент.

В этой статье мы рассмотрим полученный нами образец вредоносного кода, эксплуатирующий уязвимость "нулевого дня" (0-day) при обработке XML тегов в Microsoft Internet Explorer.

Речь идет о новой уязвимости, которая не была устранена в вышедшем вчера исправлении MS08-073. Корректная работа эксплоита подтверждена на системах Windows XP и Windows Server 2003 с установленными последними обновлениями. В связи со спецификой экплойта, вероятность успешной экплуатции составляет 1 к 3.

Каковы последствия?

Поскольку иформация об уязвимости и о методах её экплутации широко известна, высока вероятность использования её в ближайшее время для массового заражения компьютеров. Наиболее вероятными векторами является размещение экплойта на взломанных сайтах, а также массовая рассылка писем со ссылкой на уязвимый код с использованием СПАМа.

В результате возможно массовое заражение компьютеров агентами бот-сетей и руткитами домашних пользователей, а также рабочих станций в корпоративных сетях, использующих Internet Explorer 7.

Как работает эксплоит?

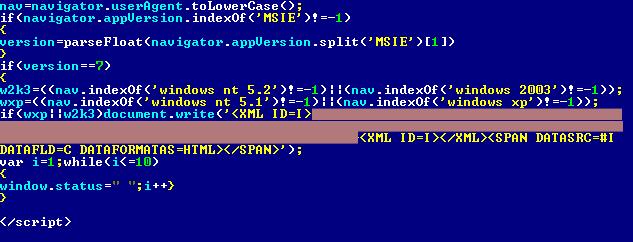

Уязвимость существует из-за переполнения динамической памяти в обработчике XML. Эксплоит, после приведения в порядок динамической памяти, выделяет 159 массивов, содержащих исполняемый код. Перед выполнением кода, эксплоит осуществляет проверку на наличие Internet Explorer 7 и Windows XP или Windows 2003.

Пример кода, осуществляющего проверку:

Если браузер соответствует этим требованиям, создается XML тег. Затем происходит обращение к Web-серверу, расположенному в Китае, и на систему скачивается файл ko.exe, который начинает установку компонентов руткита.

В данный момент эксплоит скачивает файл ko.exe с IP адреса 59.34.216.222.

По данным VirusTotal файл ko.exe обнаруживается следующими антивирусами:

|

Антивирус |

Версия |

Последнее обновление |

Результат |

|

AhnLab-V3 |

2008.12.10.0 |

2008.12.10 |

- |

|

AntiVir |

7.9.0.43 |

2008.12.09 |

TR/Spy.Gen |

|

Authentium |

5.1.0.4 |

2008.12.10 |

W32/Busky.B.gen!Eldorado |

|

Avast |

4.8.1281.0 |

2008.12.10 |

Win32:Runner-Z |

|

AVG |

8.0.0.199 |

2008.12.09 |

- |

|

BitDefender |

7.2 |

2008.12.10 |

Rootkit.Agent.AIWN |

|

CAT-QuickHeal |

10.00 |

2008.12.09 |

- |

|

ClamAV |

0.94.1 |

2008.12.10 |

- |

|

Comodo |

713 |

2008.12.09 |

- |

|

DrWeb |

4.44.0.09170 |

2008.12.10 |

DLOADER.Trojan |

|

eSafe |

7.0.17.0 |

2008.12.09 |

Suspicious File |

|

eTrust-Vet |

31.6.6253 |

2008.12.10 |

- |

|

Ewido |

4.0 |

2008.12.09 |

- |

|

F-Prot |

4.4.4.56 |

2008.12.09 |

W32/Busky.B.gen!Eldorado |

|

F-Secure |

8.0.14332.0 |

2008.12.10 |

Suspicious:W32/Malware!Gemini |

|

Fortinet |

3.117.0.0 |

2008.12.10 |

- |

|

GData |

19 |

2008.12.10 |

Rootkit.Agent.AIWN |

|

Ikarus |

T3.1.1.45.0 |

2008.12.10 |

Trojan-Dropper.Win32.Agent |

|

K7AntiVirus |

7.10.549 |

2008.12.09 |

- |

|

Kaspersky |

7.0.0.125 |

2008.12.10 |

- |

|

McAfee |

5459 |

2008.12.09 |

Downloader-BLE |

|

McAfee+Artemis |

5459 |

2008.12.09 |

Generic!Artemis |

|

Microsoft |

1.4205 |

2008.12.09 |

TrojanDownloader:Win32/Small.gen!AO |

|

NOD32 |

3680 |

2008.12.10 |

probably a variant of Win32/TrojanDownloader.Agent.ONB |

|

Norman |

5.80.02 |

2008.12.09 |

- |

|

Panda |

9.0.0.4 |

2008.12.09 |

Suspicious file |

|

PCTools |

4.4.2.0 |

2008.12.09 |

- |

|

Prevx1 |

V2 |

2008.12.10 |

- |

|

Rising |

21.07.20.00 |

2008.12.10 |

Trojan.Win32.Edog.bh |

|

SecureWeb-Gateway |

6.7.6 |

2008.12.10 |

Trojan.Spy.Gen |

|

Sophos |

4.36.0 |

2008.12.10 |

Mal/Behav-009 |

|

Sunbelt |

3.1.1832.2 |

2008.12.01 |

- |

|

Symantec |

10 |

2008.12.10 |

Trojan.Dropper |

|

TheHacker |

6.3.1.2.182 |

2008.12.10 |

- |

|

TrendMicro |

8.700.0.1004 |

2008.12.10 |

PAK_Generic.001 |

|

VBA32 |

3.12.8.10 |

2008.12.09 |

- |

|

ViRobot |

2008.12.9.1509 |

2008.12.09 |

- |

|

VirusBuster |

4.5.11.0 |

2008.12.09 |

Trojan.Runner.Gen |

Кратко о файле ko.exe

Дополнительные данные о файле |

|

размер: 33280 байт |

|

MD5...: a4f025331518f4ae96915fc55a4f2d38 |

|

SHA1..: f67d4f685cf0c4dc968ef514c99f42e6fc17817b |

|

SHA256: d190115e7d289c3691c0108071504fd197efc7dacc26678219844fc687a383a4 |

|

SHA512: 08bf105108ac90f08e110f8adcbb4260b523d5a86020faadf9942f47e2c8fefe |

|

ssdeep: 768:q6UvFrkRmnfYNSxE+WpJhUjkeDRmMK2ftkqt/n4X0Gyr:qNgQfYA2+cJqjvN |

|

PEiD..: UPX 2.90 [LZMA] -> Markus Oberhumer, Laszlo Molnar & John Reiser |

|

TrID..: File type identification |

|

PEInfo: PE Structure information ( base data ) ( 3 sections ) ( 8 imports ) |

Каким образом защититься?

В качестве временного решения SecurityLab рекомендует отключить в браузере Active Scripting. Также рекомендуем запретить доступ к IP адресу 59.34.216.222, с которого в настоящий момент происходит загрузка файла.

Использование средств фильтрации содержимого уровня предприятия представляется малоэффективной, поскольку высока вероятность использования методов кодирования экплойта с помощью Javascript. Но пренебрегать этой возможностью не стоит. Рекомендуется связаться с поставщиком используемых средств защиты уровня узла (антивируса, end-point security) для уточнения наличия в продукте методов предотвращения использования данной уязвимости.