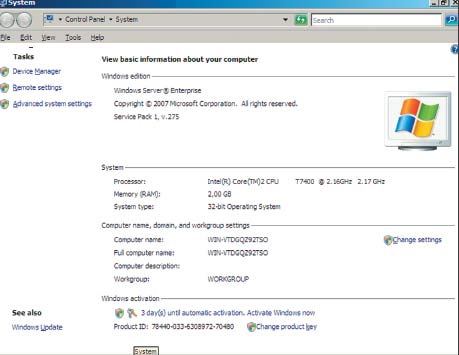

Постоянно увеличиваются инвестиции в межсетевые экраны, используются все новые и более надежные алгоритмы шифрования, другие средства и технологии контроля для защиты данных от хищения через Internet. Однако не стоит забывать, что большинство случаев хищения сегодня происходит по вине самих сотрудников, которые скачивают конфиденциальную информацию на различные USB-устройства. Все технологии защиты корпоративной сети от злоумышленников за пределами компании не в состоянии противостоять обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки вредоносной программы в сеть компании или для хищения информации из локальной сети. Все вышеперечисленное привело к тому, что был разработан целый класс программного обеспечения для контроля использования сменных накопителей. Типичными примерами данного программного обеспечения могут служить DeviceLock, разрабатываемый с 1996 года компанией «Смарт Лайн Инк» (SmartLine Inc), Sanctuary Device Control от люксембургской компании SecureWave S.A., ZLock от российской компании ЗАО «СекьюрИТ», GFI EndPointSecurity от мальтийской компании «GFI Software» и некоторые другие. Вместе с тем в ближайшее время компания Microsoft представит на рынок серверных операционных систем новую серверную платформу Windows Server 2008 , в которой будут реализованы функции контроля использования сменных накопителей с помощью групповых политик в случае использования как отдельного сервера, так и домена с Windows Server 2008 в качестве контроллера домена и Windows Vista в качестве рабочих станций. Анализу данной функции и посвящена наша статья. Для ее написания использовалась 32-разрядная версия Windows Server 2008 RC0 Enterprise. Установка контроляДля использования функции контроля использования внешних носителей в Windows Vista администратор должен задействовать групповые (локальные) политики. При помощи групповых политик можно указать конкретные устройства, использование которых разрешено на данном компьютере. Предположим, что сотруднику распоряжением руководства разрешено использовать флэш-диск А, но из дома он может принести еще флэш-диск В. Средствами групповых политик в Windows Vista можно сделать так, что флэш-диск А можно будет подключить к корпоративному компьютеру, а при подключении флэш-диска В сотрудник получит сообщение о том, что в данном случае он нарушает политику безопасности. Рассмотрим подробнее, как это сделать. Каждое устройство, использующее USB-порт, обладает так называемым уникальным цифровым идентификатором. То есть для создания списка разрешенных устройств нам сначала нужно получить идентификаторы (ID) этих устройств. Получение IDДля получения соответствующего идентификатора устройства необходимо подсоединить это устройство к USB-порту, дождаться, пока система опознает его, и войти в Drive Manager (для этого щелкните правой клавишей мыши на значке My Computer и из раскрывающегося меню выберите пункт Properties). Вы увидите окно, показанное на экране 1.

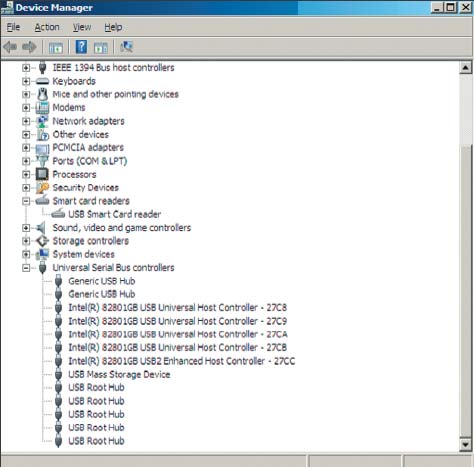

Экран 1. Просмотр сведений о вашем компьютере. Затем из меню Tasks нужно выбрать Device Manager. В появившемся списке устройств следует открыть пункт Universal Serial Bus controllers (экран 2).

Экран 2. Device Manager. В полученном списке требуется выбрать USB Mass Storage Device. Нажмите правую клавишу мыши и в контекстном меню выберите Properties. Потом выберите вкладку Details. Укажите параметр Device Instance Path (экран 3).

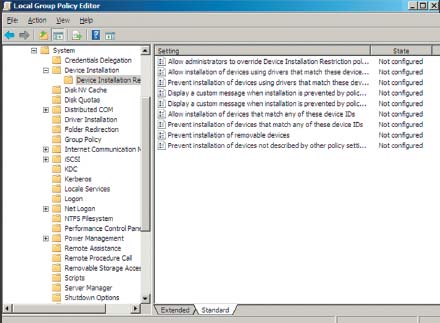

Экран 3. Свойства. Запоминающее устройство для USB. Теперь нужно скопировать значение этого параметра в текстовый редактор (например, Microsoft Word). Получим приблизительно такую строку: USBSTOR\Disk&Ven_JetFlash&Prod_TS2GJFV30&Rev_8.07\BX1D3DGC&0 Из полученной строки следует выделить подстроку типа BX1D3DGC (набор символов от последнего символа \ до &) - это и будет искомое ID устройства. В случае если вы получите строку, подобную USBSTOR\Disk&Ven_ChipsBnk&Prod_Flash_Disk&Rev_2.00\6&1c912e9b&0, имя устройства будет 6&1c912e9b. После получения уникального ID устройства можно перейти к настройке групповых политик. Настройка групповых политикВсе действия, перечисленные ниже, должны проводиться под учетной записью с правами администратора. Для настройки локальных политик необходимо запустить режим командной строки из-под учетной записи с правами администратора. Для этого следует запустить командную строку (Start\Run\cmd) и в появившемся окне командной строки набрать gpedit.msc. В окне редактора групповых политик (Local Group Policy Editor) выберите Administrative Templates-System-Device Installation (экран 4).

Экран 4. Ограничения на установку устройства. Далее выберите параметр Allow installation of devices that match any of these device IDs (экран 5).

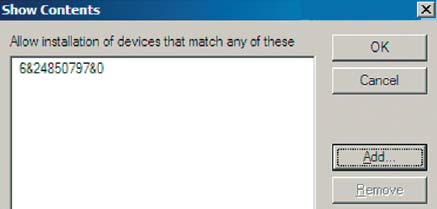

Экран 5. Создание списка разрешенных устройств. Для создания соответствующего списка устройств необходимо нажать кнопку Show. В полученном окне (экран 6) введите идентификационные коды разрешенных устройств.

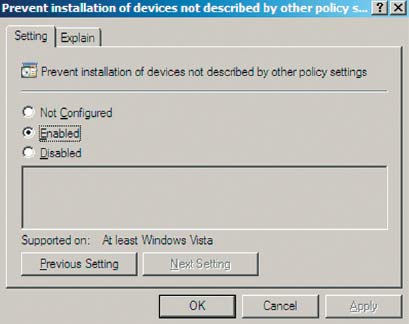

Экран 6. Разрешить установку устройств, соответствующих какому-либо из этих кодов. В полученном окне можно как добавить, так и удалить коды устройств с помощью соответствующих кнопок. После создания данного списка устройств необходимо запретить установку устройств, не описанных другими правилами политики. Для этого выберите параметр политики Prevent installation of devices not described by other policy settings (экран 7).

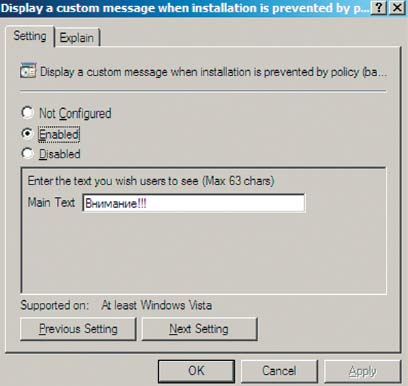

Экран 7. Запрет на установку устройств, не описанных другими правилами политики. В случае если пользователь все же решит задействовать устройство с идентификатором, не указанным в групповой политике, он получит уведомление, заголовок которого вы сможете указать с помощью пункта Display a custom message when installation is prevented by policy setting (экран 8).

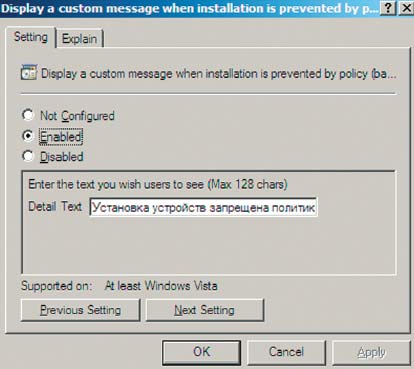

Экран 8. Указание заголовка окна сообщения, что установка данного устройства запрещена политикой. Основной текст, отображаемый при этом во всплывающем окне, также можно задать при помощи пункта групповой политики (экран 9).

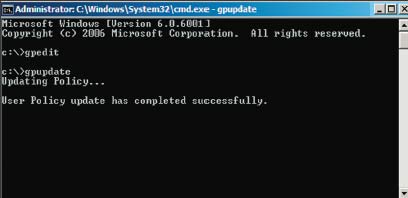

Экран 9. Выбор в окне сообщения текста "Установка устройств запрещена политикой". Для окончательного запрета установки устройств следует выбрать параметр Prevent installation of devices not described by other policy setting («Запретить установку устройств, не описанных другими параметрами политики»). Окончательно параметры, описанные в групповой политике, будут введены в действие после ввода в командной строке команды обновления политик gpupdate.exe (экран 10).

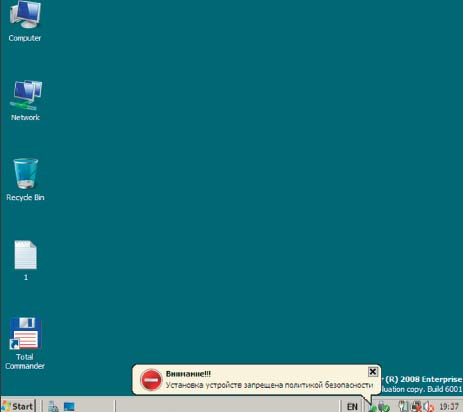

Экран 10. Обновление групповой политики. После применения политики при попытке подключения USB-устройства, не описанного в правилах, появится предупреждающая надпись (экран 11).

Экран 11. Попытка подключения неразрешенного устройства. Достоинства и недостаткиК несомненным достоинствам подхода, применяемого Microsoft, стоит отнести простоту настройки и использования, интеграцию с Active Directory, а также то, что такой подход не требует установки программ сторонних производителей. Что же касается недостатков, то их, увы, гораздо больше. Данный подход не позволяет контролировать, что же именно пользователь записывает (считывает) с внешнего носителя, так как журналы операций записи/считывания просто не ведутся. По способу организации контроля внешних носителей данная функция операционной системы может быть отнесена к возможностям контроля использования внешних устройств начального уровня. Однако не стоит забывать и о том, что пока еще не существует других программ, способных выполнять аналогичные задачи под управлением Windows Server 2008 и Windows Vista. |