![]() CA Access Control - система, помогающая организациям защитить свои критически важные серверные ресурсы по всем платформам и операционным системам. CA Access Control гарантирует порядок с доступом к специальным системам, с проводимыми операциями и условиями, при которых этот доступ разрешен.

CA Access Control - система, помогающая организациям защитить свои критически важные серверные ресурсы по всем платформам и операционным системам. CA Access Control гарантирует порядок с доступом к специальным системам, с проводимыми операциями и условиями, при которых этот доступ разрешен.

Критически важные организационные процессы и информация такие, как деловые операции и финансовые записи, базируются на распределенных серверах. Даже при наличии единичной бреши в системе защиты или единичном нарушении обслуживания бизнес рискует понести финансовые потери и испортить отношения с заказчиками. Кроме того, Sarbanes Oxley, HIPAA, PCI, Basel II и другие правила обеспечения секретности и защиты конфиденциальности требуют подтверждения безопасности данных и сервисов. Несоответствие этим правилам может привести к серьезному наказанию - как в финансовом отношении, так и с точки зрения репутации.

CA Access Control обеспечивает централизованное управление привилегиями доступа пользователей, поэтому Ваша организация может:

- повысить безопасность доступа во всей сети серверов;

- ввести учет доступа и разделение полномочий;

- снизить расходы на администрирование и его сложность;

- поддерживать регулируемую совместимость;

- обеспечить доступность приложений, баз данных, сетевых серверов и других ресурсов.

CA Access Control предлагает беспрецедентную степень защиты серверной операционной системы. Система предоставляет необходимый уровень обеспечения безопасности на всех платформах, включая детальный контроль доступа, базирующийся на политиках управления, и защищенное аудитирование, играющие существенную роль в обеспечении защиты электронных ресурсов и ее укреплении. Являясь составной частью принятой Computer Associates концепции IT-управления предприятием (EITM), это решение укрепляет возможности предприятия по объединению и упрощению общего IT-управления. CA Access Control регулирует доступ к серверам, обеспечивающим поддержку конфиденциальных бизнес-данных и ответственных сервисов.

Возросшие возможности, обусловленные Интернетом и возросшей мощностью всех серверных платформ, вносят существенный вклад в развитие бизнеса, но не без деловых рисков. Организации должны соблюдать баланс в открытии своих систем для бизнеса и защите своих данных и сервисов от несанкционированного доступа. Под последним понимаются как внутренние, так и внешние атаки и отсутствие контролируемости, что идет в разрез с соблюдением нормативов. CA Access Control предоставляет необходимый уровень обеспечения безопасности и защиты серверов предприятия с высочайшим уровнем защиты доступа к хосту. Наряду с согласованным и надежным периметром безопасности система включает хорошо организованное управление распределенными системами. Применение динамической политики позволяет эффективно идентифицировать данные и сервисы, к которым должны получить доступ пользователи, и предотвращает несанкционированный доступ до возникновения любого их повреждения. Защищенные аудит-журналы фиксируют всю идентификационную информацию, что позволяет эффективно отслеживать активность пользователей или автоматически генерировать сигнал тревоги для инициирования необходимых действий, связанных с незаконным доступом.

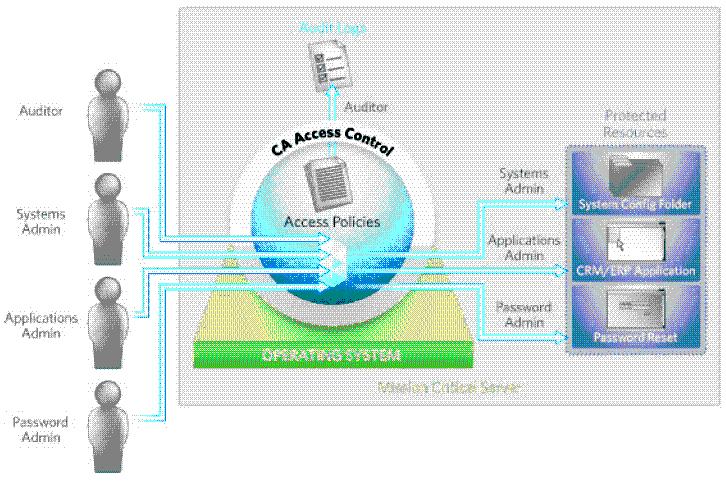

РАЗДЕЛЕНИЕ ФУНКЦИЙ

Рисунок A

CA Access Control гарантирует, что администраторы и приложения получают доступ только к тем ресурсам, которые необходимы для выполнения их рабочих функций, и обеспечивает детальный аудит.

Ключевые возможности:

- Детальный контроль. CA Access Control предоставляет средства контроля индивидуального доступа в систему и регулирует доступ к ресурсам, программам, файлам и процессам посредством набора строгих критериев, включающих: время, метод входа в систему, сетевые атрибуты и программу управления доступом.

- Ограничения для привилегированного пользователя. CA Access Control гарантирует, что права, связанные с учетными записями привилегированных пользователей - "администратора" для Windows и "root" для UNIX/Linux - могут быть ограничены и переданы другим пользователям. Этот критически важный слой структурирования разрушает расширенный набор возможностей администратора и назначает и присваивает права доступа, основанные на конкретной роли.

- Делегирование функций администрирования и отслеживаемость. Делегирование прав доступа назначенным системным операторам исключает перемещение привилегий и обеспечивает соответствующее разделение функций.

- Программное маршрутизирование. Для пользователей, например, операторов, обеспечивающих резервное копирование и менеджеров баз данных, использующих несколько специальных программ для выполнения своих функций, можно обеспечить доступ к этим ресурсам только через специально выделенную программу.

УПРАВЛЕНИЕ НА ОСНОВЕ ПОЛИТИКИ

- Автоматизированное распространение политики. CA Access Control связывает политики в иерархическую структуру с целью создания всеобъемлющих наборов политик без усложнения управления. Инфраструктура базы данных модели политики автоматически распространяет политики по иерархической структуре серверных узлов. Можно настроить распределение политик в соответствии с потребностями ведения бизнеса, например, путем группирования соответствующих наборов политик по определенным операционным системам, типам серверов или общим приложениям.

- Многослойное и многоабонентское наследование политик. Наследование политик может осуществляться от многих источников политик управления доступом, основанных на иерархии политик. Эта иерархия включает системные политики, политики приложений и политики управления web-серверами. Изменения в родительской политике автоматически передаются абонентам.

- Интуитивное управление. Интуитивное управление CA Access Control позволяет легко определять или изменять политики, что означает синхронное изменение управления доступом в соответствии с эволюцией процессов.

- Подготовка отчетности по отступлению от политик. Иногда может происходить некорректное разворачивание политик из-за проблем с подключением или доступностью конечных точек во время передачи. CA Access Control имеет функцию подготовки отчетов, работа которой основана на сравнении политик, которые должны действовать на конкретной машине, с фактически развернутыми в сети политиками. Эта возможность быстрой идентификации расхождения политик способствует поддержанию постоянного соответствия стандартам соответствия.

- Собственное управление политиками. CA Access Control может использоваться для контроля безопасности как собственных учетных записей пользователей в среде операционной системы, так и контрольных списков доступа, что значительно снижает необходимость использования двух наборов средств управления.

КРОСС-ПЛАТФОРМЕННАЯ ЗАЩИТА ХОСТОВ

- Широкий охват различных платформ. Разнообразие серверных платформ, операционных систем и приложений, применяемых на предприятиях, потенциально представляет уязвимость в системе безопасности. Прочность сетевой инфраструктуры определяется ее наиболее слабым звеном. CA Access Control нивелирует различия между платформами и обеспечивает надлежащую защиту всех распределенных серверов, включая Linux, UNIX и Windows.

- Централизованное администрирование. CA Access Control предоставляет администраторам системы безопасности возможность централизованного управления политиками безопасности, учетными записями и паролями пользователей всех подразделений и на всех платформах. Для управления учетными записями и правами доступа могут использоваться различные интерфейсы, включая веб-интерфейс, графический интерфейс и интерфейс командной строки.

- Широкая поддержка виртуализации. Организации все чаще внедряют виртуализацию для объединения серверов и снижения общих затрат на эксплуатацию. CA Access Control поддерживает широкий круг платформ виртуализации, включая сервер VMware ESX, Solaris 10 Zones и Linux Xen, обеспечивая согласованное управление безопасностью доступа даже на виртуальных сегментах.

АУДИРОВАНИЕ В СИСТЕМЕ БЕЗОПАСНОСТИ

- Идентификация по журналу аудита. Журналы аудита в CA Access Control фиксируют все подробности взаимодействия отдельных сотрудников с защищенными ресурсами. Каждая запись фиксирует завершенное действие конкретного пользователя и записывается в отдельный журнал аудита, в котором отслеживаются все действия конкретного пользователя даже после выполнения им операций под чужим именем.

- Целостность системного журнала. После создания доступ к системным журналам получает только пользователь с правами аудитора, при этом доступ ограничен режимом "только чтение". Это обеспечивает конкретное судебное доказательство потенциальных нарушений безопасности или соответствия стандартам.

- Маршрутизация системных журналов. Журналы аудита CA Access Control создаются локально, но в случае необходимости могут направляться на центральный узел для исследования или анализа. Пересылка системных журналов с различных источников системы управления доступом от CA на удаленный сервер дополнительно защищает целостность данных.

- Встроенная защита. CA Access Control имеет встроенные средства защиты от хакерских атак и непрерывно отслеживает протекающие в ней процессы и ведение журналов аудита для обеспечения целостности системы безопасности. Пользователи практически не имеют возможности совершать атаки, вносить изменения или уничтожать базовые сервисы и данные.

- Интеграция с Центром управления системы безопасности CA (CA SCC). Происходящие в CA Access Control события могут отслеживаться и контролироваться CA SCC и объединяться в полную систему аудита доступа во всей сети, системе безопасности и по всем источникам приложений и действующего аудита.

CA Access Control защищает информационные ресурсы и вводит стандарт безопасности

Возможность минимизации финансовых потерь и сохранения доверия заказчиков определяется способностью системы идентифицировать и контролировать информацию, к которой пользователи могут или не могут получить доступ в ходе их взаимодействия. CA Access Control обеспечивает высочайший уровень защиты доступа к хосту предприятия и снижает нагрузку на администратора по контролю за безопасностью в среде распределенных систем. Нет необходимости определять и управлять правами доступа каждого пользователя по очереди - динамическое управление политиками делает это автоматически. Система гарантирует, что каждый пользователь имеет права доступа только к тем данным и системам, которые необходимы для выполнения его или ее рабочих функций.

Учетные записи пользователей, пароли и политики безопасности могут использоваться на всех управляемых серверах, при этом управление доступом во всей сети осуществляется с единой консоли администратора. Централизованное управление дает возможность администраторам устанавливать защиту на отдельном системном уровне, по всей инфраструктуре или на любом промежуточном уровне. Это позволяет использовать единообразную безопасность для всех серверных сред, при этом помогая контролировать расходы на администрирование. CA Access Control обеспечивает доступность приложений, баз данных и сетевых серверов, предоставляя соответствующий доступ для зарегистрированных пользователей. С помощью этой системы создается надежный периметр безопасности для всей серверной сети, а не просто укрепляются отдельные слабые места. В то же время защищенная, масштабируемая и надежная аудиторская информация помогает обеспечить соответствие стандартам путем документирования взаимодействий каждого пользователя с конкретными системами.

Преимущество решения от CA

CA Access Control составляет часть полного и апробированного решения CA по управлению доступом и идентификацией (IAM), которое помогает обеспечить защиту IT-ресурсов для всех платформ и сред. В этом качестве она позволяет оптимизировать производительность, надежность и эффективность всей IT-среды предприятия. Следующий шаг состоит в тесной интеграции контроля и управления отдельных функций, например, операций, хранения и управления жизненным циклом и техобслуживанием с безопасностью IT-среды. CA Access Control сегодня является ведущим на рынке продуктом по управлению безопасным доступом к хосту.

Описание предыдущей версии eTrust Access Control